02.08.2019

Zertifikate

1. Teil: „Jedes vernetzte Gerät braucht eine Identität“

Jedes vernetzte Gerät braucht eine Identität

Autor: Andreas Dumont

Omelchenko / shutterstock.com

Korrumpierte Maschinenidentitäten sind ein Risiko, das viel zu wenig Beachtung erfährt. Die einwandfreie Zertifikatsverwaltung ist deshalb ein absolutes Muss.

In den Netzwerken von Unternehmen, in den diversen Clouds und im Internet sind zwei Gruppen von Akteuren unterwegs: einerseits Menschen, die Benutzernamen, Passwörter oder biometrische Merkmale einsetzen, um damit ihre Identität und die dazugehörigen Berechtigungen zu belegen. Andererseits Maschinen, die mit Menschen oder anderen Maschinen kommunizieren. Maschinen tauschen untereinander Daten und Informationen aus, auch über Unternehmensgrenzen hinweg. Deshalb ist es wichtig, dass die Maschinen sich gegenseitig identifizieren und als vertrauenswürdig einstufen können.

Statt mit Benutzernamen und Passwörtern erfolgt die Authentifizierung bei Maschinen über Maschinenidentitäten: Zertifikate bestätigen dabei eindeutig die Echtheit einer Maschine. Ein digitales Zertifikat ist ein elektronischer Datensatz, der die entsprechenden Informationen enthält. Alle Angaben sind dabei mit kryptografischen Verschlüsselungsmechanismen geschützt.

Zertifikate nutzen in der Regel zwei Protokolle: TLS (Transport Layer Security) und SSL (Secure Socket Layer). TLS ist der Nachfolger von SSL. Beides sind Verschlüsselungsprotokolle mit einer zertifikatsbasierten Authentifizierung.

Maschinenidentitäten sind vergleichbar mit Kryptowährungen und der Blockchain, wo jede Transaktion eindeutig und verifiziert festgeschrieben ist.

Wörtlich darf der Begriff Maschine hier aber nicht genommen werden. Er meint nämlich nicht nur Hardware und Geräte wie Server und IoT-Devices, sondern auch Applikationen und Cloud-Dienste bis hin zu Containern und Algorithmen - also auch Software.

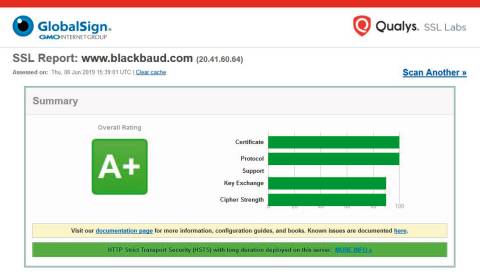

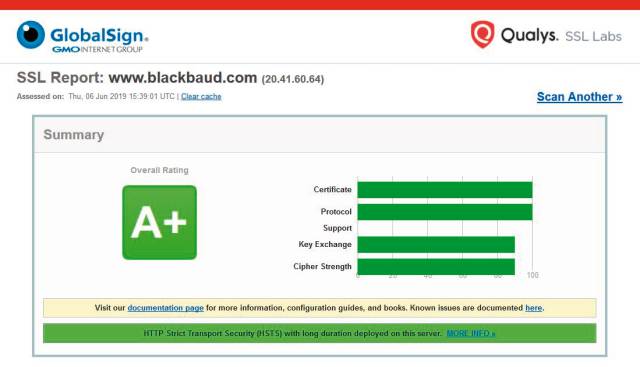

Ein Beispiel für eine Maschinenidentität wäre etwa ein Webserver. Mit einem Zertifikat lässt sich feststellen, ob der Server, mit dem sich der Nutzer verbindet, tatsächlich der korrekte Ansprechpartner ist. Der Client erhält beim Aufbau der Verbindung vom Server das Zertifikat und kann überprüfen, ob der im Zertifikat genannte Domain-Name mit dem Namen, den der Nutzer im Browser eingegeben hat, übereinstimmt, und ob der Server Texte verschlüsseln kann, die sich mit dem im Zertifikat enthaltenen Schlüssel wieder entschlüsseln lassen.

Schlüssel und Zertifikate

Wenn Unternehmen die Kontrolle über ihre vernetzte Produktion behalten wollen, dann müssen sie in der Lage sein festzustellen, was Maschinen tun und warum sie es tun. Das ermöglichen Maschinenidentitäten. Eine Maschine benötigt eine Identität, um Zugriff auf bestimmte Systeme und Daten zu erhalten, Code auszuführen, Daten zu verschlüsseln oder andere Maschinen zu kontrollieren.

Kevin Bocek ist Vice President Security Strategy & Threat Intelligence bei Venafi, einem Cybersicherheitsunternehmen, das kryptografische Schlüssel und digitale Zertifikate sichert und schützt: „Die Identität einer Maschine lässt sich beispielsweise durch TLS-Zertifikate, SSH-Schlüssel, API-Schlüssel oder Code-Signing-Schlüssel und -Zertifikate definieren.“ Mit signierten Zertifikaten lassen sich etwa Software-Updates identifizieren und als vertrauenswürdig einstufen, noch bevor sie dem Anwender zur Verfügung gestellt werden.

Das Bewusstsein für die Bedeutung von Maschinenidentitäten ist jedoch noch wenig ausgeprägt, ebenso das Wissen, wie damit umzugehen ist. „Wenn Sie mit Sicherheitsteams reden, selbst mit den anspruchsvollsten - die meisten wissen nichts über Maschinenidentitäten. Es ist das am meisten unterschätzte Sicherheitsproblem“, warnt Bocek.

Ein Beispiel, das die Bedeutung von authentifizierten Identitäten unterstreicht: 2003 wurden noch 85 Prozent der Aktien von Menschen gehandelt, inzwischen haben Maschinen 95 Prozent des Aktienhandels übernommen. Ohne eine Identifizierung und Authentifizierung wären Manipulationen Tür und Tor geöffnet.

2. Teil: „Abgelaufene Zertifikate“

Abgelaufene Zertifikate

Effektive Schutzmaßnahmen für Maschinenidentitäten erfordern eine vollständige Sichtbarkeit und kontinuierliche Beobachtung aller Identitäten im gesamten Unternehmen, sprich eine umfassende Inventarisierung und ein lückenloses Lifecycle-Management.

Anfang Mai dieses Jahres gab es beim Browser Firefox einen ärgerlichen Zwischenfall: Sämtliche Themes und Erweiterungen wurden weltweit bei allen Anwendern deaktiviert. Der Grund: ein abgelaufenes Zertifikat, das ein Mozilla-Mitarbeiter vergessen hatte zu verlängern. Die Add-ons im Browser waren damit nicht mehr vertrauenswürdig, sondern wurden als Sicherheitsrisiko eingestuft und dementsprechend abgeschaltet.

Sogar das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist vor solchen Fehlern nicht gefeit: Die Webseite des Amtes war im September vergangenen Jahres eine Zeit lang nicht erreichbar. Hier hatte es ein Angestellter versäumt, sich rechtzeitig um ein neues TLS-Zertifikat für die HTTPS-Verbindung zu kümmern.

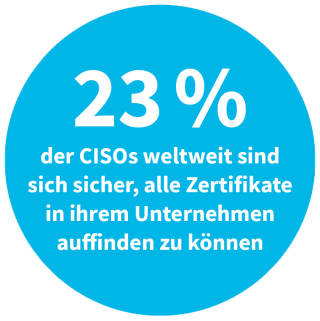

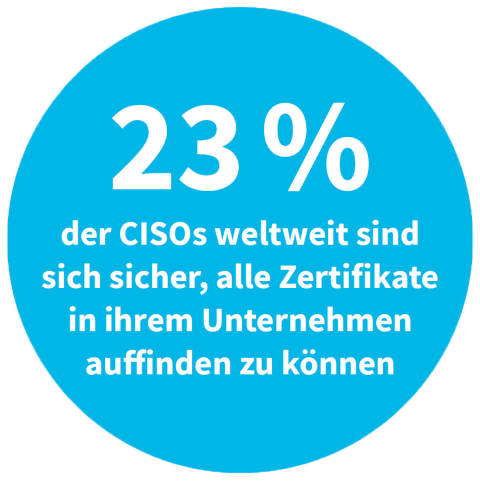

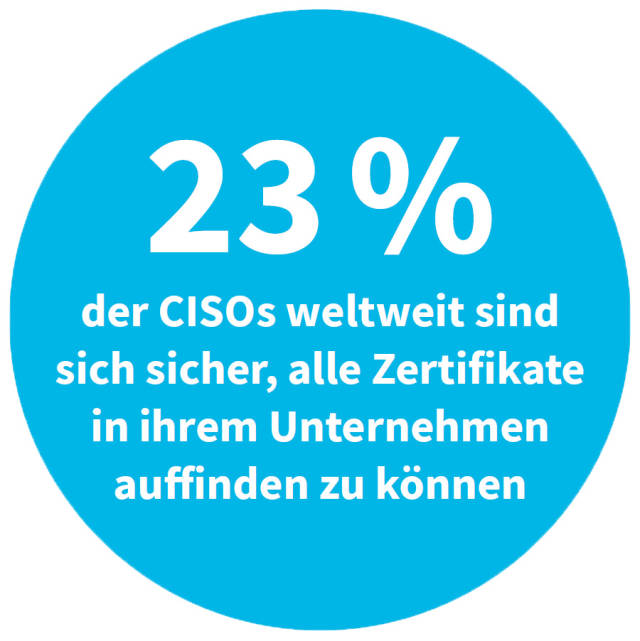

Viele Unternehmen haben aufgrund der schieren Masse an Maschinen, Anwendungen und Anwendern keinen Überblick darüber, welche Schlüssel und Zertifikate sich aktuell im Umlauf befinden, welche Maschinen sie verwenden und wann sie ablaufen. Kevin Bocek von Venafi weiß etwa von einer Bank in der Schweiz, bei der weltweit rund 250.000 Maschinenidentitäten im Einsatz sind.

Trotzdem führen Sicherheitsverantwortliche in Unternehmen oft noch manuelle Tabellen, anstatt auf Managementlösungen zu setzen. In solchen Tabellen aber würden angesichts des rasanten Zuwachses an neuen Maschinen leicht Zertifikate und Schlüssel übersehen oder falsch zugeordnet, kritisiert Kevin Bocek.

Wenn ein Unternehmen überhaupt nicht weiß, welche Zertifikate es verwendet, dann kann es diese auch nicht angemessen verwalten. „2018 haben wir bei unseren Kunden über 50.000 unbekannte Maschinen identifiziert. 2015 waren es nur 15.000“, so Venafi-Manager Bocek. Die Anzahl der Maschinen weltweit wachse jedes Jahr um 30 Prozent. Mit dem Internet of Things werde sich das Problem noch weiter verschärfen.

Dennoch investieren die Entscheider überwiegend in andere Sicherheitsbereiche. „20 Milliarden Dollar werden jährlich für den Schutz menschlicher Identitäten ausgegeben, aber fast nichts für Maschinenidentitäten.“ Bocek geht allerdings davon aus, dass sich das bald ändern wird. Allmählich müssten die Entscheider die Bedeutung von Maschinenidentitäten doch erkennen.

Aufwendiger Austausch

Nicht nur abgelaufene Zertifikate erweisen sich als problematisch, manchmal ist auch ein kompletter Austausch nötig. 2018 entzog zum Beispiel Google sämtlichen Zertifikaten von Symantec und Tochterunternehmen wie Verisign, Thawte und Geotrust das Vertrauen, weil sich Symantec wiederholt nicht an die Regeln beim Vergeben von Zertifikaten gehalten und unberechtigterweise Zertifikate für die Domain Google.com ausgestellt hatte. Sie alle mussten ausgetauscht werden.

Auch gravierende Sicherheitslücken wie Heartbleed machten einen Wechsel der Zertifikate nötig. Es handelte sich dabei um einen Bug in der Open-Source-Bibliothek OpenSSL, durch den über verschlüsselte TLS-Verbindungen Daten von Clients und Servern ausgelesen werden konnten. Die Lücke im Secure-Hash-Algorithmus SHA-1 hatte ebenfalls einen massenhaften Tausch von Zertifikaten zur Folge. Eine solche Aufgabe können Unternehmen letztlich nur mit Hilfe von automatisierten Managementlösungen bewältigen.

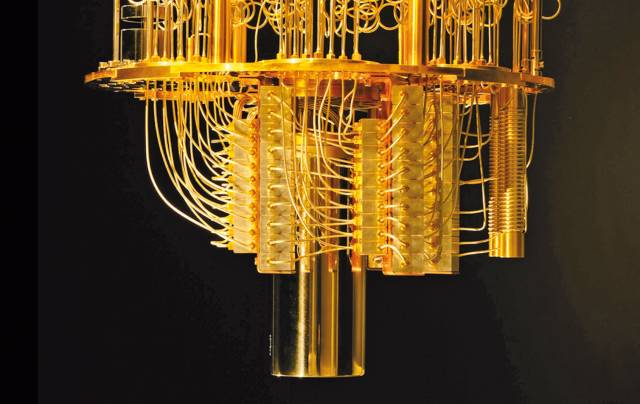

Wenn sich eines Tages Quanten-Computing durchsetzt, werden auf einen Schlag alle kryptografischen Verfahren unbrauchbar, die heutzutage für Maschinenidentitäten im Einsatz sind. Die weit verbreiteten Verfahren RSA und ECC sind nämlich nicht „Quantum ready“ und könnten von einem Quanten-Computer in relativ kurzer Zeit geknackt werden. „Was wir heute verwenden, müssen wir morgen ersetzen. Das mag in fünf Jahren oder in zehn Jahren kommen, aber es wird kommen“, ist Kevin Bocek überzeugt. Unternehmen sollten sich schon heute darauf vorbereiten, und zwar indem sie ein Zertifikate-Management-System einsetzen, das sicherstellt, dass unternehmensweit jedes Zertifikat erfasst wird und sich im Ernstfall oder bei Ablauf erneuern lässt.

3. Teil: „Maschinenidentitäten im Darknet“

Maschinenidentitäten im Darknet

Digitale Zertifikate für Maschinenidentitäten sind inzwischen bei Hackern und Cyberkriminellen sehr begehrt, und die Angriffe mit gefälschten oder gestohlenen Zertifikaten nehmen stark zu. Sicherheitsforscher der Georgia State University und der University of Surrey haben recherchiert, dass im Darknet Angebote für solche Zertifikate diejenigen für Ransomware-Kampagnen oder Zero-Day-Exploits schon um ein Mehrfaches übertreffen. Der Motivation liegt auf der Hand: Die Angreifer wollen mit Hilfe der Zertifikate vertrauenswürdig erscheinen. Ziel ist es, zu erreichen, dass die attackierten Rechner den Schadcode akzeptieren und ausführen. Sogar Extended-Validation-Zertifikate (EV) lassen sich im Online-Untergrund erwerben. Sie sind an strenge Vergabekriterien gebunden und gelten daher als besonders vertrauenswürdig.

Auf dem florierenden Schwarzmarkt haben die Sicherheitsforscher zudem Bundles entdeckt, bei denen Zertifikate zusammen mit zusätzlichen Dienstleistungen zum Verkauf standen, quasi Machine Identity as a Service. Die Preise für Zertifikate im Darknet bewegen sich nach Angaben der Forscher zwischen 260 und 1600 Dollar, je nach Art des Zertifikats und der zusätzlichen Services. Die hohen Summen zeigen, dass Zertifikate und die damit verbundenen Maschinenidentitäten bereits lukrativer sind als Kreditkartendaten - die gibt es schon für einstellige Dollarbeträge - oder menschliche Identitäten wie Benutzernamen, E-Mail-Adressen und Passwörter. „Es war verblüffend einfach, erweiterte Validierungszertifikate zu erwerben, zusammen mit allen benötigten Unterlagen für eine glaubwürdige Briefkastenfirma“, so der Sicherheitsforscher David Maimon von der Georgia State University. Auch Staaten und deren Geheimdienste haben naturgemäß ein großes Interesse daran, Maschinenidentitäten zu überwachen und zu kontrollieren.

Ursachen und Auswirkungen

Die naheliegende Frage lautet, wie die Zertifikate überhaupt in Umlauf gelangen und was die Cyberkriminellen genau damit anstellen, um Unternehmen zu schaden.

Sami Ruohonen, Threat Researcher bei F-Secure, meint dazu: „Da die Verschlüsselung immer beliebter wird, gibt es inzwischen einige Zertifizierungsstellen wie Let‘s Encrypt, die TLS-Zertifikate verschenken.“ Das erleichtert es zwar privaten Nutzern und Unternehmen, eigene Zertifikate zu verwenden, untergräbt aber das Prinzip der Vertrauenswürdigkeit. „Domain-Validierungszertifikate erfordern lediglich den Nachweis, dass der Antragsteller Inhaber der Domain ist. Ein weiterer Identitätsnachweis ist nicht notwendig. Software-Signierungszertifikate wiederum, die Angreifer einsetzen, um eine Enttarnung durch Abwehrmaßnahmen zu verhindern, werden von Software-Herstellern oder -Entwicklern gestohlen.“ Es sei nicht ungewöhnlich, dass diese im Darknet in Umlauf kommen, um dann von anderen Malware-Autoren gekauft zu werden. Die erworbenen Zertifikate ließen die Malware wie eine legitime Software aussehen, die von dem betroffenen Unternehmen stammt. „Gestohlene Zertifikate können eine lange Zeit überdauern, ohne vom Zertifikatsinhaber entdeckt zu werden“, weiß Ruohonen.

Ein weiteres Einsatzgebiet: Wenn die verschlüsselte Kommunikation einer Malware über HTTPS abläuft, dann muss der Webserver des Angreifers über ein Zertifikat verfügen. Zertifikate auf den Command-and-Control-Servern ermöglichen es der Malware zudem, die Identität der Server zu überprüfen und sich vor Abwehrmaßnahmen zu schützen. „Cyberkriminelle können auch TLS in Phishing-Websites aktivieren, um bei den Phishing-Opfern Vertrauen zu erzeugen“, erklärt Sami Ruohonen. Wenn die Website TLS mit einem gültigen Zertifikat verwendet, dann zeigt der Browser in der Regel ein grünes Schloss-Symbol neben der URL an. Benutzer sind es gewohnt, dieses grüne Schloss als Zeichen des Vertrauens und der Sicherheit der Website zu betrachten.

Bei Man-in-the-Middle-Angriffen lassen sich Zertifikate einsetzen, um zu erreichen, dass der betroffene Rechner dem Angreifer in der Mitte vertraut. „Dadurch ist der Angreifer in der Lage, die Daten im HTTPS-Verkehr abzugreifen und zu entschlüsseln“, so Ruohonen. „Es gibt mittlerweile viele Beispiele für Cybercrime-Gruppen, die routinemäßig gestohlene Software verwenden, um ihre Malware zu signieren.“

Ausblick

Die Gefahr durch gestohlene Maschinenidentitäten ist real: Beim Shadowhammer-Angriff im Januar dieses Jahres haben die Angreifer ein Software-Signierungszertifikat von Asus benutzt, um ein mit einer Backdoor versehenes Update einer Asus-Applikation zu verbreiten. Über die Backdoor wurde dann die eigentliche Malware eingeschleust.

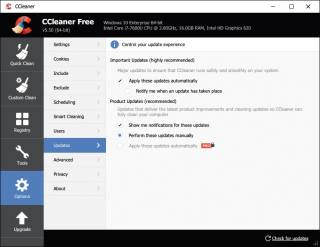

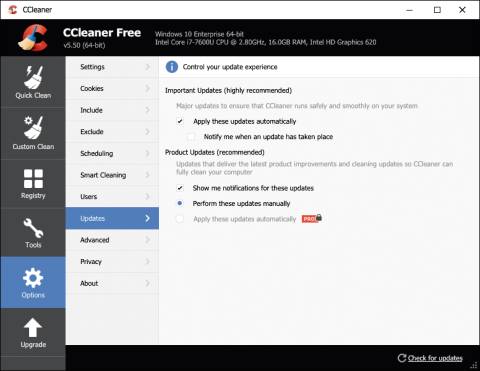

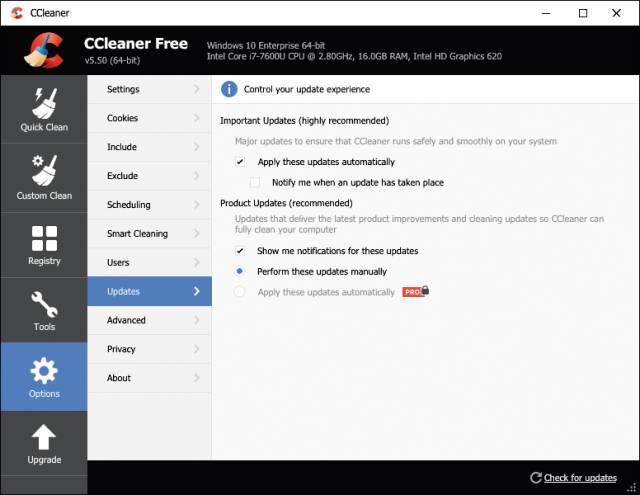

Bereits 2017 traf es CCleaner, ein verbreitetes Programm zur Optimierung von Betriebssystemen. Die Angreifer hatten den Software-Entwicklungszyklus von CCleaner kompromittiert, Malware-Code zur Software hinzugefügt und diese mit einem CCleaner-Software-Zertifikat signiert. Das manipulierte Programm wurde daraufhin auf der offiziellen CCleaner-Website zum Download angeboten.

Die berüchtigte Malware Stuxnet, die iranische Atomanlagen sabotierte, setzte ebenfalls auf gestohlene Zertifikate.

„Die Verwendung von Zertifikaten zum Signieren von Malware, zum Verschlüsseln von Kommunikationskanälen, zum Austricksen von Endbenutzern oder für andere schädliche Zwecke wird stark zunehmen“, prophezeit Ruohonen. „Die häufigsten Angriffe sind Phishing-Webseiten, die versuchen, die Benutzer zu täuschen, damit sie ihnen vertrauen. Es ist wichtig zu bedenken, dass das grüne Schloss-Symbol im Browser nicht ,nicht bösartig‘ bedeutet. Es bedeutet lediglich, dass die aufgerufene Domain ein gültiges Zertifikat verwendet.“

Nach der Unify-Übernahme

Mitels kombinierte Portfoliostrategie

Der UCC-Spezialist Mitel bereinigt nach der Unify-Übernahme sein Portfolio – und möchte sich auf die Bereiche Hybrid Cloud-Anwendungen, Integrationsmöglichkeiten in vertikalen Branchen sowie auf den DECT-Bereich konzentrieren.

>>

Umweltschutz

Netcloud erhält ISO 14001 Zertifizierung für Umweltmanagement

Das Schweizer ICT-Unternehmen Netcloud hat sich erstmalig im Rahmen eines Audits nach ISO 14001 zertifizieren lassen. Die ISO-Zertifizierung erkennt an wenn Unternehmen sich nachhaltigen Geschäftspraktiken verpflichten.

>>

Cyberbedrohungen überall

IT-Sicherheit unter der Lupe

Cybersecurity ist essentiell in der IT-Planung, doch Prioritätenkonflikte und die Vielfalt der Aufgaben limitieren oft die Umsetzung. Das größte Sicherheitsrisiko bleibt der Mensch.

>>

WebGPU

Sicherheitslücke in Browser-Schnittstelle erlaubt Rechnerzugriff via Grafikkarte

Forschende der TU Graz waren über die Browser-Schnittstelle WebGPU mit drei verschiedenen Seitenkanal-Angriffen auf Grafikkarten erfolgreich. Die Angriffe gingen schnell genug, um bei normalem Surfverhalten zu gelingen.

>>