17.09.2015

Einfallstor für Malware

1. Teil: „HTTPS als Sicherheitsrisiko für Unternehmen“

HTTPS als Sicherheitsrisiko für Unternehmen

Autor: Andreas Dumont

Fotolia / sean824

Verschlüsselter Schadcode ist von herkömmlichen Firewalls nicht als solcher zu erkennen. Malware-Programmierer nutzen dies, um ihren Schadcode unbemerkt zu verbreiten.

Im Prinzip gilt die Kommunikation über das verschlüsselte Internetprotokoll HTTPS (Hypertext Transfer Protocol Secure) als Sicherheitsfaktor. Praktisch alle Banken und zahlreiche Online-Shops verwenden diese Art der Verschlüsselung zum sicheren Austausch sensibler Daten, etwa beim Online-Banking oder bei Einkäufen. Auch viele Websites wie Google, Facebook oder Twitter setzen vermehrt auf HTTPS-Verschlüsselung, um ein Plus an Sicherheit zu gewährleisten.

Doch HTTPS hat eine Kehrseite: Verschlüsselter Verkehr kann eine Gefahrenquelle sein, insbesondere für Unternehmen – auch dann, wenn es völlig korrekt eingerichtet wurde.

Das Problem besteht darin, dass viele herkömmliche Firewalls verschlüsselte Malware nicht als solche erkennen und sie deshalb ungehindert in das Unternehmensnetzwerk passieren lassen. Immer mehr Malware-Programmierer nutzen diesen Umstand, um ihren Schadcode unbemerkt zu verbreiten.

2. Teil: „HTTPS-Protokoll verhindert Malware-Scans“

HTTPS-Protokoll verhindert Malware-Scans

Das HTTPS-Protokoll wurde bereits 1994 von Netscape entwickelt. Es soll Integrität und Vertrauen bei der Kommunikation zwischen Webserver und Browser garantieren und erreicht dies durch Verschlüsselung und Authentifizierung. Letzteres verhindert die berüchtigten Man-in-the-Middle-Angriffe.

Die zusätzliche Verschlüsselung der Daten geschieht mittels SSL/TLS, und zwar durchgehend vom Server bis zum Client, der die Daten dann wieder entschlüsselt. SSL steht für Secure Sockets Layer. TLS ist der Nachfolger von SSL. Die Abkürzung steht für Transport Layer Security.

Einer aktuellen Studie von Dell zufolge wächst der mit SSL oder TLS verschlüsselte Internetverkehr rapide an. So hat er sich im Jahr 2014 mehr als verdoppelt – von 182 Milliarden Verbindungen auf 437 Milliarden Verbindungen. Im Oktober 2014 waren 32,8 Prozent der 150.000 populärsten Webseiten HTTPS-verschlüsselt. Tendenz stark steigend.

Dieser Traffic wird kaum auf darin verborgene Schadsoftware gescannt. Das bedeutet: Ein Drittel des gesamten Datenverkehrs hat das Potenzial, Malware direkt ins Netzwerk des Unternehmens zu befördern.

In einer Studie von NSS Labs heißt es dazu: „Es ist eine Ironie, dass die zunehmende Nutzung von SSL, die unser Online-Leben sicherer machen soll, Unternehmensnetzwerke unsicherer macht, indem sie blinde Flecken für die Sicherheits-Infrastruktur schafft.“

Um die durch HTTPS entstehenden Sicherheitslücken zu schließen, ist eine sogenannte Next-Generation Firewall (NGFW) notwendig. Denn nur Systeme, die in der Lage sind, eine umfassende SSL-Inspektion vorzunehmen, also auch die verschlüsselte Kommunikation auf Malware zu untersuchen, bieten Schutz.

3. Teil: „Next-Generation Firewalls mit SSL-Inspektion“

Next-Generation Firewalls mit SSL-Inspektion

Eine Next-Generation Firewall kombiniert eine herkömmliche Firewall mit vielen weiteren Funktionen und Netzwerkgeräten wie Application Firewall, Deep Packet Inspection, Intrusion Prevention System und eben SSH- und SSL-Inspektion.

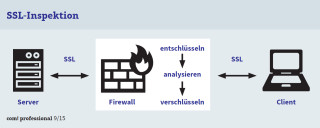

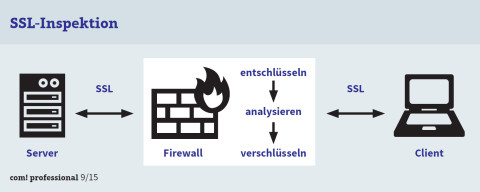

Um den HTTPS-Netzwerkverkehr inspizieren zu können, muss die Firewall die Daten im Klartext analysieren. Die verschlüsselten Daten werden daher zunächst entschlüsselt, dann analysiert und schließlich wieder verschlüsselt zum Zielrechner geschickt. Die Firewall agiert also zwischen dem Server und dem Client und ähnelt damit einem Man in the Middle. Eine solche Entschlüsselung unterwegs ermöglichen Zertifikate. Der Browser sieht bei einem Eingriff der Firewall nicht mehr das original Server-Zertifikat, sondern eine von der Firewall signierte Version und quittiert dies mit einer Warnung.

Erst mit einem vertrauenswürdigen CA-Zertifikat akzeptiert der Browser die Unterbrechung des verschlüsselten Datenflusses durch die Firewall klaglos. CA steht für Certificate Authority. Digitale CA-Zertifikate werden von entsprechenden Zertifizierungsstellen herausgegeben. Eine Liste der vertrauenswürdigen CA-Zertifikate ist im Browser hardcodiert, das heißt sie kann vom Benutzer nicht modifiziert werden. Die Verteilung und Einrichtung der Zertifikate auf allen Clients im Unternehmen ist Sache des Admins.

Zudem empfiehlt sich die Definition einer Whitelist, die für bestimmte Anwendungen wie Bank-Transaktionen die SSL-Inspektion umgeht.

Im Auge behalten sollte der Admin auch die Performance der Sicherheitslösung im Unternehmen. Denn SSL-Inspektion führt zu einer gewissen Latenz, da die Daten ja entschlüsselt, analysiert und wieder verschlüsselt werden müssen.

Anbieter von Next-Generation Firewalls für Unternehmen sind beispielsweise Barracuda Networks, Check Point, Dell, Fortinet, Juniper Networks, Palo Alto Networks, Sophos, Trend Micro und Watch-Guard.

Wer Wert auf einen zertifizierten deutschen Hersteller legt, wird bei Gateprotect fündig.

Weitere Infos

Swisscom

Neue Cyberbedrohungen auf dem Radar

Der neue Cyber Security Threat Radar von Swisscom zeigt die Angriffsmethoden und das Vorgehen von Cyberkriminellen. Er beleuchtet neu auch die Entwicklungen in den Bereichen "Disinformation & Destabilisation", "Manipulated Generative AI" und "Unsecure IoT/OT-Devices".

>>

Personen

Nfon CCO Gernot Hofstetter tritt zurück

Gernot Hofstetter war sechs Jahre beim Münchner Cloud-PBX-Anbieter Nfon, zuletzt als Chief Commercial Officer. Nun hat er das Unternehmen verlassen und ist zum Start-up Stealth Mode gewechselt.

>>

Zum Welt-Passwort-Tag

"95 % der Cyber-Sicherheitsprobleme sind auf menschliche Fehler zurückzuführen"

Am 2. Mai ist Welt-Passwort-Tag. Ein guter Anlass für den Frühlingsputz bei alten Logins und ein grundsätzliches Überdenken der eigenen Cybersecurity. Miro Mitrovic von Proofpoint gibt dazu einige konkrete Tipps.

>>

Datenverfügbarkeit

Where EDGE Computing meets 5G

Logistik- und Produktionsprozesse sollen flüssig und fehlerfrei laufen. Maschinen und Personal müssen im Takt funktionieren. Zulieferer haben just-in-time anzuliefern. Dies stellt hohe Anforderungen an die lokale Datenübertragung. Welche Technik bietet sich dazu an?

>>