30.07.2015

Überwachen und verwalten

1. Teil: „Netzwerk-Monitoring in der Praxis“

Netzwerk-Monitoring in der Praxis

Autor: Thomas Bär

Shutterstock / bluebay

Für Aufbau und Betrieb einer effektiven Monitoring-Lösung ist viel Erfahrung nötig.

Die Überwachung des Netzwerks zählt für einen IT-Verantwortlichen oder -Berater in einem Unternehmen zu den üblichen Aufgaben. Administratoren müssen wissen, was in ihrem Netzwerk passiert und wie sich die Server verhalten. Von Endbenutzern darauf aufmerksam gemacht zu werden, dass beispielsweise der Exchange-Server keine Post verschickt, ist peinlich. Der Ruf einer technisch innovativen IT-Abteilung hängt davon ab, dass sie die Systeme sicher und zuverlässig bereitstellt.

Das richtige Werkzeug

Dank der vielen Windows-Monitoring-Lösungen, die es inzwischen gibt, sind die ersten Schritte zu einer umfassenden Netzwerk- und Systemüberwachung kein Hexenwerk mehr. Die Preisspanne reicht hier von kostenlos bis hin zu mehreren Tausend Euro. Das hat nicht unbedingt damit zu tun, dass die teuren Lösungen eine größere Anzahl von Plattformen unterstützen. Auch die kostenlosen Programme, hier sei insbesondere auf Nagios hingewiesen, decken alle am Markt befindlichen Systeme ab. Der Vorteil der Kaufprogramme liegt vielmehr darin, dass sich der System-Profi nicht so lange mit der Definition von Parametern plagen oder über eher untypische Kommunikationswege Daten aus Geräten auslesen muss. Lösungen wie PRTG von Paessler oder WhatsUp Gold von Ipswitch bieten auch Assistenten, um dem Administrator die Einbindung von Geräten so einfach wie möglich zu machen.

Grundsätzlich kann der IT-Profi die Überwachung seiner Umgebung auch mit eigenen Skripts angehen, denn die informationsgebenden Grundlagen wie SNMP (Simple Network Management Protocol), WMI (Windows Management Instrumentation) oder das Syslog-Protokoll sind gut dokumentiert und bieten sich zur Datenweiterverarbeitung an. Wer jedoch im Job zeitlich kaum über die Runden kommt, der greift lieber zur fertigen Lösung, ehe Stunden und Tage für eigene Ideen verstreichen.

2. Teil: „Technische Grundlagen des Netzwerk-Monitorings“

Technische Grundlagen des Netzwerk-Monitorings

In der Frühzeit der Computertechnik konnten IT-Profis selten auf eine einheitliche Software-Entwicklung zurückgreifen. Alles, vom Anwendungsprogramm über den Druckertreiber bis hin zur Auswertungssoftware, musste speziell für eine bestimmte Maschine gekauft werden. Heutzutage gibt es selbst bei Überwachungs- und Systemmeldungen etablierte Standards. Während unter Windows typischerweise WMI zum Einsatz kommt, verwenden Linux/Unix-Administratoren und Netzwerk-Admins SNMP zur Überwachung.

SNMP ist für die Software-Entwickler leicht zu implementieren, doch in der noch weit verbreiteten Version 2c eher unsicher, da die Kommunikation im Klartext über das Protokoll UDP (User Datagram Protocol) erfolgt. Auch Windows-Server können bei Bedarf mit SNMP überwacht werden. Hierzu muss der Administrator lediglich den SNMP-Agent aktivieren (siehe https://aaronwalrath.wordpress.com/2010/06/02/, englische Kurzanleitung von Aaron Walrath). Der Vorteil von WMI gegenüber SNMP liegt in der höheren Flexibilität und Sicherheit. Daher gilt es, Windows-Server per WMI zu überwachen und Linux/Unix-Maschinen und aktive Netzwerkkomponenten mit SNMP.

Überwachung per Agent

Die verschiedenen Programmlösungen zur Überwachung unterscheiden sich an einer Stelle recht deutlich, nämlich ob sie eine Agent-Komponente auf dem Zielsystem benötigen oder nicht. Die erwähnten Protokolle WMI und SNMP kommen auch ohne zusätzliche Software aus und erlauben die Abfrage von Leistungsdaten direkt mit Bordmitteln. Hierbei handelt es sich typischerweise um WMI auf Windows-Servern und SNMP auf Linux/Unix-Maschinen sowie Aktivkomponenten wie Routern, Switches oder netzwerkfähigen Druckern.

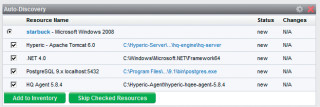

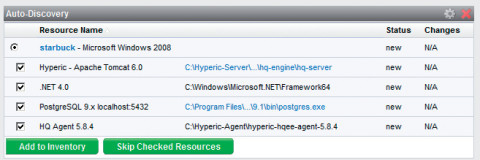

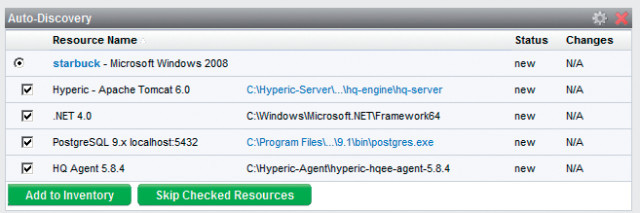

Warum greifen dann Hersteller wie VMware bei Hyperic zu einer Agent-Software, die zunächst installiert sein muss? Die Gründe hierfür sind: konsequent verschlüsselte Verbindungen, Unabhängigkeit von Protokollunzulänglichkeiten und statusbehaftete Kommunikation.

Das Ausbringen einer speziellen Agent-Komponente erzeugt natürlich einen administrativen Mehraufwand und sollte nur dann in Kauf genommen werden, wenn die Software Anwendungs-Server überwachen kann, die mit Standardmitteln nicht zu kontrollieren sind. In beinahe allen Fällen reichen jedoch Ping, WMI und SNMP vollkommen aus.

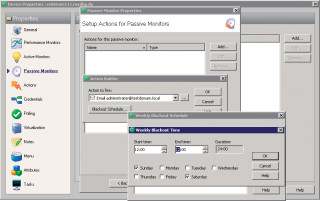

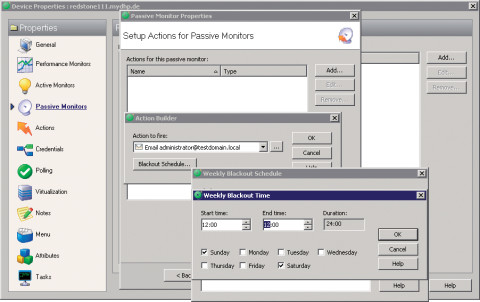

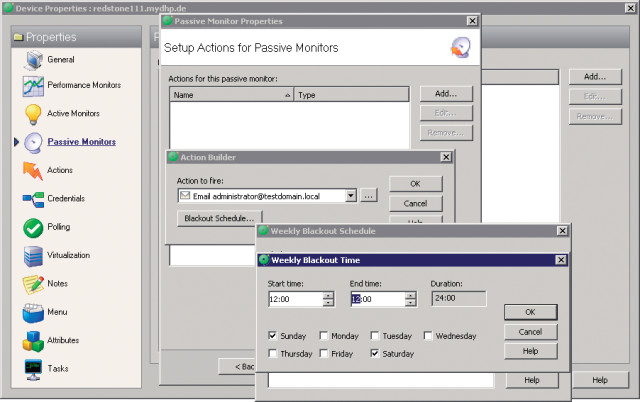

3. Teil: „Benachrichtigungen bei Netzwerk-Problemen“

Benachrichtigungen bei Netzwerk-Problemen

Eine Empfehlung beim Aufbau einer Überwachungslösung für das Netzwerk besteht darin, alle Benachrichtigungsfunktionen zunächst einmal auszuschalten und die Software mehr als 14 Tage Daten sammeln zu lassen. So bekommen Administratoren einen Blick dafür, welche Daten von den jeweiligen Server-Systemen zu erwarten sind.

Ein Terminal-Server mit 40 bis 50 gleichzeitigen Sitzungen kann zum Beispiel dauerhaft im Swapping-Status sein, ohne dass dies mit negativen Auswirkungen für die Benutzer einhergeht. Somit wäre es falsch, die obere Grenze für eine Warnung über die Belegung der Auslagerungsdatei bei einer solchen Maschine auf 60 Prozent zu belassen, wie es beispielsweise PRTG von Paessler vorschlägt.

In vielen Umgebungen gibt es fest definierte Wartungsfenster, beispielsweise eine Stunde pro Woche in der Nacht, um Updates automatisiert einzuspielen. In dieser Zeit müssen natürlich keine Überwachungsmeldungen ausgegeben werden.

Viele Programme arbeiten mit Prozentwerten, was es dem Entwickler einfacher macht – jedoch nicht dem Administrator. Die Unterschreitung von 5 Prozent freiem Speicherplatz einer 2-TByte-Partition ist weit weniger dramatisch als wenn nur noch 5 Prozent einer 2-GByte-Partition zur Verfügung stehen.

Um nicht sprichwörtlich in Daten zu ertrinken, sammeln IT-Verantwortliche zunächst nur die Informationen der wichtigsten Systeme, etwa zum freien Speicherplatz auf dem Storage mit Protokollierung von historischen Daten, um das benötigte Wachstum ausrechnen zu können. Im Windows-Umfeld empfiehlt sich von Anfang an die Überwachung von DNS-Servern und der Auflösbarkeit von wichtigen Host-Namen.

Eine fehlerfreie Namensauflösung ist eine absolut zwingende Voraussetzung für ein funktionierendes Active Directory. Die Erreichbarkeit und der Durchsatz auf die zentralen Switches und Router sind ebenfalls von Bedeutung – hier machen deutliche Veränderungen den Administrator misstrauisch.

4. Teil: „Ticket-System, Automatik und Log-Files“

Ticket-System, Automatik und Log-Files

Beim Server- und Netzwerk-Monitoring genügt es nicht, möglichst viele Meldungen an die IT-Mannschaft zu verschicken. Aus diesem Grund verwenden moderne Überwachungsprogramme ein Ticket-System: Ein Administrator muss dieses Ticket bearbeiten, sich Gedanken über den Ursprung des Fehlers machen und das Ticket unter Speicherung des Zeitstempels schließen. Somit ist eine nachträgliche Übersicht über die Vorfälle gewährleistet.

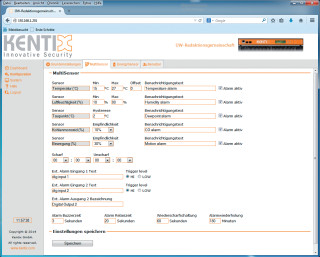

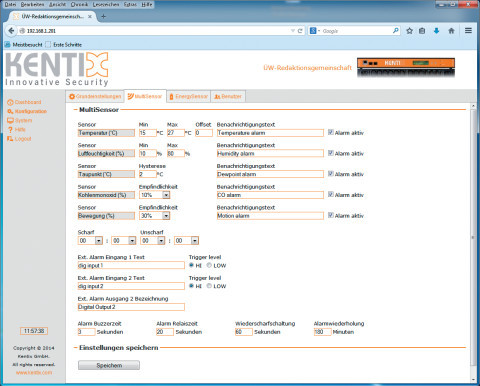

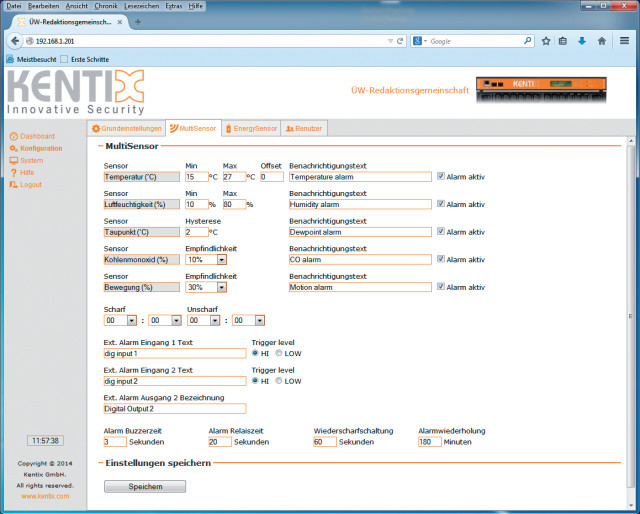

Root Cause Analysis (Fehler-Ursachen-Analyse) und automatische Reaktionen sind die hohe Schule des Monitorings. Administratoren wünschen sich ohne Frage ein automatisches Umschwenken eines Cluster-Knotens, sobald eine Gefahr droht, oder die von einer Software durchgeführte Aktivierung einer Reserve-Netzwerkanbindung, weil ein Router auszufallen droht. Dazu erlauben die heute erhältlichen Programme dank der Verwendung von Schwellwerten, Triggern und Variablen eine leichte Einbindung von Befehlen. Bevor jedoch eine Netzwerküberwachungs-Software mit dem automatisierten Start von Skript-Jobs beginnen darf, muss der Administrator die Eckdaten genau kennen und interpretieren.

Blick in die Logfiles

Mit WMI und SNMP allein ist es nicht getan. Windows protokolliert alle wichtigen System- und Anwendungsmeldungen mit der Ereignisanzeige. Bei Bedarf können Administratoren von ihrer Workstation aus auf diese Daten zugreifen.

Möchte der Administrator jedoch über verschiedene Server beispielsweise nach einem Benutzernamen suchen, so wird die Beantwortung zu einem Problem.

Andere Plattformen wie OS X oder Linux/Unix nutzen ihre eigenen Protokolltechniken und senden Syslog-Meldungen. Web- und Proxy-Server schreiben ihre Daten eher in das verbreitete W3C-Format.

Es gibt auch Programme, die alle Protokollierungsdaten in einem einheitlichen Format zusammenfassen und so eine Durchsuchung, Überwachung, Indizierung und Visualisierung erlauben. Ein Beispiel dafür ist Splunk Enterprise. Um auf Daten zuzugreifen, die sich außerhalb des lokalen Splunk-Servers befinden, muss der Administrator zunächst auf den betreffenden Maschinen den sogenannten Splunk Universal Forwarder installieren. Fertig konfigurierte Überwachungs-Apps für Firewalls von Cisco oder Palo Alto Networks, Hypervisoren wie VMware ESX und Hunderte von anderen Hardware- und Software-Lösungen bietet der Hersteller in seinem App-Store an.

Fazit

Netzwerküberwachung ist weniger eine technische als eine organisatorische Herausforderung. Es gilt, die Werte zum richtigen Zeitpunkt exakt zu deuten. Nur so lässt sich der Regelzustand von einem Problemzustand unterscheiden und das Sizing der Umgebung für die kommenden Monate und Jahre richtig vornehmen.

Es hilft nicht, einfach alle Daten zu sammeln. Der Admin muss sich auf die wichtigen Informationen beschränken.

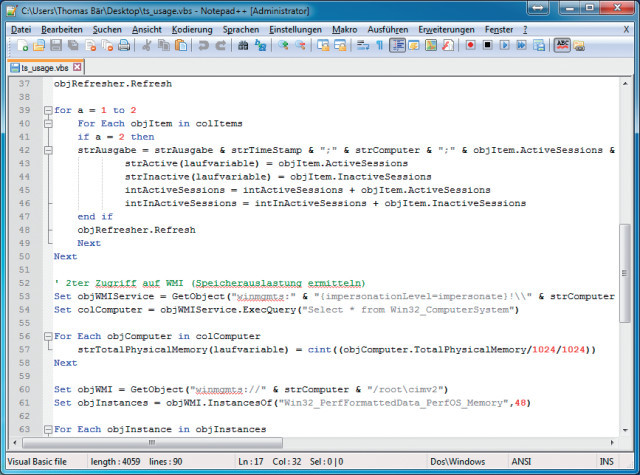

5. Teil: „Netzwerk-Monitoring mit VB-Skript & WMI-Skript “

Netzwerk-Monitoring mit VB-Skript & WMI-Skript

SNMP-Werte mit einem VB-Skript auslesen: Das Auslesen der SNMP-Werte von Geräten ist mit Hilfe von Windows einfach. Dieses Skript liest den Hostnamen, die Modellbezeichnung und den Speicherausbau aus. Speichern Sie das Skript mit der Dateinamenerweiterung .vbs und starten Sie es per Doppelklick. Die IP-Adresse und den Community-String passen Sie bei Bedarf an.

Code-Beispiel

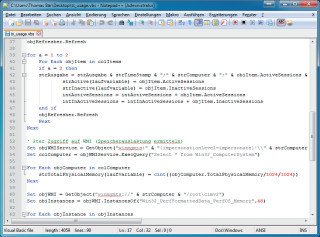

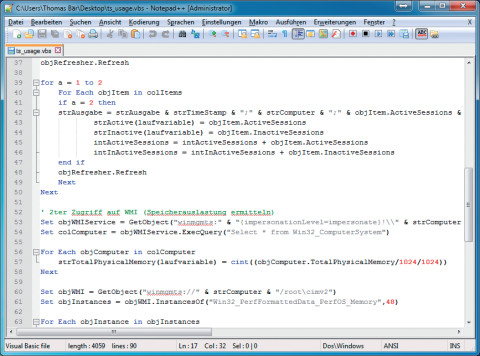

Erreichbarkeit per WMI-Skript prüfen: Die Erreichbarkeit eines Hosts kann sowohl mit einem VB-Skript per Ping-Echo als auch mit einem WMI-Skript geprüft werden. Das folgende Skript nutzt WMI.

Code-Beispiel

Swisscom

Neue Cyberbedrohungen auf dem Radar

Der neue Cyber Security Threat Radar von Swisscom zeigt die Angriffsmethoden und das Vorgehen von Cyberkriminellen. Er beleuchtet neu auch die Entwicklungen in den Bereichen "Disinformation & Destabilisation", "Manipulated Generative AI" und "Unsecure IoT/OT-Devices".

>>

Personen

Nfon CCO Gernot Hofstetter tritt zurück

Gernot Hofstetter war sechs Jahre beim Münchner Cloud-PBX-Anbieter Nfon, zuletzt als Chief Commercial Officer. Nun hat er das Unternehmen verlassen und ist zum Start-up Stealth Mode gewechselt.

>>

Datenverfügbarkeit

Where EDGE Computing meets 5G

Logistik- und Produktionsprozesse sollen flüssig und fehlerfrei laufen. Maschinen und Personal müssen im Takt funktionieren. Zulieferer haben just-in-time anzuliefern. Dies stellt hohe Anforderungen an die lokale Datenübertragung. Welche Technik bietet sich dazu an?

>>

Schellerer Ausbau

Hessen, OXG und Vodafone schließen Partnerschaft für Glasfaser

Vodafone und OXG starten gemeinsam mit dem Land Hessen eine umfangreiche Ausbau-Offensive für schnelles Internet. Bis 2030 wollen die Unternehmen Glasfaser-Anschlüsse für bis zu 520.000 Haushalte bauen.

>>