08.06.2020

Dunkle Wolken ziehen auf

1. Teil: „Sicherheit in Cloud-Umgebungen“

Sicherheit in Cloud-Umgebungen

Autor: Frank-Michael Schlede, Thomas Bär

Pop Tika / shutterstock.com

Mit der Cloud verändern sich auch die Bedrohungen, mit denen die IT zu kämpfen hat. Deshalb ist es besonders wichtig, die Verantwortlichkeiten für die Programme und Daten genau zu benennen.

Folgt man den Aussagen vieler Anbieter aus dem Umfeld von Cloud-Techniken, dann wird mit diesem Ansatz alles leichter: Administratoren haben im Idealfall nur noch wenige eigene Geräte zu betreuen und auch die Software wird „gut verpackt“ und „ready to use“ in Containern geliefert. Selbst Server sind nicht mehr nötig - schließlich können wir „serverless“ arbeiten.

Wer schon länger in der IT tätig ist, dürfte sich da allerdings keiner Illusion hingeben. Denn bei allen noch so schönen Marketingaussagen kann man die Tatsachen nicht einfach wegdiskutieren: Irgendwo muss ein physischer Server stehen und ohne ein Netzwerk geht es nicht. Zudem können die Container durchaus Fehler und veraltete oder gar schädliche Programme beinhalten, seien sie auch noch so toll gepackt.

Für die IT-Mannschaft und für das verantwortliche Management heißt das, dass sie ihre IT durch den immer stärkeren Einsatz von Cloud-Systemen und -Anwendungen technisch gesehen sicher voranbringen - aber es bedeutet auch, dass im Hinblick auf die Sicherheit ganz neue Anforderungen und Gefahren auf die Unternehmen zukommen.

com! professional hat sich verschiedene Lösungen angeschaut, die versprechen, dass ihre Sicherheitsansätze „cloud-nativ“ sind und in der Lage, ganz verschiedene Workloads in Cloud-Umgebungen zu überwachen und zu schützen.

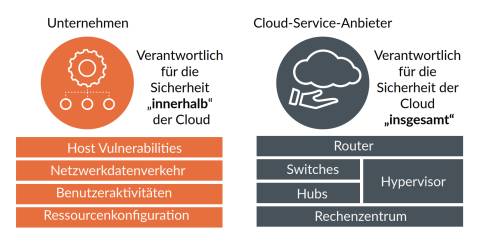

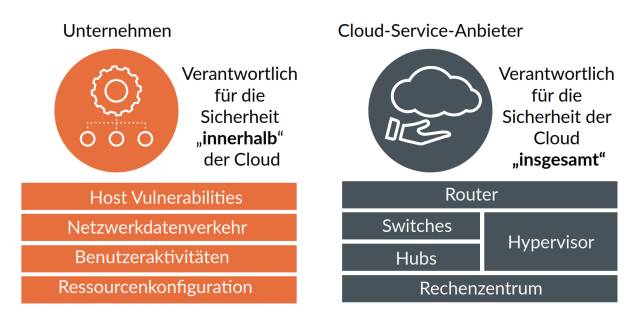

Geteilte Verantwortung

Analysten und Sicherheitsunternehmen sind sich einig darin, dass Cloud-Computing in den Enterprise-Unternehmen und auch bei einem Großteil des Mittelstands angekommen ist. Allerdings bemängeln sie fast ebenso einhellig, dass viele Unternehmen großen Nachholbedarf haben, wenn es um die Cloud-Sicherheit geht. So stellten etwa die Sicherheitsforscher von IBM in ihrem jährlichen „X-Force Threat Intelligence Index“ für 2020 fest, dass 2019 mehr als 8,5 Milliarden Datensätze kompromittiert waren. Sehr viele dieser Fälle, die Forscher nennen hier einen Anteil von 86 Prozent, gehen dem Bericht zufolge auf Fehlkonfigurationen von Cloud-Servern zurück. Dadurch waren dann beispielsweise Daten auf Cloud-Storage ungewollt öffentlich im Zugriff, Datenbanken auf Cloud-Plattformen ungesichert und netzgebundene Speicher offen über das Internet verfügbar.

Die National Security Agency (NSA), der Auslandsgeheimdienst der USA, der nicht zuletzt durch Affären wie die mutmaßliche Überwachung des Smartphones der Bundeskanzlerin und die Enthüllungen von Edward Snowden Negativschlagzeilen machte, hat sich im Januar 2020 ebenfalls mit Cloud-Security befasst. Unter der Überschrift „Cybersecurity Information“ veröffentlichte der Dienst den Report „Mitigating Cloud Vulnerabilities“. Darin thematisieren die Verfasser neben anderen Gefahren beim Einsatz von Cloud-Computing wie Cloud-Verschlüsselung und Key-Management auch die Problematik der geteilten Verantwortung, der „shared responsibility“.

Dieses Modell der gemeinsamen Verantwortung für die Sicherheit der verschiedenen Clouds und natürlich auch der Workloads in ihnen definiert die Verantwortlichkeiten der Cloud Service Provider (CSP) und die ihrer Kunden. Dabei tragen die Anbieter der jeweiligen Cloud-Dienste wie beispielsweise Amazon Web Services (AWS), Microsoft Azure und Google Cloud Platform (GCP) die Verantwortung für die Infrastruktur, auf der die angebotenen Dienste laufen. Zudem müssen sie logische Steuerungselemente implementieren, mit deren Hilfe die Daten der Kunden sicher voneinander getrennt sind.

Zu den Pflichten der Kunden, die diese Dienste nutzen, gehören neben der Erkennung riskanter Konfigurationen unter anderem auch das Aufdecken von verdächtigem Netzwerkverkehr und ungewöhnlichen Aktivitäten der Anwender sowie das Erkennen und Beseitigen von Host-Schwachstellen. Einige Cloud-Provider stellen zwar Konfigurations- und Monitoring-Werkzeuge für die Sicherheit bereit, trotzdem bleibt es in der Verantwortung der Cloud-Kunden, die von ihnen genutzten Dienste gemäß den Sicherheitsrichtlinien und

-anforderungen des eigenen Unternehmens einzurichten und zu überwachen. Der NSA-Bericht hebt außerdem her-vor, dass das Prinzip der geteilten Verantwortung sich auch auf Routineoperationen wie das Patch-Management oder außergewöhnliche Ereignisse wie das Management von Sicherheitsverletzungen auswirkt.

-anforderungen des eigenen Unternehmens einzurichten und zu überwachen. Der NSA-Bericht hebt außerdem her-vor, dass das Prinzip der geteilten Verantwortung sich auch auf Routineoperationen wie das Patch-Management oder außergewöhnliche Ereignisse wie das Management von Sicherheitsverletzungen auswirkt.

Das kalifornische Unternehmen Palo Alto Networks unterhält unter dem Namen Unit 42 ein globales Threat-Intelligence-Team, in dem sich Analysten unter anderem mit dem Sammeln und der Bewertung unbekannter Gefahren für die weltweiten Netzwerke befassen. Im Rahmen einer Studie haben sie einige Trends und Erkenntnisse in Bezug auf die Sicherheit von Cloud-Plattformen und -Anwendungen zusammengetragen.

Auf die grundsätzliche Frage nach der Sicherheit der gängigen Cloud-Dienste weist Sergej Epp, Chief Security Officer bei Palo Alto Networks in Zentraleuropa, ebenso wie die Experten der NSA, auf die Bedeutung des Shared-Responsibility-Modells hin: „Es ist wichtig, dieses Modell zu verstehen. Cloud-Provider gewährleisten aufgrund ihrer Ressourcen und ihres Know-hows eine bessere Sicherheit als 99 Prozent der Unternehmen, aber nicht auf allen Ebenen.“ Er ergänzt sein Statement damit, dass die Unternehmen sich weiterhin um die Sicherheit rund um IaaS- und PaaS-Lösungen kümmern müssen. So rät er auch dazu, Continuous Security beziehungsweise Plattform-Dienste für cloudnative Security einzusetzen: „Sie helfen dabei, die Sicherheit einer Cloud- oder Multi-Cloud- Umgebung kontinuierlich zu überwachen, Fehlkonfigurationen vor der Inbetriebnahme zu erkennen sowie Systeme und Anwendungen mit notwendigen Sicherheits-Updates zu identifizieren.“

Richard Werner, Business Consultant bei Trend Micro, bestätigt diese Einschätzung und fügt hinzu: „Die Denkweise, dass Cloud-Anbieter sich um die Security kümmern, ist leider nur halb zutreffend und deshalb auch ein Grund für viele unschöne Vorfälle. Gängige, in erster Linie sogenannte Public-Cloud-Anbieter arbeiten nach dem Konzept der geteilten Verantwortung. Hierbei übernimmt der Cloud-Anbieter wichtige Security-Funktionen, die insbesondere für den Betrieb der Infrastruktur und die Abgrenzung der einzelnen Kunden voneinander wichtig sind. Für die Systeme und Daten in der Cloud sind aber weiterhin die Kunden selbst verantwortlich.“ Als besonders wichtige Themen, die in der Verantwortung der Cloud-Kunden liegen, hebt er dabei vor allem Patching-Level, Applikationssicherheit sowie Zugriffsrechte hervor.

2. Teil: „Sicherheit gängiger Cloud-Dienste“

Sicherheit gängiger Cloud-Dienste

Insgesamt sind die Einschätzungen in Bezug auf die Sicherheit der gängigen Cloud-Lösungen bei den meisten Anbietern aus dem Cybersicherheitsumfeld nicht eben optimistisch. So hat etwa das Unternehmen Netskope aus Santa Clara seinem „Cloud and Threat Report“ vom Februar 2020 den sprechenden Titel „The Dark Side of the Cloud“ gegeben. Thomas Ehrlich ist als Country Manager DACH bei Netskope tätig. Die Untersuchungen seines Unternehmens hätten gezeigt, so Ehrlich, dass in einem durchschnittlichen Unternehmen aktuell 2400 unterschiedliche Cloud-Services und -Anwendungen im Einsatz sind: „Bei der riesigen Anzahl cloudbasierter Anwendungen, die von den Mitarbeitern genutzt werden, gibt es teils gravierende Unterschiede in den verschiedensten sicherheitsrelevanten Bereichen. Als Sicherheitsverantwortlicher eines Unternehmens ist man - zusätzlich zu den ,normalen‘ Aufgaben - daher kaum in der Lage, diese zu recherchieren und zu überprüfen.“ Auch bei seriösen und sinnvollen Applikationen sei nicht automatisch eine hohe Datensicherheit gewährleistet. Als Beispiel dafür nennt er Amazons AWS: „Hier ist oftmals das Problem, dass die Buckets über falsch konfigurierte Zugriffsberechtigungen verfügen, wodurch die Daten öffentlichem Zugang ausgesetzt sind. Wir sind traditionell an Ordner gewöhnt, die standardmäßig privat sind, aber AWS-Buckets sind standardmäßig offen und müssen proaktiv gesperrt werden. Dies ist an und für sich kein großes Thema, deutet aber auf eine tiefer liegende Problematik hin, nämlich mangelnde Transparenz.“

Michael Veit, Technology Evangelist bei Sophos, stellt dazu fest: „Die Ursachen von praktisch allen in den letzten Jahren bekannt gewordenen Datenlecks in der Cloud lagen entweder in der unsicheren Konfiguration des Zugriffs auf Cloud-Ressourcen, in der unverschlüsselten Speicherung von Daten in der Cloud oder in beiden Faktoren gleichzeitig. Die mangelnde Erfahrung mit Cloud-Infrastrukturen und -Funktionen bei Administratoren und Entwicklern sowie die fast unüberschaubare Menge an Funktionen, Diensten und Schnittstellen in großen Cloud-Umgebungen sind hier die Hauptgründe.“ Gerade bei der Entwicklung von Anwendungen würden allzu häufig Fehler gemacht, Zugriffe würden unsicher konfiguriert oder Daten unverschlüsselt abgelegt. Eine Lösung für die Unternehmen sind Veit zufolge Werkzeuge, die kontinuierlich Cloud-Infrastrukturen überwachen, unsichere Konfigurationen identifizieren, diese gegebenenfalls auch automatisch beheben sowie Angriffe auf Cloud-Infrastrukturen mit Künstlicher Intelligenz erkennen. Solche Werkzeuge könnten Unternehmen helfen, Datenlecks zu verhindern, Compliance-Audits zu überstehen und Hackerangriffe früh zu erkennen und zu stoppen.

VMs und Container

Die Art und Weise, wie Unternehmen Cloud-Techniken einsetzen, entwickelt sich in rasantem Tempo weiter. Dadurch haben sie es mit ganz unterschiedlichen Systemumgebungen und daher auch mit ganz unterschiedlichen Anforderungen an die Sicherheit zu tun. Verstärkt wird dies durch den vermehrten Einsatz agiler IT-Operationen wie DevOps oder auch DevSecOps, wobei bei Letzterem der Sicherheitsaspekt besonders hervorgehoben wird.

Mit diesen Vorgehensweisen sollen durch das Zusammenspiel von Entwicklern und IT-Administratoren sowohl die Geschwindigkeit bei der Entwicklung von Software als auch deren Qualität deutlich verbessert werden. All das kann besonders schnell und agil in Cloud-Umgebungen bewerkstelligt werden. Dabei werden neben virtuellen Maschinen, die auf diversen, auch öffentlichen Cloud-Formen laufen, auch Container- und Serverless-Techniken verstärkt eingesetzt. Die Sicherheitsspezialisten von Trend Micro weisen in ihren „Security Predictions for 2020“ darauf hin, dass es in den kommenden Jahren gerade Schwachstellen in Container-Komponenten sein werden, die den DevOps-Teams ernste Sicherheitsprobleme bescheren. Dazu,

so die Prognose, werden neben Schadensanfälligkeiten und Schwachpunkten in den Laufzeitumgebungen der Container auch vermehrt unsichere Container-Images gehören, die beispielsweise aus öffentlichen Repositories bezogen und direkt eingesetzt werden.

Deshalb gehen immer mehr Anbieter dazu über, ihr Augenmerk auch auf die Absicherung dieser Bereiche und nicht zuletzt auf das Einhalten der entsprechenden Compliance-Vorschriften zu richten. Eine ideale Sicherheitslösung muss daher in der Lage sein, alle Anwendungen auf allen eingesetzten Cloud-Plattformen (und selbstverständlich auch im eigenen Rechenzentrum) während eines kompletten Lebenszyklus zu schützen. Dazu gehört dann auch der gesamte DevOps-Lifecycle von der Entwicklung über das Ausrollen bis hin zum Laufen der Anwendungen. Gerade weil diese Techniken besonders schnelle Entwicklungen versprechen und Schritte dabei möglicherweise automatisch ablaufen, ist es entsprechend schwer, hier eine umfassende Sicherheit anzubieten.

3. Teil: „Sicherheitslösungen“

Sicherheitslösungen

Wer einen Blick auf das Angebot an speziellen Sicherheitsprodukten für die Cloud wirft, stellt schnell fest: Zwar werden sehr viele Lösungen angeboten, diese sind allerdings auch sehr unterschiedlich, sowohl in Bezug auf die Bereiche, die sie abdecken, als auch hinsichtlich des Umfangs.

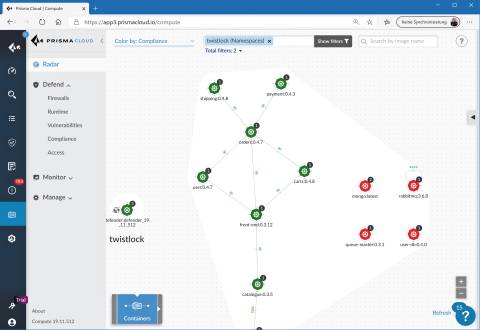

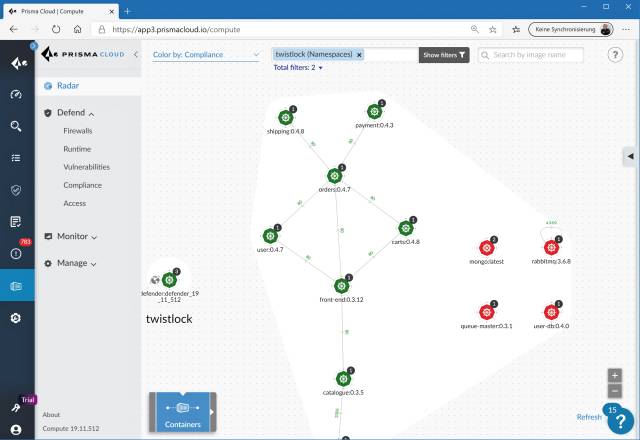

So stellt beispielsweise Palo Alto Networks unter dem Namen Prisma Cloud eine recht umfassende Lösung bereit. Der Anbieter positioniert diese Software als Plattform für die Sicherheit in Public Clouds und für cloudnative Szenarien. Ziel ist es laut Palo Alto, eine möglichst große Anzahl von Cloud-Umgebungen mit dieser einen Lösung zu überwachen und zu schützen. Sie kann mit fast allen Cloud-Umgebungen zusammenarbeiten. Kommen Public-Cloud-Lösungen zum Einsatz, so dürfte es sich in den meisten Anwendungsfällen um Amazon AWS, Microsoft Azure, die Google Cloud Platform (GCP) und in einigen Ländern auch um die Alibaba Cloud handeln.

Für diese Plattformen bietet Prisma Cloud Sicherheits-Features an. Drei Marktbereiche sollen damit abgedeckt werden: Das sogenannte CSPM (Cloud Security Posture Management) dient zur Verwaltung des Cloud-Sicherheitsstatus. Mit CWSS (Cloud Workload Security Services) will das Unternehmen einen Schutz für das komplette Deployment mittels automatisierter Updates von Richtlinien und zentralem Ausrollen der virtuellen Maschinen und Container realisieren. Schließlich gibt es noch die CWPP (Cloud Workload Protection Platform), die neben der Absicherung der DevOps-Umgebungen auch Application Lifecycle Security bieten kann. Mit diesen Techniken soll die Lösung den Schutz der Server-Workloads in Cloud-Szenarien umsetzen, wobei die einzelnen Bereiche in Prisma Cloud ineinandergreifen.

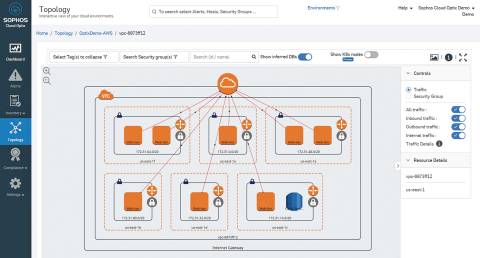

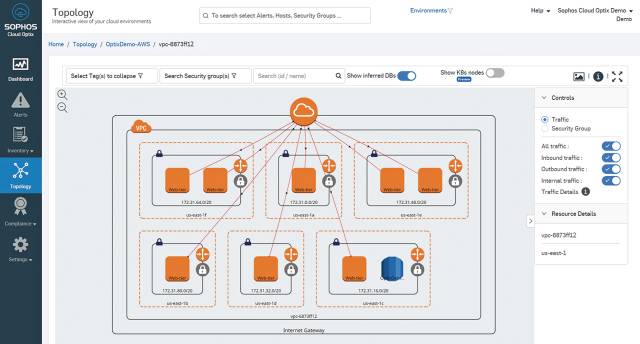

Das auf Sicherheit spezialisierte Unternehmen Sophos stellt unter dem Namen Cloud Optix ebenfalls eine spezielle Lösung für die Cloud-Sicherheit bereit. Laut Sophos bietet diese Software eine Kombination aus KI-basierter Sicherheitsanalyse und -überwachung und der Automatisierung von Cloud-Sicherheit, Governance, Risikomanagement, Compliance und DevSecOps-Prozessen. Dabei handelt es sich um einen agentenlosen SaaS-Dienst. Wie bei fast allen Unternehmen in diesem Marktbereich wird auch hier ein Inventory-Management über mehrere Cloud-Dienste hinweg angeboten. Sophos nennt Amazon AWS, Microsoft Azure und die Google-Plattform. In diesem Umgebungen werden dann die Unternehmens-Assets automatisch erkannt. Über entsprechende Vorlagen können die Nutzer auch die Compliance ihrer Cloud-Anwendungen überwachen. Die im System integrierte Künstliche Intelligenz soll dabei gewährleisten, dass die Sicherheit ohne Unterbrechung kontrolliert wird. Als Beispiel dafür nennt Sophos die kontinuierliche Überwachung des Cloud Workload Inventory bei den Amazon Simple Storage Services (S3). Sophos deckt mit dieser Lösung auch den Bereich DevSecOps ab, um auch in diesen Prozessen die entsprechende IT-Sicherheit zu integrieren.

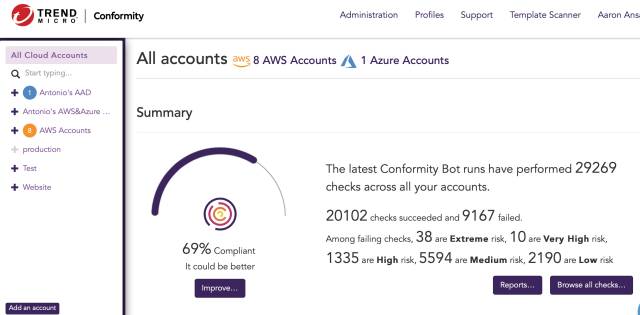

Unter den Begriff Cloud One hat Trend Micro die schon bisher eingesetzten Lösungen für die Sicherheit auf hybriden Cloud-Plattformen, die durch die XGen-Technik des Anbieters zum Server-Schutz unterstützt werden, um Cloud Conformity Security ergänzt. Diese Software lässt sich laut Anbieter nahtlos in vorhandene Workflows integrieren und stellt unter anderem die automatisierte Überprüfung der Einhaltung der Compliance und Best Practices für die Cloud-Sicherheit bereit.

Wie die anderen genannten Lösungen bietet auch diese Software ein zentrales Dashboard, das den IT-Fachleuten einen möglichst kompletten Überblick über ihre gesamte Multi-Cloud-Infrastruktur erlaubt. Die Cloud-One-Plattform von Trend Micro bietet daneben weitere Dienste wie Workload Security (Laufzeitschutz für Workloads sowohl in physischen als auch in Cloud- und Container- beziehungsweise VM-Umgebungen), Sicherheit für Container-Images und Sicherheit für serverlose Funktionen, APIs und Anwendungen.

Fazit & Ausblick

Mit dem vermehrten Einsatz moderner Cloud-Plattformen verändern sich die Angriffsflächen: Techniken wie Containerisierung und Serverless Computing erfordern neue Vorgehensweisen. Cloud-Computing ist heute deutlich mehr als „ein Speicher auf irgendeinem anderen Computer im Netz“. Nicht zuletzt deshalb ist es wichtig, die Verantwortlichkeiten für die Programme und die Daten in der Cloud eindeutig zu benennen und entsprechend zu überwachen.

Ein Fazit dazu zieht Thomas Ehrlich von Netskope: „Wir haben festgestellt, dass jeder fünfte Mitarbeiter Daten lateral zwischen Cloud-Anwendungen verschiebt und beispielsweise Dokumente von OneDrive auf Google Drive kopiert oder sie über Slack teilt. Traditionelle Sicherheits-Tools sind dabei nicht in der Lage, dies nachzuvollziehen, geschweige denn zu unterbinden. Hier bedarf es einer cloudnativen Lösung, die die Cloud „versteht“ und die auch die Cloud-Anwendungen miteinbezieht.“

Swisscom

Neue Cyberbedrohungen auf dem Radar

Der neue Cyber Security Threat Radar von Swisscom zeigt die Angriffsmethoden und das Vorgehen von Cyberkriminellen. Er beleuchtet neu auch die Entwicklungen in den Bereichen "Disinformation & Destabilisation", "Manipulated Generative AI" und "Unsecure IoT/OT-Devices".

>>

Personen

Nfon CCO Gernot Hofstetter tritt zurück

Gernot Hofstetter war sechs Jahre beim Münchner Cloud-PBX-Anbieter Nfon, zuletzt als Chief Commercial Officer. Nun hat er das Unternehmen verlassen und ist zum Start-up Stealth Mode gewechselt.

>>

Zum Welt-Passwort-Tag

"95 % der Cyber-Sicherheitsprobleme sind auf menschliche Fehler zurückzuführen"

Am 2. Mai ist Welt-Passwort-Tag. Ein guter Anlass für den Frühlingsputz bei alten Logins und ein grundsätzliches Überdenken der eigenen Cybersecurity. Miro Mitrovic von Proofpoint gibt dazu einige konkrete Tipps.

>>

Cloud Infrastructure

Oracle mit neuen KI-Funktionen für Sales, Marketing und Kundenservice

Neue KI-Funktionen in Oracle Cloud CX sollen Marketingspezialisten, Verkäufern und Servicemitarbeitern helfen, die Kundenzufriedenheit zu verbessern, die Produktivität zu steigern und die Geschäftszyklen zu beschleunigen.

>>