31.03.2016

Cyberkriminalität

1. Teil: „DDoS-Angriffe erfolgreich abwehren“

DDoS-Angriffe erfolgreich abwehren

Autor: Filipe Pereira Martins

profit image / Fotolia

DDoS-Angriffe kosten Unternehmen sehr viel Geld – doch es gibt Schutzmechanismen. com! professional stellt die verschiedenen DDoS-Varianten und Möglichkeiten zu deren Abwehr vor.

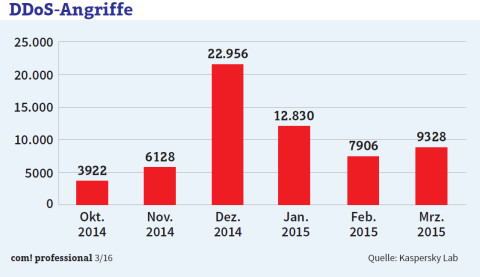

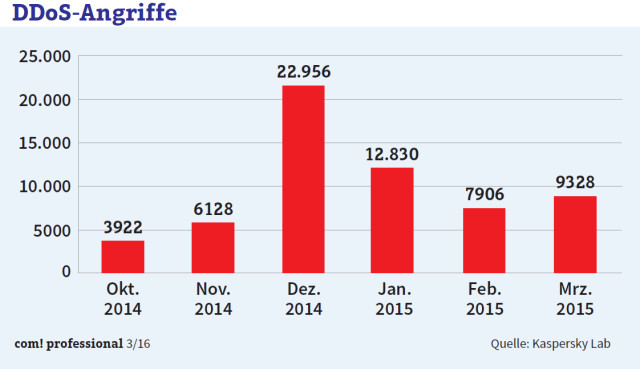

Distributed-Denial-of-Service-Attacken (DDoS) gibt es schon lange. Dabei werden Rechner mit Anfragen oder Datenpaketen in solch großen Mengen beschossen, dass sie das nicht mehr bewältigen und ausfallen. Die Täter sind meist kriminelle Banden oder Geheimdienste, die Opfer Unternehmen oder Regierungsinstitutionen. Sie müssen sich gegen ein wechselndes Arsenal übler Tricks aus mehreren Angriffsvektoren zur Wehr setzen. Die Angreifer führen immer heimtückischere Waffen ins Feld und nutzen dafür die fortschreitende Vernetzung der IT-Infrastrukturen aus.

Einer Studie von Kaspersky zufolge entstehen Großunternehmen durch einen DDoS-Angriff im Durchschnitt Wiederherstellungskosten in Höhe von 417.000 Dollar.

Attacken auf Firmen

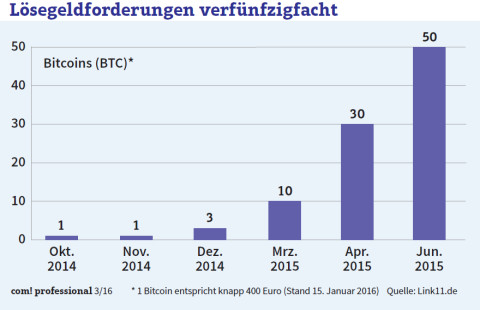

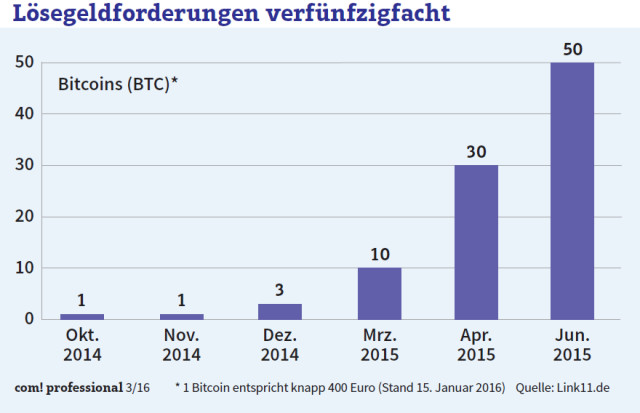

Einige Hacker-Gruppen wie DD4BC (DDoS for Bitcoins) verlangen neuerdings auch von deutschen Unternehmen unter Androhung massiver DDoS-Attacken Lösegeld für die „Freischaltung“ von deren eigenen Websites. GovCert, die Schweizer Regierungseinheit zur Bekämpfung von Cyber-Warfare, warnte 2015 mehrfach vor DD4BC wie auch vor der Hacker-Gruppe Armada Collective, die mit denselben Methoden arbeitet: Nach einer zeitlich beschränkten DDoS-Attacke, die die IT-Systeme des betroffenen Unternehmens für etwa 30 Minuten lahmlegt, verlangen die Angreifer Schutzgeld. Kommt man der Forderung nicht nach, setzen die Hacker die Attacke fort und nehmen die Webseiten für unbestimmte Zeit vom Netz.

Möglich wird das durch sogenannte Multivektor-Angriffe. Multivektor-Angriffe adressieren abwechselnd und systematisch verschiedene mögliche Schwachstellen in der Infrastruktur des Opfers. Sobald das Opfer eine Angriffswelle neutralisiert hat, wechseln die Täter ihre Taktik und die aufgebaute Verteidigung greift nicht mehr.

2. Teil: „DDoS als politisches Druckmittel“

DDoS als politisches Druckmittel

Nicht nur als Waffe krimineller Erpesser, sondern auch als politisches Druckmittel wird DDoS immer häufiger eingesetzt. Zwei Beispiele für diesen Trend:

Zum einen behauptet die ukrainische Hacker-Gruppe CyberBerkut, sie habe im Januar vergangenen Jahres die deutschen Regierungsseiten Bundestag.de und Bundeskanzlerin.de mit einer massiven DDoS-Attacke vom Netz geholt, um ihren Unmut gegen die deutsche Außenpolitik kundzutun.

Zum anderen sahen sich erst kürzlich GreatFire, ein Dienst zur Aufklärung über die chinesische Internetzensur, und GitHub, ein Service, der den quelloffenen GreatFire-Code hostet, einem DDoS-Angriff ausgesetzt. Das FBI glaubt, dass diese Angriffe mit Hilfe der neuesten Cyberwaffe der chinesischen Regierung über zwei dortige Telekommunikations-Großunternehmen und die Suchmaschine Baidu erfolgten.

Die Herkunft der Angreifer

Gestützt wird diese Vermutung durch die Beobachtung, dass weltweit der meiste DDoS-Botnetz-Traffic von Servern in China ausgeht, wie das Sicherheitsunternehmen Imperva herausgefunden hat, das sich auf die Abwehr von DDoS-Attacken spezialisiert hat.

Der Studie zufolge führt China mit 37,53 Prozent die Rangliste der DDoS-Ursprungsländer an, gefolgt von Südkorea mit 9,44 Prozent und den USA mit 9,11 Prozent. Deutschland rangiert hier erfreulicherweise nur unter ferner liefen.

In den Top 10 der angegriffenen Staaten belegt Deutschland dagegen Platz neun.

Der Server-Standort, von dem eine DDoS-Attacke ausgeht, hat allerdings nur eine begrenzte Aussagekraft. Der wahre Urheber eines Angriffs kann in einem ganz anderen Land sitzen.

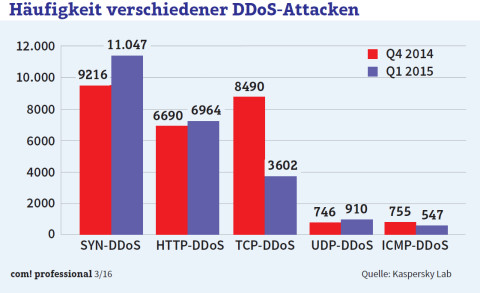

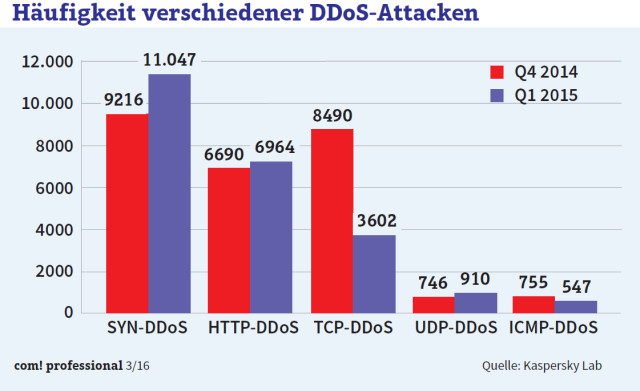

DDoS-Varianten

Der Umgang mit DDoS-Attacken wird dadurch erschwert, dass es ganz unterschiedliche Ausprägungen davon gibt. Manche setzen beim Domain Name System (DNS) an, das die Internetadressen und den Umgang mit ihnen definiert. DNS-Server fungieren als eine Art Adressbuch für Internetadressen. Andere DDoS-Varianten zielen auf Schwachstellen in bestimmten Server-Systemen oder nutzen die zunehmende Auslagerung von IT-Infrastrukturen in die Cloud aus.

Die folgenden Abschnitte beschreiben die maßgeblichen Formen von DDoS. Es wird jeweils gezeigt, wie die Attacke funktioniert und wie die Abwehrmöglichkeiten aussehen.

3. Teil: „DNS-Flood-Attacken und ihre Varianten“

DNS-Flood-Attacken und ihre Varianten

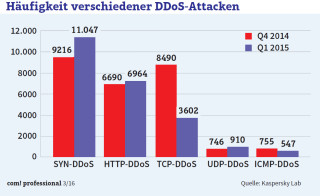

Zu den DDoS-Varianten, die beim DNS-System ansetzen, zählt die DNS-Flood-Attacke. Dabei senden Angreifer DNS-Pakete über das UDP-Protokoll an DNS-Server, um sie mit Anfragen zu überfluten und ihre Rechenzeit-Ressourcen aufzubrauchen (UDP-DDoS). So etwas lässt sich relativ einfach umsetzen, kann eine enorme Hebelwirkung entfalten und erlaubt es den Angreifern, ihre Identität hinter Dritten zu verstecken.

Zudem verlassen sich fast alle Domain-Besitzer auf das technische Minimum von zwei DNS-Servern. Deshalb sind bei dem geringsten DDoS-Befall gleich alle Dienste außer Betrieb.

-

DNS-Amplification-Attacken: Bei DNS-Amplification-Attacken sendet der Angreifer unter der IP-Adresse seines Opfers DNS-Anfragen an einen DNS-Server. Wenn der betroffene DNS-Server ordnungsgemäß reagiert, richtet sich die Antwort nun an das Opfer, dessen IP-Adresse der Angreifer für die Attacke verwendet hat. Das Opfer wird so mit Daten überflutet. Der DNS-Amplification-Angriff macht sich den Verstärkungsfaktor des DNS-Systems zunutze. In der Regel ist nämlich die DNS-Antwort 3- bis 10-mal umfangreicher als die eigentliche DNS-Anfrage.

Bei einer DNS-Amplification-Attacke kann der Betroffene auch dann zum Opfer werden, wenn er gar nicht über eigene DNS-Server verfügt. Bei dem spektakulären Angriff auf die gemeinnützige Schweizer Organisation Spamhaus, die schwarze Listen von Spamversendern führt, konnten die Hacker 2013 durch das Anfragen von Informationen über die Domain Ripe.net einen Verstärkungsfaktor von 100 erzielen. Da die Angreifer die Attacke mit Hilfe eines ferngesteuerten Botnetzes über sagenhafte 30.000 DNS-Resolver verteilen konnten, ist dies keinem ihrer Betreiber aufgefallen.

Bei DNS-Amplification-Angriffen gibt es drei Arten der Implementierung mit unterschiedlichen Verstärkungsstufen.

- Native DNS-Angriffe: die Antwortpakete sind deutlich umfangreicher als die Anfragepakete und erzielen einen 3- bis 4-fachen Verstärkungsfaktor.

- Selektive DNS-Angriffe: der Umstand, dass nicht alle DNS-Antworten dieselbe Länge aufweisen, ermöglicht es, mit Hilfe von Anfragen über sorgfältig ausgesuchte Domains eine bis zu 10-fache Verstärkung zu erreichen.

- Ausgefeilte DNS-Angriffe: mit (meist selbst erstellten) Top-Level-Domains, die allein dazu dienen, ausgefeilte DNS-Attacken auszuführen, können Angreifer DNS-Antworten mit bis zu 100-fachem Verstärkungsfaktor missbrauchen. Ziel der Hacker ist es, mit geringsten Eigenkosten die Internetbandbreite des Opfers aufzubrauchen oder die Firewall außer Gefecht zu setzen.

- Rekursive DNS-Attacken: Bei rekursiven DNS-Attacken macht sich der Angreifer die Funktionsweise rekursiver DNS-Anfragen zunutze: Kann ein DNS-Server auf die Anfrage eines Clients keine Auskunft erteilen, weil er die angefragte Internetadresse nicht kennt, versucht er, die fehlenden Informationen von anderen DNS-Servern anzufordern. Der Server muss vergleichsweise viele Ressourcen reservieren (CPU-Zyklen, Arbeitsspeicher und Bandbreite), um diese Anfragen auszuführen. Indem ein Angreifer nicht existierende Ressourcen anfordert, kann er einen DNS-Server leicht überlasten und einen Dienstausfall verursachen.

- Abwehr: Bei der Verteidigung gegen solche DNS-Flood-Attacken helfen Cloud-Dienste wie der kalifornische Anbieter CloudFlare und der deutsche Dienstleister Link11.

4. Teil: „Gezielte Datenmüll- und Smurf-Attacken“

Gezielte Datenmüll- und Smurf-Attacken

Eine andere Variante der DDoS-Attacke schickt Datenmüll an Geräte, die mit dem Internet verbunden sind, wie Router, Server oder PCs. Durch das Zustellen großer Datenmengen an den UDP-Port 53 (seltener UDP-Port 80) werden diese Geräte lahmgelegt.

Abwehr: Man kann einem solchen Angriff entgehen, indem man die UDP-Ports 53 oder 80 schließt. Falls jedoch ein DNS-Server betrieben wird, ist diese Sperre meist nicht erwünscht.

Smurf-Attacken

Bei Smurf-Attacken pingt der Angreifer ICMP-Anfragen (Internet Control Message Protocol) mit einer gefälschten Ursprungs-IP, die auf das Opfer verweist, an Dritte (ICMP-DDoS). Die Angreifer nehmen sich dabei einen Router vor, der für die Weiterleitung solcher Anfragen an andere Geräte verantwortlich ist. Indem die Täter an die zugehörige Broadcast-Adresse (X.X.X.255) senden, können sie auf einen Schlag alle Geräte in dem Netzwerk hinter dem Router erreichen.

Weil ein Handshake-Verfahren zum Verbindungsaufbau nicht vorgesehen ist, können Empfänger legitime von nicht legitimen Anfragen nicht unterscheiden. Indem die Geräte auf die ICMP-Anfrage vorschriftsmäßig antworten, bombardieren sie mit ihren IP-Paketen den vermeintlichen Absender – das eigene Netzwerk.

Abwehr: Um eine solche Attacke gezielt zu unterbinden, reicht es bereits, die Weiterleitung der ICMP-Anfragen durch die betroffenen Router zu verhindern.

5. Teil: „ACK-Reflection und Angriffe auf App-Ebene“

ACK-Reflection und Angriffe auf App-Ebene

Ein ACK-Reflection-Angriff zieht seinen Vorteil aus dem sogenannten TCP-Dreiwege-Handschlag beim Aufbau einer TCP-Verbindung: Ein TCP-Client initiiert den Verbindungsaufbau durch das Abschicken eines SYN-Pakets mit der Ursprungs- und der Ziel-IP (TCP-DDoS/SYN-DDoS).

Wenn dieses Paket an einem offenen Port ankommt, dann antwortet der Server mit dem SYN/ACK-Paket, um den Verbindungsaufbau zu akzeptieren. Er reserviert Arbeitsspeicher, schreibt in die Logs und wartet auf die abschließende ACK-Antwort des Kommunikationspartners, der den Empfang der Nachricht bestätigen soll.

Bei einer ACK-Reflection-Attacke ist die Ursprungs-IP in der SYN-Anfrage allerdings gefälscht, sodass der Server seine Antwort an den falschen Empfänger sendet. Wenn der Empfänger-Server die unerwünschten ACK-Pakete nicht verwerfen kann, dann kann er vom Angreifer in die Knie gezwungen werden.

Abwehr: Als die effektivste Maßnahme empfiehlt sich ein SYN-Proxy, zum Beispiel conntrack von Netfilter mit dem SYNPROXY-Modul. Im Idealfall sollte der SYN-Proxy über die Fähigkeit verfügen, IP-Adressen vertrauenswürdiger Kommunkationspartner für eine beschränkte Zeit im Cache aufzubewahren, um die Abarbeitung legitimer Anfragen zu beschleunigen („Active Verification“).

Angriffe auf App-Ebene

Neuerdings zielen DDoS-Attacken zunehmend auf ganz konkrete, gut dokumentierte Schwächen bestimmter Server-Dienste. Man spricht von DDoS auf Applikationsebene (Ebene 7 des OSI-Modells), wie sie etwa im Fall der sogenannten Slow-Read-Attacke auf den Webserver Apache stattfindet.

Apache öffnet für jede einzelne Verbindung einen neuen Thread und behält ihn für die Dauer der Kommunikation bei. Angreifer nutzen dieses Verhalten aus, indem sie Apache mit sorgsam dosierten Datenpaketen extrem langsam und aus vielen Quellen gleichzeitig beliefern. So lassen sich die Kapazitäten von Apache am einfachsten ausschöpfen.

Abwehr: Das Apache-Modul mod_evasive schafft Abhilfe. Außerdem sind die Module mod_reqtimeout zur Beschränkung der zulässigen Wartezeit auf den Eingang fehlender Datenpakete, mod_qos zur Priorisierung eingehender Anfragen und mod_security zum Abblocken von Code-Injection-Attacken zur Verteidigung empfehlenswert.

6. Teil: „DDoS-Angriffe aus der Cloud“

DDoS-Angriffe aus der Cloud

Die wachsende Verbreitung von DDoS-Attacken trifft besonders stark diejenigen Unternehmen, die über eine skalierbare Infrastruktur in der Cloud verfügen, ihre Infrastruktur aber unzureichend schützen.

Noch vor einigen Jahren war es üblich, bei DDoS-Angriffen einen Teil der Last in die Cloud auszulagern und so aus der elastischen Skalierbarkeit der IT-Infrastruktur einen Nutzen zu ziehen. Inzwischen sind die Angriffe aber so raffiniert, dass gerade der größte Vorteil der Cloud, die Skalierbarkeit, dem Geschädigten zum Verhängnis werden kann.

Weil zum Beispiel ein cloudbasiertes Content Delivery Network (CDN) skalierbar ist, kann es eigentlich Attacken mit einem hohen Datenvolumen aufnehmen und das Ausschöpfen der Ressourcen so wesentlich erschweren. Wenn die Angreifer aber stets andere, nicht vorhandene Daten anfragen, können sie das CDN dazu veranlassen, eine immer weiter wachsende Last auf das eigene Rechenzentrum des Opfers loszulassen.

Diese Last wird von den vorhandenen Sicherheitssystemen nicht unterbunden, weil die bösartigen Anfragen vom CDN kommen und sich deshalb mit einer vertrauenswürdigen IP-Adresse ausweisen. Das Resultat ist eine DDoS-Attacke des eigenen CDNs auf das eigene Rechenzentrum.

Nicht legitime Anfragen lassen sich in diesem Fall nämlich weder anhand der IP-Adresse blocken noch anhand des Datenvolumens identifizieren. Die Lastverteilung eingehender Angriffe auf verschiedene Knoten des CDNs sorgt dafür, dass sie, weil sie sich mit der IP-Adresse des CDNs tarnen, „unter dem Radar“ fliegen, mit legitimen Datenströmen gemischt werden (Multiplexing-Verfahren) und erst dann hochkonzentriert die Zielsysteme bombardieren. Anders als vermutet bietet die Cloud nicht nur keinen Schutz vor DDoS, sondern der Angreifer nutzt die Infrastruktur des Opfers aus, um die IP-basierte Verteidigung auf dem Ziel-Server aufzuheben und so größeren Schaden anzurichten.

Abwehr: Um solche HTTP-DDoS-Angriffe abzuwehren, lassen Sie die HTTP-Header inspizieren. Der X-Forwarded-For-Header (XFF) gibt Aufschluss über den tatsächlichen Ursprung der Anfrage – und ermöglicht das Abblocken der Attacken.

Fazit

IT-Profis konnten sich bisher auf zwei Phasen einer DDoS-Konfrontation fokussieren: präventive Maßnahmen und nachträgliche Verbesserungen. Die eigentliche DDoS-Attacke ließ sich mehr oder weniger „aussitzen“.

Bei massiven DDoS-Attacken in der Cloud ist das nicht mehr möglich. DDoS-Angriffe in der Cloud dauern typischerweise zwischen mehreren Tagen und mehreren Wochen und finden abwechselnd über mehrere Vektoren statt. Die Zweiphasen-Verteidigung ist daher nutzlos geworden. Das IT-Fachpersonal kommt deshalb nicht mehr umhin, eine DDoS-Attacke aktiv zu kontern.

Swisscom

Neue Cyberbedrohungen auf dem Radar

Der neue Cyber Security Threat Radar von Swisscom zeigt die Angriffsmethoden und das Vorgehen von Cyberkriminellen. Er beleuchtet neu auch die Entwicklungen in den Bereichen "Disinformation & Destabilisation", "Manipulated Generative AI" und "Unsecure IoT/OT-Devices".

>>

Personen

Nfon CCO Gernot Hofstetter tritt zurück

Gernot Hofstetter war sechs Jahre beim Münchner Cloud-PBX-Anbieter Nfon, zuletzt als Chief Commercial Officer. Nun hat er das Unternehmen verlassen und ist zum Start-up Stealth Mode gewechselt.

>>

Zum Welt-Passwort-Tag

"95 % der Cyber-Sicherheitsprobleme sind auf menschliche Fehler zurückzuführen"

Am 2. Mai ist Welt-Passwort-Tag. Ein guter Anlass für den Frühlingsputz bei alten Logins und ein grundsätzliches Überdenken der eigenen Cybersecurity. Miro Mitrovic von Proofpoint gibt dazu einige konkrete Tipps.

>>

Cloud Infrastructure

Oracle mit neuen KI-Funktionen für Sales, Marketing und Kundenservice

Neue KI-Funktionen in Oracle Cloud CX sollen Marketingspezialisten, Verkäufern und Servicemitarbeitern helfen, die Kundenzufriedenheit zu verbessern, die Produktivität zu steigern und die Geschäftszyklen zu beschleunigen.

>>