22.10.2014

Doppelt hält besser

1. Teil: „Sicherer Login mit 2-Faktor-Authentifizierung“

Sicherer Login mit 2-Faktor-Authentifizierung

Autor: Andreas Maslo

Foto: Fotolia - Pixsooz

Nutzername und Passwort reichen als Zugangsschutz heutzutage nicht mehr aus, um Sicherheit zu gewährleisten. Eine Lösung ist die 2-Faktor-Authentifizierung.

Adobe, Ebay, Dropbox, Twitter und viele andere mehr: Die Reihe prominenter Konzerne, die in die Schlagzeilen geraten, weil Datenbanken mit Benutzerinformationen gehackt worden sind, wird länger und länger. Allein bei den bekannt gewordenen Fällen waren etwa mehrere Millionen Nutzer betroffen. Und auch wenn sich mit den gehackten Daten allein keine Konten leerräumen ließen, so können die Hacker auch schon mit geklauten Passwörtern und Benutzerdaten schweren Schaden anrichten.

Hier heißt das Hauptproblem Identitätsdiebstahl: Kriminelle können sich mit den Daten Zugang zu einem System verschaffen und gelten dann für die intern aktiven Schutzsysteme als legitime Nutzer. Sie können gefälschte Nachrichten versenden, die von anderen Nutzern als glaubwürdig angesehen werden und die auch Spamfiltern nicht schon wegen der Absenderadresse als verdächtig auffallen.

Die Eindringlinge erhalten in einem System die Rechte der wahren Nutzer und Zugriff auf alle Daten, die über das Benutzerkonto ansprechbar sind. Mehr noch: Die unrechtmäßig durchgeführten Aktionen sind nur auf den Nutzer zurückzuführen, dessen Zugangsdaten gehackt wurden.

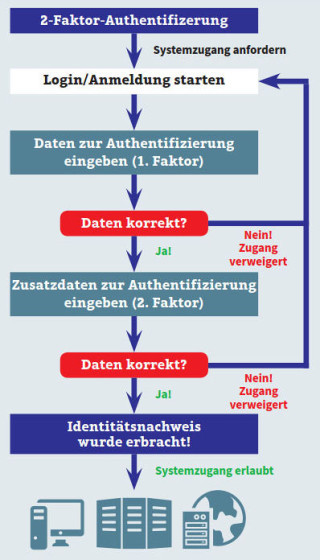

Eine Lösung, die ohne übermäßig viel Aufwand deutlich mehr Sicherheit bringen würde, heißt 2-Faktor-Authentifizierung, kurz 2FA. Anwender geben dabei in der Regel neben einem Benutzernamen und dem dazugehörigen Kennwort eine Zusatzinformation ein, die eindeutig dem Benutzer zugeordnet ist.

2. Teil: „So funktioniert die 2-Faktor-Authentifizierung (2FA)“

So funktioniert die 2-Faktor-Authentifizierung (2FA)

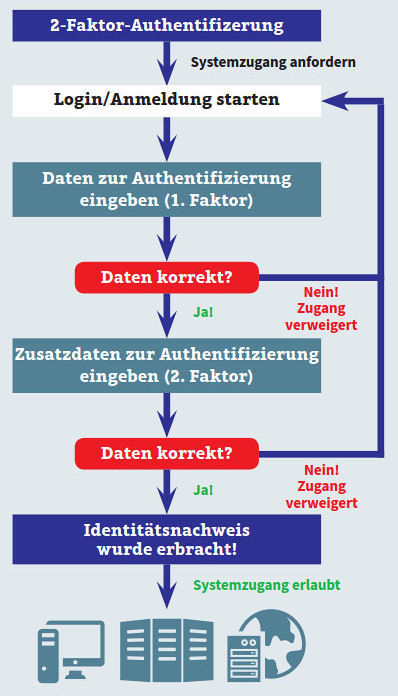

Bei der 2FA kommen zwei Erkennungsmerkmale – die Faktoren – zum Einsatz, welche unabhängig voneinander verwaltet beziehungsweise generiert werden und schrittweise abgefragt und mit Daten verifiziert werden, die im System hinterlegt sind.

Als Authentifizierungsfaktoren, die im Rahmen der 2FA über gesondert abgefragte Benutzerdaten im Rahmen der Authentifizierung verbunden und geprüft werden, sind möglich:

- Informationen, die nur der Benutzer kennt (zum Beispiel Benutzername und Kennwort oder PIN und TAN)

- ein Informationselement, das nur der Anwender besitzt (zum Beispiel ein Smartphone oder Tablet beziehungsweise ein Token wie Plastikkarte, USB-Stick oder Schlüssel)

- ein körperliches Merkmal (Fingerabdruck, Iris, Stimme)

3. Teil: „Hardware- und Software-Token als 2. Faktor“

Hardware- und Software-Token als 2. Faktor

Die 2-Faktor-Authentifizierung kennt Hardware-Tokens wie Smartcard oder USB-Stick oder Software-Tokens. Hardware-Tokens haben den Nachteil, dass der Nutzer sie mitführen muss und dass sie verloren gehen können und dann ersetzt werden müssen.

Außerdem braucht man dazu meist Geräte wie Kameras, Audiorekorder, Kartenlesegeräte oder Fingerabdrucksensoren, um die Authentifizierungs-Infos abzurufen. Und es muss darauf geachtet werden, dass die Hardware-Tokens nicht einfach kopierbar sind. Das gilt vor allem für USB-Sticks, die verschlüsselt und kopiergeschützt sein sollten, wenn sie für die Authentifizierung verwendet werden.

Software-Tokens sind Daten, die ohne Zusatzgerät oder Hardware generiert werden und direkt vorliegen, sodass keine Kommunikation zwischen Server und Client erfolgen muss, etwa in der Kommunikation aus Benutzername/Kennwort und fester PIN. Die zeitlich nicht begrenzten Daten werden auf PC oder Laptop gespeichert und sind von Gerät zu Gerät kopierbar, ohne an eine spezielle Hardware gebunden zu sein.

Tabelle:

Die wichtigsten Softwarelösungen, mit denen Unternehmen eine 2-Faktor-Authentifizierung bereitstellen können.

Häufig wird das Hardware-Element, auf dem das Hardware-Token erzeugt wird, durch ein mobiles Standardgerät wie Smartphone oder Tablet ersetzt. Das Gerät selbst dient dabei nicht zur Authentifizierung, sondern als Empfänger für eine Authentifizierungsinformation, die dynamisch generiert wird und zeitlich befristet und nur einmal gültig ist. Die 2FA mit Handy oder Tablet wird auch als tokenlose 2-Faktor-Authentifizierung bezeichnet. Oft kommen auf den mobilen Geräten auch spezielle Apps zum Einsatz, die den eingehenden E-Mail-Verkehr überwachen und Alarm geben, wenn eine Mail mit Authentifizierungsinformationen vorliegt. Auch Datenentschlüsselungen nehmen sie mitunter vor.

4. Teil: „2FA in eigenen Anwendungen nachrüsten“

2FA in eigenen Anwendungen nachrüsten

Die gute Nachricht: Jede Software lässt sich durch ihre Entwickler um beliebige, auch mehrstufige Authentifizierungsfunktionen erweitern. Besonders einfach ist das für Unternehmen mit eigenen Entwicklern und eigenen Firmen- beziehungsweise Webanwendungen. Um Authentifizierungsverfahren allerdings unternehmensweit zu vereinheitlichen und mit vorgefertigten Verwaltungswerkzeugen einzusetzen, führt kein Weg an spezieller Unternehmenssoftware vorbei.

Bei einer softwarebasierten 2FA werden kopierbare Software-Tokens per PC, Laptop, PDA oder Smartphone verwaltet und sind nicht an bestimmte Hardware gebunden. Um eine 2FA hardwarebasiert zu realisieren, empfehlen sich kopiergeschützte USB-Sticks, bei denen Daten auf dem Stick verwaltet werden, die nicht kopierbar sind.

Der bekannteste Anbieter solcher Sticks ist die deutsche Firma Wibu Systems AG aus Karlsruhe. Die Hardware-Schlüssel von Wibu Systems, die Codemeter-Dongles, können zum Beispiel sowohl zur Lizenzierung von Software und Dokumenten als auch zum Speichern von Zertifikaten verwendet werden. Codemeter-Dongles werden außerdem eingesetzt, um Service-Technikern einen zeitlich begrenzten Zugang zu Geldautomaten zu gewähren.

Für Wibu-CEO Oliver Winzenried ist das wichtigste Grundprinzip bei der 2-Faktor-Authentifizierung die "Trennung von Wissen und Besitz", also zum Beispiel die Trennung von Kennwort auf der einen Seite und Token auf der anderen Seite.

Trotz des Sicherheitsgewinns durch 2FA verhalten sich viele Firmen bei diesem Thema noch zurückhaltend. So unterstützt etwa die verbreitete Unternehmenssoftware von Combit derzeit 2FA nicht standardmäßg – sie lässt sich aber auf Anforderung nachrüsten, wie Combit-Geschäftsführer Jürgen Bartlau erklärt: "Wir beobachten die Entwicklung auf jeden Fall und rüsten alternative Authentifizierungsvarianten entsprechend den Bedürfnissen in den Unternehmen nach."

5. Teil: „Einfach nachzurüsten, aber keine Sicherheitsgarantie“

Einfach nachzurüsten, aber keine Sicherheitsgarantie

Die 2-Faktor-Absicherung ist einfach durch Entwickler in eigenen Lösungen, Webdiensten oder Servern nachzurüsten. Und Unternehmen, die sich nicht selbst darum kümmern wollen, finden mittlerweile leistungsfähige Lösungen unterschiedlicher Anbieter.

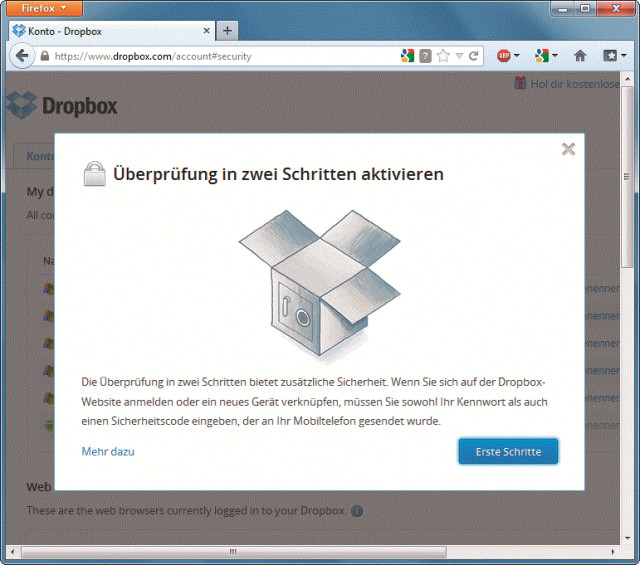

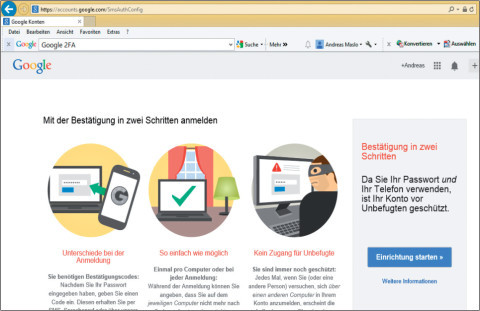

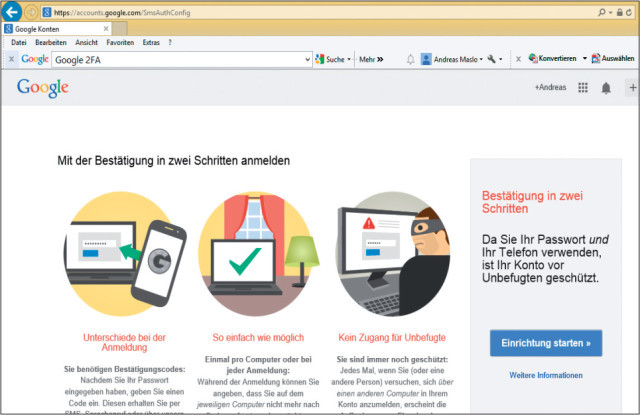

Erfreulich ist, dass immer mehr der großen Webfirmen wie Google, Microsoft, LinkedIn, Evernote, Twitter, Dropbox und Last Pass ihren Nutzern eine 2-Faktor-Authentifizierung anbieten. Weniger schön ist, dass die 2FA im Regelfall nicht standardmäßig aktiv ist, sich also der Nutzer selbst darum kümmern muss, dass sie eingeschaltet wird.

Aber auch wenn 2FA den Zugangsschutz erhöht, sollte sich kein Nutzer in Sicherheit wiegen: Nicht einmal mehrstufige Authentifizierungen sind hundertprozentig sicher – auch wenn das Umgehen von Retina-Scans und Fingerabdrucksensoren viel komplizierter ist als in Hollywood-Filmen.

Realistischer ist die Gefahr, die von einem Diebstahl oder dem Verlust der Hardware-Tokens ausgeht. Bei der tokenlosen 2FA wiederum gilt zu beachten, PINs/TANs nicht nur dynamisch und befristet zu generieren, sondern auch nur über verschlüsselte Datenverbindungen zu übertragen. Nur so wird das Abfangen und schnelle Entschlüsseln der Zugangsdaten unterbunden.

Cloud Infrastructure

Oracle mit neuen KI-Funktionen für Sales, Marketing und Kundenservice

Neue KI-Funktionen in Oracle Cloud CX sollen Marketingspezialisten, Verkäufern und Servicemitarbeitern helfen, die Kundenzufriedenheit zu verbessern, die Produktivität zu steigern und die Geschäftszyklen zu beschleunigen.

>>

Schellerer Ausbau

Hessen, OXG und Vodafone schließen Partnerschaft für Glasfaser

Vodafone und OXG starten gemeinsam mit dem Land Hessen eine umfangreiche Ausbau-Offensive für schnelles Internet. Bis 2030 wollen die Unternehmen Glasfaser-Anschlüsse für bis zu 520.000 Haushalte bauen.

>>

Bad News

Game macht Fake News spielerisch erkennbar

Wissenschaftler der Universität Uppsala haben ihr Online-Spiel "Bad News" erfolgreich an 516 Schülern getestet. Es soll helfen, manipulative Techniken in Social-Media-Posts zu erkennen.

>>

Nach der Unify-Übernahme

Mitels kombinierte Portfoliostrategie

Der UCC-Spezialist Mitel bereinigt nach der Unify-Übernahme sein Portfolio – und möchte sich auf die Bereiche Hybrid Cloud-Anwendungen, Integrationsmöglichkeiten in vertikalen Branchen sowie auf den DECT-Bereich konzentrieren.

>>