24.04.2023

Malware

1. Teil: „Bollwerk gegen Erpresser-Tools“

Bollwerk gegen Erpresser-Tools

Autor: Konstantin Pfliegl

Shutterstock / Nicescene

Ransomware, also Erpresser-Malware, gehört zu den größten Cybergefahren. Fragt sich, wie gut aktuelle Sicherheits-Tools die Rechner in den Unternehmen schützen.

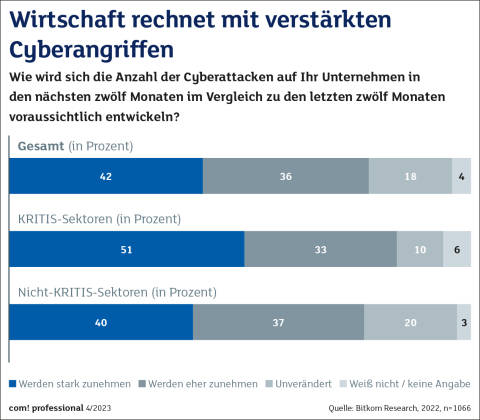

Es sind Worte, die wenig Grund zur Zuversicht bieten: „Die Herausforderungen im Cyberraum bleiben hoch und werden weiter rasant zunehmen.“ So lautet die Zusammenfassung von Gerhard Schabhüser, Vizepräsident des Bundesamts für Sicherheit in der Informationstechnik (BSI), im jüngsten Report „Die Lage der IT-Sicherheit in Deutschland“ von Oktober 2022.

Vor allem Ransomware-Attacken werden laut BSI immer mehr zum Problem: Die Erpressung im Cyberraum habe sich im vergangenen Jahr weiter fortgesetzt. Insbesondere das sogenannte Big Game Hunting, also die Erpressung umsatzstarker Unternehmen mit verschlüsselten und exfiltrierten Daten, habe zugenommen. Sowohl die von IT-Sicherheitsdienstleistern berichteten Lösegeld- und Schweigegeldzahlungen als auch die Anzahl der Opfer, deren Daten etwa wegen ausbleibender Zahlungen auf Leak-Seiten veröffentlicht wurden, seien weiter gestiegen. Bei Ransomware verschlüsseln Hacker die Daten eines Unternehmens. Gegen ein Lösegeld bieten die Angreifer dann eine Datenentschlüsselung an.

Ransomware ist für Hacker eine überaus erfolgreiche Angriffsmethode und momentan bei Cyberangriffen mit Sicherheit die Nummer eins. Die Zahl solcher Angriffe dürfte deswegen auch im laufenden Jahr weiter zunehmen. Dabei ist damit zu rechnen, dass die Kriminellen ihre Methoden verfeinern und zunehmend zweigleisig fahren: Sie verschlüsseln nicht nur die Daten eines Unternehmens, sondern erpressen es zusätzlich damit, zum Beispiel Kundendaten zu veröffentlichen oder Firmeninterna an andere Unternehmen zu verkaufen. Vor allem der Trend zu immer stärker vernetzten Industrieumgebungen, Stichwort Internet of Things, vergrößert das Risiko entsprechender Angriffe.

Das unterstreichen auch die Zahlen des „Ransomware-Reports 2022“ von Sophos: Demnach gaben weltweit 66 Prozent der IT-Entscheider an, dass ihr Unternehmen in den zwölf Monaten zuvor Opfer eines Ransomware-Angriffs geworden ist. Und bei stolzen 65 Prozent der Angriffe kam es zu einer Datenverschlüsselung. Kurz: Ransomware ist aktuell eine der gefährlichsten Bedrohungen für Unternehmen – und die IT-Abteilungen tun gut daran, sich entsprechend zu wappnen.

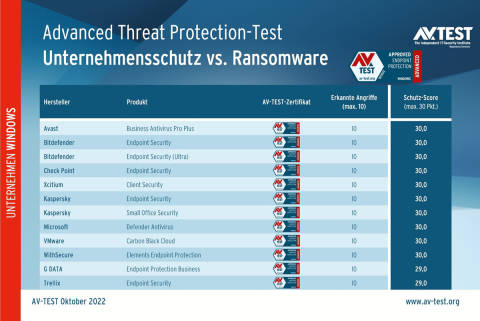

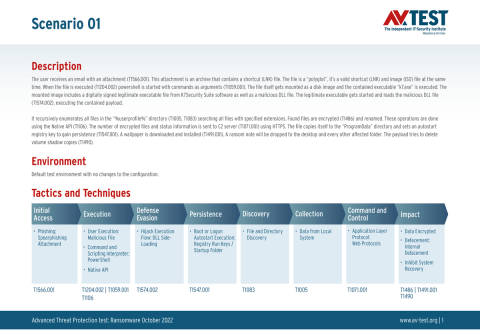

Doch was passiert eigentlich genau bei einer solchen Ransomware-Attacke, und vor allem, wie lässt sich ein gerade laufender Angriff stoppen? Dieser Frage ging AV-Test nach, ein unabhängiges Forschungsinstitut für IT-Sicherheit in Deutschland. Die Security-Experten nutzten vergangenen Herbst zehn in der Cyberwelt täglich stattfindende Szenarien mit Ransomware und deren Angriffstechniken und attackierten damit Schutz-Software für Unternehmen. Dabei wurde unter Windows jeder Angriffsschritt ausgewertet. Heraus kam ein detailliertes Bild einer Attacke, das zeigt, wie die einzelnen Schutzlösungen darauf reagieren.

2. Teil: „Realitätsnahe Angriffe“

Realitätsnahe Angriffe

Die Spezialisten von AV-Test konfrontierten die einzelnen Schutzlösungen jeweils mit realen Angriffsszenarien, wie sie auch im „echten Leben“ anzutreffen sind. Die Szenarien umfassten dabei drei Angriffstechniken, die derzeit von Cyberkriminellen eingesetzt werden:

- Polyglot File: Bei dieser Technik verwenden Angreifer besonders präparierte Dateien, die zusammenarbeiten. Die Experten von AV-Test setzten bei ihren Tests eine kombinierte LNK- und ISO-Datei ein. Dieser Trick erschwert es vielen Sicherheitsprodukten,solche Dateien zu untersuchen, zu erkennen und letztendlich deren Ausführung zu verhindern.

- DLL-Sideloading: Die Hacker setzen bei dieser Angriffsmethode auf ganz übliche Programmierfehler bei Standard-Software. Eine bösartige DLL-Datei (Dynamic Link Library) wird in das Anwendungsverzeichnis kopiert. Das Programm bemerkt die Veränderung nicht und lädt die bösartige DLL-Datei. Der Prozess führt dann die Vorgaben der Angreifer aus.

- Nested Password Protected Self-Extracting Archives: Die Angriffstechnik mit diesem sperrigen Namen nutzt zum Beispiel die bekannte Ransomware Emotet, um ihre Erkennung durch Sicherheits-Tools zu verhindern.

Alle genannten Angriffstechniken können jeweils verschiedene Arten von Schad-Software im Schlepptau haben oder auch direkt als Angriffsmittel auf die Systeme genutzt werden.

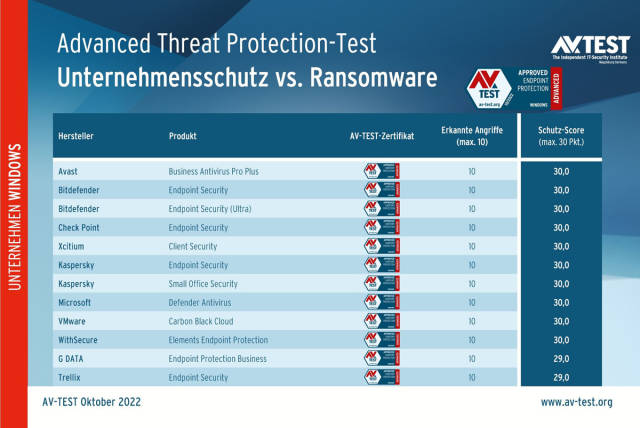

Zuverlässiger Ransomware-Schutz

Das erfreuliche Ergebnis der Tests: Sicherheits-Software für den Unternehmenseinsatz von Windows leistet durchweg gute Dienste und bietet einen zuverlässigen Schutz. So erkannten zehn der zwölf von AV-Test geprüften Schutzprodukte sämtliche Angriffe fehlerfrei und schützten die Rechner zuverlässig.

Die folgenden Lösungen konnten sich die volle Punktzahl sichern:

- Avast Business Antivirus Pro Plus

- Bitdefender Endpoint Security

- Bitdefender Endpoint Security (Ultra)

- Check Point Endpoint Security

- Xcitium Client Security

- Kaspersky Endpoint Security

- Kaspersky Small Office Security

- Microsoft Defender Antivirus

- VMware Carbon Black Cloud

- WithSecure Elements Endpoint Protection

Die weiteren gesteten Security-Tools erkannten zwar die Eindringlinge zuverlässig, konnten dann aber nur einzelne Schädlinge oder diese nur teilweise aufhalten.

G Data Endpoint Protection Business und Trellix Endpoint Security identifizierten in den Tests alle Ransomware-Schädlinge, doch konnten beide Produkte in je einem Test die Angriffe nicht vollständig blockieren – und es kam zu einzelnen verschlüsselten Dateien auf den Systemen.

3. Teil: „Fazit“

Fazit

Den guten Testergebnissen entsprechend fällt das Fazit von AV-Test positiv aus: „Die aktuelle Untersuchung zeigt, dass viele Schutzprodukte auch gegen aktiv genutzte Angriffstechniken samt neuester Ransomware unter Windows 11 bestehen können“, lautet das Resümee der Antiviren-Profis.

Dabei ist ein Schutz vor Ransomware alles andere als trivial: Die Security-Lösungen müssen dazu viele Aktionen und Prozesse im Betriebssystem Windows 11 überwachen und auch bewerten. Dabei gilt es seitens der Sicherheits-Software, zuverlässig zu entscheiden, welche Aktionen auf einem System in Ordnung sind und wann man eingreifen und Prozesse blockieren sollte. Vor allem bei den neuen dateilosen Angriffstechniken wie Reflective DLL Injection ist das aber ein komplexes Unterfangen. Doch die Tests zeigten: Auch hier liefern die meisten Schutzprodukte eine solide Leistung.

Übrigens: AV-Test hat diese Tests auch mit Privatanwender-Produkten durchgeführt. Das Ergebnis: Die Sicherheits-Software für Heimanwender schützt im Großen und Ganzen ebenfalls gut vor Ramsomware. Folgende Tools sicherten sich die volle Punktzahl: Avast One Essential, AVG Internet Security, Bitdefender Internet Security, Kaspersky Internet Security, Microsoft Defender Antivirus, Microworld Internet Security Suite, PC Matic Application Whitelisting sowie F-Secure SAFE.

Test-Framework

Testautomatisierung mit C# und Atata

Atata ist ein umfassendes C#-Framework für die Web-Testautomatisierung, das auf Selenium WebDriver basiert. Es verwendet das Fluent Page Object Pattern und verfügt über ein einzigartiges Protokollierungssystem sowie Trigger-Funktionalitäten.

>>

Programmiersprache

Primärkonstruktoren in C# erleichtern den Code-Refactoring-Prozess

Zusammenfassen, was zusammen gehört: Dabei helfen die in C# 12 neu eingeführten Primärkonstruktoren, indem sie Code kürzer und klarer machen.

>>

Huawei Roadshow 2024

Technologie auf Rädern - der Show-Truck von Huawei ist unterwegs

Die Huawei Europe Enterprise Roadshow läuft dieses Jahr unter dem Thema "Digital & Green: Accelerate Industrial Intelligence". Im Show-Truck zeigt das Unternehmen neueste Produkte und Lösungen. Ziel ist es, Kunden und Partner zusammenzubringen.

>>

Tools

GitLab Duo Chat mit KI-Chat-Unterstützung

Der DevSecOps-Plattform-Anbieter GitLab führt den GitLab Duo Chat ein. Dieses Tool integriert Künstliche Intelligenz in die DevSecOps-Workflows.

>>