30.11.2022

Distributed Denial-of-Service (DDoS)

1. Teil: „Wenn Angreifer die Firma lahmlegen“

Wenn Angreifer die Firma lahmlegen

Autor: Markus Selinger

Shutterstock / Photon photo

DDoS-Angriffe blockieren Websites, Shops und die Kommunikation. Sie nerven und sind teuer. Zeit für präventive Abwehrmaßnahmen.

Distributed-Denial-of-Service-Angriffe, gibt es bereits seit den ersten Tagen des Internets. DDoS lässt sich am besten mit Überlastungsangriff übersetzen. Die Angreifer generieren so viel Datenverkehr, dass der Server, auf dem eine Homepage, ein Shop oder ein Web-Dienst gehostet sind, nicht mehr antworten kann oder zusammenbricht. Um welche Dimensionen es geht, zeigt ein Blick auf aktuelle Studien: Laut dem jüngsten „Threat Intelligence Report“ von Netscout führten Cyberkriminelle 2021 weltweit mehr als 9,7 Millionen DDoS-Angriffe durch. Und im ersten Halbjahr 2022 stieg die Anzahl bösartiger DDoS-Angriffe um 203 Prozent gegenüber dem gleichen Zeitraum des Vorjahres, meldet der Security-Anbieter Radware.

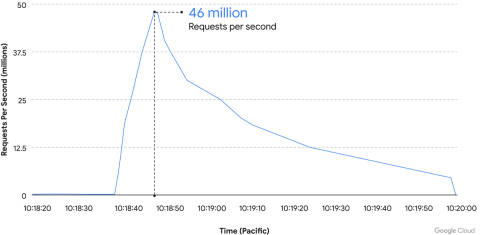

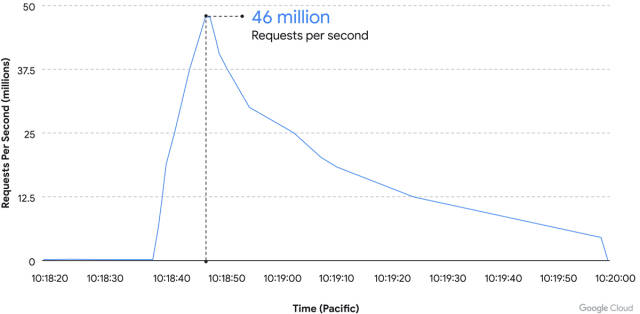

Auch Staaten können hinter dieser Form von Cyberkriminalität stecken. So flankiert Russland seinen Angriffskrieg gegen die Ukraine auch mit DDoS-Attacken. Meist verfolgen die Cyberkriminellen allerdings andere Ziele. Ihnen geht es um Erpressung. Um zum Beispiel einen gut laufenden Web-Shop lahmzulegen, mieten sie Bot-Netze, die teils aus Tausenden PCs, Servern oder IoT-Geräten bestehen. Diese Geräte sind oft schon Monate zuvor angegriffen und übernommen worden und nun in ihren Aktionen komplett steuerbar. Die Bot-Netze stellen dann permanent Anfragen an die IP-Adresse des Web-Shops – in der Regel mehr als 100.000 pro Sekunde – und blockieren ihn so. Die bis dato massivsten Angriffe stellten zwischen 15 und 46 Millionen Anfragen – pro Sekunde!

Der Shop-Betreiber bekommt dann die Aufforderung zur Zahlung einer Geldsumme, die ihn vor weiteren Attacken bewahren soll. Gibt der Shop-Betreiber der Forderung nach, ist er selbst schuld. Denn wer einmal zahlt, ist ein Opfer, das Cyberangreifer gerne immer wieder besuchen. Schlauer wäre es, in Systeme oder Services zu investieren, die ihn vor künftigen Attacken schützen oder deren Auswirkungen extrem reduzieren.

2. Teil: „Ein Plan für den Notfall“

Ein Plan für den Notfall

Obwohl jedem Unternehmen dringend anzuraten ist, sich präventiv um den Schutz vor DDoS-Angriffen zu kümmern, ist das oft nicht der Fall. Viele Firmen schätzen die Gefahr und den Schaden durch eine DDoS-Attacke als gering ein. Denn viele sind in dem Glauben, dass es sowieso nur den Firmenauftritt träfe, über den sie nicht einmal einen Shop betreiben. Aber DDoS-Angreifer sind nicht dumm. Sie spionieren die IP-Adressen eines Unternehmens aus und greifen diese ebenfalls an. Somit stört eine DDoS-Attacke nicht nur die Webseite oder einen Shop. Vielmehr sind alle Webservices wie die E-Mail-Kommunikation, interne und externe Workflow-Systeme oder mobile Applikationen betroffen. Damit ist ein Unternehmen – vielleicht außer per Telefon – nicht mehr erreichbar. Kundendatenbanken reagieren quälend langsam, alles geht schleppend. Diese Behinderungen bis hin zum Komplettausfall können teuer sein. Was also tun in der Not?

Die meisten Schutzdienste bieten einem attackierten Unternehmen einen Notfallplan an. Diese Services lassen sich schnell online anbinden oder zumindest lässt sich binnen weniger Stunden eine Notintegration ausführen. So verspricht etwa Roman Borovits, Senior Solution Engineer bei F5: „Cloud-Services zum Schutz vor Layer-4- und Layer-7-Angriffen können innerhalb weniger Minuten implementiert werden.“ Per DNS oder BGP Rerouting werde der Verkehr über die Infrastruktur der Scrubbing-Center von F5 geführt. Appliances könnten ebenfalls binnen Minuten On-Premises in Betrieb genommen werden. Der Begriff Scrubbing-Center steht dabei für eine Cloud oder ein Rechenzentrum, das über eine sehr starke Außenanbindung verfügt und zum Filtern großvolumiger Attacken dient. Das Netzwerk soll so performant sein, dass es das angreifende Bot-Netz ausfiltern und stückweise blocken kann.

Ähnlich funktioniert die schnelle Integration bei Netscout. Auch Netscout hat – auch für Nichtkunden – einen Notfallservice für die Abmilderung (Mitigation) von DDoS-Angriffen. „Das Service Level Agreement für diese Notfalleinrichtung beträgt weniger als vier Stunden. Netscouts Notfallservice nutzt 14 cloudbasierte, globale DDoS-Mitigationszentren mit einer Kapazität von mehr als 11 Terabit pro Sekunde, um alle Arten von DDoS-Angriffen zu stoppen. Eine einfache E-Mail zur Autorisierung der Notfallbereitstellung und die Zusage für einen zukünftigen Kauf – das ist alles, was erforderlich ist, um den Service zu starten“, so Karl Heuser, Account Manager Security DACH bei Netscout.

Bei Cloudflare, Anbieter eines Content-Delivery-Networks (CDN), sind im Notfall die Hürden für die Nutzung seines Systems ebenfalls niedrig. Dazu ist kein besonderer Support nötig, sondern eigentlich nur ein guter Administrator. Cloudflare beschreibt das so: „Für eine schnelle Integration empfiehlt sich eine vollständige Selfservice-Lösung, die innerhalb weniger Minuten selbst eingerichtet und getestet werden kann.“ Ein Administrator könne den Dienst mit einem schnellen Account nutzen und den Datenverkehr der DDoS-Attacke umleiten. Der erste Schritt ist sogar kostenlos. Allerdings ist das zu verarbeitende Volumen begrenzt. Denn Cloudflare bietet auch die Verrechnung nach geblocktem Traffic an. So lässt sich der Verkehr schnell und relativ günstig umleiten. Im Netzwerk stehen Cloudflare-Kunden weitere Optionen zur Verfügung, etwa eine WAF – eine Web Application Firewall.

Im Prinzip bieten alle Security-Anbieter schnelle Hilfe bei der Integration eines Schutz-Services. Meist funktioniert das gut, wenn ein Netzwerk oder ein Cloud-Service genutzt wird. Steht der Server im Unternehmen, muss allerdings oft eine Software oder ein Dienst installiert werden. Das dauert natürlich seine Zeit.

3. Teil: „Unübersichtlicher Markt“

Unübersichtlicher Markt

Der Markt für Anti-DDoS-Lösungen ist breit gefächert und nicht gerade übersichtlich. So haben viele klassische Hersteller von Endpoint-Security-Lösungen auch DDoS-Produkte im Portfolio. Daneben gibt es Spezialanbieter, die mit Web Application Firewalls (WAF) sogenannte Layer-7-Attacken verhindern, da sie die Kommunikation auf der Anwendungsebene schützen beziehungsweise filtern. Auch Content Delivery Networks (CDNs) sind in der Lage, den gesamten Verkehr in einem internen Netz zu filtern und Anfragen zu blocken. Und schließlich gibt es Fullservice-Anbieter, die alle genannten Techniken und Möglichkeiten zur DDoS-Abwehr in einem eigenen Netz kombinieren.

Welche Lösung ist nun die richtige? Das hängt stark davon ab, was ein Unternehmen schützen will und ob einzelne Techniken ausreichen oder ein Fullservice-Angebot benötigt wird. Nicht zuletzt daraus resultieren starke Preisunterschiede. Als erste Grundlage für die Entscheidung können die folgenden Informationen zu den Schutzlösungen einiger wichtiger Anbieter dienen. com! professional hat ein halbes Dutzend Anbieter gefragt, wie kritisch sie das DDoS-Problem sehen und mit welchen Techniken sie Unternehmen helfen.

Kaspersky zum Beispiel schützt mit seinen Lösungen normalerweise ganz klassisch Endpunkte wie Clients und Server. Zusätzlich gibt es von Kaspersky eine Lösung aus On-Premises-Appliance oder Cloud-Service vor dem lokalen oder Cloud-Server mit dem Zusatzschutz einer Web Application Firewall.

Cloudflare ist einer der weltweit größten Content-Delivery-Network-Anbieter. Ein Unternehmenskunde lenkt dabei den gesamten bei ihm ankommenden Netzwerkverkehr durch das Cloudflare-CDN. Dort bietet Cloudflare diverse Möglichkeiten, den Datenstrom zu filtern und IP-Adressen oder Cluster zu blocken. Das Netzwerk von Cloudflare ist so groß, dass es bereits DDoS-Attacken mit Millionen Abfragen pro Sekunde abgewehrt hat.

Barracuda, Netscout und Radware nutzen ähnlich wie die klassischen Security-Hersteller Cloud-Instanzen für den ankommenden Verkehr zu einem Unternehmen und filtern diesen. Zusätzlich dienen Web Application Firewalls und On-Premises-Lösungen zur Abwehr von Layer-7-Angriffen. Der Schutz bei Herstellern wie diesen ist etwas umfangreicher, aber sie betreiben meist kein eigenes Netzwerk oder eine eigene Cloud, sondern haben beides gemietet.

F5 und Link11 wiederum sehen sich als Fullservice-Dienstleister besonders für größere Unternehmen. Ihr Angebot umfasst eine Art eigenes CDN beziehungsweise eine Cloud-Lösung. In ihnen stehen alle weiteren Techniken zur Verfügung. Sie bieten Schutz-Suiten von Layer 3 bis 7, die um weitere Techniken ergänzt werden, etwa WAF für die Anwendungsebene. Machine Learning (ML), Künstliche Intelligenz (KI) und Service Level Agreements (SLAs) garantieren diesen Anbietern zufolge eine Echtzeitreaktion bei allen Angriffsvektoren und auf allen Ebenen.

Kaspersky DDoS Protection

Kaspersky DDoS Protection soll jede Phase in der Verteidigung eines Unternehmens abdecken – von der 24/7-Analyse des Datenverkehrs bis hin zur Benachrichtigung über einen möglichen Angriff und der anschließenden Umleitung des Datenverkehrs, seiner Bereinigung und der Rückgabe von „sauberem“ Datenverkehr an das Unternehmen. Dazu wird eine spezielle Verteidigungsinfrastruktur einschließlich der Sensor-Software von Kaspersky genutzt. Diese wird sowohl am Standort der Organisation als auch in einem Netzwerk von Kaspersky-Cleaning-Centern ausgeführt. Wählen kann man bei DDoS Protection zwischen zwei Umleitungsmethoden: Border Gateway Protocol (BGP) oder Domain Name System (DNS).

Die Kaspersky DDoS Intelligence soll eine frühe Erkennung von DDoS-Angriffen gewährleisten. Normalerweise haben Threat-Intelligence-Experten die Aufgabe, die Gefahrenlage im Blick zu haben und neue Malware und aufkommende Bedrohungen zu identifizieren. Weil Kaspersky DDoS als sehr ernst zu nehmende Bedrohung einstuft, werden dieselben Experten auch zur Überwachung der DDoS-Landschaft eingesetzt.

Die Kaspersky-Lösung setzt einen gewissen Vorlauf voraus. Kaspersky und seine Partner kümmern sich dabei um das meiste, was anfällt. Der DDoS-Schutz ist für Unternehmen jeder Größe verfügbar und soll sich an die spezifischen Bedürfnisse anpassen lassen. Technisch gesehen schützt Kaspersky DDoS Protection alles vom simplen persönlichen Blog bis hin zum ausgewachsenen Internet Service Provider (ISP). Meist wird die Lösung von großen und mittelständischen Unternehmen eingesetzt.

CDN-Anbieter Cloudflare

Der Cloudflare-DDoS-Schutz bietet sowohl schnelle, intelligente und automatisierte DDoS-Schutzfunktionen wie auch Selfservice-Funktionen. Er ist unter anderem mit API-Funktion und Protokollen vollständig integriert. Der Schutz ist Teil eines globalen Netzwerks, das über ausreichende Kapazitäten verfügt, um auch große DDoS-Attacken mit mehreren Millionen Zugriffen pro Sekunde zu filtern.

Der Cloudflare-DDoS-Schutz eignet sich für Organisationen und Unternehmen jeder Größe. Weil Websites besonders gefährdet sind, benötigen sie meist einen zeitlich nicht reglementierten und uneingeschränkten Schutz. Dafür bietet Cloudfare seinen Always-on-DDoS-Schutz an. Er ist für Webpräsenzen konzipiert, die mit HTTP oder HTTPS arbeiten, und setzt sich aus Web Application Firewall, einem Bot-Management und weiteren Services zusammen.

Für die Protokolle TCP und UDP, wie sie etwa bei VPN-Verbindungen, LAN, Video- und Audiostreaming genutzt werden, gibt es als sogenannten Reverse-Proxy-Dienst Cloudflare Spectrum. Für den Schutz ganzer Netzwerke bietet sich Cloudflare Magic Transit an. Die Netzwerke können dabei cloudbasiert, lokal gehostet oder hybrid sein.

Für Unternehmen gibt es eine Selfservice-Lösung, die sich innerhalb weniger Minuten einrichten und testen lässt. Diese steht auch im Notfall schnell bereit. Das Onboarding einiger Internet-Properties kann allerdings komplexer sein und technische Unterstützung erfordern.

Für Unternehmen gibt es eine Selfservice-Lösung, die sich innerhalb weniger Minuten einrichten und testen lässt. Diese steht auch im Notfall schnell bereit. Das Onboarding einiger Internet-Properties kann allerdings komplexer sein und technische Unterstützung erfordern.

Barracuda Web Application Firewall

Volumetrische Angriffe sind in der Regel groß genug, um die Kapazitäten der allermeisten Unternehmen zu überlasten. Barracuda verspricht, Unternehmen auch vor solchen Angriffen zu schützen, indem der eingehende Datenverkehr zunächst durch eigene Datenzentren mit hoher Bandbreite geleitet wird. Dort wird der Datenverkehr bereinigt, bevor er an die Web Application Firewall von Barracuda oder an WAF as a Service weitergeleitet wird. Barracudsas Schutz gegen volumetrische DDoS-Angriffe umfasst Maßnahmen gegen DNS-Amplifikationsangriffe, TCP/SYN-Floods, UDP/ICMP-Floods, FIN/RST-Floods und Netzwerkprotokoll-Missbrauch.

Die Barracuda Web Application Firewall lässt sich als Hardware-Appliance oder als virtualisierte Lösung einsetzen. Sie kombiniert Echtzeitdaten und Historie zum Schutz vor fortgeschrittenen DDoS-Angriffen auf der Anwendungsebene. Diese Angriffe unterscheiden sich von volumetrischen DDoS-Angriffen durch heuristisches Fingerprinting und IP-Reputation, um echte Benutzer von Bot-Netzen zu unterscheiden. „Der Schutz vor DDoS-Angriffen auf der Anwendungsebene erfolgt durch eine Vielzahl von Risikobewertungstechniken, etwa anwendungsbasierte Schwellenwerte, Protokollprüfungen oder Sitzungsintegrität“, sagt Klaus Gheri, VP Network Security bei Barracuda.

Die Barracuda Web Application Firewall ist Teil der Cloud Application Protection, einer Plattform, die ein Set an Lösungen und Funktionen zusammenführt, um eine vollständige Webanwendungs- und API-Sicherheit zu gewährleisten. Barracuda WAF as a Service ist ein einfaches SaaS-Modell. Ein Konfigurationsassistent sorgt dafür, dass die WAF sofort einsatzbereit ist. WAF as a Service nutzt den gleichen Sicherheitskern wie die Barracuda Web Application Firewall. Je nach Unternehmensgröße gibt es verschiedene WAF-Bereitstellungsoptionen von Hardware-Lösungen über virtuelle Lösungen bis zu Public-Cloud- oder SaaS-Lösungen für den Schutz von Webanwendungen und APIs.

Netscout mit mehrstufigem Schutz

„DDoS-Angriffe nehmen an Umfang, Häufigkeit und Komplexität weiter zu. Moderne DDoS Angriffe sind eine dynamische Kombination aus volumetrischen-, TCP-State- Exhaustion-, Applikations-Layer- und verschlüsselten Datenverkehr-Angriffen“, beschreibt Karl Heuser, Account Manager Security DACH bei Netscout, die Lage.

Netscout verfolgt daher einen mehrstufigen-Ansatz, der automatisierten Cloud- und On-Premises-DDoS-Angriffsschutz kombiniert, um dynamische Multivektor-DDoS-Angriffe abzuwehren. Für größere Netzwerk-, Cloud- und Kommunikationsanbieter und insbesondere Internet Service Provider stellt Netscout mit Arbor Sightline und Arbor Threat Mitigation System (TMS) eine kombinierte Sicherheitslösung bereit. Sie stützt sich auf eine durchgängige Netzwerktransparenz, verwertbare Bedrohungsdaten und automatisierte DDoS-Angriffserkennung, um mit abgestimmten Abwehrmaßnahmen selbst mit hochentwickelten DDoS-Angriffen fertigzuwerden.

Zur Erkennung und gezielten Abwehr von DDoS-Angriffen auf Enterprise-Netzwerke kann die Lösung Arbor Edge Defense (AED) am Netzwerk-Perimeter als First Line of Defense schützen. AED wird „inline“ und always-on zwischen der Firewall und dem Internet-Router eingesetzt und nutzt eine skalierbare Stateless-Packet-Processing-Technologie, die DDoS-Cyberattacken auf Netzwerke, Services und Stateful-Security-Devices wie Firewalls und VPN-Konzentratoren abwehrt.

Bei hochvolumetrischen DDoS-Angriffen stellt AEDs Cloud Signaling eine intelligente Verbindung zu einem cloudbasierten Mitigationsdienst her (zum Beispiel vom ISP, CDN-Anbieter oder von Netscouts Arbor Cloud). Die Arbor Cloud ist ein cloudbasierter DDoS-Scrubbing-Service. Mit 14 Scrubbing-Zentren in den USA, Europa und Asien hat die Cloud eine globale Mitigationskapazität von über 11 Terabit pro Sekunde. Unternehmen können den Arbor- Cloud-Schutz als reine Cloud-Lösung oder als Kombination aus In-Cloud- und On-Premises-DDoS-Schutz nutzen.

Radwares Cloud-DDoS-Schutz

Um sich wirksam gegen verteilte Denial-of-Service-Angriffe zu schützen, ist ein globaler Dienst wichtig. Denn große und selbst kleine Bot-Netze sind in der Regel geografisch verteilt. Und um einen geografisch verteilten Angriff wirksam abzuwehren, ist es wichtig, den schädlichen Datenverkehr so nah wie möglich am Ursprung zu blockieren.

Radwares Cloud-DDoS-Schutzdienst setzt auf verhaltensbasierte Algorithmen zur automatischen Blockierung der Bedrohungen in Echtzeit, einschließlich Burst- und DNS-Angriffen, Encrypted-SSL-Floods, IoT-Bot-Netzen, Ransom-DDoS und mehr. Der Schutzdienst wird durch ein Netzwerk von 16 Scrubbing-Zentren weltweit mit 10 Terabit pro Sekunde an Mitigationskapazität unterstützt. Die Zentren stehen auch bereit, wenn ein Unternehmen sich notfallmäßig an Radware wendet und der Verkehr schnell umgeleitet werden muss. Dabei helfen die Cloud-DDoS-Protection-Services (on demand und always-on), physische oder virtuelle Anwendungen und hybride DDoS-Schutzlösungen, die auf jede Architektur und jedes Bedrohungsprofil zugeschnitten werden können.

„Für Online-Anwendungen und Web-APIs bieten Web- Application-API-Protection-Appliances oder -Services (WAAP) einen angemessenen Schutz. In einigen Fällen, zum Beispiel bei Credential Stuffing oder hochfrequenten Scraping-Angriffen, können sich die Angriffe auf den Dienst auswirken und eine so starke Beeinträchtigung verursachen, dass es zu einem Denial-of-Service-Angriff kommt. Eine WAAP/WAF sollte um Bot-Management erweitert oder von einem Bot-Management-Dienst unterstützt werden. Die Bot-Verwaltung bietet einen allgemeinen Überblick, berücksichtigt global die Verhaltensmuster und nutzt das maschinelle Lernen, um Menschen von Bots und gute Bots von bösartigen Bots zu unterscheiden“, so Pascal Geenens, Director Cyber Threat Intelligence bei Radware.

Link11 mit Cloud und KI

Im Fall eines Angriffs spielt Zeit eine wichtige Rolle. Die Schutzlösung von Link11 kombiniert deshalb den Einsatz der Cloud mit Künstlicher Intelligenz. Die Lösung bietet laut Hersteller einen patentierten Schutz „made in Germany“, die sämtlichen Anforderungen des Bundesamts für Sicherheit in der Informationstechnik (BSI) erfüllt und ISO-27001-zertifiziert ist. Die Lösung ist auch für den Betrieb kritischer Infrastrukturen (KRITIS) zugelassen. Das cloudbasierte und automatisierte Angebot basiert auf KI-Technologien sowie Maschine-Learning-Prozessen, die laut Hersteller ständig aktualisiert werden.

„Link11 bietet eine vollständige Schutzlösung von Layer 3 bis 7 an. Diese wird um eine breite Produkt-Suite ergänzt, die einen Schutz auf der Anwendungsebene bietet (zum Beispiel WAF). Zusätzlich werden per SLA Echtzeitreaktionen für alle Angriffsvektoren auf allen Ebenen innerhalb der ersten 10 Sekunden eines Angriffs garantiert. Des Weiteren gehören definierte Schutz-Bandbreiten und die Hilfe durch das Link11-Security-Operations-Center mit zum Service. Die variable Lösung lässt sich problemlos in jede Netzwerktopologie integrieren. Das gilt auch dann, wenn die Unternehmen über mehrere Netze verfügen“, beschreibt Marc Wilczek, Geschäftsführer bei Link11, die Leistung der Link11-Schutz-Suite.

Ein Unternehmen, das von einer DDoS-Attacke betroffen, aber noch nicht Kunde ist, lässt sich laut Link11 per Notfallintegration innerhalb von 24 Stunden auf die Schutzplattform heben. Link11 gilt als Allrounder und wird vom Marktforschungsinstitut Gartner in der Top-Liste des „DDoS Mitigation Services Market“ geführt. Link11 nennt keine Größe, die ein Unternehmen haben sollte, damit es als Kunde infrage kommt. Wichtiger sei die Frage nach den Folgen von geschäftskritischen Betriebsausfällen oder Unterbrechungen. Es komme immer darauf an, welche Schäden ein DDoS-Angriff haben könne und was genau geschützt werden solle.

F5 gegen alle DDoS-Arten

Die Anti-DDoS-Lösungen von F5 arbeiten von Layer 3 bis Layer 7 und bieten daher einen Schutz vor allen Arten von DDoS-Angriffen. Für Firmen jeder Couleur will F5 die richtige Skalierung und Verfügbarkeit bieten – von Appliances, die On-Premises oder beim Provider installiert werden, bis hin zu weltweit verteilten Cloud-Scrubbing-Centern. Ein Security-Operations-Center und ein Security-Incident-Response-Team stehen Unternehmen mit technischem Rat und aktiver Policy-Erstellung zur Seite. Dieser Aspekt ist nicht zu unterschätzen, da hier Experten am Werk sind, die tagtäglich nichts anderes machen als Kunden vor DDoS Angriffen zu bewahren.

F5 bietet Cloud-Services zum Schutz vor DDoS, die sich bei einem Unternehmen in Not laut Hersteller binnen weniger Minuten implementieren lassen. Mittels DNS oder BGP Rerouting wird der Verkehr über die Infrastruktur der F5-Cloud-Scrubbing-Center geführt. Auch Appliances sollen sich schnell On-Premises in Betrieb nehmen lassen.

„Die von F5 angebotenen Lösungen lassen sich für jeden Kunden skalieren – von klein bis groß. Die Scrubbing- Center sind über weltweit zuverlässige Provider mit erstklassigem Peering angebunden und bieten daher auch für die Abwehr sehr großer DDoS-Angriffe ausreichend Bandbreite und Kapazitäten“, erklärt Roman Borovits, Senior Solution Engineer bei F5. Der „Allrounder“ F5 gelte etwa bei Gartner als führend im Bereich Web Application Firewalls.

4. Teil: „Fazit: Welcher DDoS-Schutz passt?“

Fazit: Welcher DDoS-Schutz passt?

Im Prinzip muss jedes Unternehmen für sich den möglichen Schaden durch eine DDoS-Attacke bewerten und dann entscheiden, auf welche Lösung es setzt. Handelt es sich zum Beispiel nur um eine Image-Webseite, so reicht gegen nervige Attacken ein CDN zum Filtern der Angreifer. Das ist einfach zu bewerkstelligen und relativ kostengünstig umzusetzen.

Was aber passiert, wenn die gesamte Kommunikation eines Unternehmens leidet, die E-Mails nicht mehr zustellbar sind, das Sales-Team keine Verkäufe mehr erledigen kann? In einem solchen Fall kostet jeder verlorene Tag bares Geld. Und auch wenn viele Attacken in der Regel nur wenige Minuten bis Stunden dauern, sollte man sich die Ausnahme besser nicht wünschen. So meldete zum Beispiel Kaspersky im August, dass der längste DDoS-Angriff 29 Tage dauerte. 29 Tage keine Webseite, keine Kommunikation, kein Sales. Geschäftsführer oder Security-Verantwortliche brauchen für solch einen Fall keinen Taschenrechner, um den Schaden zu berechnen; er ist einfach nur dramatisch.

3 Modelle

Business GPT - Telekom bringt KI-Angebot für Unternehmen

Mit ihren Business GPT-Angeboten will die Telekom eine sichere KI-Lösung für Geschäftskunden anbieten. Drei Modelle haben die Bonner dafür entwickelt – und die haben ihren Preis.

>>

Huawei Roadshow 2024

Technologie auf Rädern - der Show-Truck von Huawei ist unterwegs

Die Huawei Europe Enterprise Roadshow läuft dieses Jahr unter dem Thema "Digital & Green: Accelerate Industrial Intelligence". Im Show-Truck zeigt das Unternehmen neueste Produkte und Lösungen. Ziel ist es, Kunden und Partner zusammenzubringen.

>>

Nach der Unify-Übernahme

Mitels kombinierte Portfoliostrategie

Der UCC-Spezialist Mitel bereinigt nach der Unify-Übernahme sein Portfolio – und möchte sich auf die Bereiche Hybrid Cloud-Anwendungen, Integrationsmöglichkeiten in vertikalen Branchen sowie auf den DECT-Bereich konzentrieren.

>>

Tools

GitLab Duo Chat mit KI-Chat-Unterstützung

Der DevSecOps-Plattform-Anbieter GitLab führt den GitLab Duo Chat ein. Dieses Tool integriert Künstliche Intelligenz in die DevSecOps-Workflows.

>>