17.10.2019

Sextortion-Spam per Malware

1. Teil: „Sexuelle Erpressung im Netz boomt“

Sexuelle Erpressung im Netz boomt

Autor: Jens Stark

Kaspersky

IT-Security-Forscher haben die Ursache für derzeit grassierenden Sextortion-Mails entdeckt. Mit Hilfe der Malware Phorpiex wurden die PCs zahlreicher Anwender infiziert und zu einem Spam-Botnet umfunktioniert.

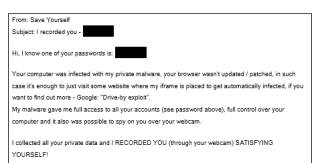

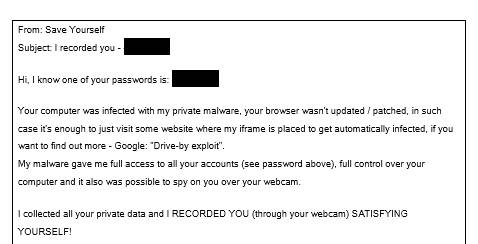

IT-Security-Forscher von Check Point haben aufgedeckt, wie die derzeit zu beobachtende Welle von Sextortion-Mails zustande gekommen ist. Der Ausdruck "Sextortion" setzt sich zusammen aus dem Wort "Sex" und dem englischen Wort für Erpressung "extortion". Bei Sextortion erhält das Opfer eine Mail, in der es dazu aufgefordert wird ein Lösegeld zu zahlen, weil sonst Dateien mit angeblich durch die eigene Webcam aufgenommenen sexuellen Inhalten des Betroffenen veröffentlicht werden.

Die Forscher unter der Leitung von Gil Mansharov und Alexey Bukhteyev haben nun entdeckt, dass eine bekannte Malware hinter der Sextortion-Mail-Flut steckt. Und zwar infiziert das Schadprogramm Phorpiex diverse Anwender-PCs und schaltet diese zu einem Botnet zusammen. Dieses wird sodann von den Cyberkriminellen dazu verwendet, ihre elektronischen Erpresser-Briefe massenweise zu verschicken. Dabei werden E-Mail-Adressen zufällig aus einer heruntergeladenen Datenbank verwendet. Die Mail-Botschaft selbst wird aus Textbausteinen zusammengestellt, sodass ein hoher Grad an Automation erreicht wird.

Dies geschieht offenbar in einer erstaunlich hohen Frequenz. Nach Berechnungen von Check Point ist das Botnet in der Lage, gut 30.000 Sextortion-Mails pro Stunde zu versenden. Zudem könne jede der initiierten Kampagnen 27 Millionen potenzielle Opfer erreichen, berichten die IT-Security-Forscher.

2. Teil: „Geleaktes Passwort als zusätzliches Druckmittel“

Geleaktes Passwort als zusätzliches Druckmittel

Darüber hinaus verwendet Phorpiex geleakte Passwörter zusammen mit den E-Mail-Adressen. Durch die prominente Nennung des Passworts gegenüber dem Opfer soll offenbar die Glaubwürdigkeit der im Sextortion-Mail aufgelisteten Behauptungen verstärkt werden (vgl. Grafik).

Die Sextortion-Kampagne mit Phorpiex, das schon über 450.000 Rechner infiziert hat, ist offenbar einträglich. Offenbar zahlt doch das ein oder andere Opfer den geforderten Betrag in Bitcoins. In den fünf Monaten, in denen die Forscher das Geschehen beobachteten, seien insgesamt elf Bitcoin oder 110.000 Dollar überwiesen worden.

Cyberbedrohungen überall

IT-Sicherheit unter der Lupe

Cybersecurity ist essentiell in der IT-Planung, doch Prioritätenkonflikte und die Vielfalt der Aufgaben limitieren oft die Umsetzung. Das größte Sicherheitsrisiko bleibt der Mensch.

>>

WebGPU

Sicherheitslücke in Browser-Schnittstelle erlaubt Rechnerzugriff via Grafikkarte

Forschende der TU Graz waren über die Browser-Schnittstelle WebGPU mit drei verschiedenen Seitenkanal-Angriffen auf Grafikkarten erfolgreich. Die Angriffe gingen schnell genug, um bei normalem Surfverhalten zu gelingen.

>>

World Cybercrime Index

Cybercrime konzentriert sich auf sechs Länder

China, Russland, Ukraine, USA, Rumänien und Nigeria sind laut World Cybercrime Index führend. Sie gehören zu den Top 10 in jeder der fünf untersuchten Kategorien.

>>

Termine

SecDays - Securepoint geht auf Tour

Der Sicherheitsspezialist Securepoint erwartet auf seiner Roadshow rund 1.000 Systemhäuser und Fachhändler. Unter dem Motto „Horizon“ erfahren diese Neues über die Channel- und Produktstrategie des Herstellers.

>>