24.01.2019

Open Source Intelligence

1. Teil: „Wenn öffentliche Daten zur Hacker-Waffe werden“

Wenn öffentliche Daten zur Hacker-Waffe werden

Autor: Jens Stark

Lagarto Film / Shutterstock.com

Hacker benutzen öffentlich zugängliche Informationen, um Firmen gezielt anzugreifen. Ein professioneller Pentester von InfoGuard zeigt, wie Cyberkriminelle dabei vorgehen.

Sollen Unternehmen angegriffen werden, bedienen sich Hacker nicht nur technischer Methoden. Vor allem im Vorfeld sammeln sie auch fleißig Informationen über ihre Opfer. Dabei greifen sie auch auf öffentliche und frei zugängliche Quellen zu. Die Vorgehensweise wird Open Source Intelligence (OSINT) genannt und stammt aus der Welt der Nachrichtendienste.

Wie Hacker, oder eben auch Penentration Tester von IT-Security-Firmen, die Sicherheitsschwachstellen in Firmen aufspüren und in Übungen auch ausnützen sollen, sich dieser OSINT-Methoden bedienen, hat Lukas Reiter, Senior Cyber Security Consultant und Penetration Tester beim IT-Sicherheitsspezialisten InfoGuard, im Rahmen des hauseigenen Innovation Day aufgezeigt. Wie er ausführte, ist die vorherige Informationsbeschaffung für diverse Arten der simulierten Attacke notwendig. Diese kann rein virtuell passieren, indem ins Firmennetz eingedrungen wird, rein sozial, indem man Mitarbeiter dazu bewegt, für einen beim Angriff behilflich zu sein, oder sogar physisch, indem der Pentester vor Ort auftaucht und so Social Engineering betreibt. "Diese Angriffswege werden meist kombiniert", berichtet Reiter.

In der Folge präsentierte der White Hat von InfoGuard, wie man mit Hilfe von OSINT auf jeder der dargestellten Angriffsebenen wichtige Infos erhalten kann. Eine erste und unumgängliche Quelle ist dabei die Unternehmens-Webseite selbst sowie Internetdienste wie Kununu oder Whatchado, bei denen Firmen und Angestellte sich vorstellen oder Meinungen zu Unternehmen preisgegeben werden. "Mit diesen Quellen erfährt man viel über die Unternehmenskultur, ist sie beispielsweise mehr hierarchisch oder eher freundschaftlich und kollegial", so Reiter.

Auch die Kleidung, Umgangsformen und verwendetes Vokabular sowie Infos zu den Partnerfirmen und Lieferanten lassen sich so ermitteln. "Das ist zum Beispiel dann wichtig, wenn man beschließt, über einen physischen Social-Engineering-Angriff in eine Firma einzudringen", berichtet er weiter. Schließlich wolle man dann so wenig wie möglich auffallen.

2. Teil: „Analyse Sozialer Medien“

Analyse Sozialer Medien

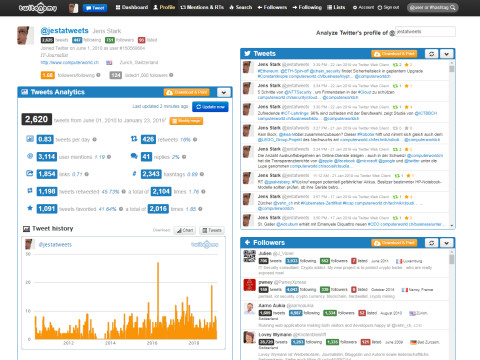

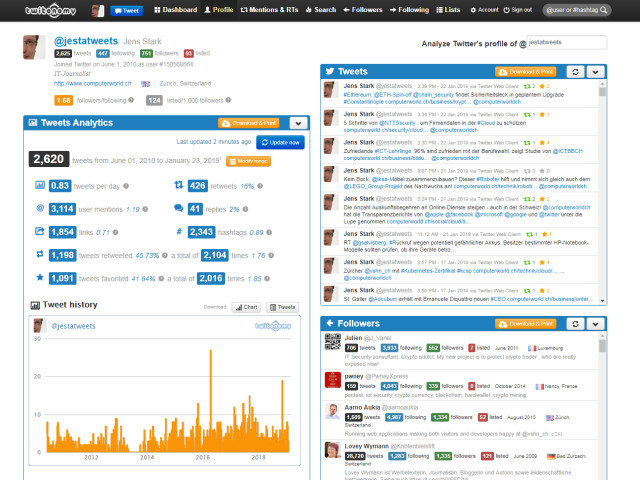

Große OSINT-Fundgruben sind schlussendlich diverse soziale Medien. Neben den Primärquellen wie Facebook, LinkedIn, Xing und Twitter, gibt es auch diverse Web-basierte Tools, die Social-Media-Kanäle analysieren. Reiter präsentierte hier als Beispiel die beiden Services "Social Bearing" und "Twitonomy", mit denen Twitter-Konten analysiert werden können.

Mit diesen Tools lässt sich etwa eruieren, wann jemand auf Twitter besonders aktiv ist, welche Quellen die Person benutzt, mit welchen Geräten getwittert wird sowie welche Wörter und Hashtags verwendet werden. Hat der Kontoinhaber zudem noch die GPS-Funktion in Twitter aktiviert, lassen sich laut Reiter sogar Bewegungsprofile des oder der Betreffenden erstellen. "Damit erhält man sehr schnell einen Überblick über eine Person", meint Reiter, "und viel Material für eine mögliche Spear-Phishing-Attacke".

Google Earth zur Angriffsvorbereitung

Als sehr hilfreiches Tool, um physische Angriffe vorzubereiten, präsentierte Reiter sodann Google Earth. Hiermit lässt sich das Firmengelände selbst sowie die nähere Umgebung bestens ausspionieren.

Solche Informationen helfen laut Reiter, sich gut auf dem Areal zurechtzufinden. "Als physischer Angreifer muss man sich zielstrebig verhalten, sonst fällt man auf und wird gefragt, was man hier suche", berichtet er aus der Praxis.

Selbst in letzterer Situation kann eine gute Vorbereitung mit OSINT Gold wert sein. "Man muss immer auch eine Exit-Strategie parat haben", so Reiter. Dies bedinge etwa, dass man sich zuvor darüber schlau gemacht habe, ob es etwa ein Restaurant oder Fitnessstudio gäbe, das man dann zu suchen vorgeben könne.

3. Teil: „Analyse von PDF-Dateien“

Analyse von PDF-Dateien

Auch für die mehr virtuellen Angriffswege gibt es öffentlich zugängliche Daten, die sich nutzen lassen. Für Phishing und Spear-Phishing-Kampagnen finden sich meist schon auf den Webseiten der Firmen wichtige Hinweise beispielsweise über den Aufbau der E-Mail-Adressen. Unter Zuhilfenahme von Infos aus LinkedIn beispielsweise könnten so Mitarbeiter sehr gezielt kontaktiert werden.

Als weiteres Hilfsmittel nennt Reiter sodann das Open-Source-Werkzeug FOCA. Das Tool analysiert die Metadaten aus PDF-Dateien, die auf vielen Unternehmenswebseiten vorhanden sind, und findet so wichtige Infos zu den Urhebern, ja sogar zur Netzwerkinfrastruktur. Das Werkzeug zeigt etwa auf, welche Server und Drucker verwendet werden.

Ebenfalls in einer Gratis-Version erhältlich ist das Tool Maltego, das OSINT-Daten verwendet, um beispielsweise Verbindungen zwischen Personen und deren E-Mail-Adressen darzustellen. Laut Reiter kann man so auch herausfinden, ob eine verwendete E-Mail-Adresse im Rahmen eines größeren Datenlecks bereits kompromittiert worden ist.

Grundlage für Awareness-Schulungen

Nach Reiters Vortrag wird klar, wie viel Hacker mit frei verfügbaren Infos in Erfahrung bringen und im schlimmsten Fall einzelne Personen sogar erpressen können. Um so wichtiger sei es, die mit OSINT gemachten Erfahrungen beispielsweise in Awareness-Schulungen von Mitarbeitern einfließen zu lassen.

"So können Sie beispielsweise aufzeigen, wie wichtig es sein kann, die Geschäfts-E-Mail-Adresse nicht für die Anmeldung bei privaten Webdiensten zu verwenden", lautet einer von Reiters Tipps.

Cyberbedrohungen überall

IT-Sicherheit unter der Lupe

Cybersecurity ist essentiell in der IT-Planung, doch Prioritätenkonflikte und die Vielfalt der Aufgaben limitieren oft die Umsetzung. Das größte Sicherheitsrisiko bleibt der Mensch.

>>

Glasfasernetz

GlobalConnect stellt B2C-Geschäft in Deutschland ein

Der Glasfaseranbieter GlobalConnect will sich in Deutschland künftig auf das B2B- und das Carrier-Geschäft konzentrieren und stoppt die Gewinnung von Privatkunden mit Internet- und Telefonanschlüssen.

>>

WebGPU

Sicherheitslücke in Browser-Schnittstelle erlaubt Rechnerzugriff via Grafikkarte

Forschende der TU Graz waren über die Browser-Schnittstelle WebGPU mit drei verschiedenen Seitenkanal-Angriffen auf Grafikkarten erfolgreich. Die Angriffe gingen schnell genug, um bei normalem Surfverhalten zu gelingen.

>>

Untersuchung

Amerikaner sehen KI als Risiko für Wahlen

Die Unterscheidung zwischen echten Infos und KI-Inhalten fällt vielen politisch interessierten US-Amerikanern schwer, wie eine Studie des Polarization Research Lab zeigt.

>>