14.12.2011

Sicherheit

1. Teil: „Viren-Lexikon - Fachbegriffe, Tipps und Tools“

Viren-Lexikon - Fachbegriffe, Tipps und Tools

Autor: Andreas Fischer

Was ist ein Downloader oder ein Stealer? Wie funktioniert Heap Spraying und wie schützt man sich gegen einen Buffer Overflow? Das Viren-Lexikon erklärt Begriffe aus dem Jargon der Sicherheitsexperten.

Fachzeitschriften und Online-Magazine sind voll mit Schlagwörtern aus der IT-Sicherheit. Doch was davon ist wirklich gefährlich und wovor müssen Sie sich besonders in Acht nehmen?

Der Artikel erklärt mehr als zwanzig aktuelle Begriffe und gibt Tipps, wie Sie sich schützen. Außerdem stellt com! die wichtigsten Tools und Online-Dienste vor, mit denen Sie Schädlinge aufspüren und neue Infektionen vermeiden.

2. Teil: „Adware“

Adware

Unter Adware versteht man Software, die sich — mehr oder weniger aufdringlich — durch Werbung finanziert. Das ist an sich nicht verwerflich, solange der Anwender offen informiert wird.

Während beispielsweise Werbe-Toolbars früher häufig heimlich mitinstalliert wurden, informieren heute immer mehr Anbieter über mitgelieferte Werbe-Elemente und bieten auch die Möglichkeit, sie abzuwählen.

So schützen Sie sich: Klicken Sie sich bei der Installation eines kostenlosen Programms nicht einfach durch die Setup-Fenster. Wählen Sie, wenn möglich, immer die benutzerdefinierte Installation aus.

Entfernen Sie gegebenenfalls das Häkchen vor der optionalen Installation einer Toolbar. Die meisten Werbe-Toolbars stammen eigentlich von Anbietern wie Yahoo und Google und werden nur umbenannt.

3. Teil: „Backdoor“

Backdoor

Über eine Backdoor steuern Kriminelle Ihren PC aus der Ferne, klauen Daten und installieren Schadcode.

Eine Backdoor ist eine Hintertür auf einem PC. Bei einer Backdoor kann es sich um versteckte Funktionen in einer Software handeln oder um einen Trojaner, der von außen gesteuert wird.

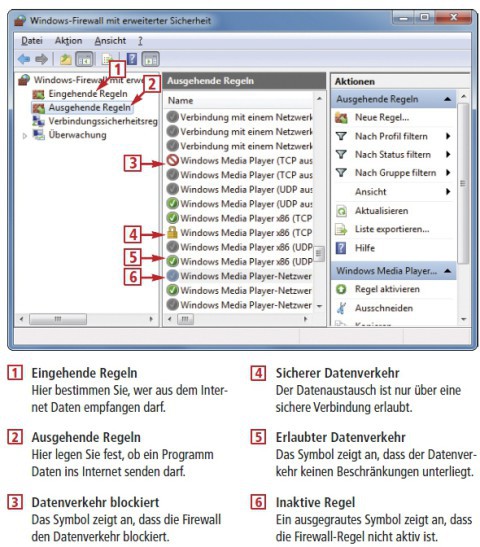

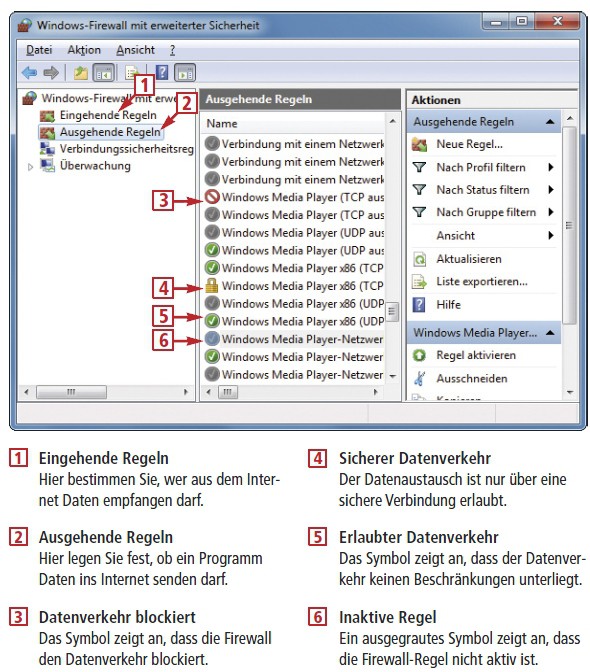

So schützen Sie sich: Gegen versteckte Backdoors kann man sich nur schwer wappnen. Eine Desktop-Firewall stoppt zwar theoretisch ausgehende Netzwerkverbindungen. In der Praxis ist es für eine schädliche Anwendung jedoch leicht, ihre Netzwerkkommunikation über eine erlaubte Software zu tunneln.

Die Liste der Programme auf dem PC, die Daten frei ins Internet senden dürfen, ist meist länger als viele Anwender denken. Beim Setup darf sich nämlich jedes Programm in die Ausnahmeliste der Windows-Firewall eintragen. Unter Windows 7 rufen Sie „Start, Systemsteuerung, System und Sicherheit“ auf, klicken auf „Programm über die Windows-Firewall kommunizieren lassen“ und dann auf „Einstellungen ändern“. Wählen Sie das zu sperrende Programm aus und sperren Sie seinen Internetzugriff mit einem Klick auf „Entfernen“.

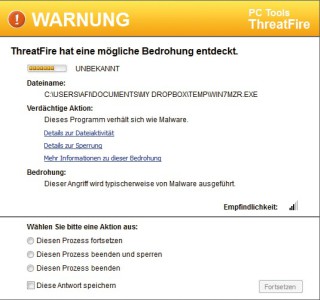

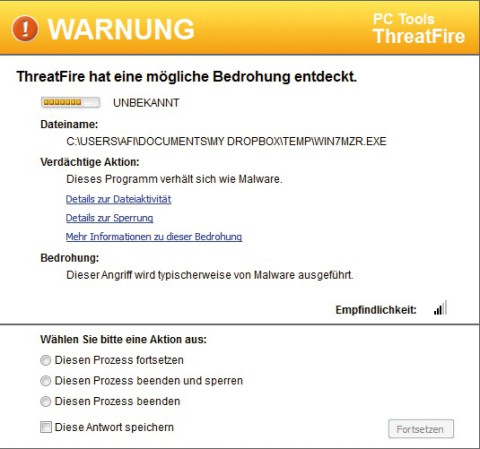

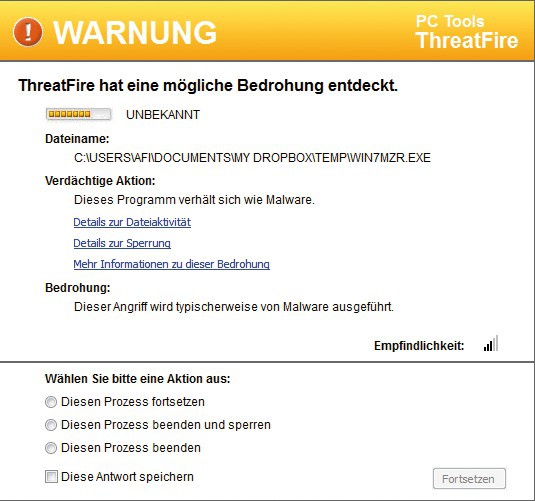

Der beste Schutz gegen Backdoors ist die Installation eines verhaltensbasierten Sicherheits-Tools wie Threatfire. Das Tool bemerkt sofort, wenn ein Schädling versucht, Daten über eine andere Anwendung zu versenden.

Verhaltensbasierten Erkennung mit Threatfire

Das Tool schützt immer dann, wenn der Virenscanner wegen einer fehlenden Signatur versagt.

Eigentlich soll man ja nicht zwei Hintergrundwächter verwenden. Das kostenlose Tool Threatfire ist mit seiner verhaltensbasierten Erkennung jedoch die ideale Ergänzung zu einem normalen Virenscanner und läuft in der Regel problemlos nebenher.

Eine verhaltensbasierte Suche schützt auch bei neuen, bislang unbekannten Gefahren. Threatfire erkennt einen Schädling beispielsweise daran, dass er mehrere Kopien von sich an verschiedenen Orten auf der Festplatte ablegt und dass er Tastatureingaben mitschneidet und über das Internet versendet. Treffen mehrere verdächtige Eigenschaften zusammen, schlägt das Tool Alarm.

4. Teil: „Bootkit, Botnetz und Buffer Overflow“

Bootkit, Botnetz und Buffer Overflow

Ein Bootkit startet noch vor Windows und schließt das System wie in einer Kapsel ein.

Ein Bootkit ist ein spezielles Rootkit, das sich im Master Boot Record (MBR) verankert. Damit startet es vor Windows und kann so das Betriebssystem beliebig manipulieren.

So schützen Sie sich: Wenn Sie ein Bootkit auf Ihrem PC vermuten, starten Sie den Rechner mit der Wiederherstellungskonsole, um den MBR zu säubern: Booten Sie vom Windows-Datenträger und drücken Sie [R]. Wählen Sie die Windows-Installation, bei der Sie sich anmelden möchten, und tippen Sie das Kennwort ein. Geben Sie unter XP fixmbr ein und bestätigen Sie die Nachfrage mit [J]. Starten Sie den PC neu mit dem Kommando exit.

Bei Vista und 7 booten Sie ebenfalls zunächst vom Setup-Datenträger und rufen dann die „Computerreparaturoptionen“ auf. Klicken Sie auf „Eingabeaufforderung“ und geben Sie dann den Befehl bootrec /fixmbr ein, um den MBR zu reparieren.

Weitere Informationen finden Sie im Artikel „Master Boot Record wiederherstellen“ .

Botnetz

Ein Botnetz ist eine Gruppe verseuchter PCs, die aus der Ferne gesteuert werden und meist massenhaft Spam versenden.

Von einem Botnetz spricht man, wenn zwei oder mehr mit Trojaner verseuchte PCs über das Internet ferngesteuert werden. Es gibt kleine Botnetze mit einer Handvoll ferngesteuerter Rechner bis hin zu gigantischen Netzen mit mehreren Millionen infizierten Computern.

PCs in einem Botnetz werden oft gemeinsam eingesetzt, um große Mengen an Spam zu versenden oder um Internetserver mit Anfragen zu bombardieren und damit lahmzulegen.

So schützen Sie sich: Eine Kombination aus aktuellem Virenscanner und dem Verhaltenswächter Threatfire verhindert Infektionen mit Botviren.

Buffer Overflow

Ein Buffer Overflow ist eine Sicherheitslücke in einem Programm. Ein Buffer Overflow, zu Deutsch Pufferüberlauf, wird dazu verwendet, um eine Software zum Absturz zu bringen oder um fremden Code einzuschleusen. Dabei wird ein Speicherbereich mit zu vielen Daten gefüllt, so dass es zu einem Absturz kommt. Besonders häufig werden Flash und Java angegriffen. Meist finden sich zu Buffer Overflows auch schnell Exploits, die die Lücke ausnutzen.

So schützen Sie sich: Halten Sie die Software auf Ihrem PC auf dem aktuellen Stand. Installieren Sie außerdem nur Programme, die Sie auch wirklich benötigen.

5. Teil: „Crapware, Dekomprimierungsbombe und Downloader“

Crapware, Dekomprimierungsbombe und Downloader

Crapware ist überflüssiger Schrott, der sich auf vielen vorinstallierten PCs findet.

Manche PC-Hersteller installieren auf ihren Computern Dutzende überflüssiger Programme und Spiele, die den PC nur belasten und keinen Nutzen bringen. Diese Art von Software wird als Crapware bezeichnet. Der Begriff leitet sich vom englischen Wort crap für Schrott ab. Echten Schadcode enthält Crapware meist aber nicht.

So schützen Sie sich: Gegen Crapware hilft kein Antivirenprogramm. Entweder installieren Sie das Betriebssystem selbst neu oder Sie nehmen sich nach dem Kauf eines neuen PCs etwas Zeit und entfernen all die überflüssigen Beigaben. Der Computer läuft dadurch schneller und in den meisten Fällen auch stabiler.

Dekomprimierungsbombe

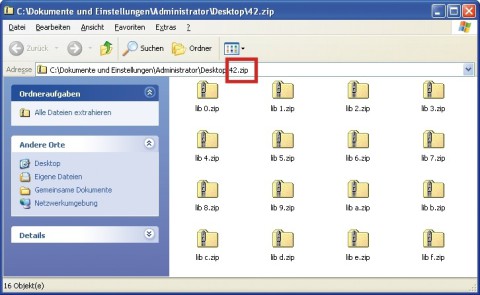

Dekomprimierungsbomben sind speziell gepackte Archive, die den Viren-scanner beim Entpacken (Dekomprimieren) abstürzen lassen sollen.

Ein im Internet frei kursierendes Beispiel für eine solche Bombe ist „42.zip“. Die Datei enthält wiederkehrende Daten, die sich sehr effektiv komprimieren lassen. Im gepackten Zustand ist sie nur 42 KByte groß. Im ausgepackten Zustand belegt sie jedoch 4,5 Millionen GByte. Das sind 4500 Terabyte.

So schützen Sie sich: Heute geht von Dekomprimierungsbomben keine akute Gefahr mehr aus. Die meisten Antivirenprogramme erkennen gefährliche Archive, bevor sie versuchen, diese auszupacken. Ein guter moderner Virenscanner ist Avast Free Antivirus.

Downloader

Ein Downloader hat die Aufgabe, weitere Schadprogramme einzuschleusen. Viren und Trojaner gelangen oft erst über einen Umweg auf einen PC.

Zunächst schleusen die Kriminellen etwa über eine Spam-Mail einen Downloader ein , der selbst keinen echten Schadcode enthält. Der Downloader nimmt dann selbstständig Kontakt mit einem Steuerserver auf und lädt den jeweils aktuellsten Schädling nach.

6. Teil: „Exploit, Heap Spraying und Keylogger“

Exploit, Heap Spraying und Keylogger

Ein Exploit — abgeleitet vom englischen to exploit für ausnutzen — ist eine Software, die eine Sicherheitslücke in einem anderen Programm ausnutzt. Exploits werden vor allem dazu benutzt, Schadcode auf einem fremden Computer einzuschleusen. Viele lassen sich frei aus dem Internet herunterladen.

So schützen Sie sich: Gegen Exploits hilft es, alle Programme und das Betriebssystem aktuell zu halten. Zusätzliche Sicherheit bietet der Verhaltensschutz von Threatfire, der auch bei neuen Gefahren wirkt.

Heap Spraying

Heap Spraying ist eine Angriffstechnik, um Schadcode in einen Prozess einzuschleusen. Meist wird Heap Spraying als Exploit im Browser eingesetzt, indem eine Webseite manipulierten Javascript-Code enthält. Dieser Code überschreibt Teile des Arbeitsspeichers. Dabei wird ein Speicherbereich so lange mit Daten gefüllt, bis er überläuft und der Schadcode ausgeführt wird. Darin ist das Verfahren einem Buffer Overflow sehr ähnlich.

Auch Besucher auf seriösen Webseiten sind nicht gegen Heap Spraying gefeit. Die Angreifer hacken die Seiten und binden ihren Code über unsichtbare iFrames ein.

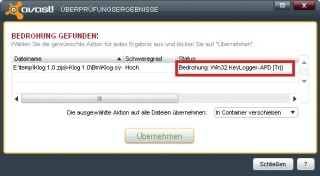

Keylogger

Ein Keylogger ist ein Schädling, der alle Tastatureingaben aufzeichnet . Aktuelle Keylogger erstellen darüber hinaus oft Screenshots des Bildschirminhalts. Die meisten Trojanern verfügen ebenfalls über Keylogger-Fähigkeiten.

Die vom Keylogger erfassten Daten werden dann von kriminellen Banden eingesammelt und meist als Paket weiterverkauft, zum Beispiel in Form von 1000 gestohlenen Kreditkartendaten.

So schützen Sie sich: Gegen Keylogger helfen ein aktueller Virenscanner wie Avast Free Antivirus und Threatfire.

7. Teil: „Malware, Pod Slurping und Ransomware“

Malware, Pod Slurping und Ransomware

Malware ist der Oberbegriff für alle Viren, Trojaner, Würmer und andere Schädlinge.

Malware ist das englische Wort für gefährliche Software. Darunter fallen Viren, Trojanern, Keylogger und viele andere in diesem Artikel vorgestellte Gefahren.

So schützen Sie sich: Der effektivste Schutz gegen Malware besteht in drei Maßnahmen. Die erste ist die Installation eines Virenscanners. Die zweite das regelmäßige Aktualisieren von Betriebssystem und allen installierten Anwendungen. Die dritte ist die Verwendung einer Firewall, die Angriffe von außen verhindert. Eine Firewall ist in allen aktuellen DSL-Routern und in allen Windows-Versionen seit Windows XP Service Pack 2 enthalten.

Pod Slurping

Von Pod Slurping spricht man, wenn ein USB-Stick Daten von einem PC klaut. USB-Sticks sind das ideale Werkzeug, um Daten heimlich von einem fremden PC zu kopieren. Während der USB-Stick angeschlossen ist, um etwa Urlaubsfotos anzusehen, kopiert ein USB-Virus in aller Ruhe Dokumente auf den Stick.

Der Begriff Pod Slurping ist eine Kombination aus Pod für iPod und dem englischen to slurp, was übersetzt schlürfen heißt. Der Begriff wird auch für USB-Sticks verwendet, die Daten schlürfen.

So schützen Sie sich: Gegen USB-Viren hilft meist der installierte Virenscanner. Problematisch sind allerdings spezielle Schädlinge, mit denen eine einzelne Person oder Firma angegriffen wird. Zu so einem Virus gibt es meist noch keine Signatur. In diesem Fall schützt der Verhaltenswächter Threatfire.

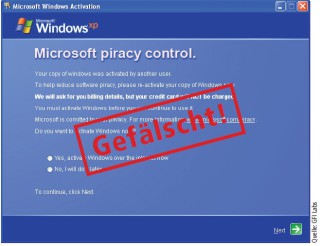

Ransomware

Ransomware verschlüsselt Dateien oder sperrt den Zugriff auf den PC und fordert dann Geld für die Freigabe.

Anders als praktisch alle aktuellen Trojaner , die im Verborgenen ihr Werk verrichten, bemerkt der Anwender eine Infektion mit Ransomware meist sofort. Ransomware verschlüsselt wichtige Dateien, blockiert Dienste oder gaukelt dem Anwender vor, sein Windows sei eine Raubkopie.

Um wieder Zugriff zu erhalten, soll der Anwender einen Freischalt-Code beziehungsweise ein Entschlüsselungs Tool kaufen. Der Name Ransomware leitet sich vom englischen to ransom ab, was so viel heißt wie erpressen.

So schützen Sie sich: Das wichtigste Hilfsmittel gegen erpresserische Viren ist Ihr Virenscanner. Schwieriger ist die Lage, wenn der Schädling bereits eingedrungen ist und Ihre Daten verschlüsselt hat. In diesem Fall kann nämlich eine Desinfektion — zum Beispiel mit der Kaspersky Rescue Disk 10 — zu einem Verlust der Daten führen. Manche Antiviren-Hersteller haben Tools veröffentlicht, die den PC reinigen oder Dokumente entschlüsseln.

Kaspersky Rescue Disk 10

Die Antiviren-CD startet den PC mit einem Linux-System und sucht dann nach Viren. Eine bootfähige Notfall-CD hat den Vorteil, dass vorhandene Viren sich nicht aktivieren und vor dem Sicherheits-Check schützen können. Laden Sie sich die Kaspersky Rescue Disk 10 herunter und brennen Sie die ISO-Datei als bootfähige CD. Booten Sie dann den PC von der CD.

Nachdem das System gestartet ist, wählen Sie „Update“ aus. Klicken Sie auf „Update ausführen“, um die Virensignaturen zu aktualisieren. Das funktioniert jedoch nur, wenn Sie einen DSL-Router mit DHCP (Dynamic Host Control Protocol) verwenden.

Sobald das Update abgeschlossen ist, wechseln Sie wieder zum Reiter „Untersuchung von Objekten“ zurück. Ein Klick auf „Untersuchung von Objekten starten“ beginnt mit der eigentlichen Suche nach Viren. Findet das Antiviren-System einen Schädling, haben Sie anschließend die Möglichkeit, diesen von Ihrem PC zu entfernen.

8. Teil: „Remote Administration Tool, Rootkit und Scareware“

Remote Administration Tool, Rootkit und Scareware

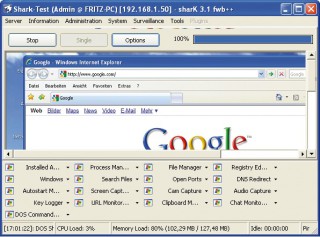

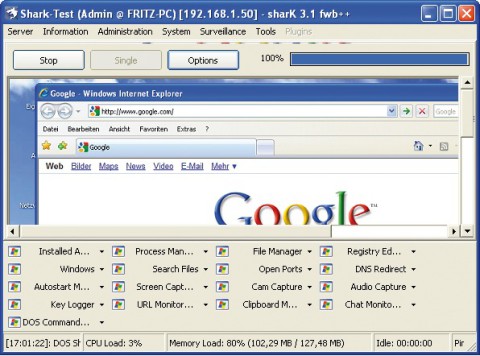

Remote Administration Tools steuern PCs heimlich aus der Ferne.

Software zur Fernsteuerung von Computern wird in Unternehmen und teils auch im Verwandten- oder Bekanntenkreis eingesetzt. Legale Vertreter dieser Softwaregattung zeigen deutlich an, wenn ein PC aus der Ferne kontrolliert wird.

Ganz anders verhalten sich Remote Administration Tools, die nach ihrer Abkürzung auch als RATs (deutsch: Ratten) bezeichnet werden. RATs lassen sich heimlich installieren und weisen auf ihre Anwesenheit auch nicht hin. Der Benutzer des ferngesteuerten PCs merkt also nicht, dass jemand anderes die Kontrolle über seinen Rechner übernommen hat.

Verbreitete Remote Administration Tools sind Back Orifice, Netbus und Shark.

So schützen Sie sich: Ein aktueller Virenscanner erkennt ein RAT in der Regel und entfernt es zuverlässig. Ein Scan mit der Kaspersky Rescue Disk 10 schafft zudem Sicherheit, dass sich kein RAT auf dem PC befindet.

Rootkit

Rootkits verbergen Schadcode vor Virenscannern und dem Benutzer. Ein Rootkit greift tief in das Betriebssystem ein, tauscht Treiber aus oder manipuliert den Windows-Kernel und macht sich so unsichtbar. Deshalb taucht ein aktiviertes Rootkit auch im Windows-Explorer nicht mehr auf — als wäre es auf dem Computer gar nicht vorhanden.

Der Begriff Rootkit stammt ursprünglich aus dem Linux-Umfeld. Dort wurden damit spezielle Tools bezeichnet, die sich erfolgreich vor dem „root“ versteckten, dem Administrator des Linux-Rechners.

So schützen Sie sich: Die Antiviren-CD Kaspersky Rescue Disk 10 startet Ihren PC mit einem Linux-System und scannt dann nach Schädlingen. Rootkits haben so keine Chance, sich zu aktivieren und vor dem Scanner zu verbergen.

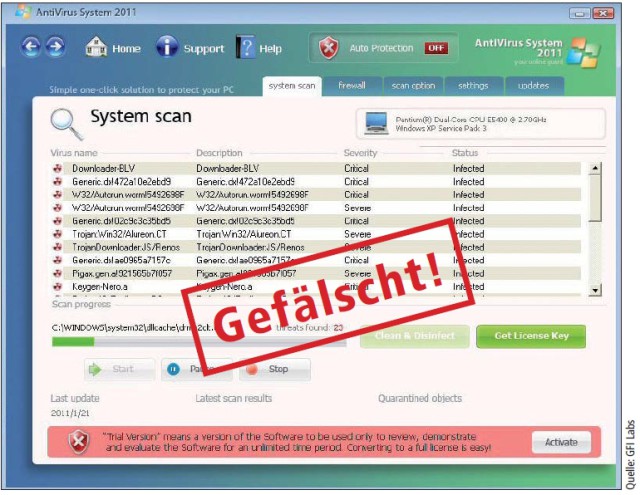

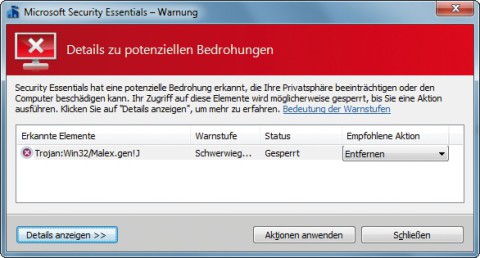

Scareware

Scareware sind gefälschte Sicherheits-Tools, die dem Benutzer Angst einjagen und so zum Kauf nutzloser Software verleiten sollen.

Der Begriff Scareware leitet sich vom englischen to scare, Angst einjagen, ab. Demzufolge versucht Scareware beim Benutzer ein Gefühl der Bedrohung zu erwecken, indem sie ihm beispielsweise eine Infektion seines Computers mit Hunderten Schädlingen vorgaukelt.

Damit soll der Nutzer zum Kauf der in der Regel komplett nutzlosen Software gebracht werden. Manche dieser Tools enthalten sogar selbst echten Schadcode und klauen Daten.

So schützen Sie sich: Installieren Sie nur Sicherheitsprogramme bekannter Hersteller. Um Verwechslungen zu vermeiden, überprüfen Sie den Namen jedes Sicherheits-Tools, das Sie installieren wollen oder das sich ohne Ihr Zutun auf Ihrem PC befindet. Sunbelt Software hat eine Liste gefälschter Sicherheitsprogramme zusammengestellt. Sie finden die Liste unter www.sunbeltsecurity.com/BrowseLibrary.aspx. Klicken Sie unten links bei „Misc“ auf „Rogue Security Program“.

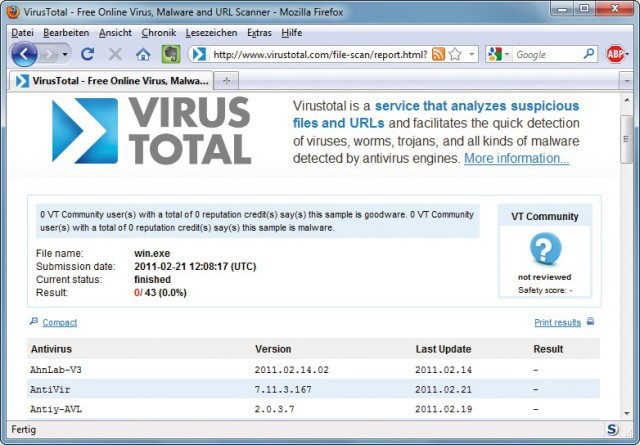

Außerdem finden Sie bei Virustotal eine Liste seriöser Anbieter von Sicherheitssoftware, wenn Sie auf „Credits“ klicken.

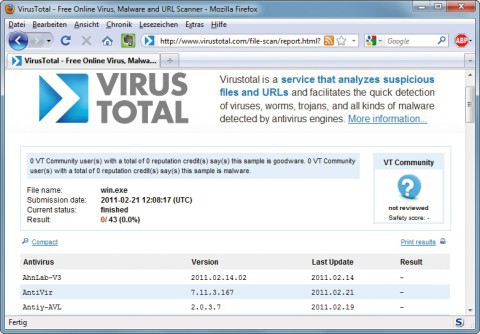

Virustotal: Verdächtige Dateien prüfen lassen

Der kostenlose Online-Dienst prüft jede hochgeladene Datei mit mehr als 40 Virenscannern.

Ein Check mit Virustotal findet heraus, ob eine Datei mit einem Virus verseucht ist oder nicht. Die Webseite ist leicht zu bedienen: Klicken Sie auf „Durchsuchen…“, wählen Sie die verdächtige Datei aus und bestätigen Sie mit „Öffnen, Send file“. Der Browser lädt die fragliche Datei dann hoch. Nach kurzer Zeit beginnt sich das Fenster mit den Ergebnissen zu füllen.

Nicht immer ist das Ergebnis jedoch eindeutig. Glauben nur wenige Scanner einen Schädling entdeckt zu haben, handelt es sich eventuell um einen Fehlalarm. Laden Sie die Datei dann auch bei Threat Expert hoch. Der Dienst startet die Datei in einer abgesicherten Sandbox und wertet dann ihre Aktionen aus.

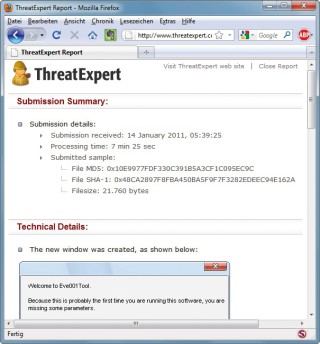

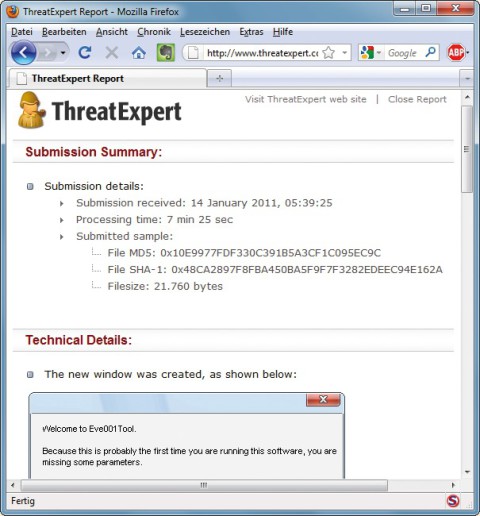

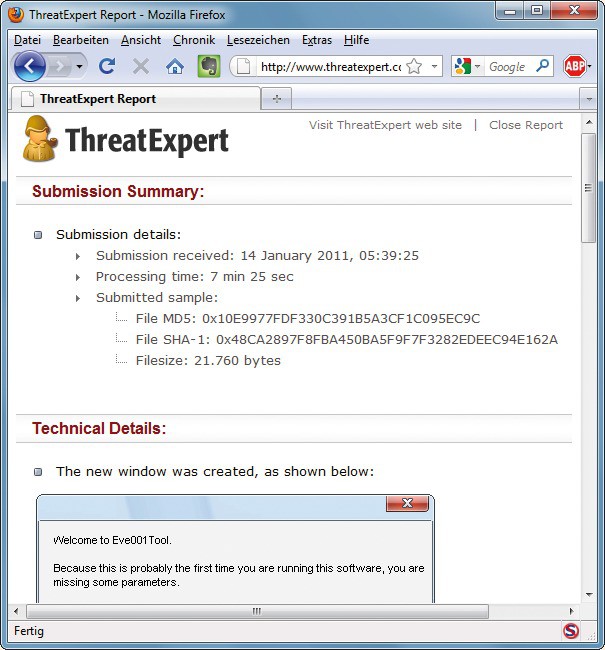

Threat Expert: Verdächtige Programme prüfen lassen

Threat Expert startet hochgeladene Dateien in einer abgeschotteten Sandbox.

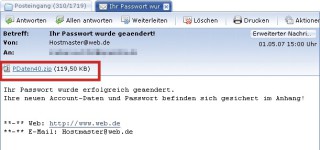

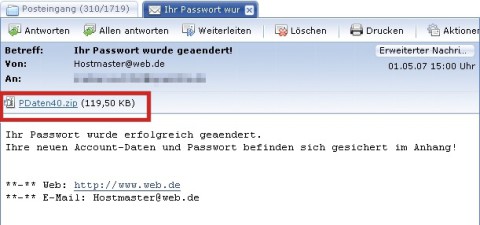

Das Besondere an dem kostenlosen Dienst Threat Expert ist, dass die Webseite verdächtige Dateien in einer Sandbox laufen lässt. Aus dem Verhalten der Datei in der Sandbox und einem Virencheck mit acht Scannern erstellt der Dienst dann einen ausführlichen Report, der sogar Screenshots enthält.

Senden Sie die fragliche Datei über www.threatexpert.com/submit.aspx an Threat Expert. Nach wenigen Minuten erhalten Sie eine E-Mail mit einem Link zu dem Prüfergebnis. Außerdem ist der Nachricht eine Datei im ZIP-Format angehängt, die den kompletten Bericht enthält. Das Passwort, um dieses Archiv zu öffnen, lautet threatexpert.

9. Teil: „Spyware, Stealer und Trojaner“

Spyware, Stealer und Trojaner

Moderne Spyware sammelt Daten, speichert Screenshots und macht sogar Fotos mit der Webcam Ihres PCs.

Spyware sind Programme, die sich auf fremden PCs einschleichen, dort Daten sammeln und diese dann per Internet an die Spyware-Urheber senden. Die meisten Spyware-Tools klauen Kontodaten, schnüffeln in Dokumenten, schneiden Tastatureingaben mit und erstellen Screenshots des aktuellen Bildschirminhalts. Manche greifen sogar auf die eingebaute Webcam zu, um Fotos des Anwenders zu machen.

So schützen Sie sich: Gegen Spyware-Tools hilft neben einem herkömmlichen Virenscanner die zusätzliche Installation von Threat Expert.

Stealer

Ein Stealer klaut die Zugangsdaten zu Online-Diensten und -Spielen. Stealer sind Schadprogramme, die gezielt Kennungen und Passwörter klauen. Der Begriff kommt vom englischen Wort für stehlen.

Die meisten Stealer spionieren die Zugangsdaten zu Online-Diensten wie Facebook, Twitter, Ebay und Webmailern sowie zu Spielen wie World of Warcraft aus und versenden sie dann über das Internet. Praktisch jeder aktuelle Trojaner und Wurm verfügt ebenfalls über eine Funktion zum Klauen von Zugangsdaten.

So schützen Sie sich: Wie auch bei anderen Schädlingen hilft eine Kombination aus Virenscanner und Verhaltenswächter gegen Stealer. Seien Sie außerdem vorsichtig bei E-Mails, die Sie zum Aufrufen einer Webseite auffordern, um dort Ihre Kontodaten zu überprüfen. Dabei handelt es sich meist um Phishing-Mails, die Sie auf gefälschte Webseiten locken wollen.

Trojaner

Ein Trojaner tarnt sich als nützliche Anwendung, spioniert aber in Wirklichkeit den Anwender aus. Trojaner oder genauer Trojanische Pferde sind als nützliche Programme getarnt, indem sie etwa den Dateinamen einer bekannten Datei benutzen oder neben ihrem versteckten Schadcode tatsächlich eine nützliche Funktion haben. Häufig werden mit dem Begriff Trojaner aber auch einfach alle Arten von verborgenen Schädlingen bezeichnet.

So schützen Sie sich: Das Eindringen eines Trojaners in den Computer verhindern Sie am besten mit einer Kombination aus einem herkömmlichen Virenscanner wie Avast Free Antivirus und der Spezialsoftware Threatfire.

10. Teil: „USB-Virus, Virus und Wurm“

USB-Virus, Virus und Wurm

Ein USB-Virus ist ein spezieller Virus, der auf einem USB-Stick versteckt ist und darauf wartet, dass der Stick an einen PC angeschlossen wird. Dann beginnt der USB-Virus damit, heimlich Dokumente auf den Stick zu kopieren.

Weil aktuelle Windows-Versionen Dateien auf USB-Sticks nicht mehr automatisch starten, verwenden USB-Viren andere Tricks, um sich zu aktivieren. So manipulieren sie etwa die Ordneransicht im USB-Menü. Ein anderer Trick ist es, wenn jemand ein präpariertes Tool auf dem Stick startet, um beispielsweise ein darauf befindliches Foto anzuzeigen oder um eine Präsentation zu starten. Dabei wird dann der USB-Virus aktiviert. Diese Technik wird auch als Pod Slurping bezeichnet.

So schützen Sie sich: Der beste Schutz gegen USB-Viren ist der Einsatz eines Virenscanners zusammen mit Threatfire. Außerdem sollten Sie nur möglichst wenige oder gar keine fremden USB-Sticks an Ihrem Rechner erlauben.

Virus

Ein Virus infiziert einen PC mit Schadcode und verbreitet sich anschließend weiter. Viren verbreiten sich über infizierte Dateien, die ein Anwender per Doppelklick startet. Im Gegensatz dazu verteilen sich Würmer automatisch und ohne Zutun des PC-Nutzers. Die Bezeichnung wird häufig auch als Oberbegriff für alle Arten von Schädlingen verwendet.

So schützen Sie sich: Der beste Schutz gegen Viren sind der Virenscanner sowie der Verhaltenswächter Threatfire. Bereits eingedrungene Viren lassen sich mit der Kaspersky Rescue Disk 10 entfernen.

Wurm

Ein Wurm verbreitet sich automatisch über das Internet oder zum Beispiel über USB-Sticks. Würmer verbreiten sich über Sicherheitslücken im Betriebssystem oder in installierten Anwendungen. Ist ein PC erst einmal mit einem Wurm verseucht, dann verteilt er anschließend selbst den Schädling weiter. So infizieren Würmer in kürzester Zeit Abertausende Rechner. Manche Vertreter, etwa Conficker, sollen in kürzester Zeit sogar mehr als 50 Millionen PCs verseucht haben.

So schützen Sie sich: Halten Sie Betriebssystem und installierte Programme immer auf dem aktuellsten Stand. Nur so ist Ihr PC weitgehend vor Sicherheitslücken geschützt, über die Würmer eindringen können.

Sie finden die Einstellungen für Windows-Update in XP unter „Start, Systemsteuerung, Sicherheitscenter“. Klicken Sie auf „Automatische Updates“ und aktivieren Sie die Option „Empfohlene Updates automatisch herunterladen (…)“.

Unter Vista und Windows 7 rufen Sie „Start, Systemsteuerung, System und Sicherheit, Automatische Updates aktivieren oder deaktivieren“ auf. Wählen Sie „Nach Updates suchen, aber Zeitpunkt zum Herunterladen und Installieren manuell festlegen“, wenn Sie selbst genau bestimmen wollen, wann die Updates installiert werden. Oder Sie wählen „Updates automatisch installieren (empfohlen)“ aus. Dann brauchen Sie sich nicht weiter um die Aktualisierungen zu kümmern.

Schutz vor Viren und Trojanern: Avast Free Antivirus

Der kostenlose Virenscanner scannt zuverlässig nach Schädlingen und nervt nicht mit täglichen Werbeeinblendungen.

Eines vorweg: Wenn Sie bereits einen aktuellen Virenscanner installiert haben und mit diesem zufrieden sind, benötigen Sie Avast Free Antivirus nicht (kostenlos für Privatanwender). Ansonsten lohnt sich jedoch ein Umstieg auf diesen Virenscanner, der den Nutzer nicht mit Werbung nervt.

Das Setup-Programm von Avast bietet die Installation einer „avast! Community“ sowie des Google-Browsers Chrome an. Beide haben keinerlei Einfluss auf die Schutzwirkung des Scanners. Sie können also bedenkenlos deaktiviert werden.

Nach der Installation haben Sie 30 Tage Zeit, um das Programm kostenlos zu registrieren. Klicken Sie dazu auf das Avast-Symbol unten rechts im System-Tray und wählen Sie „ÜBERSICHT“ aus. Klicken Sie danach auf „Jetzt registrieren, Registrieren“. Es öffnet sich ein Fenster, in dem nur „Name“ und „E-Mail“ Pflichtfelder sind. Ein Klick auf „Sich für die kostenlose Lizenz registrieren“ verlängert die Nutzungsdauer um zwölf Monate. Trojaner, die sich einschleichen wollen, erkennt das Sicherheitsprogramm zuverlässig und blockiert ihre Installation.

Swisscom

Neue Cyberbedrohungen auf dem Radar

Der neue Cyber Security Threat Radar von Swisscom zeigt die Angriffsmethoden und das Vorgehen von Cyberkriminellen. Er beleuchtet neu auch die Entwicklungen in den Bereichen "Disinformation & Destabilisation", "Manipulated Generative AI" und "Unsecure IoT/OT-Devices".

>>

Zum Welt-Passwort-Tag

"95 % der Cyber-Sicherheitsprobleme sind auf menschliche Fehler zurückzuführen"

Am 2. Mai ist Welt-Passwort-Tag. Ein guter Anlass für den Frühlingsputz bei alten Logins und ein grundsätzliches Überdenken der eigenen Cybersecurity. Miro Mitrovic von Proofpoint gibt dazu einige konkrete Tipps.

>>

Zu viel der Ordnung

macOS 14: Schreibtisch beruhigen

Mit macOS 14 ‹Sonoma› wird automatisch eine Ordnungsfunktion aktiviert, die in den Wahnsinn führen kann. So wird sie abgeschaltet.

>>

Cyberbedrohungen überall

IT-Sicherheit unter der Lupe

Cybersecurity ist essentiell in der IT-Planung, doch Prioritätenkonflikte und die Vielfalt der Aufgaben limitieren oft die Umsetzung. Das größte Sicherheitsrisiko bleibt der Mensch.

>>