06.05.2014

Security first

1. Teil: „Die 30 besten Sicherheits-Tipps fürs Internet“

Die 30 besten Sicherheits-Tipps fürs Internet

Autor: Andreas Fischer, Robert Schanze

So finden Sie heraus, ob Ihr Mail-Programm Lücken hat, verhindern eine Infektion mit dem besonders fiesen Schädling Cryptolocker und spüren Eindringlinge in Ihrem Heimnetz auf.

Der Artikel gibt Ihnen 30 aktuelle Sicherheits-Tipps. Sie lesen zum Beispiel, wie Sie nur mit dem Aufrufen einer Webseite herausfinden, ob es in Ihrem Browser Sicherheitslücken gibt, wie Sie auch die letzten Reste eines deinstallierten Virenscanners entfernen und wie Sie die auf Ihrem Smartphone installierten Apps auf Risiken prüfen.

2. Teil: „Ausspäh-Blocker, Browser-Check und E-Mail-Lücken“

Ausspäh-Blocker, Browser-Check und E-Mail-Lücken

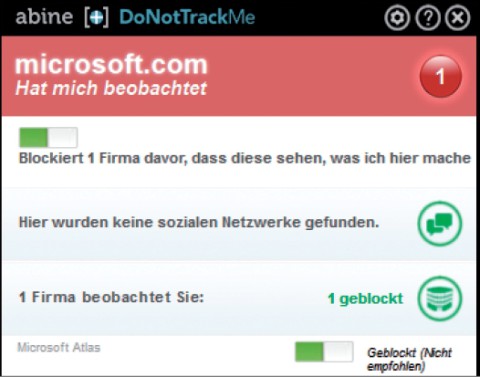

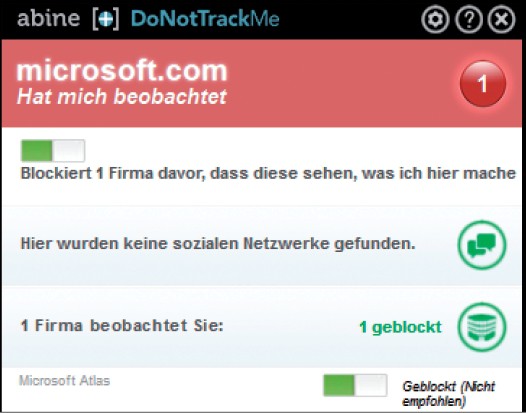

1. Firefox: Ausspäh-Blocker

Die Firefox-Erweiterung Do not Track Me zeigt auf jeder Webseite an, wie viele heimlich eingebaute Online-Tracker gerade versuchen, Daten zu sammeln. Sie können dann entscheiden, ob Sie das zulassen oder lieber blockieren wollen.

So geht’s: Installieren Sie das Add-on und starten Sie Firefox neu. Jetzt sehen Sie oben rechts in der Browserleiste ein neues Symbol mit einem grauen Hintergrund und davor ein farbiges Kästchen mit einer Zahl darin. Die Zahl zeigt an, wie viele Tracker Sie auf der aktuellen Seite gerade beobachten. Klicken Sie darauf, um zu sehen, wer es ist. Um den Dienst zu blockieren, klicken Sie auf ein Ergebnis und dann auf die rote Schaltfläche.

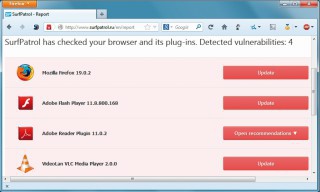

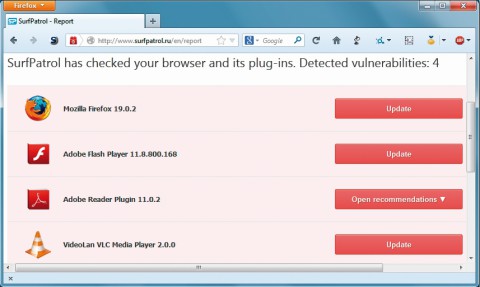

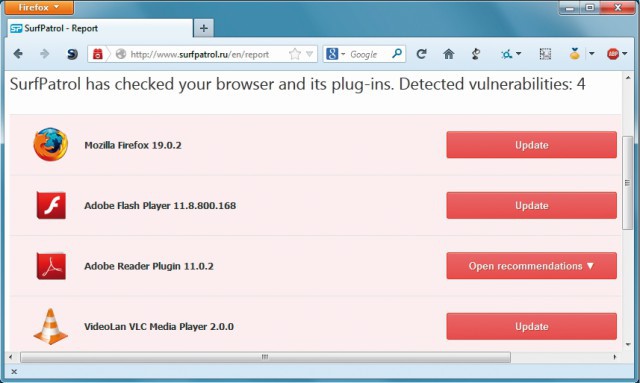

2. Internet: Browser-Check

Die Webseite Surfpatrol entdeckt Sicherheitslücken in Ihrem Browser. Findet sie etwa ein veraltetes Plug-in, dann können Sie es über einen Link zur Webseite des jeweiligen Herstellers aktualisieren.

So geht’s: Rufen Sie Surfpatrol im Browser auf. Sofort sehen Sie, ob der Browser oder installierte Plug-ins veraltet sind. Klicken Sie auf „Update“, um eine Aktualisierung herunterzuladen. Damit der Check funktioniert, muss Javascript aktiviert sein.

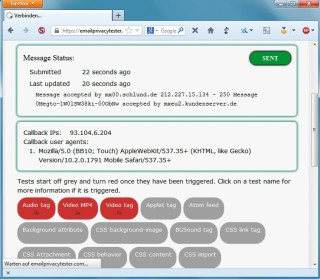

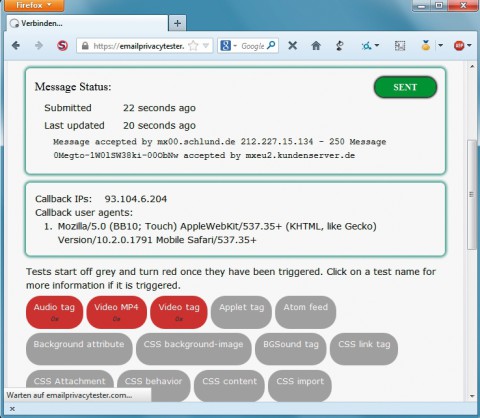

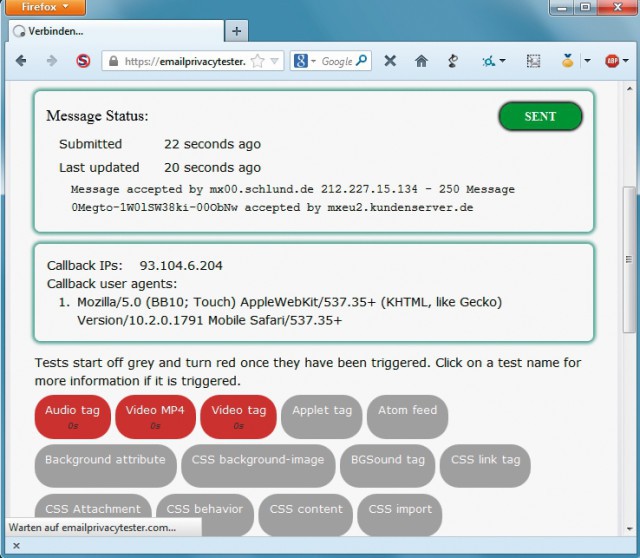

3. E-Mail: Lücken im Mail-Programm entdecken

Kriminelle, aber auch eigentlich seriöse Internetfirmen präparieren E-Mails, die sie Ihnen senden, mit versteckten Tags. Diese Tags enthalten personalisierte Identifizierungsnummern. Je nachdem, welches Mail-Programm Sie einsetzen, führt dieses einen oder mehrere dieser Tags aus und offenbart so, dass Sie die E-Mail gelesen haben – auch wenn Sie keine Lesebestätigung gesendet haben.

Der kostenlose Online-Dienst Emailprivacytester.com sendet Ihnen auf Wunsch eine mit allen bekannten Schnüffel-Tags präparierte E-Mail zu.

Der kostenlose Online-Dienst Emailprivacytester.com sendet Ihnen auf Wunsch eine mit allen bekannten Schnüffel-Tags präparierte E-Mail zu.

Insgesamt sind es knapp 40 Code-Schnipsel, die der Dienst in die Mail einbaut. Nach dem Senden wartet die Webseite dann darauf, ob Sie die E-Mail öffnen und welche der Code-Schnipsel von Ihrem Mail-Programm – in der Regel ohne Ihr Wissen – ausgeführt werden.

Am besten schneidet bei diesem Test übrigens Thunderbird ab: Das Mail-Programm führt keinen der Code-Schnipsel aus.

Am besten schneidet bei diesem Test übrigens Thunderbird ab: Das Mail-Programm führt keinen der Code-Schnipsel aus.

So geht’s: Öffnen Sie die Webseite Emailprivacytester.com und geben Sie Ihre E-Mail-Adresse in das Suchfeld ein. Der Dienst schickt Ihnen daraufhin eine Mail und zeigt eine Ergebnisseite im Browser. Sobald die Mail eingetroffen ist, öffnen Sie sie in Ihrem Mail-Programm. Wechseln Sie dann wieder zum Browserfenster. Jeder Tag in Rot bedeutet, dass Ihr Mail-Programm hier Code ausgeführt hat, der zu einer Rückmeldung beim Versender der Mail geführt hat.

Tipp: Lassen Sie sich mehrere E-Mails senden und probieren Sie damit alle Mail-Programme durch, die Sie verwenden – auch das auf Ihrem Smartphone.

3. Teil: „Virenscanner, Dateien prüfen & LAN-Teilnehmer aufspüren“

Virenscanner, Dateien prüfen & LAN-Teilnehmer aufspüren

4. Virenscanner: Reste loswerden

Bei der Deinstallation eines Virenscanners bleiben oft Reste zurück, die dann im schlimmsten Fall die Installation eines anderen Virenscanners verhindern.

So geht’s: Fast alle Hersteller von Antivirensoftware stellen Tools bereit, die ihre Programme vollständig entfernen. Um diese Tools zu finden, suchen Sie etwa bei Google nach dem Namen des Programms und fügen die beiden Begriffe Removal und Tool hinzu.

Bei McAfee finden Sie so zum Beispiel das McAfee Consumer Product Removal Tool.

Lassen Sie das gefundene Tool zweimal durchlaufen und starten Sie nach jedem Durchlauf den Computer neu. Anschließend können Sie Ihren neuen Virenscanner in der Regel problemlos installieren.

Lassen Sie das gefundene Tool zweimal durchlaufen und starten Sie nach jedem Durchlauf den Computer neu. Anschließend können Sie Ihren neuen Virenscanner in der Regel problemlos installieren.

5. Online-Dienst: Verdächtige Dateien prüfen

Anubis ist ein kostenloser Online-Dienst, bei dem Sie verdächtige Dateien hochladen und analysieren lassen können.

So geht’s: Rufen Sie Anubis auf und scrollen Sie bis zum Feld „Choose the subject for analysis“. Klicken Sie auf „Durchsuchen…“ und wählen Sie die verdächtige Datei aus. Bestätigen Sie mit „Öffnen“ und geben Sie unten das geforderte Captcha ein. Ein Klick auf „Submit for Analysis“ lädt die Datei hoch.

Kurz darauf sehen Sie die Ergebnisseite „Task Overview“. Klicken Sie bei „Available Report Formats“ auf „HTML“, um die Analyse aufzurufen. Der Bericht ist sehr ausführlich und zeigt unter anderem an, welche Dateien, Prozesse und Registry-Schlüssel durch die hochgeladene Datei erstellt wurden. Das ist besonders dann praktisch, wenn die Datei bereits ausgeführt wurde und Sie wissen wollen, was der Schädling auf Ihrem PC angestellt hat.

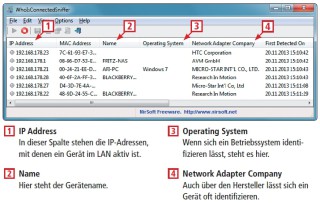

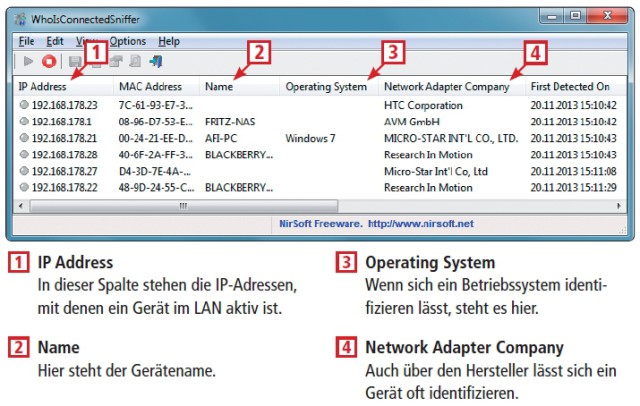

6. Windows: Netzwerkteilnehmer aufspüren

Who is connected Sniffer 1.05 entdeckt alle Geräte, die mit Ihrem Heimnetz verbunden sind und die darüber Datenpakete austauschen (kostenlos, im Nirlauncher enthalten ).

So geht’s: Damit Who is connected Sniffer funktioniert, müssen Sie zunächst den WinPcap-Treiber installieren. Entpacken Sie anschließend das Archiv mit Who is connected Sniffer in einen beliebigen Ordner auf der Festplatte und starten Sie es mit einem Doppelklick auf „WhoIsConnectedSniffer.exe“.

Wenn Sie mehrere Netzwerkkarten oder ein Virtualisierungsprogramm installiert haben, müssen Sie beim ersten Starten noch Ihre Netzwerkkarte auswählen. Sobald ein Gerät in Ihrem Heimnetz ein Datenpaket versendet, taucht es im Programmfenster auf.

4. Teil: „Passwörter definieren, exportieren & verschlüsseln“

Passwörter definieren, exportieren & verschlüsseln

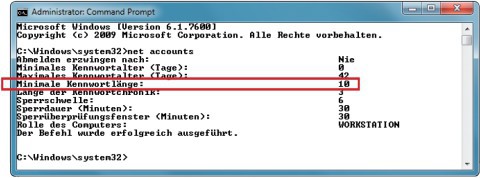

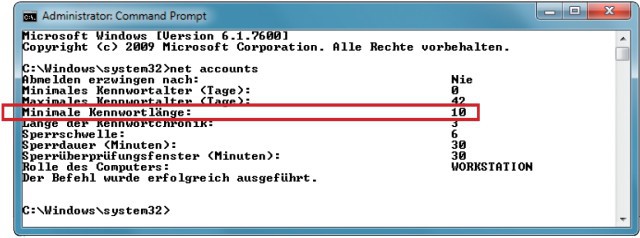

7. Windows 7: Regeln für Windows-Passwörter

Wenn Sie sich den PC mit mehreren Nutzern teilen, dann legen Sie mit einem Kommandozeilenbefehl Regeln für die Windows-Passwörter fest. Diese Regeln gelten dann für alle.

So geht’s: Öffnen Sie ein Fenster der Eingabeaufforderung mit Admin-Rechten, indem Sie „Start, Alle Programme, Zubehör“ auswählen. Klicken Sie mit der rechten Maustaste auf „Eingabeaufforderung“ und wählen Sie „Als Administrator ausführen“ aus. Der Befehl net accounts zeigt die aktuellen Einstellungen für Windows-Passwörter an. Geben Sie dann zum Beispiel net accounts /minpwlen:10 ein, um eine Mindestlänge von zehn Buchstaben für Passwörter festzulegen.

Wenn Benutzer etwa alle 30 Tage ihr Passwort ändern müssen, dann bewirkt der Befehl net accounts /uniquepw:3, dass sie ein schon einmal verwendetes Passwort frühestens nach drei Änderungen wieder nehmen dürfen. Der Befehl net accounts /help zeigt eine Hilfe an.

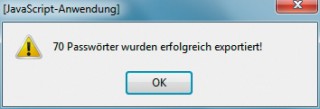

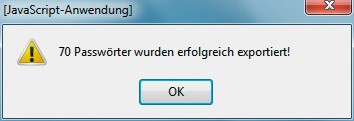

8. Firefox: Passwörter exportieren

Password Exporter exportiert alle in Firefox gespeicherten Passwörter und importiert sie auf Wunsch auch wieder.

So geht’s: Installieren Sie Password Exporter und starten Sie Firefox danach neu. Rufen Sie „Firefox, Add-ons“ auf und klicken Sie bei „Password Exporter“ auf „Einstellungen“. Klicken Sie dann auf „Passwörter exportieren…“ und wählen Sie bei „Dateityp“ aus, ob die Daten als XML- oder als CSV-Datei gespeichert werden sollen.

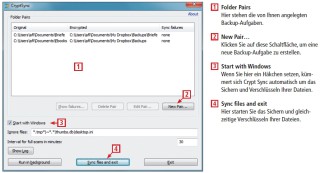

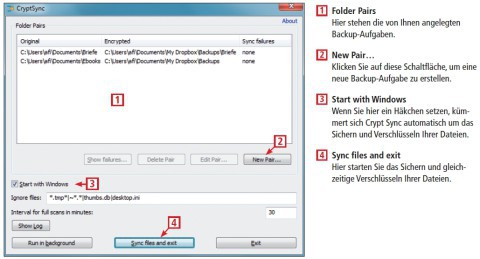

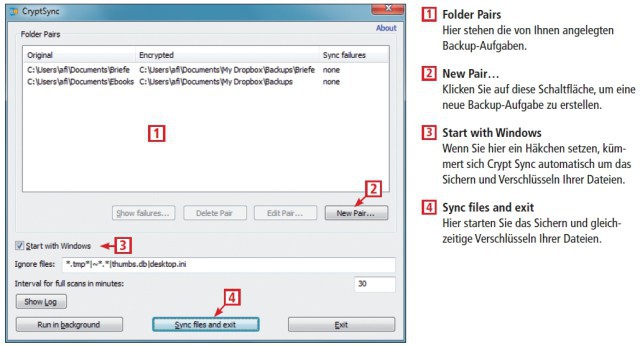

9. Windows: Dateien verschlüsselt sichern

Das Open-Source-Tool Crypt Sync erstellt verschlüsselte Backups. Die Verschlüsselungstechnik basiert auf 7-Zip, sodass Sie zum Beispiel auf einem fremden Rechner nicht mehr als 7-Zip benötigen, um Ihre gesicherten Dateien wieder lesbar zu machen.

So geht’s: Installieren und starten Sie Crypt Sync. Klicken Sie dann auf „New Pair…“. Tragen Sie bei „Original folder (kept unencrypted)“ den Ordner ein, den Sie sichern wollen. Den Zielordner, zum Beispiel einen Dropbox-Ordner, geben Sie danach bei „Encrypted folder“ ein.

Tragen Sie nun noch zweimal das gewünschte Passwort ein und bestätigen Sie zuletzt mit „OK“. Führen Sie das Backup dann mit „Sync files and exit“ aus.

5. Teil: „Supercookies, Trojaner und Netzpasswörter“

Supercookies, Trojaner und Netzpasswörter

10. Firefox: Supercookies deaktivieren

Standardmäßig speichert Firefox Supercookies auf Ihrem PC, die pro Domain bis zu 5 MByte groß sein dürfen. Man nennt diese besonders großen Cookies den DOM-Speicher (Document Object Model). Firefox speichert sie in der Datenbank „webappsstore.sqlite“.

So geht’s: Sie schalten den DOM-Speicher ab, indem Sie ins Eingabefeld von Firefox about:config eintippen. Suchen Sie nach dem Eintrag dom.storage.enabled und setzen Sie seinen Wert mit einem Doppelklick auf „false“. Nach einem Neustart des Browsers ist die Änderung wirksam.

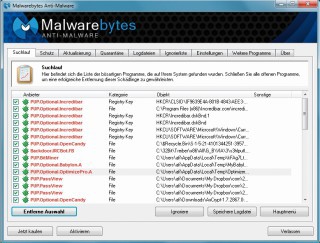

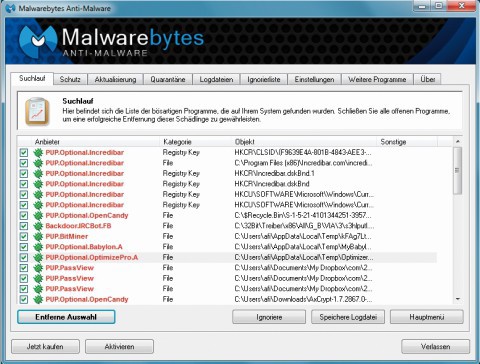

11. Windows: Trojaner aufspüren

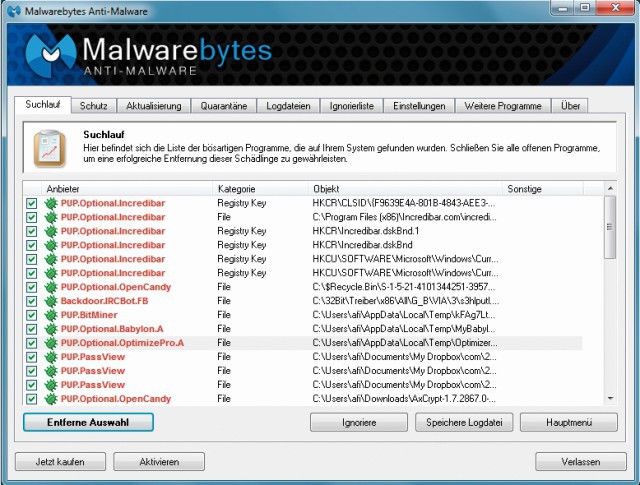

Malwarebytes Anti-Malware ist ein Zusatzprogramm zu Ihrem bereits vorhandenen Virenscanner, um Trojaner und andere Schädlinge aufzuspüren.

So geht’s: Installieren und starten Sie Anti-Malware. Zunächst lädt das Programm neue Signaturen herunter. Wählen Sie dann unter „Suchlauf“ die Option „Vollständigen Scan durchführen“ aus und klicken Sie auf „Scannen“. Legen Sie die zu prüfenden Laufwerke fest und bestätigen Sie mit „Scannen“.

Sobald der Suchlauf abgeschlossen ist, klicken Sie auf „OK, Ergebnisse anzeigen“. Setzen Sie Häkchen vor allen Einträgen, die Sie von Ihrem PC entfernen wollen. Klicken Sie dann auf „Entferne Auswahl“. Starten Sie den PC neu, wenn Sie dazu aufgefordert werden.

12. Windows 7: Netzpasswörter löschen

Windows speichert unter anderem die Zugangsdaten für die Anmeldung an Netzlaufwerken im Windows-Tresor. Ein Windows-Werkzeug zeigt alle gespeicherten Zugangsdaten an und löscht sie auf Wunsch auch.

So geht’s: Drücken Sie [Windows R] und geben Sie den Befehl control.keymgr.dll ein. Klicken Sie bei den gespeicherten Passwörtern, die Sie löschen wollen, auf „Aus Tresor entfernen“.

6. Teil: „App-Rechte, Autostart und persönliche Daten“

App-Rechte, Autostart und persönliche Daten

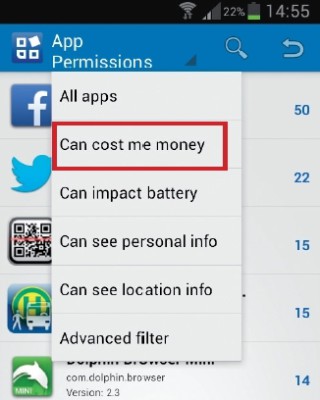

13. Android 2.3.3 und neuer: Apps-Rechte prüfen

F-Secure App Permissions prüft die Rechte aller Apps, die auf Ihrem Android-Smartphone installiert sind. Das Programm listet auf Wunsch zum Beispiel alle Apps auf, die Sie Geld kosten oder auf Ihre privaten Daten zugreifen können.

So geht’s: Installieren und starten Sie F-Secure App Permissions auf Ihrem Handy. Tippen Sie dann auf „App Permissions“ und wählen Sie etwa „Can cost me money“ oder „Can see personal info“ aus.

14. Windows: Autostarts prüfen

Ein Schädling auf dem PC muss sicherstellen, dass er mit jedem Start von Windows aktiviert wird. Welche Programme automatisch starten, finden Sie mit dem Microsoft-Tool Autoruns heraus.

So geht’s: Entpacken Sie das Archiv in einen beliebigen Ordner. Klicken Sie dann mit der rechten Maustaste auf „autoruns.exe“ und wählen Sie „Als Administrator ausführen“ aus. Das Tool beginnt sofort damit, nach automatisch startenden Programmen zu suchen.

Prüfen Sie die Liste und entfernen Sie die Häkchen vor Einträgen, die Sie nicht mehr benötigen oder die eventuell sogar einem Schädling gehören. Wenn Sie sich bei einen Eintrag nicht sicher sind, ob er gefährlich ist, klicken Sie mit der rechten Maustaste darauf und wählen Sie „Search online…“ aus.

15. Windows 7: Persönliche Daten löschen

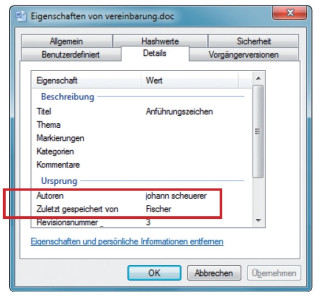

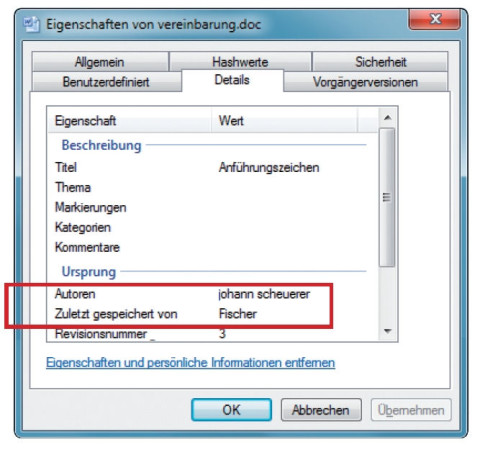

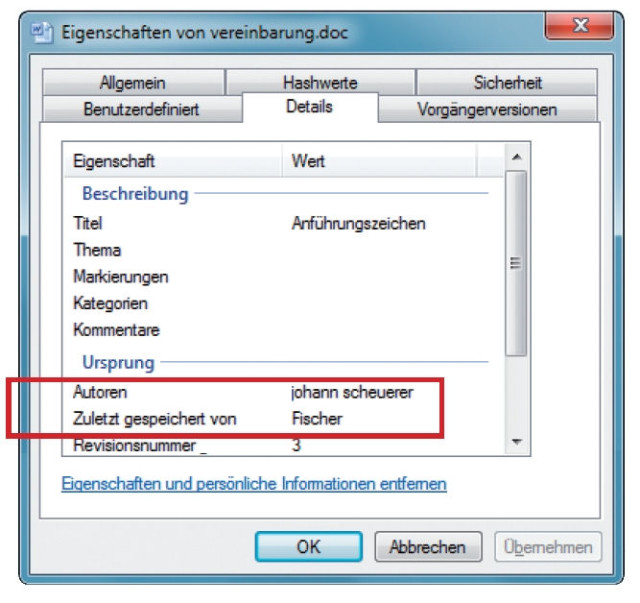

Viele Dateien auf Ihrem PC enthalten vertrauliche Informationen, etwa den Namen des Erstellers und wer sie zuletzt geändert hat. Windows löscht diese Daten.

So geht’s: Klicken Sie mit der rechten Maustaste auf die Datei und wählen Sie „Eigenschaften“ aus. Wechseln Sie zum Reiter „Details“ und klicken Sie auf „Eigenschaften und persönliche Informationen entfernen“.

7. Teil: „Erpresservirus, Webseiten und Cryptolocker blocken“

Erpresservirus, Webseiten und Cryptolocker blocken

16. Erpresservirus: Backups schützen

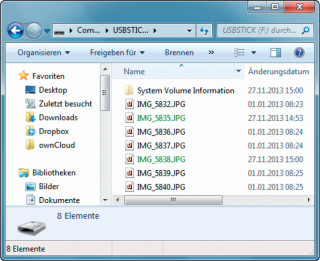

Cryptolocker ist ein besonders fieser Schädling, weil er Ihre Dateien verschlüsselt und sie nur gegen Zahlung eines saftigen Lösegelds wieder freigibt. Zur Zeit steigen die Infektionen mit Cryptolocker an.

Dabei ist es dem Schädling gleich, ob Ihre Dateien auf der lokalen Festplatte oder auf einer angeschlossenen USB-Platte beziehungsweise auf einem eingebundenen Ordner auf Ihrem NAS liegen. Mit einer einfachen Maßnahme schützen Sie zumindest Ihre Backup-Dateien vor dem Schädling.

So geht’s: Der Sicherheitsexperte Brian Krebs rät in seinem Blog, nicht nur Backups von allen wichtigen Dateien anzulegen – das machen ja bereits viele Nutzer. Er empfiehlt darüber hinaus, die Backup-Laufwerke nur bei Bedarf anzuschließen. Denn solange Ihr Backup-Medium nicht mit dem PC verbunden ist, ist es auch sicher vor Cryptolocker.

17. Firefox: Webseiten blocken

Eine Firefox-Erweiterung sperrt nicht erwünschte Webseiten. Blocksite schützt zum Beispiel Kinder vor Webseiten, die sie nicht zu sehen bekommen sollen.

So geht’s: Installieren Sie das Add-on und starten Sie Firefox neu. Beim ersten Start haben Sie die Wahl, ob Sie Blocksite die Sammlung anonymisierter Statistiken erlauben wollen. Wenn Sie das nicht wollen, klicken Sie auf „I don’t want to help“. Rufen Sie dann „Firefox, Add-ons“ auf und klicken Sie bei „Blocksite“ auf „Einstellungen“. Standardmäßig ist die „Blacklist“ aktiviert. Das bedeutet, dass die Erweiterung nur Seiten sperrt, die Sie angeben. Um eine Adresse hinzufügen, klicken Sie auf „Add“ und geben die URL ins Feld „Location“ ein.

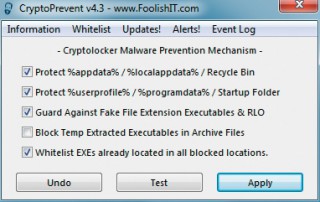

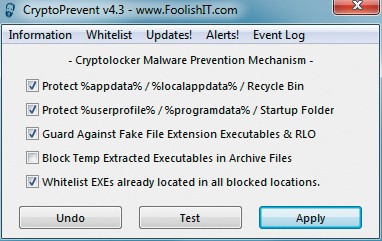

18. Erpresservirus: Cryptolocker blocken

Eine weitere Möglichkeit, sich gegen Cryptolocker zu schützen, ist die Installation von Crypto Prevent. Das Tool verhindert, dass sich Cryptolocker auf Ihrem PC einnistet.

Dazu erstellt es mehrere Gruppenrichtlinien, die etwa das Anwendungsverzeichnis „%appdata%“ vor Cryptolocker schützen.

So geht’s: Installieren Sie zunächst Crypto Prevent und schließen Sie die ersten beiden Fenster mit „Nein“. Klicken Sie dann auf „Apply“, um den PC zu sichern. Starten Sie ihn anschließend neu.

8. Teil: „Passwörter, Zwischenablage und Netzwerkprotokoll“

Passwörter, Zwischenablage und Netzwerkprotokoll

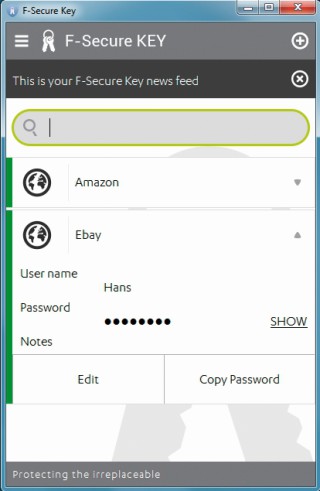

19. Windows: Passwörter verwalten

Der Antivirenhersteller F-Secure hat eine Passwortverwaltung namens F-Secure Key vorgestellt. Sie läuft unter Windows, Android und Mac OS. Im Vergleich zum beliebten Keepass bietet sie deutlich weniger Funktionen, ist aber auch einfacher zu bedienen.

So geht’s: Installieren und starten Sie F-Secure Key. Klicken Sie dann auf „Create new account“ und geben Sie ein Master-Passwort ein, mit dem Sie die dann in diesem Programm gespeicherten Passwörter schützen.

Bestätigen Sie mit „OK“ und klicken Sie dann auf „Add password“. Füllen Sie die Felder zum Beispiel mit Ihren Daten zu Ihrem Amazon-Konto aus und speichern Sie den Eintrag mit „Save“. Weitere Einträge legen Sie mit einem Klick auf das Pluszeichen oben rechts an.

20. Windows: Zwischenablage leeren

Wenn sich mehrere Benutzer einen PC teilen, ist es eventuell ratsam, den Inhalt der Zwischenablage zu leeren, bevor jemand anders an den Rechner geht.

So geht’s: Klicken Sie mit der rechten Maustaste auf eine leere Stelle auf dem Windows-Desktop und wählen Sie „Neu, Verknüpfung“ aus. Tragen Sie den folgenden Befehl ins Eingabefeld ein:

Code-Beispiel

Klicken Sie dann auf „Weiter“ und geben Sie einen Namen für die neue Verknüpfung ein, zum Beispiel Zwischenablage löschen. Schließen Sie das Fenster mit „Fertig stellen“. Künftig genügt ein Doppelklick auf die neue Verknüpfung, um den Inhalt der Zwischenablage zu leeren.

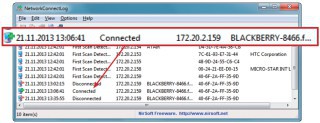

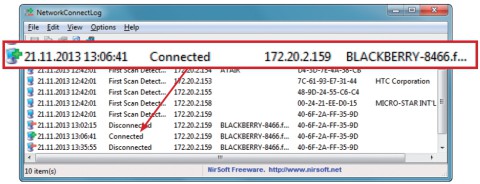

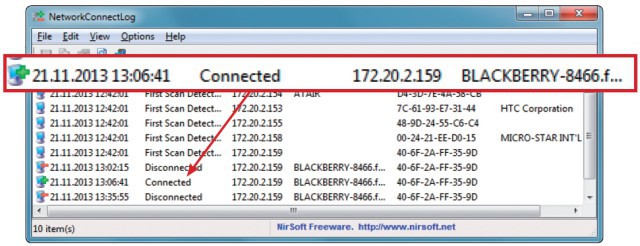

21. Windows: Netzwerkprotokoll

Network Connect Log erstellt eine Liste, wann sich Geräte in Ihrem Heimnetz an- und abmelden (kostenlos, enthalten im NirLauncher).

So geht’s: Entpacken Sie das ZIP-Archiv und klicken Sie doppelt auf „NetworkConnectLog.exe“, um das Tool zu starten. Beim ersten Aufruf erlauben Sie dem Programm mit „Zugriff zulassen, Ja“, auf Ihr Netzwerk zuzugreifen. Ab sofort scannt Network Connect Log Ihr Heimnetz in kurzen Abständen und registriert jeden Netzteilnehmer.

9. Teil: „Selbstzerstörende Cookies, Freigaben & Rettungs-CD“

Selbstzerstörende Cookies, Freigaben & Rettungs-CD

22. Firefox: Selbstzerstörende Cookies

Webseiten legen Informationen in Form kleiner Textdateien – den Cookies – auf dem PC ab. Cookies ermöglichen etwa das automatische Einloggen auf bereits besuchten Webseiten, indem sie Anwender identifizieren. Manche Cookies werden aber auch dazu verwendet, das Surfverhalten der Besucher zu analysieren. Mit einem Add-on kontrollieren Sie, ob Firefox Cookies von bestimmten Webseiten löschen oder aufheben soll.

So geht's: Installieren Sie das Add-on Self Destructing Cookies. Am unteren rechten Rand von Firefox erstellt die Erweiterung ein kleines Symbol. Darüber steuern Sie für jede Webseite, ob Firefox deren Cookies beim Schließen der Tabs, beim Schließen des Browsers oder nie löschen soll.

23. Windows 7 & 8: Netzwerkfreigaben überprüfen

Windows erstellt automatisch mehrere Freigaben in Ihrem Heimnetz. Welche das sind, erfahren Sie mit Bordmitteln.

So geht’s: Drücken Sie [Windows R] und geben Sie fsmgmt.msc ein. Alle freigegebenen Ordner Ihres PCs sind unter „Freigaben“ aufgelistet. Freigaben mit einem $-Zeichen wurden von Windows angelegt und sollten nicht entfernt werden. Sie sind für das korrekte Funktionieren des Betriebssystems notwendig. Entfernen sollten Sie jedoch Freigaben, die Sie eventuell vor einiger Zeit selbst eingerichtet, dann aber vergessen haben.

24. Windows 7: Rettungssystem auf CD

Windows erstellt auf Wunsch einen bootfähigen Systemreparaturdatenträger. Damit können Sie den PC zurücksetzen, wenn er nicht mehr hochfährt.

So geht’s: Legen Sie eine beschreibbare CD in Ihren Brenner. Drücken Sie dann [Windows R] und geben Sie recdisc ein. Bestätigen Sie mit „Datenträger erstellen“. Beachten Sie, dass ein Systemreparaturdatenträger, der mit einem 32-Bit-System erstellt wurde, nicht mit einem 64-Bit-System funktioniert – und umgekehrt.

10. Teil: „USB-Rettungssystem, Daten blocken und Virenschutz“

USB-Rettungssystem, Daten blocken und Virenschutz

25. Windows 7: USB-Rettungssystem

Der Systemreparaturdatenträger von Windows lässt sich nicht direkt auf einen USB-Stick kopieren. Mit einem kleinen Umweg geht es trotzdem. Dazu benötigen Sie die in Tipp 24 erstellte CD-ROM.

So geht’s: Bereiten Sie zunächst Ihren USB-Stick vor. Drücken Sie [Windows R] und geben Sie cmd ein. Starten Sie das Tool Diskpart mit dem Befehl diskpart. Es öffnet sich ein neues Kommandozeilenfenster. Geben Sie mit list disk eine Übersicht über alle Laufwerke aus. Wählen Sie dann mit select disk x den Stick aus. Ersetzen Sie x durch die Datenträgernummer des USB-Sticks. Sie erkennen sie an der angezeigten Größe in Diskpart.

Löschen Sie nun mit clean alle Daten auf dem Stick. Geben Sie danach create partition primary ein, um eine neue Partition zu erstellen. Wählen Sie sie mit select partition 1 aus. Tippen Sie nun active ein. Damit ist der Stick bootfähig. Formatieren Sie ihn anschließend mit folgendem Befehl mit dem NTFS-Dateisystem:

Code-Beispiel

Weisen Sie dem Stick mit assign noch einen freien Laufwerkbuchstaben zu. Nachdem Sie alles erledigt haben, legen Sie den Systemreparaturdatenträger aus Tipp 24 ins Laufwerk. Kopieren Sie alle Dateien von der CD auf den USB-Stick. Sie haben nun ein bootfähiges Rettungssystem auf Ihrem Stick.

26. Internet: Ausgehende Daten blocken

Die Firewall von Windows 7 schützt den PC nicht nur vor eingehenden Datenpaketen. Auf Wunsch verhindert sie auch, dass ein Programm Daten ins Internet sendet.

So geht’s: Rufen Sie „Start, Systemsteuerung, System und Sicherheit, Windows-Firewall“ auf und klicken Sie dann auf „Erweiterte Einstellungen“.

Das Fenster „Windows-Firewall mit erweiterter Sicherheit“ öffnet sich. Klicken Sie auf „Ausgehende Regeln“ und wählen Sie „Aktion, Neue Regel…“ aus, um zu verhindern, dass ein Programm unerlaubt Daten ins Internet sendet. Belassen Sie den „Regeltyp“ im ersten Dialog auf „Programm“ und wählen Sie nach einem Klick auf „Weiter“ über „Durchsuchen…“ das Programm aus. Nach drei weiteren Klicks auf „Weiter“ geben Sie noch einen Namen für Ihre Filterregel ein. Aktivieren Sie sie mit „Fertig stellen“.

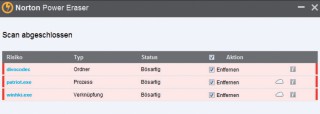

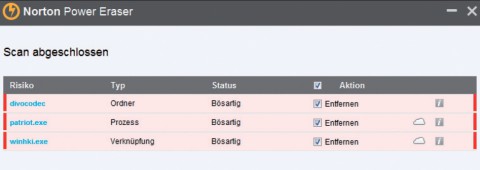

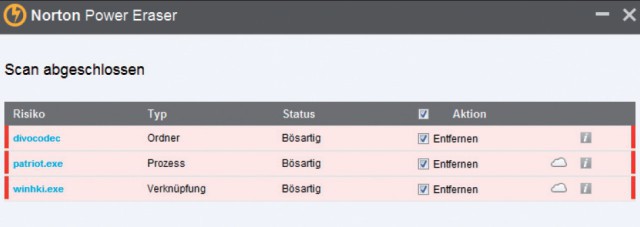

27. Windows: Viren ausräuchern

Norton Power Eraser sucht nach Viren auf Ihrem PC. Findet das Tool Viren, entfernt es sie anschließend. Das Programm ist ein Zusatz-Tool zu Ihrem installierten Virenscanner und kein Ersatz.

So geht’s: Starten Sie Norton Power Eraser und klicken Sie auf „Scan auf Risiken“. Das Programm erfordert nun einen Neustart des PCs, um zuerst nach Rootkits zu suchen. Wenn Norton Power Eraser Schadcode findet, zeigt das Tool ihn nach dem Scan in einer Liste an.

11. Teil: „USB-Stick sichern, Netz überwachen, diskret surfen“

USB-Stick sichern, Netz überwachen, diskret surfen

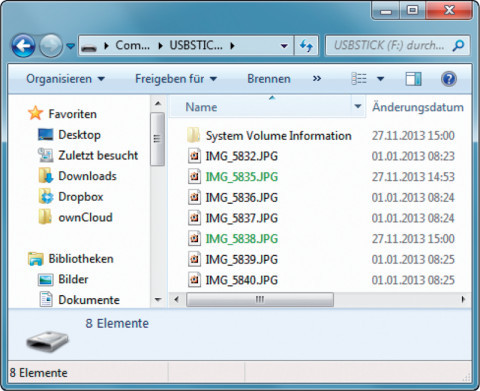

28. Windows 7 & 8: Daten auf dem Stick schützen

Sie brauchen kein Zusatzprogramm, um Dateien auf Ihrem USB-Stick so zu verschlüsseln, dass sie auf keinem anderen PC mehr geöffnet werden können.

So geht’s: Sichern Sie Ihre bereits vorhandenen Dateien auf dem Stick und formatieren Sie den Stick anschließend mit dem NTFS-Dateisystem. Kopieren Sie Ihre Dateien zurück auf den Stick.

Klicken Sie mit der rechten Maustaste auf eine vertrauliche Datei und wählen Sie „Eigenschaften“ aus. Bei „Allgemein“ klicken Sie nun auf „Erweitert…“ und setzen dann ein Häkchen vor „Inhalt verschlüsseln, um Daten zu schützen“. Verschlüsselte Dateien können anschließend an Ihrem PC nur noch geöffnet werden, wenn Sie sich mit Ihrem Benutzer-Account angemeldet haben.

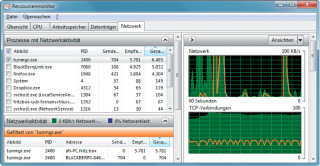

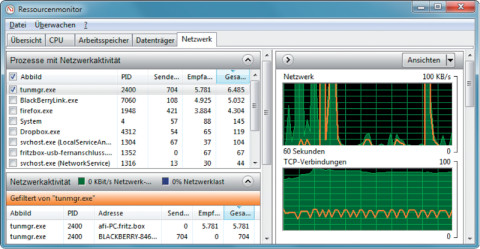

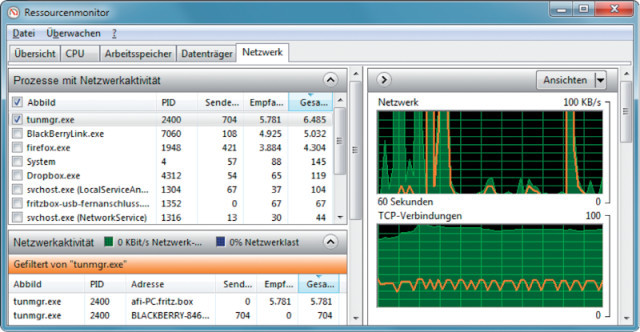

29. Windows 7 & 8: Netzwerk überwachen

Der Ressourcenmonitor legt offen, welche Programme Daten ins Internet senden und empfangen.

So geht’s: Öffnen Sie den Ressourcenmonitor mit [Windows R] und resmon. Wechseln Sie zum Reiter „Netzwerk“ und warten Sie kurz, bis das Programm bei „Prozesse mit Netzwerkaktivität“ alle aktiven Netzwerkprogramme auflistet.

Setzen Sie ein Häkchen vor jedem Programm, das Sie beobachten wollen. Im Feld „Netzwerkaktivität“ sehen Sie jetzt, mit welchen IP-Adressen das Programm Daten austauscht. Die Diagramme auf der rechten Seite zeigen außerdem die Netzwerkaktivität des Programms in Orange an.

30. Firefox: Diskret surfen

Ein Trick startet Firefox sofort im Tarnkappenmodus. In diesem Modus legt der Browser keine Surfspuren auf dem lokalen PC ab.

So geht’s: Legen Sie eine neue Firefox-Verknüpfung auf dem Desktop an und klicken Sie mit der rechten Maustaste darauf. Wählen Sie „Eigenschaften“ aus und wechseln Sie zum Reiter „Verknüpfung“. Fügen Sie am Ende des Feldes „Ziel“ den Schalter -private hinzu.

Mit einem Doppelklick auf diese Verknüpfung startet Firefox sofort im privaten Modus. Der Browser speichert dann keine Cookies und erstellt auch keine Surf- beziehungsweise Download-Chronik mehr.

Swisscom

Neue Cyberbedrohungen auf dem Radar

Der neue Cyber Security Threat Radar von Swisscom zeigt die Angriffsmethoden und das Vorgehen von Cyberkriminellen. Er beleuchtet neu auch die Entwicklungen in den Bereichen "Disinformation & Destabilisation", "Manipulated Generative AI" und "Unsecure IoT/OT-Devices".

>>

Zum Welt-Passwort-Tag

"95 % der Cyber-Sicherheitsprobleme sind auf menschliche Fehler zurückzuführen"

Am 2. Mai ist Welt-Passwort-Tag. Ein guter Anlass für den Frühlingsputz bei alten Logins und ein grundsätzliches Überdenken der eigenen Cybersecurity. Miro Mitrovic von Proofpoint gibt dazu einige konkrete Tipps.

>>

Schellerer Ausbau

Hessen, OXG und Vodafone schließen Partnerschaft für Glasfaser

Vodafone und OXG starten gemeinsam mit dem Land Hessen eine umfangreiche Ausbau-Offensive für schnelles Internet. Bis 2030 wollen die Unternehmen Glasfaser-Anschlüsse für bis zu 520.000 Haushalte bauen.

>>

Cyberbedrohungen überall

IT-Sicherheit unter der Lupe

Cybersecurity ist essentiell in der IT-Planung, doch Prioritätenkonflikte und die Vielfalt der Aufgaben limitieren oft die Umsetzung. Das größte Sicherheitsrisiko bleibt der Mensch.

>>