04.06.2015

Wo Schatten, da auch Licht

1. Teil: „Herausforderung Schatten-IT“

Herausforderung Schatten-IT

Autor: Hartmut Wiehr

Rawpixel / Fotolia

Wenn Mitarbeiter und Abteilungen sich um ihre IT selbst kümmern, ist das riskant und nützlich zugleich. com! professional beleuchtet die Gefahren und die Chancen der Schatten-IT.

Mehr oder weniger beiläufig ist in der Business-IT ein neues Problem aufgetaucht: die Schatten-IT. Was das eigentlich ist, darin scheinen sich die meisten Beobachter und Fachleute im Großen und Ganzen einig zu sein. Bei Schatten-IT handelt es sich um Unternehmens-IT, die an den Zuständigkeiten von IT-Abteilungen, CIOs und Geschäftsführungen vorbei Fuß gefasst hat.

Mit Schatten-IT ist also nicht gemeint, dass Mitarbeiter die teuer bezahlte Firmen-IT für ihre privaten Zwecke wie E-Mail- oder Internetaktivitäten während der Arbeitszeit nutzen. Gegen so etwas gibt es Vorkehrungen seitens der Unternehmen. Diese Form von IT wird einfach unterbunden, kontrolliert – oder auch geduldet, weil sie als motivationssteigernd gilt.

Bring Your Own Device (BYOD) ist ebenfalls nicht mit Schatten-IT gleichzusetzen, kann aber durchaus als eine Entwicklung angesehen werden, die in Unternehmen nicht koordinierte oder nicht kontrollierte Aktivitäten einzelner Mitarbeiter oder ganzer Fachabteilungen begünstigt hat.

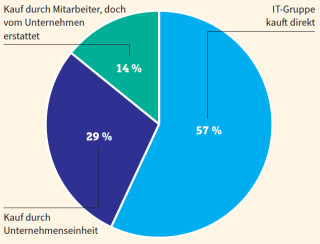

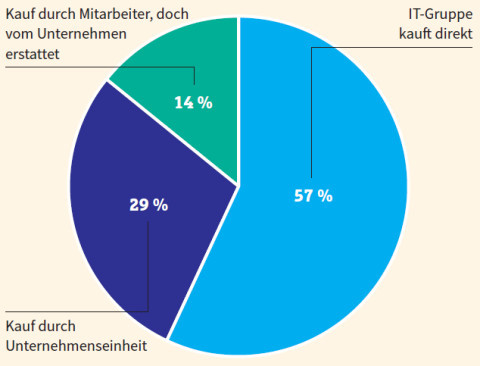

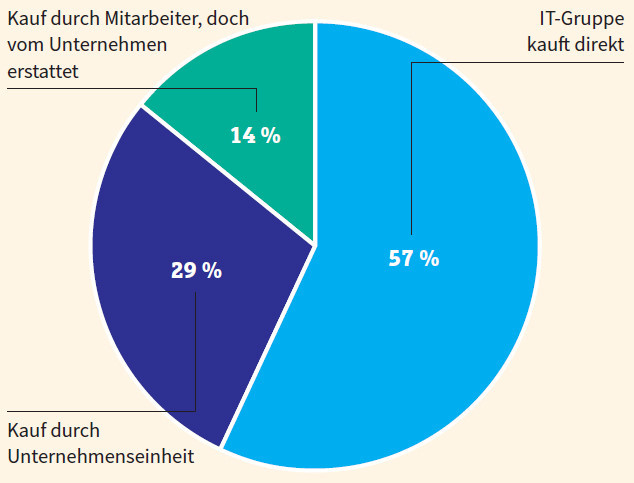

Anders ist kaum zu erklären, dass nach allen vorliegenden Studien und Umfragen der Anteil der Schatten-IT inzwischen größere Ausmaße angenommen hat. So sagt zum Beispiel der Analyst Matthias Kraus von IDC: „Die Ergebnisse aktueller IDC-Befragungen zeigen, dass in jedem vierten Fachbereich IT-Leistungen ohne die Involvierung der unternehmensinternen IT bezogen werden. Allerdings ist einigen IT-Managern das tatsächliche Ausmaß der Schatten-IT nicht bewusst.“ Und laut einer Studie von PricewaterhouseCoopers (PwC) werden in den Unternehmen heute zwischen 15 und 30 Prozent der IT-Ausgaben durch Fachabteilungen vorgenommen – außerhalb des offiziellen IT-Budgets.

Aber was ist nun genauer unter Schatten-IT zu verstehen? Spricht man mit Analysten und Fachleuten, so wird in der Regel der negative Aspekt betont: Schatten-IT findet ohne Genehmigung oder Kontrolle der IT-Abteilung und des CIOs statt, und auch ihr Betrieb liegt nicht in den Händen der eigentlich dafür zuständigen Mitarbeiter im zentralen Rechenzentrum, sondern wird von Fachabteilungen, in den Zweigstellen oder von Einzelpersonen gesteuert, deren Qualifikation nicht unbedingt gesichert ist. Kurz: Schatten-IT ist IT jenseits der IT.

2. Teil: „Schatten-IT zeugt von Motivation und Kreativität“

Schatten-IT zeugt von Motivation und Kreativität

Stephan Ludwig, zuständig für Consulting Infrastructure Solutions bei der cellent AG, einem Consulting-Unternehmen der Landesbank Baden-Württemberg, formuliert es so: „Dezentrale IT-Einheiten, die ohne das Wissen und die Administration der IT-Abteilung in die Infrastruktur eines Unternehmens eingebunden sind, bezeichnen wir als ,Schatten-IT‘. Diese wird von Mitarbeitern eigenständig ins Unternehmen gebracht und ist daher weder im System erfasst noch unterliegt sie den vorgeschriebenen Compliance- und Sicherheitsrichtlinien. Undefiniertes BYOD, Cloud-Services, aber auch schon der Betrieb eigens entwickelter Applikationen sind typische Beispiele.“

Über die Gründe für diese Entwicklung gibt es verschiedene Mutmaßungen: Die heutigen Cloud-Services würden es fast jedem ermöglichen, „auf Knopfdruck“ und für wenig Geld (oder kostenlos) Anwendungen oder Dienstleistungen zu kaufen oder anzumieten oder Daten an nicht genehmigten externen Speicherplätzen zu deponieren, wo sie dann firmenfremde Personen nutzen könnten. Dropbox und Google Mail werden oft als Beispiele genannt.

Allerdings müsste sich die zentrale IT-Abteilung fragen lassen, wieso sie solchen Nutzungen keinen Riegel vorschieben kann oder will. Sie müsste sich auch fragen lassen, warum sie so sehr auf Zentralisierung setzt. In vielen Unternehmen sind nach einer jahrelangen Konsolidierungswelle ein oder zwei ganz große Rechenzentren übrig geblieben. Das Client-Server-System hat sich immer mehr in Richtung großer Server und Server-Cluster sowie zen traler Speichersysteme als Storage Area Network (SAN) oder als Network Attached Storage (NAS) verlagert. Interne und externe Netzwerkverbindungen sind kräftig ausgebaut worden und arbeiten mit geringeren Latenzen. Die Anwender an ihren Endgeräten – ob PC, Notebook oder mobile Geräte wie Ta blet und Smartphone – merken so gut wie gar nicht, dass sie permanent mit weit entfernten Servern, die die wichtigen Anwendungen beherbergen, und Speichersystemen irgendwo im Netz verbunden sind.

IT setzt auf Zentralisierung

Diese Infrastrukturen haben sich bewährt und in den Unternehmen eine breite Basis gefunden. Unterstützt werden sie zudem vermehrt durch VDI (Virtual Desktop Infrastructure). Bei VDI werden die Endgeräte der Firmenmitarbeiter nur noch als Terminals gebraucht – sie erhalten lediglich Images von dem, was auf den zentralen Geräten vor sich geht. Wer etwas in eine Tabelle eingibt, tut dies eigentlich direkt auf den zentralen Servern und Speichern. Eigeninitiative auf dem Endgerät wird damit unmöglich.

Die Zentralisierungsbestrebungen der internen IT finden ihre Fortsetzung in Hosting, Outsourcing oder der Nutzung von Cloud-Diensten wie Microsoft Azure, IBM SoftLayer oder Amazon AWS. Anwendungen, Datensicherung oder weitere Funktionen werden ausgelagert und von Dienstleistern betrieben, die nach Leistung oder Zeit bezahlt werden und eigentlich von der IT-Abteilung des Auftraggebers dirigiert und kontrolliert werden – meist nach genau definierten Verträgen und Service Level Agreements (SLAs). All das stellt eine Verlängerung der zentralen IT dar, und alles funktioniert so gut, dass kaum ein Unternehmen wegen seiner mangelhaften IT Bankrott geht, sondern aus klassischen Gründen wie Überschuldung, Missmanagement oder Dominanz der Konkurrenz.

3. Teil: „Zentrale IT leidet meist am eigenen Ruf“

Zentrale IT leidet meist am eigenen Ruf

Obwohl die zentrale IT in den meisten Unternehmen also auf eine gewisse Erfolgsstory zurückblicken kann, genießt sie dennoch oft genug einen zweifelhaften Ruf. Die IT-Verantwortlichen im Unternehmen seien, so denken viele Mitarbeiter, „zu träge“ oder „umsetzungsschwach“, sie seien „nicht kompetent“ für neue Aufgaben oder es werde „zu viel Geld“ ausgegeben. In Umfragen oder Studien werden sie als die eigentlichen Schuldigen für das Phänomen Schatten-ITgenannt. Die IT und ihre Mitarbeiter werden nicht als Partner, sondern als Gegner wahrge- nommen, als „die da oben oder da draußen von der IT“.

In der Folge bricht sich dann die Eigeninitiative Einzelner oder ganzer Abteilungen Bahn. Man macht Dinge, für die eigentlich andere zuständig sind. Im Schatten der zentralen IT tut sich dann einiges: Unbemerkt oder auch toleriert werden Anwendungen ausprobiert oder zusätzlich zu den firmeneigenen benutzt, man führt eigene Tests bei Amazon durch oder fängt Lastspitzen bei Internetangeboten selbst ab durch Anmieten von Rechenkapazitäten in der Cloud.

Wenn die zentrale IT nicht mehr alle Abteilungen und deren Aktivitäten vollständig unter sich hat, dann treten unangenehme Folgen ein: Die Netzwerke werden zusätzlich belastet, eventuell werden ungeplant Speicherkapazitäten genutzt und Compliance- Anforderungen können missachtet werden. Insgesamt wer- den mehr Kosten verursacht.

4. Teil: „Wo es Schatten-IT gibt“

Wo es Schatten-IT gibt

Nicht alle Branchen sind gleichermaßen von Schatten-IT betroffen. Gartner-Analyst Simon Mingay macht Unterschiede zwischen den Industriezweigen aus: „Im Gesundheitswesen hat Schatten-IT nur einen relativ geringen Anteil von etwa 15 Prozent an den gesamten IT-Ausgaben, während der Anteil bei Telekommunikation und im Medienbereich bei etwa 40 Prozent liegt.“

Für Daniel Pelke, CTO von EMC Deutschland, handelt es sich hingegen um „ein branchenübergreifendes Phänomen“, wobei jedoch Unterschiede erkennbar seien: „Unternehmen, bei denen die IT selber der Geschäftszweck ist wie zum Beispiel Internetunternehmen, scheinen weniger betroffen zu sein als solche, bei denen IT nur als Support-Funktion gesehen wird, also etwa Hersteller diskreter Sachgüter. Schatten-IT ist schnell und sofort einsetzbar, wenn die Lösung benötigt wird, sie ist günstig beziehungsweise sogar kostenfrei und universell auf jedem Endgerät, an jedem Ort und zu jeder Zeit nutzbar.“

Die Lösungen der IT-Abteilung, sofern sie überhaupt angeboten würden, benötigten dagegen eine entsprechende Vorlaufzeit. Zu den ausdrücklichen Nachteilen der Maßnahmen der zentralen IT zählt Pelke von EMC, dass sie in der Regel voll auf die Kostenstelle der Benutzer umgelegt würden. Außerdem stünden sie nur auf den Endgeräten zur Verfügung, die die IT-Abteilung unterstützt. Das führt dazu, dass viele Mitarbeiter lieber ihre eigenen mobilen Endgeräte verwenden (BYOD).

Ein hartes Urteil über die Tätigkeit vieler IT-Abteilungen fällt Simone Frömming, Country Managerin bei VMware Deutschland: „Fachabteilungen in allen Branchen nehmen die interne IT inzwischen häufig nicht mehr als Partner, sondern als Hindernis wahr, die ihren Anforderungen nicht nachkommen kann und im Extremfall die Markteinführung neuer Produkte verzögert.“ Zudem spiele die Konsumerisierung der IT hier eine tragende Rolle. Mitarbeiter wollten nicht auf den Komfort von Anwendungen verzichten, die sie in ihrem privaten Umfeld nutzen.

Schatten-IT birgt Gefahren und Kosten

Für IBM ist Schatten-IT keine neuartige Erscheinung. Ingolf Wittmann, technischer Direktor bei IBM, erklärt dazu: „Das Phänomen tritt wellenförmig auf seit der Verfügbarkeit des PCs. Mit der niedrigschwelligen Erreichbarkeit von IT- Services via Cloud und der Bezahlbarkeit per Kreditkarte nimmt der Einsatz von Schatten-IT immer dann zu, wenn schnell und ad hoc IT-Dienste benötigt werden, die die zuständige Unternehmens-IT nicht in der gewünschten Form bereitstellen kann.“

Die Frage, wie es zu den genannten Wellenbewegungen bei der Schatten-IT komme, beantwortet Wittmann so: „Die Wellenförmigkeit ergibt sich aus der Situation, dass Fachabteilungen häufig Quick-Fixes wie eigene Datenbanken, CRM-Systeme, LANs et cetera aufgebaut und zum Teil über Jahre betrieben haben. Es kommt aber immer ein Punkt, an dem der Betrieb bei Management, Datensicherung, Maintenance, Systemausbau oder Konsolidierung den Fachabteilungen über den Kopf wächst. Immer dann klopft man an der Tür der IT an, die dann das Management übernehmen soll. Das bedeutet, dass kleine IT-Pflänzchen bis zu einer gewissen Phase im Eigenbetrieb laufen (zum Teil verdeckt oder in Eigenregie), aber ab einer gewissen Größe ins zentrale Management müssen oder kollabieren. Allein schon, weil das Systemmanagement und die Datensicherung dezentral nicht funktionieren.“Mit dem Aufkommen der Public Clouds habe sich das Phänomen noch verstärkt, das Problem der Insellösung und der Absicherung sei aber geblieben und würde spätestens beim Überschreiten gewisser Schwellwerte kritisch.

5. Teil: „Folgen der Schatten-IT“

Folgen der Schatten-IT

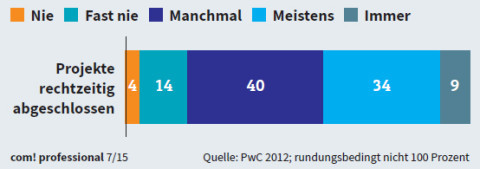

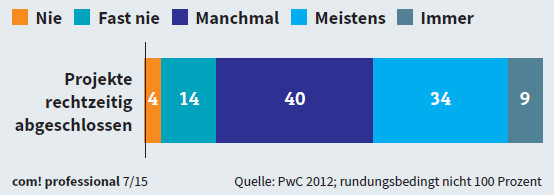

Viele Beobachter sind sich einig und sprechen gleich von einer ganzen Reihe von Nachteilen, die die Schatten-IT mit sich bringt. Der Gartner-Analyst Mingay gibt zu bedenken, dass Schatten-IT zu doppeltem Einsatz von Technologien und zu deutlich mehr Verwaltungsaufwand führt. Außerdem werde ein Unternehmen insgesamt technologisch zurückgeworfen, da Insellösungen auf Dauer und im Eigeninteresse von Fachabteilungen unterhalten würden und eine überlegte Gesamtstrategie verhinderten. Konkret nennt er: Sicherheitseinbußen, Privacy- und Compliance-Probleme, von denen die zuständigen Unternehmensinstanzen gar nichts mitbekommen sowie Einschnitte bei der Datenqualität und beim Backup.

Daniel Pelke von EMC weiß von seinen Kundenkontakten: „Die Nachteile reichen von Sicherheitsrisiken wie Download von Schadsoftware und Verlust von Inhalten durch mangelnde Backup-Verfahren über den Image-Schaden der IT-Organisation (,die können das eh nicht‘, ,bis ich das bekomme, was ich brauche, dauert es Monate‘) bis zum Image-Schaden für das gesamte Unternehmen, wenn es seinen Kunden neue IT-fokussierte Dienste auf Grundlage unsicherer Komponenten anbietet.“ Oft seien solche Effekte zunächst gar nicht sichtbar, sondern entwickelten sich im Verborgenen, tangierten aber schließlich das ganze Unternehmen nach innen und nach außen.

Christian Reichenbach, Solution Architect bei Hewlett- Packard, weist auf eine weitere, kaum beachtete Folge von Schatten-IT hin: „Sie erhöht den Support-Aufwand, weil sie nicht in die Systemlandschaft integriert ist. Damit steigen die IT-Kosten insgesamt, obwohl viele dezentral eingesetzte Cloud-Lösungen zunächst billig erscheinen.“ De facto würde aber häufig doppelt oder dreifach in dieselbe Art von IT- Lösung investiert, weil der Beschaffungsprozess nicht eingehalten werde. Außerdem sorge Schatten-IT nicht nur für IT-Inseln, sondern auch für „Wissensinseln, weil Erfahrungen, Kenntnisse und Prozesse nicht regelkonform dokumentiert werden und in den Köpfen Einzelner verbleiben“.

Schatten-IT führt zu ein organisatorisches Chaos

Und Jörg Hesske, Senior Director Sales bei NetApp, gibt zu bedenken: „Auch betriebswirtschaftlich ist die Schatten- IT gefährlich, weil sie inoffizielle Prozesse und Ressourcen nutzt. Das hat natürlich Auswirkungen auf Sourcing, IT-Support et cetera. Man muss sogar sagen, dass die Kosten für Schatten-IT zum Teil sehr hoch sind, weil einzelne Fachabteilungen überhöhte Preise zahlen.“ Auf offiziellem Weg könne die IT alle Anforderungen besser bündeln und zum Teil die Dienste kostengünstiger besorgen.

Wenn Schatten-IT in einem Unternehmen um sich greift, entsteht ein organisatorisches Chaos. Laut Peter de Lorenzi, Leiter IT Management Consulting bei dem unabhängigen IT-Dienstleister adesso, verliere die IT-Abteilung dann den Kontakt zu den selbstständig agierenden Fachbereichen, und die im Rahmen einer Schatten-IT eingesetzten Lösungen bewegten sich außerhalb der IT-Governance des Unternehmens: „Da diese Lösungen nicht in andere Systeme integriert werden, profitieren außerdem lediglich die jeweiligen Fachabteilungen von Synergieeffekten.“ Die Pflege und Weiterentwicklung der Schattenlösungen sei da rüber hinaus sehr unsicher, da zu wenig IT-Kompetenz in den Fachabteilungen vorhanden sei.

6. Teil: „Was gegen Schatten-IT zu tun ist“

Was gegen Schatten-IT zu tun ist

Viele Empfehlungen, die Analysten und andere IT-Spezialisten geben, um ernsthaft gegen die Schatten-IT vorzugehen, appellieren an die persönliche Verantwortung: Die Mitarbeiter in den Fachabteilungen sollten bewusster mit ihren Entscheidungen umgehen, während auf der anderen Seite Unternehmensführung und IT-Team versuchen sollten, die „fehlgeleiteten“ Mitarbeiter und Abteilungen in die Gesamtstrategie einzubeziehen.

Simone Frömming von VMware meint: „Die IT muss sich neu erfinden und beweisen, dass sie den entscheidenden Wettbewerbsvorteil liefern kann. Die interne IT-Abteilung hat natürliche ,Heimvorteile‘ auf ihrer Seite: Sie kennt die Bedürfnisse des Unternehmens weitaus besser als ein externer Service, kann mit den Mitarbeitern gemeinsam direkt Lösungen entwickeln und auf die speziellen Sicherheitsanforderungen des Unternehmens eingehen.“

Viele sind der Ansicht, dass die IT-Abteilung sich von dem Anspruch verabschieden muss, alle IT-Leistungen liefern zu können. Das darf aber nicht dazu führen, dass jeder Mitarbeiter IT aus jeder Quelle, intern wie extern, frei nutzen kann.

Ein Lösungsweg besteht darin, dass sich die IT- Abteilung als interner Dienstleister aufstellt und einen entsprechenden Servicekatalog aufbaut. In diesem Katalog sollten alle Anforderungen aus den Fachbereichen und die jeweiligen Angebote aufgelistet sein. Dabei spielt es keine Rolle, ob das Lösungsangebot von der IT- Abteilung selber betrieben wird oder ob beispielsweise auf ein Public-Cloud-Angebot verwiesen wird.

Wichtig ist, dass die IT-Abteilung für alle Services verantwortlich zeichnet – also auch für solche, die sie selber nicht betreibt. Das bedeutet, dass sie die externen Angebote auf Sicherheitsaspekte, Funktionsumfang und Verfügbarkeit untersucht und gegebenenfalls nur für unkritische Anforderungen freigibt. Private- Cloud-Ansätze gehen in diese Richtung eines internen Katalogangebots von IT-Dienstleistungen, die je nach Leistung und Zeit verrechnet werden.

IT muss proaktiv agieren

Damit dieser Prozess nicht jedes Mal erst dann gestartet werden muss, wenn eine neue Anfrage kommt, sollte sich die IT-Abteilung proaktiv umsehen, welche neuen Technologien am Markt verfügbar sind, und prüfen, wie diese in ein Angebot eingebunden werden können.

In diesem Sinn benötigt die IT-Abteilung Mitarbeiter für Forschung und Entwicklung, um ständig auf dem Laufenden zu sein. Darüber hinaus ist eine Art Presales- und Sales-Organisation notwendig, denn letztendlich sollte der interne Kunde die Wahl haben, ob er für eine Anforderung auf den IT-eigenen Service oder den von der IT durchgereichten Service zurückgreifen möchte.

7. Teil: „Wettbewerb und Sicherheitsbedenken“

Wettbewerb und Sicherheitsbedenken

Es läuft laut Pelke von EMC darauf hinaus, dass sich die IT-Abteilung dem Wettbewerb stellt: „Die Antwort auf die Frage, ob sie dabei erfolgreich ist, lässt sich mit dem Marktanteil der von ihr betreuten Services und der Kundenzufriedenheit beantworten.“ In ähnlicher Weise äußert sich Hesske von NetApp: „Die Zulieferer, Hersteller und Dienstleister innerhalb oder außerhalb des Unternehmens müssen einfach das bessere Angebot machen.“ Aus Storage-Sicht heiße das, dass ein Hersteller wie NetApp zusammen mit seinen Partnern „inoffizielle“ Storage-Lösungen überflüssig machen möchte. NetApp übersetzt damit nicht als einziger Hersteller die Problematik der Schatten- IT in eine Chance für sich selbst, mehr Produkte und Dienstleistungen an die zentrale IT zu verkaufen, um damit die selbstständigen IT-Bestrebungen in den Fachabteilungen auszutrocknen.

IBM plädiert ganz offen für eine harte Linie. So vertritt Wittmann die Ansicht: „Sowohl aus Haftungsgründen wie auch aus IT-Sicherheitsgründen verbietet es sich für Unternehmen, Schatten-IT zu tolerieren. Vermeintliche individuelle Vorteile werden aus Gesamtsicht teuer erkauft.“ Allenfalls sei zu raten, „für schnell auftretende IT-Bedürfnisse unternehmensgeprüfte Lösungen anzubieten – zum Beispiel White- Label-IT-Services in einer Hybrid-Cloud-Umgebung“. White- Label-Dienste sind Services, die nicht unter der offiziellen Marke eines Unternehmens angeboten werden.

Schatten-IT kann Arbeitsproduktivität steigern

Bei Cisco betont man, dass Schatten-IT auch positive Seiten habe. So sagt Jonas Rahe, Leiter Data Center und Virtualisierung bei Cisco Deutschland: „Positiv ist, dass sich die Arbeitsproduktivität bei geeigneten Lösungen schnell erhöhen kann. Zudem sind die Mitarbeiter häufig zufriedener, wenn sie die selbst gewählte Hardware oder Software nutzen können. Doch dies wiegt die Nachteile nicht auf.“

Ein besonders wichtiger Hinweis kommt von Stephan Ludwig von der cellent AG. Mit den geeigneten Tools sei es gar kein Problem, nicht registrierte Geräte oder Applikationen im Unternehmensnetzwerk zu erkennen. Kein Unternehmen kann also behaupten, nichts zu wissen. Jenseits der nötigen – und machbaren – Kontrolle solle man das Potenzial produktiv nutzen, das sich mit Schatten-IT entfalte: „Wenn Mitarbeiter sich selbst die Applikationen oder Hardware beschaffen, die sie brauchen, zeugt das nicht nur von IT-Know- how, sondern auch von hoher Kreativität und Motivation – und diese sollte man fördern.“

8. Teil: „Fazit zur Schatten-IT“

Fazit zur Schatten-IT

Die Schatten-IT hat sich zu einem heiß diskutierten Thema entwickelt. Man könnte nun über böse Mitarbeiter jammern und über eigennützige Fachabteilungen, die nur an sich denken und nicht an das große Ganze der Unternehmens-IT. Auf der anderen Seite stünde dann die schwerfällige zentrale IT, die überhaupt nicht auf dem Laufenden sei, was neue Technologien angehe.

Solche Diskussionen enden dann damit, dass an den guten Willen der Beteiligten appelliert und zur Kooperation aufgerufen wird. Das alles trifft allerdings nicht den Kern der Sache.

Denn: Ist es nicht schon immer so gewesen, dass man sich in einem Unternehmen – noch dazu in einem großen – einer von oben installierten internen Konkurrenz ausgesetzt sieht und sich ständig gegenüber anderen bewähren muss? Gibt es nicht überall, ob ausgesprochen oder nicht, die „Mitarbeiter des Monats“ oder die Abteilungen, die von der Geschäftsführung regelmäßig gelobt oder getadelt werden, weil sie ihren Job gut erfüllt haben oder eben nicht? Gibt es nicht überall diese interne, bisweilen sehr harte Konkurrenz? Und versucht man nicht überall, sich unter den gegebenen Bedingungen zu bewähren – unter Einsatz aller Mittel?

Kompetenzüberschreitungen, das Mitmischen bei Fragen, „die einen eigentlich gar nichts angehen“, den anderen Abteilungen hineinfunken in deren Arbeit – kurz, die eigene Tätigkeit als Person oder als Abteilung so wichtig zu nehmen, dass man auch schon mal zu „illegalen“ oder eben zu Schatten- Aktivitäten greift, all das ist Alltag. Insofern ist die Schatten- IT vielleicht nur ein Aspekt unter anderen, die das Mit- und Gegeneinander von Fachabteilungen in einem Unternehmen charakterisieren.

Mitarbeiter sind zunehmend mit IT vertraut

In diesem Kontext ist auch die IT nur ein Mittel unter anderen. Zudem eines, mit dem immer mehr Mitarbeiter souverän umgehen können, im Unterschied zu früher, als fast niemand einen Drucker im Netzwerk installieren oder eine virtuelle Maschine mit VMware startfertig machen konnte. Das hat sich geändert, seit neue Köpfe mit mehr IT-Erfahrung in die Unternehmen gekommen sind. Man sollte deshalb die Schatten-IT einfach als Faktum betrachten und sie nicht einseitig kontrollieren und eindämmen, sondern in eine Gesamtstrategie der IT einbauen.

Simon Mingay von Gartner sagt: „Widerstand gegen Schatten-IT ist sinnlos. Die Unternehmen sollten sie vielmehr umarmen und für sich nutzbar machen. Sie aus dem Schatten herausnehmen und ins rechte Licht rücken. Man sollte die Mitarbeiter unterstützen und ihnen helfen, Fehler bei ihren Schatten-Aktivitäten zu vermeiden. Für die Unternehmen ist das eine Gelegenheit für Innovationen.“

Einige Hersteller wie EMC oder VMware haben das ebenfalls erkannt und sind der Ansicht, dass „Komponenten der Schatten-IT die Grundlage für die prototypische Realisierung von neuen Geschäftsideen“ sein können.

Laut Daniel Pelke, CTO von EMC, ist es wichtig, „dabei auf offene Schnittstellen zu achten, sodass eine spätere produktive Nutzung der Lösung auf Nicht-Schatten- IT möglich ist“. Also: Wo Schatten ist, da ist auch Licht.

Personen

Nfon CCO Gernot Hofstetter tritt zurück

Gernot Hofstetter war sechs Jahre beim Münchner Cloud-PBX-Anbieter Nfon, zuletzt als Chief Commercial Officer. Nun hat er das Unternehmen verlassen und ist zum Start-up Stealth Mode gewechselt.

>>

Schellerer Ausbau

Hessen, OXG und Vodafone schließen Partnerschaft für Glasfaser

Vodafone und OXG starten gemeinsam mit dem Land Hessen eine umfangreiche Ausbau-Offensive für schnelles Internet. Bis 2030 wollen die Unternehmen Glasfaser-Anschlüsse für bis zu 520.000 Haushalte bauen.

>>

Personalie

CEO Frank Roebers verlässt Synaxon

Er war 32 Jahre bei der Verbundgruppe und hat sie maßgeblich geprägt. Nun tritt der CEO von Synaxon Ende des Jahres zurück – und gründet ein eigenes Unternehmen.

>>

Bad News

Game macht Fake News spielerisch erkennbar

Wissenschaftler der Universität Uppsala haben ihr Online-Spiel "Bad News" erfolgreich an 516 Schülern getestet. Es soll helfen, manipulative Techniken in Social-Media-Posts zu erkennen.

>>