27.11.2014

Schwer zu entdecken

Die Techniken des Stealth-Trojaners Regin

Autor: Robert Schanze

Foto: Shutterstock - lolloj

Der verdeckt arbeitende Trojaner Regin ist im Internet unterwegs. Die Sicherheitsanbieter Trend Micro und Tenable Network Security haben bereits Hinweise zu den Techniken des Trojaners veröffentlicht.

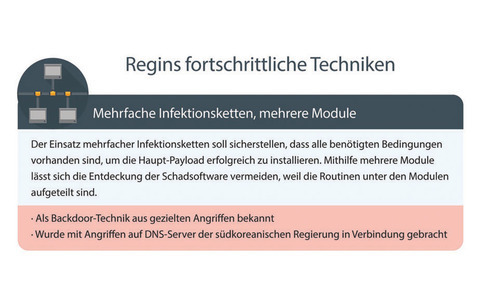

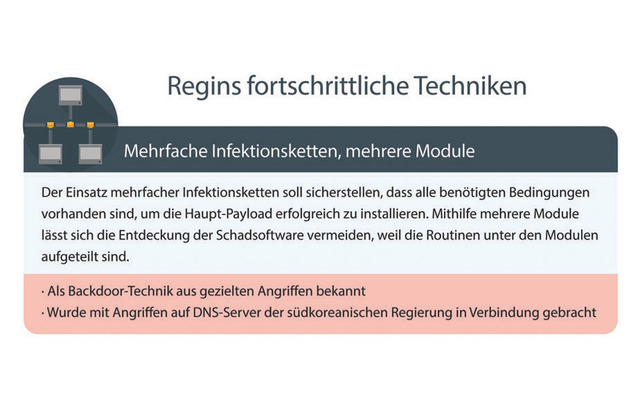

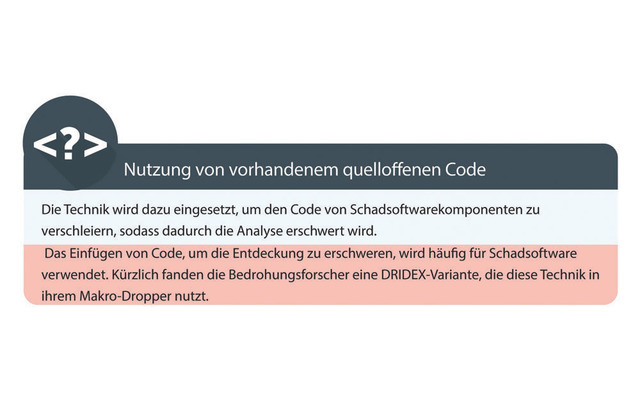

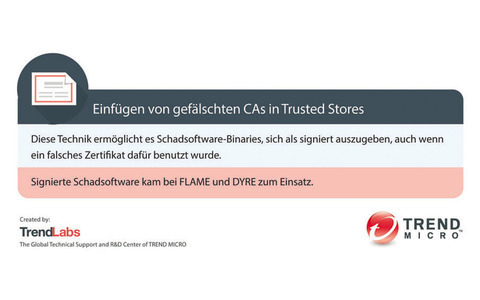

Der Trojaner Regin ist eine fortschrittlicher Trojaner, der Computer infiziert und diese versucht so unauffällig wie möglich zu überwachen. Trend Micro, einer der größten Anbieter von Sicherheits-Software, hat nun eine Liste der Techniken veröffentlicht, die Regin vermutlich einsetzt, um unerkannt zu spionieren.

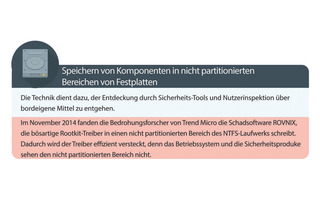

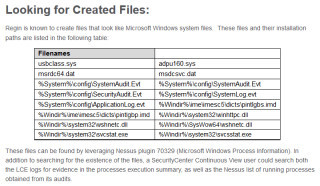

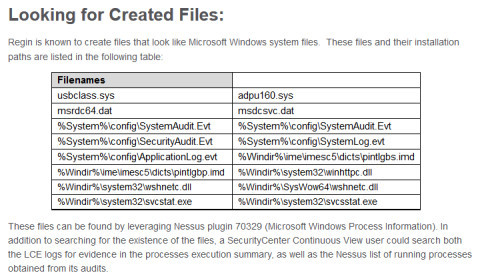

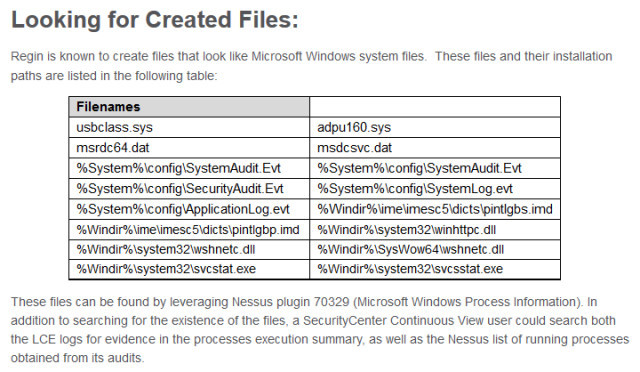

Im Forum von Tenable Network Security – einem Spezialisten für Netwerküberwachung – wurden bereits Anzeichen für eine Regin-Infektion diskutiert. Demnach tarnt sich Regin, indem er eigene Programmdateien als Microsoft System-Dateien tarnt und dabei entsprechende Dateinamen nutzt. Außerdem modifiziere Regin verschiedene Registry-Einträge des Windows-PCs.

Seit wann genau Regin im Internet wütet, ist bislang unbekannt: Laut Trend Micro weisen allerdings Datei-Zeitstempel im Zusammenhang mit Regin bereits auf Angriffe im Jahr 2003 hin. Andere Quellen datieren die Regin-Überwachungen hingegen auf das Jahr 2006, 2008 oder 2011. Klar ist jedoch, dass Regin entwickelt wurde, um unbemerkt Informationen aus den Systemen seiner Opfer zu stehlen.

Aufgrund seiner Programmarchitektur wird Regin auch als Stuxnet-Nachfolger beschrieben, einem bösartigen Computerwurm, der vor vier Jahren ebenfalls andere Computer überwacht hat.

Swisscom

Neue Cyberbedrohungen auf dem Radar

Der neue Cyber Security Threat Radar von Swisscom zeigt die Angriffsmethoden und das Vorgehen von Cyberkriminellen. Er beleuchtet neu auch die Entwicklungen in den Bereichen "Disinformation & Destabilisation", "Manipulated Generative AI" und "Unsecure IoT/OT-Devices".

>>

Zum Welt-Passwort-Tag

"95 % der Cyber-Sicherheitsprobleme sind auf menschliche Fehler zurückzuführen"

Am 2. Mai ist Welt-Passwort-Tag. Ein guter Anlass für den Frühlingsputz bei alten Logins und ein grundsätzliches Überdenken der eigenen Cybersecurity. Miro Mitrovic von Proofpoint gibt dazu einige konkrete Tipps.

>>

Schellerer Ausbau

Hessen, OXG und Vodafone schließen Partnerschaft für Glasfaser

Vodafone und OXG starten gemeinsam mit dem Land Hessen eine umfangreiche Ausbau-Offensive für schnelles Internet. Bis 2030 wollen die Unternehmen Glasfaser-Anschlüsse für bis zu 520.000 Haushalte bauen.

>>

Cyberbedrohungen überall

IT-Sicherheit unter der Lupe

Cybersecurity ist essentiell in der IT-Planung, doch Prioritätenkonflikte und die Vielfalt der Aufgaben limitieren oft die Umsetzung. Das größte Sicherheitsrisiko bleibt der Mensch.

>>