19.02.2024

Rundum-Schutz für alle Endpunkte

1. Teil: „Trellix Endpoint Security“

Trellix Endpoint Security

Autor: Markus Selinger

Shutterstock / ArtemisDiana

Am Endpoint entscheidet sich häufig der Kampf gegen Ransomware und Data Stealer. Können Endpoint-Security-Lösungen ausreichend schützen?

Die Angst geht um in deutschen Unternehmen. Die Attacken mit Ransomware und Data Stealern sind aktuell so zahlreich wie noch nie und werden anscheinend immer mehr. Viele Angriffe nutzen zwar Schwachstellen oder gestohlene Logins, aber die meisten setzen direkt an Endpunkten in einem Unternehmen an, also an den Computern der Mitarbeiter oder den Firmen-Servern. Schnell passiert es da, dass vom Anwender eine per Phishing gesendete Malware angeklickt wird, meist versteckt in Archiven, DOCs oder PDFs. Der Angriff ist dann ohne akkurate Verteidigung kaum noch zu stoppen. Nach einer Verschlüsselungswelle quer durch das gesamte Netzwerk und über alle PCs hinweg sind gravierende Schäden nicht mehr abzuwenden. Im schlimmsten Fall steht sogar die Zukunft des Unternehmens auf dem Spiel.

Meist setzen die Angreifer mittlerweile nicht mehr nur auf eine Erpressung – verlangen also Lösegeld für die Entschlüsselung der Daten –, immer öfter drohen sie zusätzlich damit, in naher Zukunft die gestohlenen Daten zu veröffentlichen.

Wie Gut können Endpoint-Security-Lösungen Ransomware abwehren?

In unserem Test von Endpoint-Security-Lösungen haben wir deshalb in einem extra Szenario untersucht, ob überhaupt und wie gut Schutzlösungen für Unternehmen gegen Ransomware und Data Stealer bestehen. Diese schwierige und aufwändige Aufgabe hat das unabhängige Institut AV-TEST aus Magdeburg für com! professional erledigt.

Die folgenden sechs Endpoint-Schutzprodukte mussten sich dabei einem mehrstufigen Test stellen:

- Bitdefender Endpoint Security Enterprise

- Broadcom Symantec Endpoint Security Complete

- Kaspersky Endpoint Security

- Sophos Intercept X Advanced

- Trellix Endpoint Security

- Trend Micro Apex One

Im ersten Testbereich mussten die Endpoint-Lösungen ihre Schutzwirkung beweisen, das heißt zeigen, wie gut sie in einem statischen Test gegen fast 20.000 Exemplare von Malware bestehen. Das Test-Paket bestand dabei aus hunderten von 0-Day-Exploits und tausenden Exemplaren bereits bekannter Malware – darunter auch Ransomware. Die Produkte müssen dabei demonstrieren, dass sie neben neuesten Bedrohungen auch die gewaltige Menge an bereits bekannter Malware aussortieren – oder anders gesagt, wie gut die Anbieter ihre Schädlings-Datenbanken pflegen. Das war in der Vergangenheit nicht immer ausreichend der Fall.

Ein besonderer Testabschnitt nahm sich wie gesagt Ransomware und Datastealer vor. Dabei arbeitete das Testlabor 10 realitätsnahe Szenarien ab, bei denen derzeit verbreitete Angriffstaktiken eingesetzt werden. Aktuell sind das zum Beispiel Codeausführungen, die mit Hilfe von Domainabfragen ausgeführt werden (DNS TXT Record). Dabei ersetzen die Angreifer klassische Textinformationen zu einer Domain durch gefährliche Text-Skripte, die sie später aus der Ferne abrufen. Auf diese Weise sieht der Angreifer für ein Schutzsystem harmlos aus, da er scheinbar keine gefährlichen Komponenten im Gepäck hat. Eine weitere Angriffstechnik missbraucht die verschlüsselte Kommunikation via HTTPS. Ein Endpoint-Schutz muss ja für die Erkennung einer Gefahr ganz regulär den sicheren Datenverkehr öffnen und scannen. Etwa 80 Prozent aller weltweiten Angriffe nutzen die Verschlüsselung per HTTPS-Protokoll.

Ransomware vs. Endpoint

Nach dem statischen ersten Testabschnitt durchliefen die Schutzprogramme einen zweiten dynamische Teil. Dabei war nicht wie bei der Malware-Erkennung einfach ein Ja oder Nein gefragt, sondern mussten mehrere Stufen nacheinander absolviert werden. Zu Beginn sollte der Systemschutz die schädliche Komponente am Eintritt in das System hindern (Initial Access), etwa wenn der Angriff durch eine Spear-Phishing-E-Mail, über eine Systemschwachstelle oder eine direkte Ausführung (Execution) erfolgt. Das alles liegt weit nach einer klassischen Dateierkennung und wird durch zusätzliche Schutztechniken der Endpoint-Software erreicht.

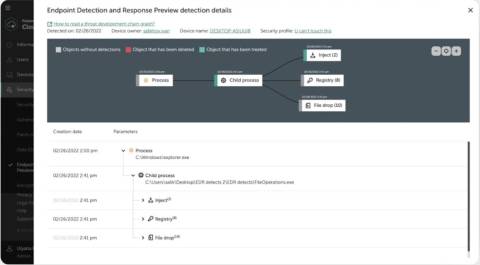

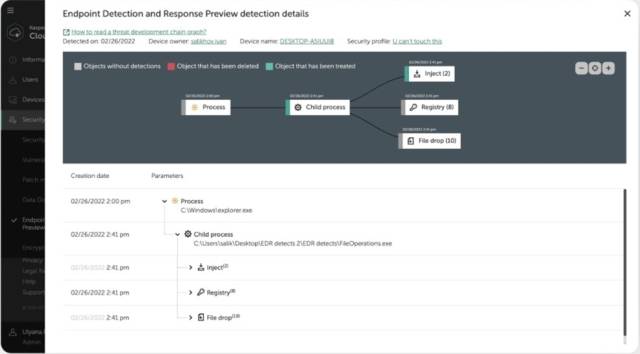

Selbst wenn diese ersten Sperren durchbrochen werden sollten, wäre bei einer guten Software der Abwehrkampf noch nicht verloren. Denn die Security-Hersteller haben weitere Maßnahmen in der Hinterhand. Eine der bekanntesten ist EDR – Endpoint Detection & Response. Dabei wird analysiert, was der Angreifer unternimmt – ob er etwa eine PowerShell ausführt – und ob er das überhaupt darf. In der Regel nicht und die Abwehr schreitet ein.

Gelingt dem Angreifer jedoch auch dieser Schritt, startet er die Sichtung des Dateisystems und sammelt Informationen, etwa eine Dateiliste. Data Stealer beginnen zudem mit der Versendung von großen Datenmengen an einen Command & Control-Server (C2). Eine Ransomware verschickt ebenfalls Daten, aber eher kleine Mengen und startet dann die Verschlüsselung. Auch bei diesen Schritten kann eine Endpoint-Security immer noch einschreiten und etwa den Abtransport der Daten oder die Verschlüsselung verhindern.

Die Experten im Testlabor beobachtet jeden einzelnen Schritt der Schutz-Software und an welcher Stelle diese erfolgreich sind – oder auch nicht. Das Fazit des vorliegenden Tests lautet: Alle Produkte wehrten alle Angreifer ab – außer Trellix. Dessen Software konnte in einem Ransomware-Fall den Angreifer in den ersten Schritten weder erkennen noch stoppen. Und auch im weiteren Verlauf konnte sich der Angreifer durchsetzen. Erst bei der Verschlüsselung erlangte der Endpoint-Schutz die Oberhand und liquidierte den Angreifer. Allerdings: Dem Angreifer war da schon eine teilweise Verschlüsselung der Daten gelungen.

Test auf Fehlalarme und Systemlast

Neben der Ransomware-Abwehr müssen die Schutzlösungen auch übliche Kriterien erfüllen, wie etwa möglichst wenig Fehlalarme auszulösen und das Windows-System möglichst wenig zu belasten. Dazu spielt das Labor 1,1 Millionen von harmlosen Dateien auf die Testsysteme auf, installiert viele Applikationen und besucht hunderte Webseiten. Um die anfallende Systemlast zu prüfen, führt das Labor viele Arbeitsschritte aus dem Büro-Alltag aus, zum Beispiel das Kopieren von Daten und Downloads aus dem Netz, und das mal mit, mal ohne installierte Schutzlösung. Je weniger Zeitverlust, desto besser die Bewertung.

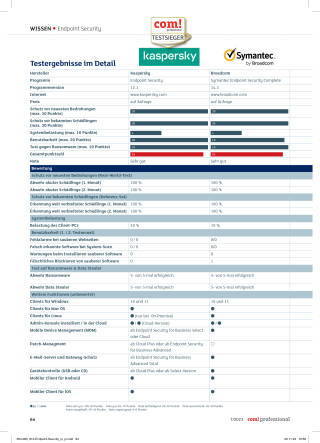

Hohe Punktwertungen

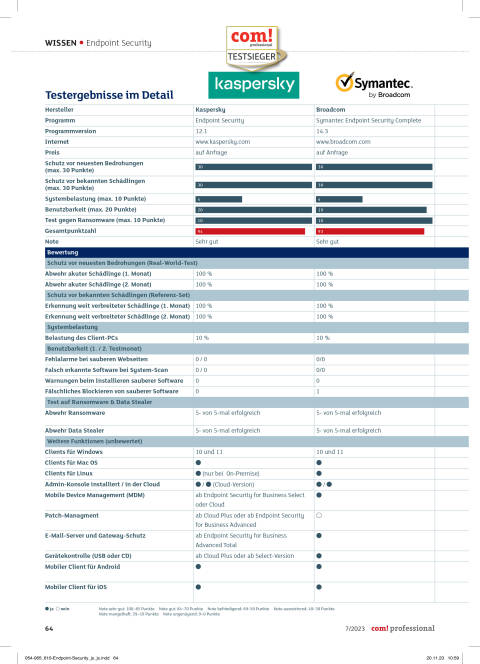

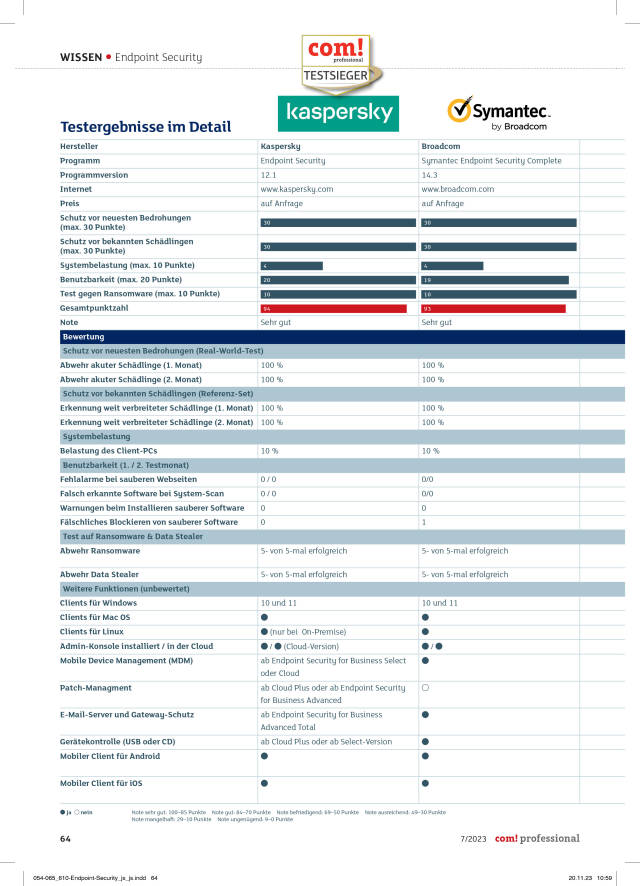

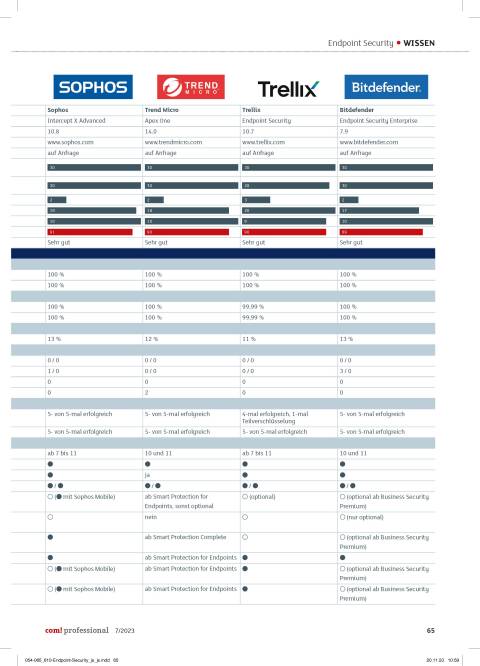

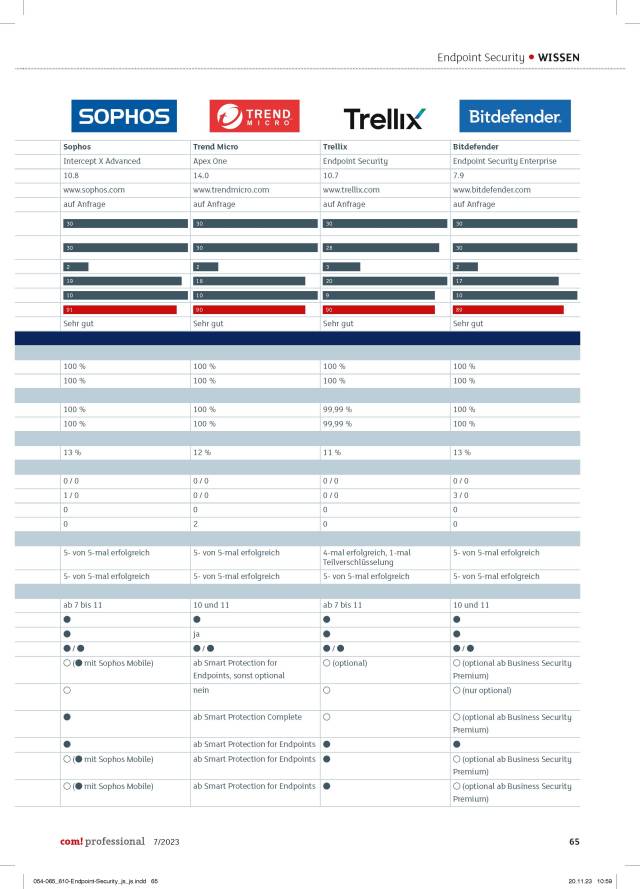

Für die Ergebnisse in allen Teildisziplinen zusammen vergeben wir bis zu 100 Punkte. Das schaffte zwar keine Lösung, aber Testsieger Kaspersky war mit 94 Punkten gar nicht so weit weg davon. Und auch die Konkurrenten liegen nur ganz knapp zurück. Mit starken 93 Punkten folgt etwa Symantec Endpoint Security Complete von Broadcom gleich auf Platz 2. In den Top 3 platzierte sich auch noch Sophos Intercept X Advanced mit 91 von 100 Punkten. Trend Micro Apex One und die Trellix Endpoint Security teilen sich mit jeweils 90 Punkten den vierten Platz. Bitdefender Endpoint Security Enterprise belegt zwar mit 89 Punkten nur Platz 6 unseres Testfeldes, zeigte aber, wenn man sich nur die Schutzleistung anschaut, ebenfalls ein hohes professionellen Sicherheitsniveau.

Besonders erwähnenswert ist der Fakt, dass alle Produkte – außer Trellix in einem Fall – alle Angreifer im Test sofort fehlerfrei erkannt und entsprechend abgewehrt haben. Das Wetteifern um Platz eins wurde in diesem Test durch fehlende Punkte bei Fehlalarmen und die Systemlast am Windows-Client entschieden.

2. Teil: „Kaspersky Endpoint Security“

Kaspersky Endpoint Security

KMUs schützen sich mit der Cloud-Variante, große Firmen greifen zu den Enterprise-Versionen.

Security-Spezialist Kaspersky spricht Unternehmen mit zwei Lösungsvarianten an, die sich beide auch für kleine Unternehmen nutzen lassen. Kaspersky Endpoint Security for Business steht für die On-Premise-, Cloud- und Hybrid-Nutzung, Endpoint Security Cloud arbeitet nur über die Cloud. Will man eine Schutzlösung sehr schnell migrieren, bieten sich Endpoint Security Cloud, Cloud Plus und Cloud Pro an. Bereits in der Grundversion gibt es die klassische Malware-Abwehr für Dateien, Web und E-Mail. Dabei helfen eine Firewall, ein Ransomware-Schutz, eine Schwachstellenanalyse und Mobile Security. Ab Plus kommt der Schutz für Microsoft Office 365 dazu, etwa ein Patch Management. Die Cloud -Pro-Variante enthält auch eine Ursachenanalyse und ein EDR-System.

Die Variante Endpoint Security for Business, die auch On-Premise verfügbar ist, gibt es in den Ausbaustufen Select, Advanced und Total. Der Paketumfang ist bereits bei Select schon sehr hoch. Neben dem klassischen Schutz des Endpunktes gegen Malware gehören eine Firewall, die Applikationskontrolle und der Schutz von mobilen Geräten dazu. Auch ein komplettes EDR-Spektrum steht schon parat.

Ab der Stufe Advanced gibt es verstärkte Möglichkeiten für den Server-Schutz sowie ein Verschlüsselungs- und Patch-Management. Auch die Anbindung an fremde SIEM-Lösungen ist hier möglich. Erst ab der Variante Total kommen der Schutz für Mail-Server (Exchange) samt Spam-Schutz und für Web-Gateways dazu.

Fehlerfreie Leistung im Labortest

Wie gut die Kaspersky-Lösung schützt, haben die Laborexperten von AV-TEST untersucht. Im ersten Abschnitt musste die Lösung mehr als 18.000 Schädlinge abwehren. Darunter hunderte 0-Day-Exploits und Tausende bereits bekannte Malware. Der Unternehmensschutz reagierte dabei völlig fehlerfrei und wehrte alle Gefahren ab. Auch im anschließenden Test mit 10 realen und dynamischen Angriffen von Ransomware und Data Stealern beendete das Kaspersky-Produkt alle Angriffe bereits in der Anfangsphase.

Zudem musste die Lösung 1,1 Millionen harmlose Dateien scannen, Webseiten besuchen und Installationen populärer Applikationen überwachen. Ergebnis: Alle Daten ordnete Kaspersky fehlerfrei als harmlos ein.

Am Schluss des Testes wurde geprüft, wie stark die Endpoint-Security die Systemressourcen des Arbeits-PCs belastet. Die gemessenen 10 Prozent Last sind zwar nicht sehr hoch, aber dennoch deutlich zu merken. Dafür gab es einen Punktabzug. Mit dem Spitzenwert 94 von 100 Punkten sichert sich Kaspersky Endpoint Security den aktuellen Testsieger-Titel. Während des ganzen Tests wehrte die Schutzlösung ausnahmslos alle Angreifer ab und erkannte auch im Gegentest perfekt alle harmlosen Dateien.

Fazit

+ Schutzwirkung: Fehlerfreie Erkennung aller Schädlinge

+ Fehlalarme: Fehlerfreie Abwehr bei Ransomware / Data Stealern

– Mobile Clients: Keine Linux-Clients bei Cloud-Version

Note: 1

+ Fehlalarme: Fehlerfreie Abwehr bei Ransomware / Data Stealern

– Mobile Clients: Keine Linux-Clients bei Cloud-Version

Note: 1

3. Teil: „Symantec Endpoint“

Symantec Endpoint

Die Lösung aus dem Broadcom-Konzern deckt ein breites Schutz-Spektrum ab.

Security-Hersteller Broadcom stellt Unternehmen die Sicherheitslösung Symantec Endpoint in drei Varianten zur Verfügung. Die Standardlösung Endpoint Protection ist nur On-Premise verfügbar, Enterprise und Complete gibt es als On-Premise-, Cloud- oder Hybrid-Variante. Der Software-Agent ist bei allen Varianten gleich und für Windows, Mac und Linux verfügbar. Bei Enterprise und Complete lassen sich mobile Geräte mit iOS und Android schützen.

Alle Varianten decken das klassische Schutzangebot am Endpunkt ab, darunter Firewall, Gerätekontrolle, Malware-Erkennung, verhaltensbasierter Schutz mit Maschine Learning und Exploit-Security. Das Modul Mobile Threat Defense (MTD) bietet Funktionen und Infos zu mobiler Malware. Eine geräte- und serverbasierte Analyse, schützt proaktiv vor Malware und unsicheren Netzwerken.

Ab der Complete-Version wird das Active Directory gesichert und der Endpunkt mit Endpoint Detection & Response verteidigt. Dazu gibt es auch noch eine Applikationskontrolle und die Isolation von Software und Geräten.Die Complete-Version enthält Tools, die maschinelles Lernen (ML) verwenden, und versorgt ein vorhandenes Security Operation Center (SoC) mit Telemetriedaten und Verhaltensforensik. Diese Lösung gibt auch Handlungsempfehlungen und kontaktiert bei besonders schweren Vorfällen die Threat Hunter von Broadcom.

Fast perfekt im Labortest

Symantec Endpoint Security Complete wurde im unabhängigen Labor von AV-TEST in mehreren Stufen geprüft. Im Standard-Erkennungstest sollte das Produkt fast 20.000 Malware-Exemplare aussortieren und liquidieren. Die verwendete Zero-Day-Malware sowie bekannte Schädlinge erkannte die Endpoint Security dabei zu 100 Prozent.

Die gemessenen 10 Prozent Systemlast sind zwar ein guter Wert, aber es geht auch mit wesentlich weniger. Auch im Bereich auf Fehlalarme gab es einen Fehltritt, bei dem eine legitime Software als Angreifer eingestuft wurde.

Die gemessenen 10 Prozent Systemlast sind zwar ein guter Wert, aber es geht auch mit wesentlich weniger. Auch im Bereich auf Fehlalarme gab es einen Fehltritt, bei dem eine legitime Software als Angreifer eingestuft wurde.

In Test mit 10 realen Attacken von Ransomware und Data Stealern galt es, die Angreifer sofort zu erkennen und ihre Ausführung zu unterbinden oder, falls das nicht gelingt, nach einem Start der schädlichen Komponente diese durch weitere interne Schutzmodule, etwa EDR, aufzuhalten. Symantec Endpoint Security Complete erwies sich in allen 10 Angriffen als eine nicht zu überwindende Abwehrmauer.

Die Summe aller Teildisziplinen des Tests ergab 93 von 100 Punkten und die Note „Sehr gut“. Die flexible Lösung platziert sich damit in den Top 3 unseres Vergleichstests. Besonders bemerkenswert: Bei allen Erkennungs- und Live-Tests gegen Malware gab es keinen einzigen Fehler.

Fazit

+ Schutzwirkung: Fehlerfreie Erkennung aller Schädlinge

+ Fehlalarme: Fehlerfreie Abwehr von Ransomware / Data Stealern

– Mobile Clients: Vereinzelte Fehlalarme

Note: 1

+ Fehlalarme: Fehlerfreie Abwehr von Ransomware / Data Stealern

– Mobile Clients: Vereinzelte Fehlalarme

Note: 1

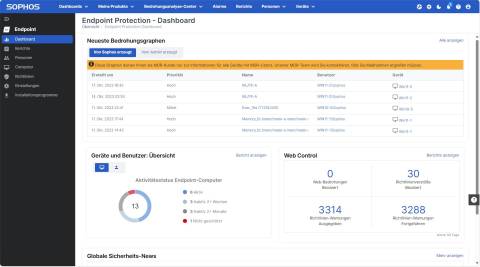

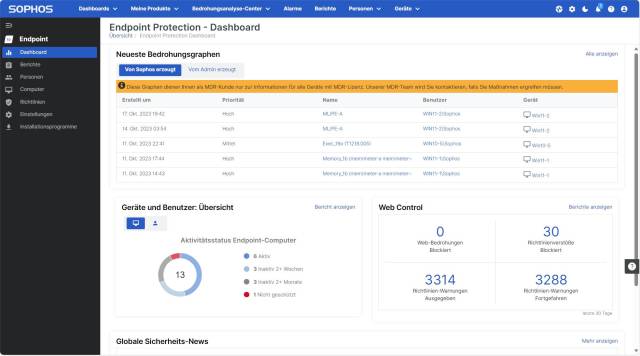

4. Teil: „Sophos Intercept X Adv.“

Sophos Intercept X Adv.

Sophos hat die Produktstruktur vereinfacht und bietet nun auch einen MDR-Service.

Der Endpunktschutz der Intercept X-Reihe von Sophos startet nun mit der Advanced-Variante. Diese wird fortgesetzt mit „Advanced with XDR“, „with MDR Essentials“ und „with MDR Complete“. Herzstück aller Varianten ist die Konsole Sophos Central, die als On-Premise und Cloud-Version bereitsteht. Allerdings gibt es bei einer Vor-Ort-Installation hie und da Einschränkungen gegenüber der Cloudversion.

Die Kernkomponente Intercept X hat einen großen Umfang und schützt unter einem Dach alle Arbeits-PCs und Server unter Window, Mac und Linux. Für Systeme mit iOS und Android muss man Sophos Mobile hinzubuchen. Intercept X Advanced bringt viele Techniken zum Scannen und Erkennen von Malware und anderen Bedrohungen mit. Dazu gehören eine Firewall, Webkontrolle, Verhaltensanalyse und ein Intrusion Prevention System (IPS). Die Traffic-Untersuchung in HTTPS-Verbindungen ist ebenso Standardleistung wie Data Loss Prevention und Ransomware File Protection (CryptoGuard). Bereits in der Grundversion enthalten ist ein Agent für Zero Trust Network Access.

Für den umfassenden Schutz des Netzwerks und aller weiteren Vorgänge von und in das Netzwerk steht Sophos Advanced with XDR (eXtended Detection and Response). XDR umfasst sowohl EDR (Endpoint Detection and Response) wie NDR (Network Detection and Response) und analysiert somit übergreifend alle Vorgänge zwischen Endpunkten und Netzwerk. XDR kann im Ernstfall Arbeits-PCs isolieren und Vorgänge gesichert überprüfen. Bei Sophos Advanced with MDR Essentials und Complete übernehmen Sophos-Experten einen Teil oder die gesamte Analyse und sowie die Gegenmaßnahmen.

Verlässlicher Schutz

Intercept X Advanced wurde durch das unabhängige Testlabor AV-TEST geprüft. Im klassischen Erkennungstest sendete das Labor hunderte von 0-Day-Malware-Exemplaren zu der Lösung und über 18.000 bekannte Schädlinge. Ergebnis: Das Produkt erkannte jeden Schädling und wehrte sie alle ab.

Auch im folgenden Test mit 10 Angriffen von Ransomware und Data Stealern zeigte das Endpoint-Produkt eine hervorragende Leistung. Keiner der Angreifer kam an der ersten Sicherheitsschwelle vorbei. Und selbst wenn, wären danach weitere Schutztechniken zum Einsatz gekommen.

Die Systemlast durch die Sophos-Lösung liegt mit 13 Prozent etwas zu hoch. Bei den Fehlalarmen missdeutete Sophos eine harmlose Applikation fälschlich als gefährlich. Mit einer Gesamtpunktzahl von 91 von 100 möglichen Punkten und der Note „Sehr gut“ schafft es Sophos Intercept X Advanced auf den dritten Platz des Vergleichstests. Wichtigste Erkenntnis: Die Lösung wehrte alle Angriffsversuche im Test fehlerfrei ab.

Fazit

+ Schutzwirkung: Fehlerfreie Erkennung aller Schädlinge

+ Systemlast: Fehlerfreie Abwehr bei Ransomware / Data Stealer

– Fehlalarme: Vereinzelte Fehlalarme

Note: 1

+ Systemlast: Fehlerfreie Abwehr bei Ransomware / Data Stealer

– Fehlalarme: Vereinzelte Fehlalarme

Note: 1

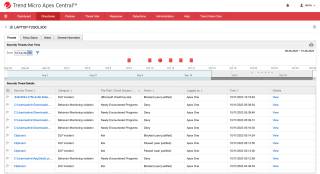

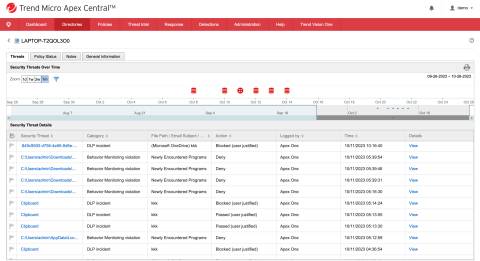

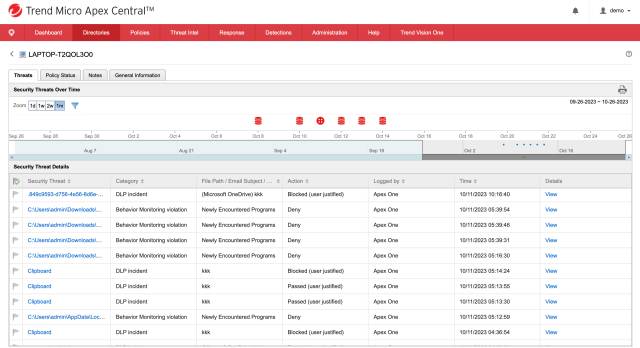

5. Teil: „Trend Micro Apex One“

Trend Micro Apex One

Starke Werkzeuge für SoC-Teams in Unternehmen in einer Oberfläche.

Trend Micro hat sein riesiges Portfolio für den Unternehmensschutz zur besseren Übersicht in der Plattform Vision One in drei Bereichen gebündelt: Cloud One für alle hybriden Cloud-Produkte, Network One für den Netzwerk & IoT-Schutz und Workforce One, in dem alle Security-Suiten, wie Apex One, als reiner Endpunktschutz, platziert sind. Die im Test geprüfte Endpoint-Lösung Apex One bietet Trend Micro als On-Premise-Lösung an oder in den cloud-basierten Produkten Smart Protection for Endpoints und Complete. Die Kernkomponente für die gesamte Lösung ist die Konsole Apex Central. Egal, welche Module oder Produkte genutzt werden – an dieser Stelle laufen für SoC-Teams alle Informationen zusammen. Apex One bietet Agents für Windows- und Mac-PCs sowie für Server. Für den Schutz mobiler Geräte ist die Buchung einer der beiden Smart-Protection-Suiten Pflicht.

Apex One bringt alle Funktionen für den Schutz des Endpoints mit, wie Malware-Protection, Firewall, IPS, IDS und Data Loss Prevention bis hin zur Geräte-Kontrolle. Eine Sandbox gibt es nur optional. In der kleinen Suite stecken auch die Endpoint-Verschlüsselung sowie die Unterstützung für virtuelle Maschinen. Die größte Suite liefert zusätzlich noch einen Mail- und Web-Filter.

XDR (eXtended Detection and Response) ist als eigenständiges Produkt aufgestellt, aber die Sensoren lassen sich für jede Suite hinzubuchen. Ist einem Unternehmen das alles zu kompliziert, greift es zur übergreifenden Lösung Trend Vision One. Diese Cloud-Plattform schützt alle Endpunkte, Server, Netzwerke und Clouds samt XDR.

Starke Schutzleistungen

Mit fast 20.000 Exemplaren bekannter Malware und hunderten 0-Day-Schädlingen stellte das unabhängige Institut AV-TEST die Schutzleistung der Endpoint-Lösung vor große Herausforderungen. Trend Micro zeigte dabei eine starke Leistung mit der fehlerfreien Abwehr aller Angreifer.

In der zweiten Teststufe musste das Produkt 10 Angriffe mit aktueller Ransomware und Data Stealern abwehren. Auch hier zeigte sich die Trend-Micro-Lösung fehlerfrei.

In einem weiteren Testabschnitt checkte das Labor, wie stark die Lösung an einem Arbeits-PC die Systemressourcen belastet. Mit gemessenen 12 Prozent zeigt der Client eine deutliche Last, weshalb es dafür nur wenige Wertungspunkte gibt. Im Testbereich auf Fehlalarme blockierte die Endpoint Security die Ausführung von zwei eigentlich harmlosen Applikationen nach ihrer Installation. Noch einmal Punktabzug.

Am Schluss bleiben der Trend Micro Lösung aber immer noch stattliche 90 von 100 Punkten und die Note „Sehr gut“. Würde die Lösung weniger Systemressourcen benötigen, stünde sie an der Spitze des Testfelds. Denn bei der Prüfung der Schutzwirkung erreichte das Produkt alle möglichen Punkte.

Fazit

+ Schutzwirkung: Fehlerfreie Erkennung aller Schädlinge

+ Fehlalarme: Fehlerfreie Abwehr von Ransomware / Data Stealer

– Systemlast: Etwas erhöhte Systemlast

Note: 1

+ Fehlalarme: Fehlerfreie Abwehr von Ransomware / Data Stealer

– Systemlast: Etwas erhöhte Systemlast

Note: 1

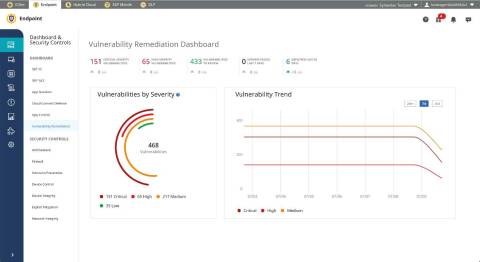

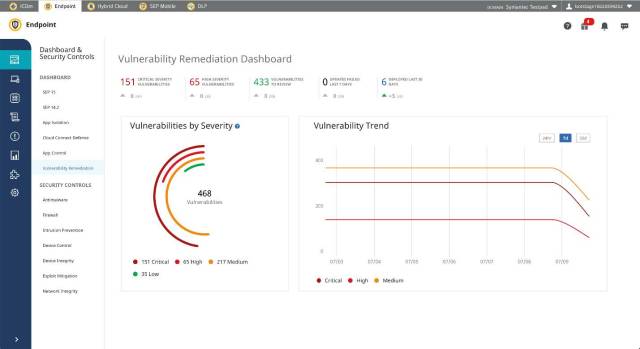

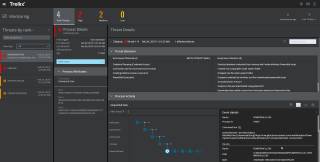

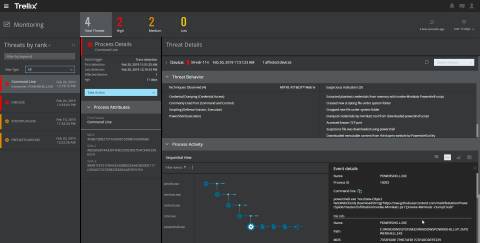

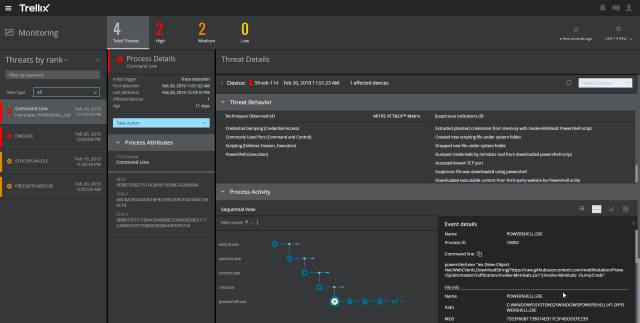

6. Teil: „Trellix Endpoint Security“

Trellix Endpoint Security

McAfee heißt inzwischen Trellix. Das spiegelt sich auch in den überarbeiteten Schutzlösungen wider.

TIn der Trellix Endpoint Security Suite sind enthalten Endpoint Security (ENS), Endpoint Detection and Response (EDR) und Endpoint Forensics. Wahlweise sind die drei Lösungen auch einzeln zu haben. Die Steuerungskonsole ist allen gemeinsam. Die Produkte lassen sich On-Premise oder via Cloud nutzen. Letztere lässt sich laut Trellix schneller migrieren. Endpoint Security (ENS) deckt alle klassischen Schutzfunktionen einer Endpoint-Lösung ab. Der Bedrohungsschutz scannt und erkennt Malware sowie verdächtige Applikationen und verhindert unerlaubte Zugriffe via Firewall. Diese überwacht die Kommunikation zwischen dem Computer und Ressourcen im Netzwerk. Dazu kommen eine Webkontrolle und eine Adaptive Threat Protection, die Datei-Reputationen analysiert. Die Lösung unterstützt Windows, Mac, Linux und Chrome OS und schützt in der Cloud-Variante auch Geräte mit iOS und Android.

Die erweiterte Analyse von gefährlichen Daten übernimmt der Produktteil Endpoint Detection and Response (EDR). Die Daten werden erfasst, korreliert und mit Bedrohungsinfos kontextualisiert. Playbooks helfen SoC-Analysten bei der automatisierten Behebung eines Vorfalls. Mit Hilfe von Endpoint Forensics will Trellix den Netzwerkbereich stärker schützen. So lassen sich Warnmeldungen aus dem Trellix-Ökosystem oder von Produkten anderer Anbieter mit den Netzwerk-Metadaten konsolidieren.

Kleine Fehler im Testlabor

Trellix Endpoint Security wurde im Testlabor von AV-TEST gecheckt. Während bei der Abwehr von hunderten Exemplare von 0-Day-Malware alles perfekt ablief, gab es kleine Fehler bei bekannter Malware. Das Ergebnis von 99,99 Prozent Erkennung führte zu einem kleinen Punktabzug. Auch die durch die Schutz-Software verursachte Last am Windows-Arbeits-PC war mit 11 Prozent etwas erhöht. Der Test auf Fehlalarme verlief hingegen perfekt: Der Besuch von 500 Webseiten, der Scan von 1,1 Millionen harmlosen Dateien und die Installation und der Start von dutzenden Applikationen produzierte nicht einen Fehlalarm.

Im zweite Testtteil prüfte das Labor die Trellix-Software in 10 Szenarien auf ihre Schutzwirkung gegen Ransomware und Data Stealer. Es galt, die Angreifer sofort zu erkennen oder sie zumindest in weiteren Schritten mit anderen Erkennungstechnologien aufzuhalten. In 9 von 10 Fällen klappte das bei Trellix auch sehr gut. In einem Fall aber wurde eine Ransomware nicht sofort erkannt. In weiteren Schritten konnte die Lösung den Angreifer am Ende zwar stoppen, doch war es der Ransomware gelungen, einzelne Dateien zu verschlüsseln. Das kostete wichtige Wertungspunkte. Am Ende erreichte Trellix Endpoint Security 90 von 100 Punkten und somit immer noch die Note Sehr gut. Allerdings war es die einzige Lösung im Vergleichstest, die Punkte durch Fehlerkennungen bei Malware verloren hat.

Fazit

+ Schutzwirkung: Fehlerfrei im Real-World-Test

+ Systemlast: Absolut keine Fehlalarme

– Fehlalarme: Keine 100-%-Erkennung bei bekannter Malware und Ransomware

Note: 1

+ Systemlast: Absolut keine Fehlalarme

– Fehlalarme: Keine 100-%-Erkennung bei bekannter Malware und Ransomware

Note: 1

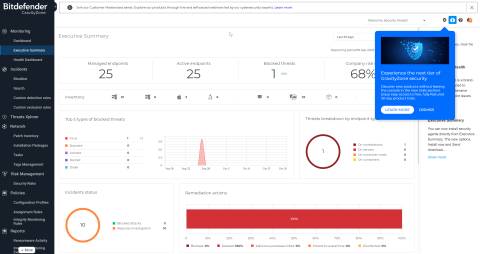

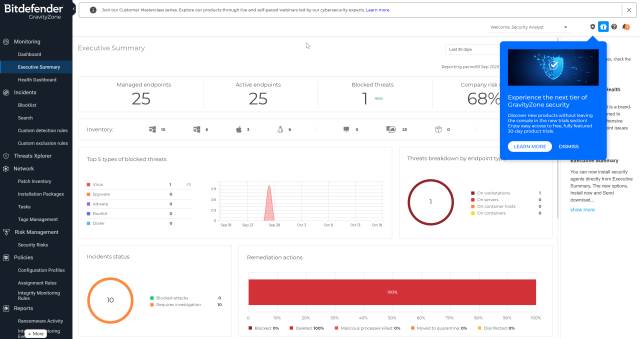

7. Teil: „Bitdefender GravityZone“

Bitdefender GravityZone

Die abgestufte Lösung bietet Unternehmen in jeder Zone ihrer IT-Security einen starken Schutz.

Bitdefender hat in sein über Jahre geformtes Portfolio an Schutzlösungen neue Module leicht überschaubar eingegliedert. So sind die drei Haupteile unter dem Übertitel Gravity Zone Business Security, Business Security Premium und Enterprise vereint, die sich On-Premise oder via Cloud verwalten lassen. Die Pakete bieten fein abgestuft viele Schutzmöglichkeiten für Firmennetzwerke und Arbeits-PCs. Die Standardschutzfunktionen umfassen Schutz der Daten, Malware-Erkennung, Device-Control und Ransomware-Schutz. Interessant für kleine Unternehmen: Bereits hier lassen sich ein Patch-Management und eine Verschlüsselung als Add-On hinzubuchen. Die Premium-Variante wiederum bringt Forensik-Tools wie eine Sandbox mit. Auch hier lässt sich die Variante flexibel um Add-Ons erweitern, mit Schutz etwa für E-Mails, mobile Geräte und Container.

Die Enterprise-Variante bringt eine Angriffsauswertung und eine Anomalie-Bekämpfung mit. EDR, XDR, Monitoring und Managed EDR (MDR) sind als eigenständige Produkte buchbar, XDR nur als Cloud-Version ist. Die größte Schutzversion umfasst nicht automatisch die Add-Ons der kleineren Varianten, wie das bei anderen Lösungen oft üblich ist. Sie sind alle flexibel dazubuchbar Auch Fremdanbieter-Module, wie etwa ein SIEM, lassen sich per Schnittstelle einbinden. Die Bitdefender-Lösung ist für alle Endpunkte gedacht wie Notebooks, Desktop-PCs, virtuelle und physische Server sowie virtuelle Desktops.

Hohen Schutzwerte

Die Schutzwirkung der Lösung hat das unabhängige AV-TEST-Labor untersucht. Getestet wurde die größte Enterprise-Variante (ehemals Ultra). In einem ersten Abschnitt wurde mit fast annähernd 20.000 Schädlingen die Erkennungsstärke mit Zero-Day-Malware und bekannter Malware untersucht. In beiden Disziplinen entlarvte Gravity Zone Business Security Enterprise ausnahmslos alle Angreifer.

Die Systemlast am Client durch die Agent-Software war etwas höher als bei anderen Herstellern. Auch bei den Fehlalarmen gab es kleinere Probleme, Apps wurden falsch erkannt. In zweiten umfangreichen Testabschnitt musste das Produkt gegen 10 Angriffe von Ransomware und Data Stealern bestehen. Dabei soll der Angreifer während der Ausführung erkannt und gestoppt oder in späteren Schritten mit Techniken wie Endpoint Detection & Response aufgehalten werden. In allen 10 Prüfungen wehrte Bitdefender die Angriffe direkt ab. Final erreicht die Bitdefender-Lösung im Test gute 89 von 100 Punkten, insbesondere wegen der hohen gebotenen Schutzwirkung. Bemerkenswert ist: In allen Erkennungstests und bei der Abwehr von Ransoware zeigte sich das Produkt fehlerfrei. Lediglich bei der Systemlast am Client-PC und den Fehlalarmen verlor Bitdefender Punkte.

Fazit

+ Schutzwirkung: Fehlerfreie Erkennung aller Schädlinge

+ Fehlalarme: Fehlerfreie Abwehr bei Ransomware / Data Stealer

– Systemlast: Etwas erhöhte Systemlast

Note: 1

+ Fehlalarme: Fehlerfreie Abwehr bei Ransomware / Data Stealer

– Systemlast: Etwas erhöhte Systemlast

Note: 1

8. Teil: „Testergebnisse im Detail“

Testergebnisse im Detail

Sophos-Report

Kritische Infrastrukturbereiche im Visier von Ransomware

Unternehmen der KRITIS-Bereiche Energie und Wasser haben eine mit 67 Prozent deutlich höhere Angriffsrate als der weltweite Durchschnitt (59 Prozent). Das besagt der Sophos-Report „The State of Ransomware in Critical Infrastructure 2024“.

>>

Cloud-Sicherheit

Jedes vierte Unternehmen hat Cloud-Ausfälle

Von Cloud-Problemen betroffene Firmen lernen aus den Vorfällen und etablieren Pläne für einen künftigen Notfall, das ist das Ergebnis einer BITKOM-Umfrage.

>>

TÜV Mobility Studie

Digitale Fahrzeugfunktionen bei Autofahrern umstritten

Für eine Mehrheit der Autobesitzerinnen erleichtern digitale Funktionen das Fahren, das zeigt eine Umfrage des TÜV-Verbands. Allerdings empfindet auch gut jeder Zweite die Systeme als ablenkend.

>>

Sicherer Datentransfer

Sicherheitsbewusstsein wächst, aber Herausforderungen bleiben

Der sichere Datentransfer gewinnt zunehmend an Bedeutung. Ein neuer Report von FTAPI zeigt: Das Bewusstsein für die Notwendigkeit von Sicherheitslösungen steigt.

>>