26.01.2023

User Enumeration

1. Teil: „Login-Masken im Web verraten viel über Benutzer“

Login-Masken im Web verraten viel über Benutzer

Autor: Jens Stark

Videostill: jst/NMGZ

Viele Websites liefern wichtige Hinweise dazu, ob eine E-Mail-Adresse schon als Benutzername registriert ist. Dies hilft nicht nur Hackern beim Angriff, sondern könnte sogar zu Profiling-Zwecken verwendet werden, wie am Innovation Day 2023 von InfoGuard zu erfahren war.

Viele Attacken zielen darauf ab, den Anmeldeprozess auszuhebeln. Sind Hacker erst einmal im Konto eines legitimen Nutzers, etwa von Microsoft 365, lassen sich sehr gezielte Phishing-Kampagnen ausführen. Ein erster Schritt für die Angreifer ist es dabei, den Benutzernamen herauszufinden, der meist aus einer E-Mail-Adresse besteht.

Kann also der Anwendername herausgefunden werden, verfügt der Cyberkriminelle im Grunde genommen bereits über die Hälfte der Angaben, die für die Authentifizierung gegenüber einer öffentlichen Webseite oder einem Firmensystem nötig sind. Denn einmal im Besitz des Usernamens, können Angreifer durch Brute-Force-Techniken oder durch gezielte Phishing-Aktionen das Passwort ermitteln.

Wie Angreifer zu Usernamen kommen können, hat an der auch dieses Jahr virtuell abgehaltenen Hausveranstaltung "Innovation Day" von InfoGuard Mario Bischof gezeigt, der als Senior Penetration Tester des Schweizer Cybersecurity-Spezialisten tätig ist. Eigenen Angaben zufolge hat er sich im letzten Jahr mit der Thematik eingehend auseinandergesetzt, unter anderem auch aus Redteam-Perspektive. Die Methoden, mit denen Anwendernamen in Erfahrung gebracht werden können, werden in Fachkreisen unter der Bezeichnung User Enumeration zusammengefasst, was mit Benutzeraufzählung oder -auflistung übersetzt werden kann.

Netflix, Facebook und Co. sind gesprächig

Wie Bischof zeigen konnte, helfen viele öffentliche Webseiten den Angreifern bei der Ermittlung der Benutzernamen, indem sie etwa bei falschen Eingaben oder bei der Anforderung eines neuen Passworts verraten, ob die eingegebene E-Mail-Adresse bereits existiert oder nicht.

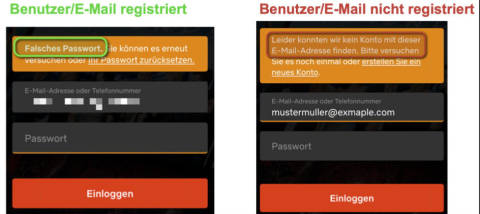

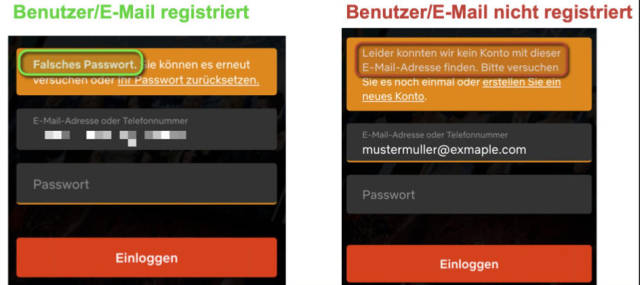

Bischof zeigte so am Beispiel der Zugangsseite zum Streamingdienst Netflix, dass hier bei der Eingabe des richtigen Benutzernamens, aber falschen Passworts, dem Nutzer, respektive dem Angreifer, mitgeteilt wird, dass nur das Passwort nicht stimme. Wird auch eine falsche E-Mail-Adresse eingegeben, liefert das Netflix-Login den für Angreifer wichtigen Hinweis, dass unter dieser Adresse kein User registriert sei. "Große Plattformen wie Netflix oder auch Facebook machen dies aus Usability-Gründen", meint Bischof.

2. Teil: „Schlechte und gute Beispiele“

Schlechte und gute Beispiele

Insgesamt hat sich der InfoGuard-Pentester für seine Studien 200 bis 300 Plattformen angeschaut und in der Folge ein Tool geschrieben, mit dem er nach eigenen Angaben gut 120 Plattformen nach Benutzernamen abgrasen kann. Dabei stieß er auf sehr "gesprächige" Login-Masken, die ihm verraten, ob ein Account unter der eingegebenen Mailadresse existiert.

Aber auch, wenn eine Seite dies nicht verrät, gibt es Wege, an die Info zu kommen. Bischof wies darauf hin, dass auch Registrationsformulare für neue Anwender verraten, dass eine bestimmte E-Post-Anschrift bereits von einem Nutzer verwendet wird. Um nicht bei jeder "falschen" Mailadresse ein Konto zu eröffnen, lässt sich das Online-Formular austricksen, indem etwa ein zu kurzer Vor- und Nachname eingegeben wird.

Auch das eine oder andere Captcha war für Bischof bei genauerer Analyse kein Hindernis, um Mail-Adressen zu überprüfen. So zeigte er, dass bei einer Seite das Captcha gar nicht geprüft wurde, sondern schon vorher bekannt gegeben wurde, dass der Benutzername falsch sei. Bei einem anderen Fall fand er heraus, dass die Captchas nur eine beschränkte Auswahl an leicht zu merkenden Wörtern abfragten.

Bischof traf bei seiner Recherche auch auf gute Beispiele, bei denen die Abfrageseiten einerseits nicht nur nicht verrieten, ob eine Mailadresse schon registriert sei, sondern andererseits einen Sicherheitscode an die eingegebene Anschrift schickten. "Hier wird somit das Opfer indirekt informiert, dass ein Angriffsversuch stattgefunden hat", merkte Bischof lobend an.

Sag’ mir deinen Usernamen und ich sag’ dir, wer du bist

In seinem Vortrag sprach Bischof sodann eine weitere Missbrauchsmöglichkeit für User Enumeration an. Weiß man nämlich, welche Mail bei welcher Webseite als Benutzername registriert ist, lässt sich auch ein Profil des Users erstellen. "Findet man beispielsweise einen Nutzer auf einer Reihe von einschlägigen Seiten, kann man sich die Frage stellen, wie es um die Erpressbarkeit der betroffenen Person steht", gibt Bischof zu bedenken.

Ähnlich könne man unter Umständen weitere Aussagen über Anwender je nach deren Registrierung machen. So könnte mit User Enumeration die politische Ausrichtung festgestellt werden, wenn jemand hauptsächlich auf rechten oder linken Medienplattformen registriert ist. Oder auch über Hobbys und weitere Vorlieben könnte die Auswertung der Registrierung bei bestimmten Websites Aufschluss geben.

Diese Profile könnten dann von Angreifern auch im Sinne des Social Engineerings bei der Erstellung von Phishing-Mails verwendet werden, gibt Bischof weiter zu bedenken. Ja, treibe man das Profiling weiter, könne im Grunde abgeklärt werden, welche Personen sich eher als Phishing-Ziel eignen könnten.

Tools

GitLab Duo Chat mit KI-Chat-Unterstützung

Der DevSecOps-Plattform-Anbieter GitLab führt den GitLab Duo Chat ein. Dieses Tool integriert Künstliche Intelligenz in die DevSecOps-Workflows.

>>

Cyberbedrohungen überall

IT-Sicherheit unter der Lupe

Cybersecurity ist essentiell in der IT-Planung, doch Prioritätenkonflikte und die Vielfalt der Aufgaben limitieren oft die Umsetzung. Das größte Sicherheitsrisiko bleibt der Mensch.

>>

Glasfasernetz

GlobalConnect stellt B2C-Geschäft in Deutschland ein

Der Glasfaseranbieter GlobalConnect will sich in Deutschland künftig auf das B2B- und das Carrier-Geschäft konzentrieren und stoppt die Gewinnung von Privatkunden mit Internet- und Telefonanschlüssen.

>>

WebGPU

Sicherheitslücke in Browser-Schnittstelle erlaubt Rechnerzugriff via Grafikkarte

Forschende der TU Graz waren über die Browser-Schnittstelle WebGPU mit drei verschiedenen Seitenkanal-Angriffen auf Grafikkarten erfolgreich. Die Angriffe gingen schnell genug, um bei normalem Surfverhalten zu gelingen.

>>