09.05.2019

Informationssicherheit

1. Teil: „Wichtige Firmendaten mit System schützen“

Wichtige Firmendaten mit System schützen

Autor: Jürgen Mauerer

LeoWolfert / shutterstock.com

Unternehmen erzielen durch den Betrieb eines ISMS eine höhere Informationssicherheit. Hacker werden immer kreativer und das Angriffsspektrum wird vielfältiger. Dagegen gilt es sich zu schützen.

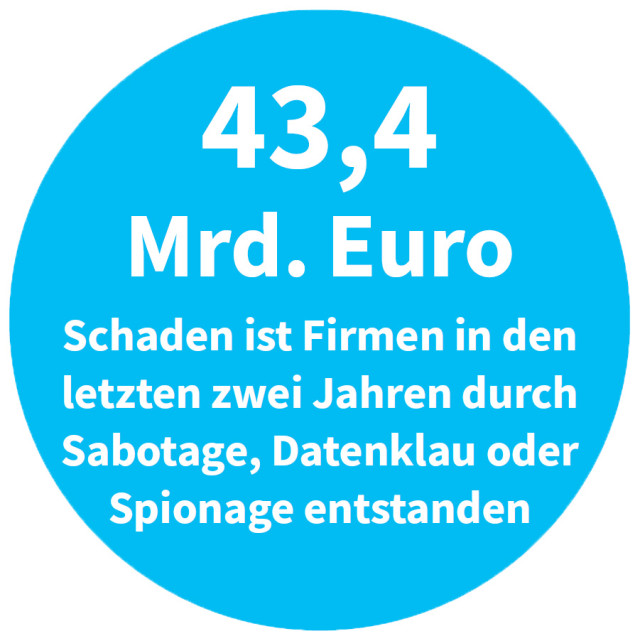

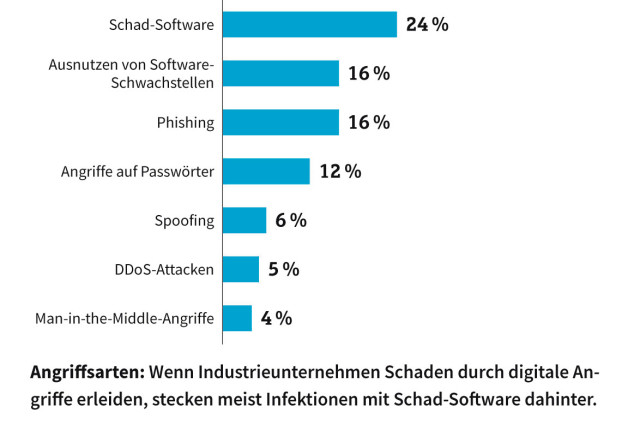

Die Zahlen sind alarmierend: Sieben von zehn Industrieunternehmen wurden in den vergangenen zwei Jahren Opfer von Cyberangriffen. Das Angriffsspektrum war dabei breit gefächert. Es reicht von digitaler Kleinkriminalität bis zu Hackern im Staatsauftrag. Das zeigt die „Wirtschaftsschutzstudie 2018“ des Digitalverbands Bitkom. Demnach ist den deutschen Firmen in den vergangenen zwei Jahren durch

Sabotage, Datendiebstahl oder Spionage ein Schaden von 43,4 Milliarden Euro entstanden. Kein Wunder, denn das Bundesamt für Sicherheit in der Informationstechnik (BSI) entdeckt nach eigenen Angaben täglich rund 390.000 neue Malware-Varianten. Unternehmen benötigen daher eine umfassende Security-Strategie und sollten stetig in Sicherheitslösungen investieren.

Sabotage, Datendiebstahl oder Spionage ein Schaden von 43,4 Milliarden Euro entstanden. Kein Wunder, denn das Bundesamt für Sicherheit in der Informationstechnik (BSI) entdeckt nach eigenen Angaben täglich rund 390.000 neue Malware-Varianten. Unternehmen benötigen daher eine umfassende Security-Strategie und sollten stetig in Sicherheitslösungen investieren.

Ein grundlegender Aspekt von IT-Sicherheit ist Informationssicherheit. Informationen müssen zuverlässig verfügbar sein, da die meisten Geschäftsprozesse mittlerweile digitalisiert sind. Zudem sind sie vor nicht autorisiertem Zugriff (Vertraulichkeit) und ungewollter Veränderung (Integrität) zu schützen.

ISMS zum Schutz von Daten

Genau das leistet ein Information Security Management System, ISMS, auf Basis der internationalen Norm ISO/IEC 27001. Ihre offizielle Bezeichnung lautet „Informationstechnik - Sicherheitsverfahren - Informationssicherheitsmanagementsysteme - Anforderungen“. ISO/IEC 27001 beschreibt, mit welchen Prozessen und Maßnahmen Unternehmen eine höhere Informationssicherheit erreichen. Die Norm formuliert Grundsätze zu Implementierung, Betrieb, Überwachung und Verbesserung eines ISMS.

Ein solches ISMS gibt Richtlinien vor, regelt Verantwortlichkeiten (Pflichten- und Aufgabenverteilung) und den Umgang mit Risiken. Im Anhang A beschreibt die ISO/IEC 27001 Maßnahmenziele und konkrete Maßnahmen, mit denen Firmen die Informationssicherheit verbessern können. Insgesamt sind es 114 Maßnahmen in 14 Bereichen wie Personalsicherheit (unter anderem Security-Awareness-Training), Zugriffskontrolle (zum Beispiel Passwort-Management), Kryptografie, Incident Management oder Kommunikationssicherheit (zum Beispiel Netzwerk-Segmentierung). Die Norm fordert zudem, dass Firmen die Qualität des ISMS kontinuierlich verbessern sowie durch regelmäßige interne und externe Audits überprüfen. Letztere bilden die Basis für die Zertifizierung des ISMS.

Nachholbedarf

Für die Betreiber kritischer Infrastrukturen (KRITIS), sprich Branchen wie Energie- und Wasserversorgung oder Gesundheit, ist der Aufbau eines ISMS seit 2016 mit dem IT-Sicherheitsgesetz Pflicht. Weiterer wichtiger Treiber sind Anforderungen von Firmen, die von ihren Lieferanten eine ISO-27001-Zertifizierung verlangen. Daher setzen mittlerweile auch viele Unternehmen aus anderen Branchen auf die interne Ausbildung von ISMS-Experten.

„Bei der TÜV Nord Akademie sind die Teilnehmerzahlen bei den Seminaren zum Information Security Officer von 2017 auf 2018 um 64 Prozent gestiegen“, erklärt Melanie Braunschweig, Produktmanagerin Datenschutz und IT bei der TÜV Nord Akademie. Bedarf ist also vorhanden.

„Viele Firmen haben zwar technische Sicherheitsmaßnahmen wie eine Firewall, Antiviren-Software oder Backup-Konzepte umgesetzt, meist aber ohne durchgängige, strukturierte Prozesse“, berichtet Bettina König, Geschäftsführerin von König Consult und ISO 27001 Lead Auditor beim TÜV Süd. Sie hat mittlerweile etwa 40 ISMS in Unternehmen eingeführt und beginnt ihre Beratungsprojekte meist mit einer Analyse zum aktuellen Status des Kunden in Bezug auf Informationssicherheit oder mit den Anforderungen des IT-Sicherheitskatalogs. Häufiges Ergebnis: „Es gibt keine Dokumentation, kein Notfallkonzept, kein Risikomanagement, kein Monitoring oder keine internen Audits. Ein ISMS fordert solche Konzepte und behebt so diese Lücken“, so Bettina König.

2. Teil: „ISMS ist Chefsache“

ISMS ist Chefsache

Zentral für den Erfolg des ISMS ist die Unterstützung durch die Geschäftsführung. Das oberste Management legt nicht nur die Leitlinie für Informationssicherheit fest oder gibt das ISMS letztendlich frei, sondern stellt auch die notwendigen Ressourcen und finanziellen Mittel für den Aufbau und den Betrieb des Information Security Management Systems bereit.

„Es ist aber nicht immer einfach, den CEO von der Notwendigkeit eines ISMS zu überzeugen“, weiß Michael Will, Abteilungsleiter Projekt- und Qualitätsmanagement der DOS Software-Systeme GmbH in Wolfsburg. „Manche Geschäftsführer setzen den Fokus bei der Risikoanalyse falsch. Für sie stellt dann der Ausfall der Mails den Super-GAU dar, während sie nicht daran denken, dass der Verlust der Konstruktionsdaten oder Kundendaten zu hohen finanziellen Schäden führen oder die Existenz bedrohen kann. Im direkten Vergleich dazu sind die Kosten für die Einführung sowie den Betrieb eines ISMS geringer. Ist den CEOs das bewusst, folgt dann schnell das Go für den Aufbau eines ISMS.“

Hierfür müssen Firmen mit einer Dauer zwischen neun Monaten und zwei Jahren rechnen - abhängig von der Größe des Unternehmens, dem Anwendungsbereich (Scope) des ISMS, den verfügbaren Ressourcen und der Zeit, die sich die Verantwortlichen abseits des Tagesgeschäfts nehmen können.

Der richtige Scope

Die Definition des Anwendungsbereichs ist ein zentraler Punkt beim Aufbau eines ISMS. „Viele Firmen machen den Fehler, dass sie den Scope zu groß bemessen und alles auf einmal erledigen wollen“, erklärt Gerry Wallner, Head of Department IT Business Applications beim Chemie-Marketing-Unternehmen Helm. Er ist zertifizierter ISO-27001-Auditor und Consultant.

Beim Festlegen des Scopes hilft ein Blick auf die Geschäftsrisiken, da die ISO 27001 einen risikoorientierten Ansatz verfolgt. Die oberste Ebene der Risikoanalyse bildet laut Gerry Wallner die Business Continuity: Welche Themen bergen das größte Risiko für die Werte (Assets wie Informationen, Hardware, Software, Mitarbeiter, Reputation), die Geschäftsprozesse und den Betrieb? Was kann dem Unternehmen und seinen Kunden am meisten Schaden bereiten?

„Die Risikobewertung bildet dann den Startpunkt für das Scoping und die Baseline der Maßnahmen: Welche Maßnahmen sind unbedingt notwendig oder müssen wir unbedingt umsetzen? Der Anwendungsbereich des ISMS kann ein Standort sein, die Leitstelle bei Stromversorgern oder eine Software wie das ERP-System. Letzteres birgt hohe Risiken in sich, da dort die Kundendaten gespeichert sind“, so Wallner.

Wie unterschiedlich der Scope sein kann, zeigen zwei Beispiele: Während EDAG Engineering, ein Entwicklungs-Dienstleister für die Automobilindustrie, den Scope weit fasst und nichts ausgeschlossen hat, beschränkten sich die Stadtwerke Fürstenfeldbruck auf die IT-gesteuerte Leitstelle.

„Der Scope war von Anfang an klar: So wenig wie möglich, so viel wie nötig. Wir haben den Anwendungsbereich auf die IT-gesteuerte Leitstelle beschränkt und damit den vorgeschriebenen Mindestumfang gewählt. Möglicherweise weiten wir den Scope später noch auf unser geografisches Informationssystem GIS und die Kundendatenbank aus. Das ist aber dann eine Management-Entscheidung“, erklärt Michael Manhardt, Leiter Stromnetze bei den Stadtwerken Fürstenfeldbruck.

3. Teil: „Schrittweises Vorgehen“

Schrittweises Vorgehen

Für den Aufbau und den Betrieb eines ISMS gibt es keine festgelegte Standardmethode, da jedes Unternehmen oder jede Organisation individuelle Anforderungen und Herausforderungen hat.

Es gibt aber bewährte Best Practices. Bettina König von König Consult empfiehlt ihren Kunden ganz pragmatisch, die Forderungen der ISO/IEC 27001 Kapitel für Kapitel zu betrachten und umzusetzen, beginnend mit der Definition des Anwendungsbereichs der ISO 27001. Wesentlicher Bestandteil eines ISMS ist die Dokumentation und Beschreibung der Richtlinien, Prozesse, Verfahren und Maßnahmen, mit denen Firmen die Informationssicherheit erhöhen.

„So entsteht ein Dokumentenset mit einer pyramidalen Struktur mit der Leitlinie an der Spitze, gefolgt von Richtlinien, Prozessen und Verfahren sowie den Aufzeichnungen. Der Auditor prüft dann bei der Zertifizierung des ISMS, ob diese Dokumente mit der Norm übereinstimmen“, erläutert König. Die Leitlinie ist ein Dokument, das die Politik, Ziele und Verantwortlichkeiten der Organisation rund um Informationssicherheit beschreibt. Meist ist ein Chief Information Security Officer (CISO) für den Aufbau des ISMS zuständig.

Die Richtlinien sind konkreter und beschreiben einzelne Themen wie Datensicherung oder den Einsatz mobiler Geräte. „Diese Dokumente sind relativ zahlreich und enthalten auch konkrete Anweisungen wie ‚USB-Sticks sind grundsätzlich verboten‘ oder klare Regeln zur privaten Internetnutzung“, so Bettina König. Die Dokumente zu Prozessen und Verfahren beschreiben die Prozesse, beim Change-Management etwa das Vorgehen zum Einspielen von Patches oder den Offboarding-Prozess beim Personal, sowie die Verfahren, also den vorgegebenen Weg beim Umsetzen des Prozesses (etwa Eröffnung eines Tickets). Dazu Bettina König: „Bei den Richtlinien wie einem Backup- oder Notfall-Plan sowie den Prozessbeschreibungen handelt es sich um Vorgabedokumente. Sie sind in die Zukunft gerichtet und lassen sich ändern. Die Aufzeichnungen als letztes Glied der Dokumenten-Pyramide sind Nachweisdokumente wie Protokolle oder Audit-Berichte, die einen Status anzeigen. Sie sind in die Vergangenheit gerichtet und nicht mehr änderbar.“

Inventarisierung und Risiken

Ein wichtiger Schritt auf dem Weg zum ISMS ist die Inventarisierung der Assets, also der Werte im Unternehmen wie Informationen, Anlagen, Hardware, Software, Mitarbeiter oder Reputation. Bei den Stadtwerken Fürstenfeldbruck gehört dazu neben Servern oder PCs auch der Strukturplan des IT-gesteuerten Strom-Fernwirknetzes, der etwa zeigt, mit welchen Switches ein Umspannwerk verbunden ist. Eine Übersicht der Assets bildet die Grundlage für die Identifikation und Bewertung der damit verbundenen Risiken.

„Meist sind der Einkauf oder die Buchhaltung am besten über das Inventar informiert, weil diese Abteilungen tagtäglich mit der Verwaltung von Assets zu tun haben. In der IT-Abteilung liegt der Fokus mehr auf der Erhaltung der Produktivsysteme als auf einzelnen Assets. Die Information, wer welches Notebook nutzt oder wie Zugänge verteilt sind, ist dann oft nicht präsent. Allerdings müssen auch diese Informationen auf Knopfdruck verfügbar sein“, betont Michael Will von DOS Software-Systeme.

Er rät den Firmen, eine Hierarchie für die Assets festzulegen. Dabei werden alle Geschäftsprozesse als Top-Level-Assets gesehen, denen alles als Ressource zugeordnet wird, was für den Betrieb des Geschäftsprozesses notwendig ist. Mit diesem Vorgehen lässt sich die Inventarisierung von Personal, IT, Anlagen oder Standorten übersichtlich gestalten. Gleichzeitig können die Geschäftsprozesse in Verbindung mit einer Priorisierung abgearbeitet werden.

Steht das Asset-Inventar, folgen die Analyse und Bewertung der Risiken für die Werte und den Geschäftsbetrieb. „Die Bewertung der Risiken erfolgt in der Regel nach Eintrittswahrscheinlichkeit und Schadenshöhe Stufen 1- 4 sowie nach Kriterien wie ‚Tolerabel‘ oder ‚Katastrophal‘“, erläutert Michael Will. Orientierung bieten hier der BSI-Standard 200-3 zur Risikoanalyse auf Basis des IT-Grundschutzes oder die ISO 27005 „Risikomanagement“.

4. Teil: „Risikobehandlungsplan“

Risikobehandlungsplan

Im Risikobehandlungsplan legen die ISMS-Verantwortlichen fest, wie ihr Unternehmen mit diesen Informationssicherheitsrisiken umgeht und mit welchen Maßnahmen es seine Assets vor Missbrauch schützt. Zentrales Instrument dafür ist der eingangs erwähnte Anhang A der ISO/IEC 27001, der Maßnahmenziele und konkrete Maßnahmen beschreibt, mit denen Firmen die Informationssicherheit verbessern.

Am Ende steht die Erklärung zur Anwendbarkeit, das Statement of Applicability (SoA). „Das SoA beschreibt, welche Maßnahmen warum getroffen oder ausgeschlossen wurden, um die erkannten Risiken zu minimieren“, erklärt Bettina König. Das SoA gibt zudem Auskunft zum Status der Maßnahmen.

Audit: Grünes Licht für das ISMS

Anschließend folgen das interne Audit, die Bewertung und Freigabe des ISMS durch die Geschäftsführung und die ISO-27001-Zertifizierung. Beispiel Stadtwerke Fürstenfeldbruck: Das Unternehmen benötigte für den ISMS-Aufbau knapp eineinhalb Jahre. Im September 2017 folgte vor der Zertifizierung das interne Audit, um zu prüfen, ob das ISMS die Vorgaben der ISO 27001 erfüllt. Diese Prüfung soll grundsätzlich Verbesserungspotenziale aufzeigen. Das Zertifizierungs-Audit bestanden die Stadtwerke ohne Probleme. Es läuft meist in zwei Schritten ab: Der Auditor überprüft zunächst, ob alle von der ISO/IEC 27001 geforderten Dokumente vorhanden sind und den Anforderungen genügen. Im zweiten Schritt spricht der Auditor mit den Mitarbeitern und prüft vor allem das SoA-Dokument genauer. Die Zertifizierung gilt für drei Jahre. In diesem Zeitraum erfolgt bis zum nächsten Zertifizierungs-Audit jedes Jahr ein abgespecktes externes Überprüfungs-Audit, dem wiederum ein internes Audit vorausgeht.

PDCA-Zyklus zur Verbesserung

Die regelmäßigen internen und externen Audits stehen für die stetige Verbesserung des ISMS, einer wesentlichen Forderung der ISO/IEC 27001. Eine Methode zur kontinuierlichen Verbesserung ist der Plan-Do-Check-Act-Ansatz (PDCA):

Plan: Definition des Soll-Zustands

Do: Umsetzung des Soll-Zustands in den Ist-Zustand

Check: Vergleich des umgesetzten Ist-Zustands mit dem vorher definierten Soll-Zustand

Act: Anpassung des Ist-Zustands aufgrund festgestellter Probleme.

In den älteren Versionen der ISO 27001 ist die Vorgehensweise nach PDCA obligatorisch. In der neuen Normfassung ist jedoch nur noch die kontinuierliche Verbesserung das Ziel. Diese Verbesserung kann auch mit anderen Vorgehensweisen erreicht werden. PDCA ist aber nach wie vor der Best-Practice-Ansatz.

„Das ISMS ist kein Papiertiger oder einmaliger Akt, sondern muss in einem permanenten Prozess gelebt werden. Hier sind die Verantwortlichen gefordert, sprich die Geschäftsführung, der CISO, die Security- oder Datenschutzbeauftragten oder auch die Personalabteilung“, erklärt Michael Will. „Organisationen müssen Metriken und Kennzahlen festlegen und regelmäßig prüfen, ob ihre Maßnahmen greifen beziehungsweise effektiv sind. Sie müssen ihr ISMS zudem bei neuen Anforderungen wie einem Umzug oder der Gründung neuer Standorte anpassen und bei neuen Bedrohungsszenarien ihre Sicherheitsmaßnahmen aktualisieren.“

Die Wirksamkeit eines ISMS ist immer abhängig von den Sicherheitszielen der Organisation und den internen und externen Vorgaben zur Informationssicherheit. Wenn das ISMS nach einer gewissen Anlaufzeit diese Vorgaben erfüllt, die Sicherheitsziele erreicht und diese kontinuierlich verbessert, ist es als wirksam zu betrachten.

Natürlich müssen auch die Mitarbeiter eines Unternehmens das ISMS akzeptieren und in ihrem Berufsalltag leben, selbst wenn sie im Vergleich zu vorher mehr Sicherheitsregeln einhalten müssen oder ihr berufliches Mobiltelefon nicht mehr privat nutzen dürfen. Die ISO/IEC 27001 schreibt auch Security-Awareness-Trainings vor, um die Mitarbeiter für potenzielle Gefahren zu sensibilisieren. „Ein ISMS mit Zertifizierung nach ISO/IEC 27001 sorgt nicht für 100-prozentige Sicherheit“, resümiert Bettina König. „Es reduziert aber die Risiken und schafft mit Richtlinien, Prozessen und Maßnahmen den Rahmen für eine höhere Informationssicherheit in Organisationen."

5. Teil: „Im Gespräch mit Sven Kurzberg von EDAG Engineering“

Im Gespräch mit Sven Kurzberg von EDAG Engineering

Sven Kurzberg ist Beauftragter für Umweltmanagement und Informationssicherheit bei EDAG Engineering, einem Entwicklungs-Dienstleister für die Automobilindustrie. Im Interview mit com! professional spricht er über die Herausforderungen beim Betrieb eines ISMS in einem international tätigen Unternehmen mit vielen Standorten.

com! professional: Herr Kurzberg, das Thema Informationssicherheit ist auch für die Automobilindustrie relevant. Wie sieht Ihr Jobprofil als Beauftragter für Informationssicherheit aus?

Sven Kurzberg: Ich trage die Verantwortung für den Betrieb und die kontinuierliche Verbesserung unseres ISMS, bin Ansprechpartner für die Mitarbeiter und berichte an das Management. Die ISO/IEC 27001 fordert diese Rolle des Informationssicherheitsbeauftragten auch als Ansprechpartner gegenüber den Kunden und Zertifizierungsstellen.

Zu meinen Aufgaben gehört es, vor jedem neuen Projekt dessen Anforderungen an die Informationssicherheit zu prüfen. Dazu zählen Themen wie Prototypen, der Datenaustausch mit Kunden oder Checklisten zur Schulung der beteiligten Mitarbeiter.

com! professional: Welchen Geltungsbereich (Scope) hat Ihr ISMS, und wie gewährleisten Sie die so wichtige Dokumentation?

Kurzberg: Wir haben den Scope gleich am Anfang festgelegt und sehr weit gefasst. Unsere Geschäftstätigkeit ist die Entwicklung von Fahrzeugen und Produktionsanlagen. Da nahezu jeder unserer Standorte mit Produktionsanlagen und direkt mit dem Kunden vor Ort zu tun hat, gilt das ISMS im Prinzip für alles beziehungsweise die komplette Geschäftstätigkeit unseres Unternehmens. Wir haben nichts ausgeschlossen.

Die Dokumentation und das Prozess-Management-System laufen über eine rollenbasierte Webplattform, die alle Anforderungen an das ISMS sowie sämtliche Prozesse, Verfahren oder Maßnahmen abbildet. Wir können dort beispielsweise Arbeitsanweisungen schnell ändern und publizieren.

com! professional: Welche Herausforderungen müssen Sie beim Betrieb des ISMS meistern?

Kurzberg: Grundsätzlich steigt natürlich die Gefährdung durch Cyberangriffe stetig an. Da die Geschäftsprozesse immer digitaler und datenlastiger werden, müssen wir unsere IT-Systeme besonders schützen. Fahrzeugentwicklung ist zudem sehr öffentlichkeitswirksam und häufig Ziel von Industriespionage. Die Pflege des ISMS ist vor allem wegen unserer vielen Standorte sehr aufwendig und verursacht durchaus hohe Kosten. Wir haben alleine in Deutschland über 40 Standorte in der Nähe unserer Kunden. Es ist nicht einfach, das Level für Informationssicherheit auf einem konstant hohen Niveau zu halten, zumal unsere Ressourcen nicht unbegrenzt sind.

com! professional: Man kann sich vorstellen, dass Sie oft unterwegs sind, um mit den Mitarbeitern an den einzelnen Standorten zu sprechen und sie zu schulen.

Kurzberg: Ja. Security Awareness ist entscheidend. Wir müssen unsere Mitarbeiter für mögliche Gefahren wie Phishing-Angriffe sensibilisieren. Eine Schulung alle zwölf Monate reicht dafür nicht aus.

Wir implementieren gerade ein E-Learning-System mit Online-Kursen und regelmäßigen Tests, um hier ein größeres Sicherheitsbewusstsein zu schaffen.

Unsere Kunden fordern auch, dass wir jede Datei verschlüsseln, oder im Extremfall, dass wir die Mitarbeiter und Besucher etwa nach Sticks durchsuchen, wenn sie das Firmengelände betreten oder verlassen. Wir müssen auch sicherstellen, dass Prototypen nicht fotografiert werden können oder Fenster abkleben, um Spionage zu verhindern. Ohne Geheimhaltungsvereinbarung kommt grundsätzlich niemand ins Gebäude.

Die asiatischen OEMs haben hier oft viel strengere Anforderungen als die deutschen Hersteller. Da erhalten wir beispielsweise mit den Anfrageunterlagen ein Dokument mit 100 Fragen darüber, wie wir die Informationssicherheit gewährleisten. Wenn wir an einem neuen Standort externe Kundensysteme anbinden, benötigen wir beispielsweise ein Alarmsystem, das rund um die Uhr funktioniert.

com! professional: Welche Anforderungen stellen Ihre Kunden in puncto Informationssicherheit noch an Sie?

Kurzberg: Entwickeln wir beispielsweise ein Fahrzeug oder eine Produktionsanlage, müssen wir zum einen sicherstellen, dass die Daten, die wir vom Kunden erhalten, intern gesichert sind, und deren Wiederherstellung regelmäßig testen, um die Funktionsfähigkeit zu garantieren. Zum anderen müssen wir natürlich auch bei der Zusammenarbeit mit externen Dienstleistern die Informationssicherheit gewährleisten und diese Anforderungen an unsere Partner durchreichen. Die EDAG hat

etwa eine Abteilung, die Bordbücher für Autos verfasst, die dann mit den Fahrzeugen weltweit verkauft werden. Dazu binden wir Übersetzungsbüros ein. Die Handbücher beschreiben oft neue Funktionen, die noch gar nicht auf dem Markt sind. Die Übersetzer sind dann natürlich zur Geheimhaltung verpflichtet, sie müssen ihre Systeme entsprechend absichern. Die TISAX-Richtlinie (Trusted Information Security Assessment Exchange) geht hier teilweise noch weiter als die ISO/IEC 27001.

etwa eine Abteilung, die Bordbücher für Autos verfasst, die dann mit den Fahrzeugen weltweit verkauft werden. Dazu binden wir Übersetzungsbüros ein. Die Handbücher beschreiben oft neue Funktionen, die noch gar nicht auf dem Markt sind. Die Übersetzer sind dann natürlich zur Geheimhaltung verpflichtet, sie müssen ihre Systeme entsprechend absichern. Die TISAX-Richtlinie (Trusted Information Security Assessment Exchange) geht hier teilweise noch weiter als die ISO/IEC 27001.

com! professional: Worin unterscheidet sich die TISAX von der ISO/IEC 27001?

Kurzberg: TISAX ist ein von der Automobilindustrie definierter Standard für Informationssicherheit. Jedes Unternehmen, das für die deutsche Automobilindustrie arbeitet, braucht seit 2018 ein TISAX-Zertifikat.

Basis dafür ist der Anforderungskatalog zur Informationssicherheit (ISA, Information Security Assessment) des VDA (Verband der Automobilindustrie). Er stützt sich in wesentlichen Teilen auf die ISO/IEC 27001, enthält aber noch zusätzliche Module für den Schutz von Prototypen, den Datenschutz und die Anbindung Dritter, etwa in Projektbüros.

com! professional: Die ISO/IEC 27001 fordert, dass Organisationen ihr ISMS kontinuierlich verbessern. Wie setzen Sie bei Ihnen diese Anforderung um?

Kurzberg: Die Norm ist im Punkt kontinuierliche Verbesserung nicht besonders konkret. Wir stellen in unseren internen Audits und Vor-Ort-Terminen fest, welche Prozesse nicht so gut liefen, ob es Schwachstellen gibt und verbessern diese entsprechend. Zudem können Mitarbeiter über unser Ideen-Management Verbesserungsvorschläge zum Thema Informationssicherheit einreichen. Unsere IT und das Facility Management arbeiten sehr eng mit den Fachabteilungen zusammen, um zu sehen, wo der Schuh drückt.

Wir überwachen unsere Systeme permanent auf Sicherheitslücken, setzen auf mehrstufige Patch-Verfahren und haben auch neue Angriffsvektoren im Blick, um Risiken neu bewerten zu können und entsprechende Sicherheitsmaßnahmen einzuleiten. In Zukunft wollen wir maschinelles Lernen einsetzen, um Anomalien schnell zu erkennen. Taucht eine neue Form von Attacken etwa mit Ransomware auf, schulen wir unsere Mitarbeiter anlassbezogen. Wir können daher schnell auf neue Risiken reagieren.

Cyberbedrohungen überall

IT-Sicherheit unter der Lupe

Cybersecurity ist essentiell in der IT-Planung, doch Prioritätenkonflikte und die Vielfalt der Aufgaben limitieren oft die Umsetzung. Das größte Sicherheitsrisiko bleibt der Mensch.

>>

WebGPU

Sicherheitslücke in Browser-Schnittstelle erlaubt Rechnerzugriff via Grafikkarte

Forschende der TU Graz waren über die Browser-Schnittstelle WebGPU mit drei verschiedenen Seitenkanal-Angriffen auf Grafikkarten erfolgreich. Die Angriffe gingen schnell genug, um bei normalem Surfverhalten zu gelingen.

>>

Roadmap

Estos bringt neue Services und Produkte

Der Software-Hersteller feilt an seinem Partnerprogramm, hat Schlüsselpositionen neu besetzt und kündigt eine ganze Reihe neuer Produkte und Services an. Das ist die Estos-Roadmap bis Ende des Jahres.

>>

World Cybercrime Index

Cybercrime konzentriert sich auf sechs Länder

China, Russland, Ukraine, USA, Rumänien und Nigeria sind laut World Cybercrime Index führend. Sie gehören zu den Top 10 in jeder der fünf untersuchten Kategorien.

>>