10.09.2020

Einfallstor für Hacker

1. Teil: „Mehr Sicherheit fürs IoT “

Mehr Sicherheit fürs IoT

Autor: Oliver Schonschek

Irina Devaeva / shutteerstock.com

Die Anzahl der IoT-Geräte wächst immer stärker an und locken damit auch viele Hacker auf den Plan. Spezielle Security-Konzepte helfen dabei, IoT-Lösungen von Anfang an sicherer zu machen.

Das Internet of Things (IoT) gewinnt in deutschen Unternehmen weiterhin an Bedeutung, so konstatiert eine aktuelle Studie von TÜV Süd. Eine steigende Projektzahl, höhere Erfolgsquoten sowie ein schnellerer Mehrwert sprechen demnach dafür.

Das größte Hindernis für breiter angelegte IoT-Aktivitäten in Unternehmen sind nicht knappe Budgets, sondern Bedenken hinsichtlich des Datenschutzes und der Sicherheit. Am meisten fürchten Firmen dabei Hackerangriffe und Industriespionage. „Vor allem kleinere Unternehmen mit weniger als 500 Mitarbeitern haben Vorbehalte bei IoT-Projekten. Ihnen fehlen oft Ressourcen und Know-how, wenn es um Datenschutz und IT-Sicherheit geht“, erklärt Stefan Vollmer, CTO beim Sicherheitsspezialisten TÜV Süd Sec-IT.

Die Befürchtungen sind nicht unbegründet. Einer Untersuchung von Forrester Research zufolge sagen 77 Prozent der Unternehmen, dass die zunehmende Nutzung von IoT-Geräten erhebliche Sicherheitsherausforderungen mit sich bringt.

Doch die IoT-Sicherheit muss beherrschbar werden. Deutschland als Wirtschafts- und Innovationsstandort müsse Vorreiter einer Digitalisierung sein, die die Absicherung von IT-Produkten und auch von Unternehmensnetzwerken von vornherein mitdenke und die Prinzipien Security by Default und Security by Design - also Sicherheit als Anforderung an den gesamten Entwicklungsprozess zu begreifen - verinnerlicht habe, sagt das Bundesamt für Sicherheit in der Informationstechnik (BSI). Eine zuverlässige, nachweisbare Sicherheit im Internet der Dinge ist erfolgskritisch. Davon scheint das Internet of Things aber noch weit entfernt zu sein. Noch herrscht eher das Internet der unsicheren Dinge.

Status quo

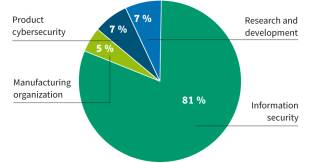

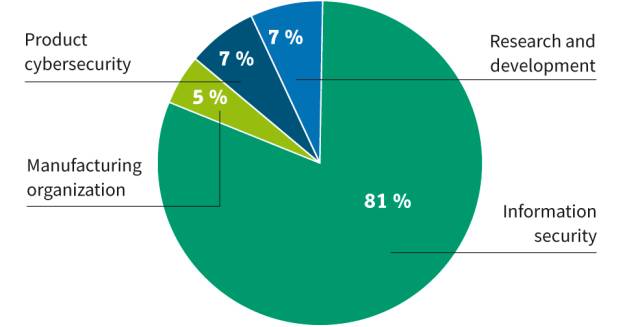

Laut einer aktuellen Studie der Antiviren-Spezialisten von Kaspersky zu den Herausforderungen hinsichtlich der IT-Sicherheit im Internet der Dinge nutzten 2019 weltweit 61 Prozent der befragten Unternehmen IoT-Plattformen für ihre Geschäftsanwendungen. Allerdings hatte bereits mehr als jedes vierte Unternehmen (28 Prozent) einen Sicherheitsvorfall zu beklagen, der vernetzte Geräte betraf. „Unsere Studie zeigt, dass die Sicherheitsfrage auch im IoT-Umfeld beantwortet werden muss. Neben anderen Faktoren geht es hier um die Sicherheit des Equipments, um technische wie organisatorische Schutzmaßnahmen und um Datenschutz. Dabei ist es wichtig, Sicherheitsfragen in einem frühen Stadium der IoT-Implementierung zu betrachten“, so Grigory Sizov, Leiter der Business-Unit KasperskyOS.

Der „2020 Unit 42 IoT Threat Report“ des IT-Sicherheitsunternehmens Palo Alto Networks unterstützt diese Einschätzung und macht die vorherrschenden Sicherheitslücken im IoT deutlich: 98 Prozent des gesamten IoT-Geräteverkehrs sind unverschlüsselt, wodurch persönliche und vertrauliche Daten im Netzwerk verfügbar gemacht werden. Angreifer können den unverschlüsselten Netzwerkverkehr abhören, persönliche oder vertrauliche Informationen sammeln und diese Daten dann im kriminellen Dark Web gewinnbringend nutzen. 57 Prozent der IoT-Geräte sind anfällig für Angriffe mit mittleren oder hohen Schäden als Folge und 41 Prozent der Angriffe nutzen Schwachstellen von Geräten aus.

Dabei verbessert sich die IoT-Sicherheit mit der Zeit nicht etwa, das Gegenteil ist der Fall: „Wir haben festgestellt, dass die allgemeine Sicherheit von IoT-Geräten abnimmt und Unternehmen anfällig sind für neue Malware, die aufs IoT zielt, sowie für ältere Angriffstechniken, die die IT-Teams längst vergessen haben“, lautet das Fazit des IoT-Threat-Reports.

„Da wir mehr Vertrauen in Dinge wie autonome Autos, Smart Homes und Gesundheitssensoren setzen, müssen wir Maßnahmen ergreifen, um sicherzustellen, dass die vernetzten Geräte wirklich gesichert sind, um sie vor Datenverletzungen und Hackern zu schützen“, betont Steve Hanna, Vorsitzender der Embedded Systems Work Group der Trusted Computing Group (TCG), die an anbieterunabhängigen, internationalen Sicherheitsstandards arbeitet. Höchste Zeit also, Security by Design im IoT Wirklichkeit werden zu lassen. Dabei helfen verschiedene Security-Bausteine.

2. Teil: „Eingebaute und ergänzte Security“

Eingebaute und ergänzte Security

Die erste Möglichkeit, für mehr Sicherheit im IoT zu sorgen, besteht darin, fehlende Sicherheit in ein IoT-Gerät einzubauen - durch die Integration von Secure Elements (SE). Das geht nicht bei jedem IoT-Gerät, zum einen aus Konstruktions-, zum anderen auch aus Kostengründen. Im Bereich des Industrial IoT (IIoT) ist dies jedoch oft möglich.

„Industrieunternehmen bevorzugen es, Lösungen einzusetzen, deren Sicherheit in die Entwurfsphase eingebettet ist, um einen höheren Schutz zu gewährleisten“, stellt Divya Prasad fest, Senior Industry Analyst für digitale Transformation beim Analystenhaus Frost & Sullivan. „Cybersecurity-Unternehmen konzentrieren sich auf die Bereitstellung von Security by Design, indem sie Funktionen wie Kennwortschutz, Multifaktor-Authentifizierung und andere starke Sicherheitsfunktionen integrieren“, so Divya Prasad weiter.

Ein Beispiel sind Chips, deren Echtheit durch eindeutige und geschützte IoT-Identitäten nachgewiesen werden kann. Dazu werden digitale Zertifikate genutzt, die von einer IoT-Zertifizierungsstelle gesichert werden, die ihrerseits auf einer Public-Key-Infrastuktur (PKI) basiert. Damit beginnt die IoT-Identitätskette bereits, wenn die Geräte zusammengebaut werden, und bietet Schutz gegen nicht autorisierte Komponenten und gefälschte Bauteile.

Zusätzlich kann die verbaute IoT-Identität genutzt werden, um das Gerät, in dem der Chip steckt, zu identifizieren. Unter anderem kann so die Herkunft von Daten einem bestimmten IoT-Gerät zugeordnet werden. Viele Angriffsformen im IoT versuchen, gefälschte Identitäten von Geräten zu verwenden, um sich unerlaubt in den Datenstrom einklinken zu können. Oft können die Angreifer den Umstand ausnutzen, dass geschützte IoT-Identitäten noch fehlen. Mit speziellen Security-Chips lässt sich dies ändern.

Ein weiteres Beispiel für ergänzte IoT-Sicherheit ist der am Fraunhofer-Institut AISEC entwickelte „Trusted Connector“. Dieser stellt sicher, dass ausschließlich vertrauenswürdige und nicht manipulierte Geräte für kritische Entscheidungen verwendet werden, so das Institut. Eine sichere Ausführungsumgebung auf Basis von Containern ermöglicht die Vorverarbeitung von Daten durch Apps bereits im Connector. Durch eine Kontrolle der Datenflüsse zwischen diesen Apps wird sichergestellt, dass Daten ausschließlich für den vorgesehenen Zweck verwendet werden. Der Trusted Connector kann in bestehende und in neue Produkte integriert werden, wie Fraunhofer AISEC erklärt.

3. Teil: „Sicherheit vertraglich einfordern“

Sicherheit vertraglich einfordern

Die zweite Möglichkeit scheint auf den ersten Blick eine Binsenweisheit zu sein: Man muss Security by Design für IoT-Geräte vertraglich oder auch gesetzlich einfordern, wenn man das haben will. Tatsächlich gibt es hier Nachholbedarf im rechtlichen Bereich.

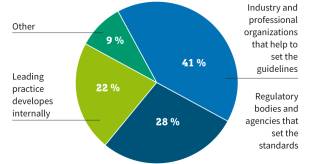

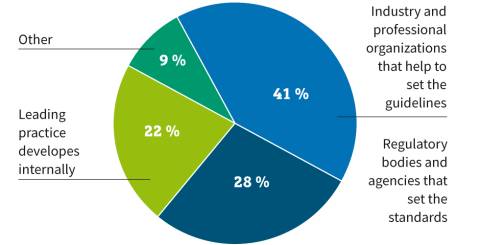

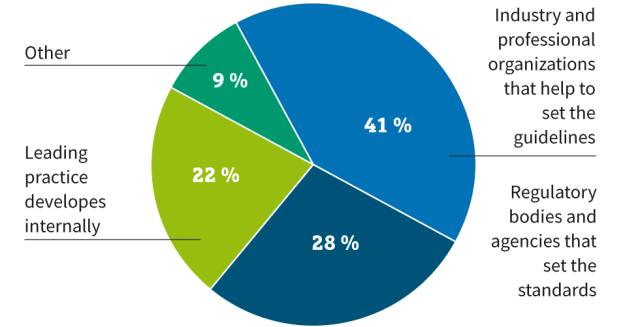

„Das Fehlen von Security by Design im IoT beruht auf dem Fehlen spezifischer und strenger Vorschriften“, sagt Ruggero Contu, Research Director beim Beratungshaus Gartner. Gartner geht davon aus, dass sich hier etwas ändern wird, insbesondere in stark regulierten Branchen wie dem Gesundheitswesen und der Automobilindustrie. Die Einhaltung von Vorschriften, so die Prognose, wird bis 2021 zum wichtigsten Einflussfaktor für die Verbreitung von IoT-Sicherheit werden. Branchen, die Vorschriften und Richtlinien zur Verbesserung des Schutzes kritischer Infrastrukturen (Critical Infrastructure Protection, CIP) einhalten müssen, sind gezwungen, sich aufgrund des IoT, das die industrielle Welt durchdringt, verstärkt auf die Sicherheit zu konzentrieren, so Gartner.

Noch sind Sicherheitsanforderungen, wie sie das Bundesamt für Sicherheit in der Informationstechnik aufstellt, lediglich Empfehlungen an die Hersteller. Das Beispiel Smartphone-Sicherheit verdeutlicht das. Anlässlich der Veröffentlichung einer Diskussionsgrundlage zu Sicherheitsanforderungen für Smartphones im Februar dieses Jahres sagte BSI-Präsident Arne Schönbohm: „Hersteller und OEM sind aufgerufen, die Geräte so sicher zu machen wie möglich, und zwar von Anfang an und über eine gewisse Nutzungsdauer hinweg. Unser Anforderungskatalog ist ein Wegweiser zu mehr Security by Design und Security by Default.“

Künftig sollen solche BSI-Anforderungen in Richtlinien für die Erteilung des von der Bundesregierung geplanten IT-Sicherheitskennzeichens einfließen, das im Rahmen des IT-Sicherheitsgesetzes 2.0 geplant ist. Dann können Security-by-Design-Kriterien verpflichtend gemacht werden, wenn ein Anbieter für sein IoT-Gerät ein entsprechendes IT-Sicherheitskennzeichen haben möchte.

Wie wichtig rechtliche Vorgaben für die IoT-Sicherheit sind, zeigt auch eine Studie der Internet of Things Security Foundation (IoTSF). Die Analyse von 330 IoT-Geräteherstellern für Verbraucher ergab, dass fünf von sechs Unternehmen (86,7 Prozent) keine Meldung von Sicherheitslücken vorsehen. In Zukunft würde dies dazu führen, dass sie gegen neue internationale Standards verstoßen, etwa das geplante britische IoT-Sicherheitsgesetz, den vorgeschlagenen australischen Verhaltenskodex und die Empfehlungen des US-amerikanischen Heimatschutzministeriums.

4. Teil: „Security-Standardisierung“

Security-Standardisierung

Es reicht allerdings nicht, gesetzlich oder vertraglich Security by Design im Internet of Things zu verlangen. Genau geklärt werden muss auch, was darunter zu verstehen ist. Nur dann können Spezifikationen eingehalten werden und nur dann lassen sich Zertifizierungen auf Basis von Spezifikationen auch nachvollziehen. Beispiele für solche Spezifikationen gibt es reichlich:

Das Deutsche Institut für Normung (DIN) hat mit der DIN SPEC 27072 eine Spezifikation zur Informationssicherheit von IoT-fähigen Geräten veröffentlicht. Das Dokument enthält IT-Sicherheitsanforderungen und Empfehlungen für internetfähige Geräte im privaten oder kleingewerblichen Endkundenbereich wie IP-Kameras, Smart TVs oder Smart Speaker. Konkret fordert die DIN SPEC 27072 unter anderem eine sichere Update-Funktionalität, eine im Initialzustand nach Inbetriebnahme verpflichtende Authentisierung vor Zugriffen über eine IP-Schnittstelle, und sie verbietet die Nutzung von Standardpasswörtern im Netzwerkbetrieb. Untermauert werden diese Anforderungen durch die verpflichtende Nutzung kryptografischer Verfahren nach dem Stand der Technik.

Die IoT Security Foundation hat im November 2019 ein Release 2 ihrer Best-Practice-Richtlinien für IoT-Sicherheit veröffentlicht.

Die TCG (Trusted Computing Group) bietet eine „Guidance for Secure Update of Software and Firmware on Embedded Systems“.

Das ETSI (Europäisches Institut für Telekommunikationsnormen) Technical Committee on Cybersecurity hat mit ETSI TS 103 645 einen Standard für Cybersicherheit im Internet der Dinge veröffentlicht, um eine Sicherheitsgrundlage für mit dem Internet verbundene Verbraucherprodukte zu schaffen und eine Basis für zukünftige IoT-Zertifizierungssysteme zu haben.

Von NIST (National Institute of Standards and Technology) gibt es die „Considerations for Managing Internet of Things (IoT) Cybersecurity and Privacy Risks“.

GSMA (Organisation der Mobilfunk-Provider) bietet ebenfalls „IoT Security Guidelines“ und ein „IoT Security Assessment“.

Von der EU-Agentur für Cybersicherheit ENISA schließlich gibt es die „Good Practices for Security of IoT - Secure Software Development Lifecycle“ sowie die „Baseline Security Recommendations for IoT“. Dazu der ENISA Executive Director Juhan Lepassaar: „Die Motivation ist klar: Bei Sicherheit geht es nicht nur um das Endprodukt, sondern auch um die Prozesse, die zur Entwicklung des Produkts befolgt werden müssen.“

ENISA macht aber auch auf einen anderen Punkt aufmerksam: Während Standards für viele verschiedene Elemente existierten, um ein Gerät oder einen Dienst sicher zu machen, beziehe sich ein Sicherheitsstandard, bei dem es um IoT geht, auf ein Ökosystem, das nicht nur aus Geräten und Diensten bestehe. Die bisherige Lücke in den Sicherheitsstandards für IoT-Geräte sei dadurch charakterisiert, dass die Standards nicht ganzheitlich behandelt werden, so ENISA. Daher ist es möglich, ein Gerät auf den Markt zu bringen, das zwar seinen Benutzer authentifizieren, übertragene und empfangene Daten verschlüsseln und entschlüsseln, den Integritätsnachweis liefern oder verifizieren kann, das aber immer noch unsicher ist. Offensichtlich ist die Arbeit an ganzheitlichen IoT-Sicherheitsstandards noch lange nicht abgeschlossen.

5. Teil: „Security-Updates im IoT“

Security-Updates im IoT

Firmware- und Software-Updates für eingebettete Systeme kommt eine immer wichtigere Rolle zu. Angreifer zielen ständig auf die Firmware und Software in IoT-Geräten und suchen nach Schwachstellen, die ausgenutzt werden können. Auf IoT-Geräte, die sich nicht updaten lassen, selbst wenn sich dort neue Sicherheitslücken finden, sollten Unternehmen verzichten. Das fordern Maik Morgenstern, Mitglied der Kompetenzgruppe Security im eco - Verband der Internetwirtschaft, und sein Kollege Markus Schaffrin, Security-Experte im Verband.

Wie sich die Security bei IoT-Geräten aktuell halten lässt, zeigt zum Beispiel das Projekt ALESSIO (Anwendungen mit hoher Lebensdauer durch updatefähige Lösungen schützen), an dem neben dem Fraunhofer-Institut AISEC unter anderem Siemens und die TU München beteiligt sind. In einer Mitteilung zu dem Projekt heißt es: „ Zuverlässiger Schutz sicherheitskritischer Informationen im Gerät basiert auf einer Kombination aus Software und Hardware. Während Software auch noch im Nachhinein verändert werden kann, ist Hardware beziehungsweise ein Sicherheits-Chip einmal integriert vor Manipulationen aus der Ferne geschützt. Denn der Sicherheits-Chip ist vergleichbar einem Tresor, einem besonders geschützten Bereich, in dem Daten und sicherheitsrelevante Informationen getrennt von der Software abgelegt werden. Dennoch muss diese zentrale Sicherheitsfunktion selbst auch aktualisiert werden können, da sich im Lauf der Zeit beispielsweise Angriffsmethoden verändern können.“

Im Rahmen von ALESSIO konnten die Projektpartner zeigen, dass updatefähige Sicherheitslösungen auf zwei technischen Wegen erreicht werden können - zum einen über chipbasierte Sicherheitselemente mit aktualisierbarer Software, zum anderen wird ein updatefähiges Sicherheitselement in programmierbaren logischen Schaltungen realisiert, bei dem Hardware-Komponenten zur Laufzeit sicher aktualisiert werden können. Das Projekt ALESSIO zeigt also, dass sich auch die Sicherheit im IoT aktualisieren lässt, ein wichtiger Punkt für Security by Design und die Forderung nach einer Sicherheit, die dem Stand der Technik entspricht.

Fazit & Ausblick

Angesichts der Vielzahl an Sicherheitslücken im IoT und der bekannt gewordenen Attacken auf IoT-Geräte erscheint Security by Design im Internet der Dinge noch wie ein frommer Wunsch. Doch es führt kein Weg daran vorbei, allein schon wegen der wachsenden Bedeutung des IoT. „Das Risiko eines Angriffs auf ein vernetztes Gerät ist zu groß, um es zu ignorieren“, betont Sean Peasley, IoT-Sicherheitsleiter beim Beratungsunternehmen Deloitte. „Firmen sollten einen proaktiven, sicher gestalteten Ansatz verfolgen und gezielt daran arbeiten, Geräte, Software und Infrastruktur zu überwachen und zu patchen.“

WebGPU

Sicherheitslücke in Browser-Schnittstelle erlaubt Rechnerzugriff via Grafikkarte

Forschende der TU Graz waren über die Browser-Schnittstelle WebGPU mit drei verschiedenen Seitenkanal-Angriffen auf Grafikkarten erfolgreich. Die Angriffe gingen schnell genug, um bei normalem Surfverhalten zu gelingen.

>>

Roadmap

Estos bringt neue Services und Produkte

Der Software-Hersteller feilt an seinem Partnerprogramm, hat Schlüsselpositionen neu besetzt und kündigt eine ganze Reihe neuer Produkte und Services an. Das ist die Estos-Roadmap bis Ende des Jahres.

>>

World Cybercrime Index

Cybercrime konzentriert sich auf sechs Länder

China, Russland, Ukraine, USA, Rumänien und Nigeria sind laut World Cybercrime Index führend. Sie gehören zu den Top 10 in jeder der fünf untersuchten Kategorien.

>>

Mit KI

Enreach Open Air Partner-Event 2024 in Dortmund

Der Hersteller Enreach lädt Partner am 5. Juni an seinen Firmensitz ein, um mit Ihnen über smarte Sprachassistenten, Conversational AI und weitere Kommunikationslösungen zu diskutieren.

>>