11.04.2018

Industrial IoT

1. Teil: „Sicherheit ist die Achillesferse des IIoT“

Sicherheit ist die Achillesferse des IIoT

Autor: Frank-Michael Schlede, Thomas Bär

chombosan / Shutterstock.com

Der Schutz vor Hackern ist bei der vernetzten Fabrik die größte Herausforderung. Bislang gibt es allerdings noch keinen einheitlichen Ansatz zur Absicherung des IIoT.

IDC definiert in einer Ende 2017 veröffentlichten Studie das Internet of Things (IoT) als „Technologie-Ökosystem, bei dem ein riesiges Netzwerk von eindeutig identifizierbaren Dinge (Sensoren) zur Erfassung, Übertragung und Analyse von Daten, ohne jegliche Interaktion eines Menschen, eingesetzt wird“. Nach Einschätzung von IDC stehen Unternehmen in Deutschland gerade an der Schwelle zur zweiten Evolutionsstufe des IoT. Dabei verschiebe sich der Fokus der Initiativen stärker von der Optimierung interner Abläufe hin zu technologiebasierten Produkten und neuen Geschäftsmodellen – und damit werde das IoT noch entscheidender für die erfolgreiche digitale Transformation von Organisationen.

Sven Kniest, Director Security Business, Central Europe bei Micro Focus, einem der größten Software-Anbieter der Welt, sieht die hiesigen Unternehmen dabei auf einem guten Weg: „In den meisten deutschen Firmen gibt es mittlerweile nicht nur eine Agenda für das digitale Unternehmen, sondern bereits konkrete Projekte. Industrial IoT spielt in den fertigenden Unternehmen eine strategische Rolle im Sinne von Effizienzsteigerung und Kostensenkung in der Produktion.“

Matthias Schorer, Lead Business Development Manager IoT, EMEA bei VMware, konstatiert allerdings einen unterschiedlichen Reifegrad des Internet of Things in B2C und B2B.

Im B2C-Bereich hätten Smarthome oder Connected Cars die Entwicklung vorangetrieben und für Fortschritte gesorgt, im B2B-Sektor dagegen gebe es bislang zwar schon sehr zahlreiche prototypische Implementierungen, aber nur wenige in Produktion befindliche Systeme.

Schorer wünscht sich deshalb „gerade in größeren Konzernen eine forschere Herangehensweise bei der Konvertierung von Proofs of Concept in konkrete Umsetzungen“.

Sicherheit bremst

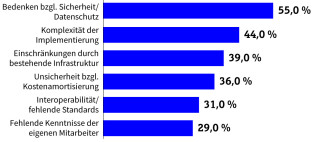

Ein wesentlicher Grund für das Zögern und Zaudern im B2B-Umfeld ist die Sicherheitsproblematik. Die IDC-Studie identifiziert jedenfalls die Gewährleistung von Sicherheit und Compliance als eine der größten Herausforderungen, vor die deutsche Unternehmen bei ihren IoT-Initiativen gestellt sind.

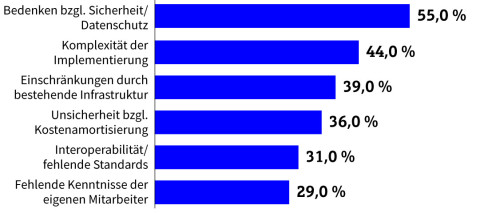

Bedenken wegen Sicherheit und Datenschutz nannten 55 Prozent der befragten 553 Entscheider aus europäischen Firmen als Herausforderung, mit deutlichem Abstand gefolgt von der Komplexität der Implementierung (44 Prozent) (siehe Grafik auf Seite 28).

Die Aufgabe ist nicht zuletzt deshalb so groß, weil eine Vielfalt an Feldern in Betracht gezogen werden muss. Neben der Absicherung von IIoT-Gateways muss man sich beispielsweise auch um das Configuration- und Patch-Management sowie um die „Härtung“ und das Monitoring der Endpoints kümmern.

Wie sich herkömmliche IT-Security-Konzepte im Umfeld von IoT und IIoT ändern, beschreibt Micro-Focus-Manager Sven Kniest: „Im Rahmen der IT-Security-Konzepte stand die sogenannte Perimeter-Security immer ganz oben auf der Agenda. Durch IoT verschiebt sich der ,Perimeter‘ in Bereiche, die in der Vergangenheit so weit hinter der Firewall lagen, dass die CISOs ihnen wenig Beachtung schenken mussten. Gerade in den Produktionsbereichen sind zudem vielerorts noch Technologien und Protokolle im Einsatz, die unter Sicherheitsaspekten als riskant eingestuft werden müssen. Viele davon wurden vor vielen Jahren entwickelt, als Sicherheit im Kontext der Produktion keine große Rolle gespielt hat.“

Die kritischen Aspekte reichen laut Kniest dabei „von fehlenden Aktualisierungsmöglichkeiten der Software über schwache Web-Frontends/Authentifizierung oder fehlende Verschlüsselung der Kommunikation bis hin zum einfachen physikalischen Zugriff“. Für Kniest sind Hersteller und Unternehmen deshalb gleichermaßen gefordert, „im Rahmen von IIoT auch die bestehende Infrastruktur entsprechend sicher zu machen, bevor neue Technologien und Geräte Einzug halten“.

Dass alle diese Felder der IoT- und IIoT-Sicherheit umfassend angegangen werden müssen, ohne einzelne Bereiche zu vernachlässigen, darin sind sich die Analysten und Experten einig. Die Notwendigkeit eines ganzheitlichen Ansatzes betont zum Beispiel Anna Notholt, Business Lead Internet of Things Microsoft Deutschland: „Die Absicherung einer IoT-Infrastruktur muss über alle relevanten Bereiche hinweg erfolgen – von den physischen Geräten und Sensoren über die Anbindung externer Dienstleister und Partner bis hin zur Absicherung von Daten und Diensten in der Cloud. Beim Thema Sicherheit müssen alle in den Designprozess eingebundenen Stakeholder aktiv mit einbezogen werden.“

2. Teil: „Hohes Problembewusstsein“

Hohes Problembewusstsein

Das Fraunhofer AISEC (Fraunhofer Institut für Angewandte und Integrierte Sicherheit) hat sich auf die Fahne geschrieben, Firmen aller Branchen bei der Absicherung ihrer Systeme, Infrastrukturen, Produkte und Angebote mit Sicherheitstechnologie zu unterstützen. Von Julian Schütte, Abteilungsleiter am AISEC und Projektleiter im Industrial Data Space der Fraunhofer-Gesellschaft, wollten wir deshalb wissen, ob deutsche Unternehmen ihrem Ruf, in Sicherheitsfragen besonders sensibel zu sein, auch im Umgang mit dem IIoT gerecht werden.

Ja, findet Julian Schütte und erklärt: „Der Bereich IIoT hat auf keinen Fall negative Auswirkung auf das hohe Sicherheitsbewusstsein der deutschen Unternehmen. Es ist eher so, dass hier das Bewusstsein oder genauer die respektvolle Zurückhaltung mit am stärksten ist.“

Ähnlich sieht das Christian J. Pereira, Geschäftsführer des Full-Stack-IoT-Anbieters Q-loud: „Zum Glück sind die deutschen Unternehmen besonders sicherheitsbewusst.“ Dennoch betont er: „Unsere klare Warnung ist es, das Thema Sicherheit nicht zu unterschätzen, besonders beim IIoT. Während man früher Sicherheit gerade auch durch Abschottung erreicht hat, öffnet man sich durch die Vernetzung ganz neuen Angriffsvektoren. Das ist dem Großteil der Unternehmen sehr bewusst, sodass man Netze trennt und auch Daten lieber in der eigenen Hoheit belässt, als in die Cloud zu verlagern.“

Kein einheitlicher Ansatz

Das Problem für Unternehmen, die sich den Sicherheits-Herausforderungen des IIoT stellen wollen, ist allerdings, dass noch längst kein einheitlicher und praktikabler Ansatz existiert, IoT-Geräte im Industriesektor sicher zu implementieren und sicher einzusetzen.

Dafür verantwortlich macht John Grimm, Senior Director of IoT Security Strategy bei Thales eScurity, nicht zuletzt die weit zurückreichende Historie des IoT in der Industrie: „In vielen Fällen ist es ja so, dass Sensoren und andere Geräte, die im IIoT-Umfeld Daten sammeln, in industriellen Umgebungen schon viele Jahre zum Einsatz kommen. Das war lange, bevor es ,cool‘ wurde, sie als IoT-Geräte zu bezeichnen. Der Unterschied heute ist: Es besteht das allgemeine Bestreben, dass die Verbindungen dieser Geräte eben nicht mehr auf den lokalen Bereich beschränkt sind.“

Das aber hat Grimm zufolge dazu geführt, dass sowohl die Protokolle als auch die Kommunikationsmethoden, die bei den IIoT-Geräten zum Einsatz kommen, in der Regel proprietär seien und – was noch schwerer wiege – nie dafür entwickelt worden seien, außerhalb einer geschlossenen, geschützten Umgebung zu arbeiten.

Dennoch sieht Grimm Ansätze für eine positive Entwicklung: „Verschiedene Gruppierungen leisten bereits gute Arbeit, um Standards und Security-Frameworks zu entwickeln – aber es gibt da noch eine ganze Menge zu tun.“ Als Beispiel nennt er das Industrial Internet Consortium, das bereits ein umfassendes Framework für Industrial IoT entwickelt habe und gerade dabei sei, weitaus detailliertere Dokumente für den Best-Practice-Einsatz auszuarbeiten. Ein erstes Dokument, das sich speziell mit der Endpoint-Security (etwa für die Sensoren) befasst, war für das erste Quartal dieses Jahres angekündigt.

Auf grundsätzliche Grenzen dieser Vereinheitlichungsbemühungen macht allerdings Matthias Schorer von VMware aufmerksam: „Eine Vereinheitlichung wird nur schwerlich erreichbar sein, denn IoT lebt ja gerade von der Verknüpfung unterschiedlicher Geräte miteinander. Allein in Produktionssystemen werden viele Hundert unterschiedliche Protokolle und einige Bus-Systeme, beispielsweise Profibus oder ModBus, eingesetzt. Alle haben eine Berechtigung und werden auch in Zukunft nicht vereinheitlicht. Im Gebäudemanagement gibt es mit BACnet ebenfalls ein etabliertes Protokoll. Oft senden diese Protokolle ihre Daten über eine simple Zweidrahtleitung. Hier kann erst mal nichts abgesichert werden.“

3. Teil: „Die Rolle der Gateways “

Die Rolle der Gateways

Kommt das Gespräch mit Herstellern und Experten auf konkrete IIoT-Sicherheitslösungen, dann wird schnell klar, dass es hier sicher keine Off-the-shelf-Produkte wie Antiviren-Lösungen geben kann, die von den Unternehmen einfach auf ihren Maschinen oder in der Produktionsstraße installiert werden und die Systeme auf diese Weise absichern.

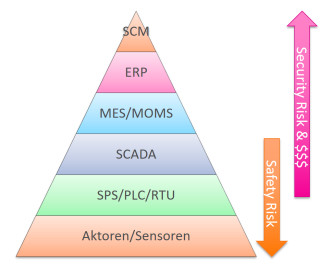

Neben der Möglichkeit, den Firmen Security-SDKs für ihre Industriesysteme anzubieten, wie es beispielsweise Trend Micro tut (siehe dazu auch das Interview auf Seite 30), betonen viele Experten die Schlüsselrolle der IoT-Gateways für den sicheren Einsatz von IoT-Geräten im Industrieumfeld. Dazu Matthias Schorer: „Beim IoT besitzen die Gateways einen hohen Stellenwert, denn sie sind die Vermittler zwischen der archaisch anmutenden, aber sehr zuverlässigen OT-Welt (OT = Operational Technology) und der Ethernet-basierten IT.“

Auch und gerade in puncto Sicherheit komme ihnen eine zentrale Rolle zu, „da sie an der Schnittstelle zwischen geschütztem internen Produktionsnetz und dem öffentlichen IoT agieren. Sie müssen Datenflüsse kontrollieren, um die Einhaltung von Datenschutz- und Sicherheitsanforderungen zu gewährleisten, und dienen als Vertrauensanker der IIoT-Infrastruktur. Erst durch sie wird die Umsetzung innovativer datenbasierter Geschäftsmodelle möglich, die über die reine Vernetzung von Produktionsanlagen hinausgehen.“

Somit fällt dem Gateway die wichtige Aufgabe zu, als Bastion vor der IT-Infrastruktur für Sicherheit zu sorgen. Schorer: „Alle Daten, die vom ,Klingeldraht‘ kommen, werden inspiziert, bevor sie ins Rechenzentrum weitergeleitet werden. Ebenso sollte das Gateway eine sichere Verbindung mit allen heute gebräuchlichen Sicherheitsstandards aufbauen. Und natürlich können Gateways die Signale unterschiedlicher Welten wie etwa Produktion und Gebäudetechnik in ein Backend weiterleiten, wo sie dann standardisiert in einer Datenbank abgelegt werden können.“

Die Weiterleitung der Daten kann zum Beispiel mit Hilfe der Agenten des Pulse IoT Centers erfolgen, einer von VMware entwickelten Lösung für das IoT-Gerätemanagement im Enterprise-Bereich. Die IoT-Gerätemanagement- und -überwachungslösung soll es IT- und OT-Abteilungen ermöglichen, ihre IoT-Anwendungsbereiche vom Netzwerkrand bis in die Cloud zu integrieren, zu verwalten und zu schützen.

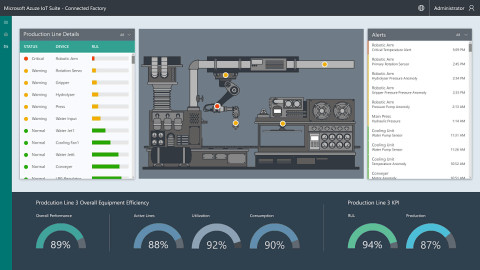

Microsoft-Managerin Anna Notholt betont, dass für eine sichere IoT-Lösung sowohl sichere Geräte und eine sichere Verbindung als auch ein sicheres Cloud-Backend relevant sind. Dabei verweist Notholt auf gehärtete Hardware und Betriebssystemumgebungen und führt Windows IoT Enterprise an, das mit Funktionen wie Bitlocker und Secure Boot einen sicheren Einsatz von IoT-Geräten unterstütze. Auch bei den IoT-Gateways setzt Microsoft laut Notholt auf umfassenden Schutz: „Bei den Gateways gelten dieselben Mechanismen: So stellen wir bei Azure IoT Edge präzise Sicherheitsanforderungen an die zertifizierten Geräte, die unabhängig vom Betriebssystem sind. Generell verwenden wir bei IoT-Systemen auf der Netzwerkebene nur vom Gerät ausgehende Kommunikation. Das bedeutet, dass weder Gateways noch Geräte auf eingehende Verbindungen aus dem Internet hören.“

Einen weiteren Gesichtspunkt bringt Michael Loger, Senior Sales Engineer bei Thales eSecurity, ins Spiel: die Verschlüsselung. Gerade sie sei ein Faktor, der im IoT-Umfeld nicht vernachlässigt werden dürfe: „Ohne Verschlüsselung ist eine inhärent sichere IoT-Lösung faktisch unmöglich. Verschlüsselung garantiert als einzige Technologie die Vertraulichkeit, Integrität, Authentizität und Verbindlichkeit von Daten, Programmen und Firmware. Niemand will, dass jeder Hacker die Firmware eines Devices manipulieren kann. Niemand will, dass die Datenströme von IoT-Devices manipuliert oder abgegriffen werden. Und jeder will ein sicheres Schlüssel- und Zertifikatsmanagement. Und das vom IoT-Device über die Middleware bis hin zu den Anwendungen und Managementlösungen in der Cloud.“

Bad News

Game macht Fake News spielerisch erkennbar

Wissenschaftler der Universität Uppsala haben ihr Online-Spiel "Bad News" erfolgreich an 516 Schülern getestet. Es soll helfen, manipulative Techniken in Social-Media-Posts zu erkennen.

>>

Huawei Roadshow 2024

Technologie auf Rädern - der Show-Truck von Huawei ist unterwegs

Die Huawei Europe Enterprise Roadshow läuft dieses Jahr unter dem Thema "Digital & Green: Accelerate Industrial Intelligence". Im Show-Truck zeigt das Unternehmen neueste Produkte und Lösungen. Ziel ist es, Kunden und Partner zusammenzubringen.

>>

Tools

GitLab Duo Chat mit KI-Chat-Unterstützung

Der DevSecOps-Plattform-Anbieter GitLab führt den GitLab Duo Chat ein. Dieses Tool integriert Künstliche Intelligenz in die DevSecOps-Workflows.

>>

Forschung

KI macht Gebärdensprache zugänglicher

Ein KI-Tool der Universität Leiden für "Wörterbücher" erkennt Positionen und Bewegungen der Hände bei der Darstellung unterschiedlicher Gebärdensprachen.

>>