14.10.2020

Operation Trickbot

Riesen-Botnetz lahmgelegt

Autor: Jens Stark

Pete Linforth / Pixabay

Sicherheitsforcher mehrer IT-Unternehmen haben in einer globalen Operation dem Trickbot-Netzwerk einen empfindlichen Schlag beigefügt. Es ist ihnen dabei gelungen, den Command-and-Control-Server des Botnetzes lahmzulegen.

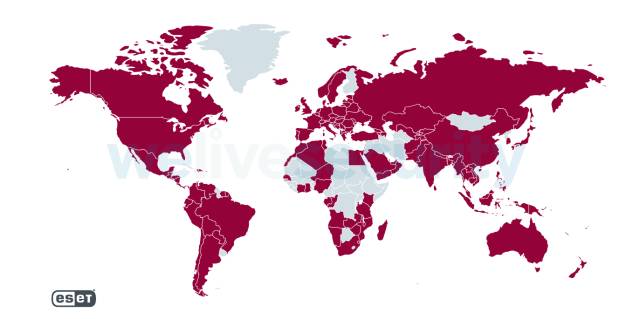

Mit einer weltweiten Operation gegen das TrickBot-Botnetz, das seit 2016 über eine Million Computer infiziert hat, konnte die IT-Sicherheits-Industrie einen wichtigen Schlag gegen das Rückgrat des Cyber-Crime-Netzwerks durchzuführen. Dank der gemeinsamen Aktion, an der sich Microsoft, Eset, Black Lotus Labs Threat Research von Lumen und NTT sowie weiter Unternehmen beteiligt haben, ist es gelungen, den Command-and-Control-Server und damit die Schaltzentrale des Botnetzes lahmzulegen.

Das weltgrößte Botnetz ist vor allem für den Diebstahl von Zugangsdaten und die Verbreitung von Banking-Trojanern bekannt. Neueste Erkenntnisse zeigten zudem, dass die Täter ihr Cybercrime-Portfolio weiter ausgebaut haben und Trickbot als Übertragungsmechanismus für umfassendere Angriffe und weitreichende Schadcode-Infiltrationen nutzen. Diese umfassten unter anderem auch Ransomware-Angriffe auf Unternehmen und Organisationen.

"Wir beobachten das Botnetz seit Jahren und entdeckten immer wieder dessen Weiterentwicklungen. Das macht es zu einem der größten und langlebigsten Netze von gekaperten Rechnern", erklärt Jean-Ian Boutin, Leiter der Research-Abteilung beim Cybersecurity-Spezialisten Eset. "Zudem ist TrickBot eine der am weitesten verbreiteten Banking-Malware-Familien und stellt somit eine ernstzunehmende Bedrohung für alle Internetnutzer dar."

Eset-Forscher haben dabei eigenen Angaben zufolge die Aktivitäten des TrickBot-Netzwerks seit seiner ersten Entdeckung Ende 2016 verfolgt. Allein in diesem hat der Cybersecurity-Spezialist mithilfe seiner Botnet-Tracker-Plattform mehr als 125.000 neue TrickBot-Computerschädlinge analysiert. Zusätzlich konnten mehr als 40.000 Konfigurationsdateien heruntergeladen und entschlüsselt werden, die in den verschiedenen Trickbot-Modulen zum Einsatz kamen.

Vom Banking-Trojaner zur Multifunktions-Malware

Der Schadcode wurde jahrelang sehr erfolgreich auf unterschiedlichste Weise verbreitet. Seit kurzem beobachteten die Eset-Sicherheitsexperten eine neue Entwicklung: Trickbot wurde vorzugsweise auf Systemen installiert, die bereits mit dem bekannten Schadcode Emotet infiziert und schon Teil dessen Botnets waren.

In der Vergangenheit setzten die Betreiber die Trickbot-Malware primär als Banking-Trojaner ein. Ziel war der Diebstahl von Zugangsdaten von Online-Bankkonten und die Durchführung von betrügerischen Überweisungen. In der jüngsten Zeit war ein neuer Trend zu verzeichnen. Die Cyberkriminellen erweiterten ihr Portfolio und nutzten die bestehende Cybercrime-Infrastruktur für gezielte Ransomware-Angriffe auf Unternehmen und Organisationen.

Trickbot-Infektionsmethodik

Eines der ältesten Plugins ermöglicht Trickbot die Verwendung von sogenannten Web-Injects. Die Technik befähigt die Malware, die Darstellung von Webseiten dynamisch zu verändern, wenn der Benutzer eines infizierten Rechners diese besucht. "Durch die Analyse vieler Trickbot-Kampagnen haben wir zehntausende unterschiedlicher Konfigurationsdateien identifiziert. Daher wissen wir, auf welche Webseiten es die Betreiber abgesehen haben. Die meisten der URLs gehörten Finanzinstituten", fügt Boutin hinzu.

"Die Aktivitäten von Cybercrime-Netzwerken wie Trickbot zu unterbinden, sind äußerst schwierig", führt Boutin weiter aus. Die Täter verfügten über unterschiedlichste Fallback-Mechanismen und seien zudem mit anderen cyberkriminellen Akteuren gut vernetzt. "Schläge gegen derartige Netzwerke durchzuführen, sind daher hochgradig komplex angelegte Operationen", ist er überzeugt.

Cyberbedrohungen überall

IT-Sicherheit unter der Lupe

Cybersecurity ist essentiell in der IT-Planung, doch Prioritätenkonflikte und die Vielfalt der Aufgaben limitieren oft die Umsetzung. Das größte Sicherheitsrisiko bleibt der Mensch.

>>

WebGPU

Sicherheitslücke in Browser-Schnittstelle erlaubt Rechnerzugriff via Grafikkarte

Forschende der TU Graz waren über die Browser-Schnittstelle WebGPU mit drei verschiedenen Seitenkanal-Angriffen auf Grafikkarten erfolgreich. Die Angriffe gingen schnell genug, um bei normalem Surfverhalten zu gelingen.

>>

World Cybercrime Index

Cybercrime konzentriert sich auf sechs Länder

China, Russland, Ukraine, USA, Rumänien und Nigeria sind laut World Cybercrime Index führend. Sie gehören zu den Top 10 in jeder der fünf untersuchten Kategorien.

>>

Termine

SecDays - Securepoint geht auf Tour

Der Sicherheitsspezialist Securepoint erwartet auf seiner Roadshow rund 1.000 Systemhäuser und Fachhändler. Unter dem Motto „Horizon“ erfahren diese Neues über die Channel- und Produktstrategie des Herstellers.

>>