22.06.2018

ISMS

1. Teil: „IT-Sicherheit braucht eine gute Organisation“

IT-Sicherheit braucht eine gute Organisation

Autor: Thomas Bär, Frank-Michael Schlede

Wright Studio / Shutterstock.com

Um Unternehmen zu sichern, gibt es diverse Konzepte von BSI-Grundschutz bis ITIL. Für die Verwaltung sind daher Managementsysteme für Informationssicherheit (ISMS) unbedingt erforderlich.

Viele kluge Köpfe haben sich Gedanken gemacht, wie eine Organisation mit starkem IT-Anteil seine Abläufe und Konzepte auf IT-Sicherheit hin ausrichten kann. Gerade in kleinen bis mittelgroßen Firmen kommt es im Zusammenspiel von IT, Security und Management nicht selten zu unterschiedlichen Prioritäten. Admins, IT-Support und IT-Leiter neigen dabei häufig zu einer primär technischen Betrachtung von Sicherheitsanforderungen. Selbst bei einem erhöhten Finanz- und Ressourceneinsatz kann das aber nur zu einer geringen Verbesserung der Sicherheit führen. Denn ein Sicherheitskonzept muss auf das Unternehmen und seine Ziele abgestimmt sein. Und das macht es erforderlich, die Unternehmensleitung als Teil der Sicherheitsstrategie zu begreifen statt sie auf die Rolle des Finanziers zu reduzieren. Vor diesem Hintergrund tun Führungskräfte gut daran, sich mit den Konzepten hinter den verschiedenen Information Security Management Systems (ISMS, Managementsysteme für Informationssicherheit) vertraut zu machen.

Was leistet ein ISMS?

Ein Managementsystem umfasst ganz allgemein eine Vielzahl von Regelungen, die für die Steuerung und Lenkung einer Organisation und das Erreichen der Unternehmensziele notwendig sind. Ein ISMS ist folglich ein System, mit dem ein Managementprozess systematisch implementiert werden kann, dessen Ziel der umfassende Schutz von Informationen gleich welcher Art ist. Das ISMS stellt sicher, dass alle erdenklichen Bestandteile der IT-Organisation in einem sicherheitsrelevanten Kontext betrachtet werden.

So ist es zum Beispiel grundsätzlich sehr sinnvoll, eine leistungsstarke, moderne Firewall der neuesten Generation im Netzwerk zu betreiben. Um jedoch das Maximum an Sicherheit aus einer solchen Anschaffung zu ziehen, ist es notwendig, das System korrekt zu konfigurieren und die Protokolle regelmäßig zu sichten.

Dafür wäre noch nicht zwingend ein ISMS notwendig, doch spielt es gerade hier seine Stärken aus. Ein ISMS beschreibt nämlich, an was der IT-Leiter noch alles denken sollte, wenn eine solche Firewall in Betrieb geht. Wurden wirklich alle Verbindungswege so gewählt, dass sie durch die neue Anlage fließen? Welche Auswirkungen hat es auf die Konfiguration, wenn im Außenstandort etwas verändert wird? Entspricht die gewählte Konfiguration den üblichen Sicherheitsanforderungen oder hat der hinzugezogene externe Berater nur seine Lieblingsvariante eingestellt? Wie sollte die Qualifikation der Mitarbeiter entwickelt werden oder welches Rollenkonzept sollte der verantwortliche Bereichsleiter wählen?

Viele ISMS-Modelle beginnen mit einer Betrachtung des Inventars und der Gegebenheiten. Ergebnis dieses Assessments ist eine zusammenfassende Beurteilung aller Bestandteile unter Sicherheitsgesichtspunkten. Hier fließen beispielsweise System- und Datensicherheitsabläufe, Server- und Netzwerkinfrastruktur, administrative Richtlinien oder das Client- und Mobile-Device-Management zusammen. Im nächsten Schritt findet zum Beispiel ein Abgleich mit den Gefährdungskatalogen im IT-Grundschutz des BSI statt, gefolgt von der Auswahl der zu ergreifenden Maßnahmen. Auf dieser Grundlage werden die Sicherheitsvorkehrungen getroffen und dokumentiert.

ISMS helfen Verantwortlichen somit, eine am Unternehmen ausgerichtete, in den Prozessen verwurzelte, technisch zeitgemäße IT-Sicherheitskonzeption auf den Weg zu bringen. Angesichts der Fülle von Parametern und deren Wechselwirkungen ist die Unterstützung durch ein ISMS zwingend erforderlich.

Im Folgenden skizziert com! professional zunächst zwei Arten von Standards, die Unternehmen für ein ISMS heranziehen können: zum einen dediziert als ISMS ausgelegte Sicherheitsstandards, zum anderen klassische IT-Standards mit starkem Sicherheitsbezug. Anschließend geben wir Tipps für die erfolgreiche Umsetzung eines ISMS.

2. Teil: „ISMS-Konzepte“

ISMS-Konzepte

Es gibt verschiedene etablierte Sicherheitsstandards, deren Erreichung den übergeordneten Unternehmenszielen dient und die daher weit mehr sind als eine technische Beschreibung von Sicherheitsmaßnahmen.

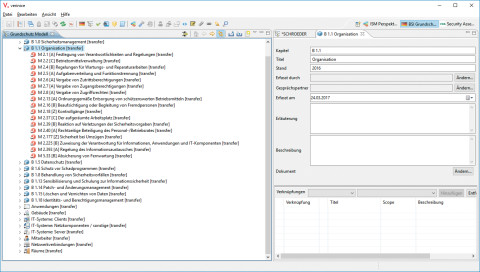

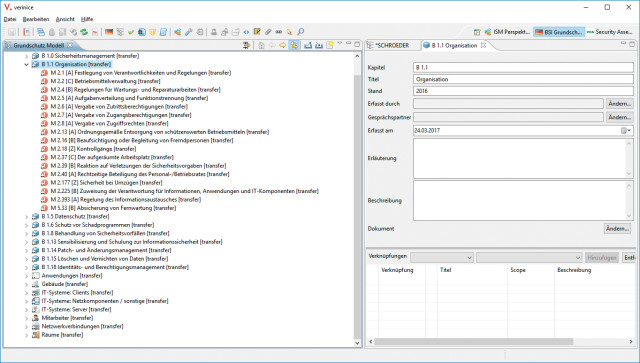

IT-Grundschutz-Kataloge: Das Bundesamt für Sicherheit in der Informationstechnik (BSI) brachte 2006 mit dem IT-Grundschutz ein Konzept für die Umsetzung eines Managementsystems für Informationssicherheit heraus. Der IT-Grundschutz bietet mit seinen drei Standards 200-1, 200-2 und 200-3 in Kombination mit den IT-Grundschutz-Katalogen (vormals IT-Grundschutzhandbuch genannt) Hilfestellungen bei der Einführung und Aufrechterhaltung eines ISMS. In der Auslegung der IT-Grundschutz-Kataloge legt das BSI besonderen Wert auf die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen. Angepasst an die internationale Norm ISO/IEC 27001 sind die IT-Grundschutz-Kataloge seit 2006 faktisch Standard in deutschen Behörden.

Berthold Model, CISO und Bereichsleiter Entwicklung des Ettlinger IT-Dienstleisters Schleupen, sieht zwischen BSI-Grundschutz und ISO 27001 allerdings einen wichtigen Unterschied: „Beim international anerkannten Standard ISO 27001 hat der Anwender zwar viel mehr Spielraum, aber dadurch ist auch mehr Erfahrung und Wissen zur Umsetzung erforderlich.“ Und Christian Heutger, Geschäftsführer der

PSW Group, Spezialist für SSL-Zertifikate, betont: „Wichtig wäre, dass die IT-Entscheider zunächst das Top-Management ins Boot holen, denn ein ISMS auf Basis von ISO 27001 ist kein primäres IT-Thema (wie etwa der BSI-Grundschutz), sondern ein Business-Thema.“

PSW Group, Spezialist für SSL-Zertifikate, betont: „Wichtig wäre, dass die IT-Entscheider zunächst das Top-Management ins Boot holen, denn ein ISMS auf Basis von ISO 27001 ist kein primäres IT-Thema (wie etwa der BSI-Grundschutz), sondern ein Business-Thema.“

ISIS12: Für die schnellere Umsetzung im Mittelstand existiert eine vereinfachte Variante, da die Erfahrung gezeigt hat, dass Firmen ohne ISMS meist auch kein IT-Service-Management (ITSM) umsetzen konnten, was wiederum den Einstieg in ein ISMS erschwert. Diese Minimalform von ISO/IEC 27001 oder des IT-Grundschutzes heißt ISIS12. Sie eignet sich besonders für kleinere IT-Abteilungen ohne speziell geschultes Personal, die sich verständlicherweise mit der Risikoanalyse und der Ableitung von Maßnahmen schwertun. ISIS12 geht auf das Netzwerk für Informationssicherheit im Mittelstand (NIM) zurück, das in einem wissenschaftlich abgestützten Modell aus ISO/IEC 27001 beziehungsweise IT-Grundschutz zwölf Schritte abgeleitet hat. Der Fokus von ISIS12 liegt in klaren Handlungsanweisungen von begrenztem Umfang und einem verständlich formulierten Einführungskonzept.

Richtlinien VdS 3473: Unter dieser Bezeichnung stellt die VdS Schadenverhütung GmbH, ein Unternehmen des Gesamtverbands der Deutschen Versicherungswirtschaft, Vorgaben und Hilfestellungen bereit, die die Implementierung eines ISMS vereinfachen und konkrete Vorschläge für Maßnahmen zur organisatorischen wie technischen Absicherung von IT-Infrastrukturen liefern. VdS 3473 ist speziell für KMUs, kleinere Institutionen und Behörden ausgelegt. Ziel ist es, ein angemessenes Schutzniveau zu definieren, das sich mit möglichst geringem Aufwand umsetzen lässt.

3. Teil: „IT-Standards mit Sicherheitsbezug“

IT-Standards mit Sicherheitsbezug

Sicherheit kommt in allen modellhaften Betrachtungen der IT-Organisation vor. Alternativ zu den genannten ISMS-Konzepten reicht es für manche Unternehmen unter Umständen schon aus, sich an solchen traditionellen Standards zu orientieren. Die wichtigsten sind:

COBIT: Diese Abkürzung steht für Control Objectives for Information and Related Technology, was frei übersetzt so viel heißt wie „Kontrollziele für Informationen und darauf bezogene Technologien“. Das sehr umfangreiche Kontrollsystem betrachtet geschäftsrelevante Informationstechnologien von der Planung bis zum Ende der Nutzung ganzheitlich unter Managementgesichtspunkten und kann deshalb Einsatzrisiken begegnen.

COBIT definiert hierzu die notwendigen Ziele, wobei die IT-Sicherheit selbst nicht im Vordergrund steht, vielmehr dient das Konzept dem Erlangen der IT-Governance, bei der ein Dreiklang aus Führung, Organisationsstrukturen und Prozessen gewährleisten soll, dass die IT die Unternehmensstrategie und die Unternehmensziele unterstützt.

ITIL: Die Information Technology Infrastructure Library, kurz ITIL, ist quasi die „Mutter“ aller Good- beziehungsweise Best-Practice-Ansätze. Die Verfahrensbibliothek bietet in puncto IT-Sicherheit ebenfalls einige wichtige Schritte und Vorschläge. Ihr Ziel ist es, die innerbetrieblichen Geschäftsprozesse mit den als notwendig erkannten oder schon eingerichteten IT-Prozessen in Form von „IT-Services“ zu verbinden.

Hierzu gibt ITIL den Verantwortlichen Verfahren an die Hand, um die oft noch sehr technologiezentrierte Informationstechnologie gedanklich zu verlassen und durch eine service- und prozessorientierte Interpretation des IT-Einsatzes zu ersetzen, bei dem die IT-Dienste über ihren gesamten Lebenszyklus hinweg betrachten werden.

Während in COBIT eher definiert ist, was es zu erreichen gilt, liegt der Schwerpunkt bei ITIL auf der Frage, wie sich derlei Ziele überhaupt erreichen lassen. ITIL legt den Fokus auf die Gestaltung eines ordnungsgemäßen und nach definierten Regeln ablaufenden IT-Betriebs.

Da in jeder Regel auch das Thema IT-Sicherheit berücksichtigt sein kann, stellt dieses Modell gleichzeitig ein IT-Sicherheitssystem dar. Ein klassisches Beispiel aus dem ITIL-Umfeld sind geplante Änderungen im System durch das Change Management. Neben der zeitlichen Planung ist dabei ausreichend Raum, um verschiedene sicherheitsrelevante Aspekte aufzunehmen.

Im Unterschied zum praktischen Maßnahmenkatalog des BSI-IT-Grundschutzes geht es bei ITIL um eine veränderte Einstellung zur Organisation von IT-Abläufen.

ITIL unterstützt letztlich die Unternehmensführung bei der Ausbildung eines IT-Service-Managements. Die Ansätze nach ITIL dienen nicht nur der Einrichtung von ITIL-Service-Diensten, sondern gleichzeitig der Etablierung eines Sicherheitsmanagementsystems.

ISO/IEC 20000: Bereits der Aufbau und das Einrichten eines Service-Managementkonzepts können das Fundament einer ISMS-Installation bilden, beispielsweise nach ISO/IEC 20000. Diese internationale Norm dokumentiert die Anforderungen an ein professionelles IT-Service-Management. ISO/IEC 20000 ist ausgerichtet an Prozessbeschreibungen, wie sie in ITIL definiert sind, und ergänzt diese um die Bereiche „Information Security Management“ und „Incident Management“.

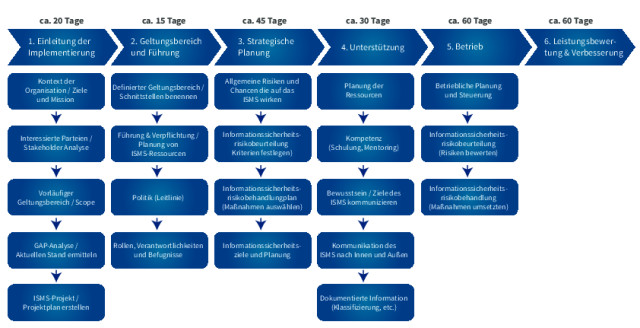

4. Teil: „Erfolgreiche Umsetzung“

Erfolgreiche Umsetzung

Zusammenfassend lässt sich feststellen, dass sich das Sicherheitsmanagement zunächst um die Identifikation der in der Organisation vorhandenen Informationsbestände sorgen muss. Dabei werden diejenigen Maßnahmen dokumentiert, die die Vertraulichkeit, die Integrität und die Verfügbarkeit der Informationen gewährleisten. Darunter fallen unter anderem innerbetriebliche Übereinkommen, Standards, Prozeduren und Richtlinien.

Alle beschriebenen Modelle erfüllen letztendlich diesen Zweck. Für welche Variante sich ein Unternehmen entscheidet, ist oft in erster Linie Geschmackssache. Es gibt aber auch Umstände, die ein bestimmtes Vorgehen nahelegen: Arbeitet ein Unternehmen viel mit Partnern im Ausland zusammen, kann zum Beispiel eine internationale Ausrichtung beim gewählten Informationsicherheits-Standard sinnvoll sein.

Christian Heutger von der PSW Group findet: „Die BSI-Empfehlungen können als gute Referenzen herangezogen werden, neben diesen gibt es auch weitere gute Hilfen, unter anderem die internationalen Standards.“

Sich bei seinem Sicherheitskonzept sklavisch an den Wortlaut von ISO 27001 zu klammern oder blind auf die BSI-Maßnahmenkataloge zu vertrauen, ist allerdings nicht sinnvoll. Besser ist es, jeweils auf ihrer Basis die für das Unternehmen am besten geeigneten Methoden und Maßnahmen zu wählen.

Aus Sicht von Experten wie dem CISO von Schleupen, Berthold Model, muss stets die Unternehmensleitung mit der Etablierung von ISMS-Umsetzungen beginnen: „Die Verantwortung für die Einführung und Umsetzung eines Informationssicherheitssystems liegt bei der Geschäftsführung und kann von dieser nicht delegiert werden. In erster Linie muss die Informationssicherheitsstrategie, welche sich aus den Unternehmens- und Sicherheitszielen ableitet, definiert und in einer Leitlinie dokumentiert werden.“

Als weitere wichtige Voraussetzung für eine erfolgreiche ISMS-Umsetzung nennt Model, die „richtigen Rahmenbedingungen zu schaffen“, sprich die zeitlichen, personellen und finanziellen Ressourcen bereitzustellen. Unerlässlich für die operative Umsetzung eines ISMS ist laut Model auch qualifiziertes Personal – und die Klärung von dessen Aufgaben und Zuständigkeiten. Zentrale Erkenntnis dabei ist für Model: „Ein ISMS ist kein Nebenjob.“

5. Teil: „Prioritäten setzen“

Prioritäten setzen

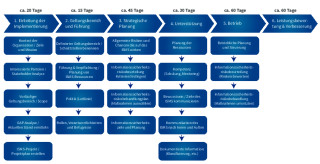

Üblicherweise sieht sich der IT-Leiter mit einer größeren Anzahl von Maßnahmen konfrontiert und muss entscheiden, welche Schritte zuerst anzugehen sind. Hier empfiehlt Berthold Model:„Grundsätzlich sollte in die Maßnahmen zuerst investiert werden, die besonders effektiv sind oder die gegen besonders hohe Risiken schützen.“ Das heißt für Model nichts anderes, als dass man nicht zwangsläufig mit den aufwendigsten und kostspieligsten Aktionen beginnen muss.

„Sind Maßnahmen von Effektivität und Schutzfähigkeit her gleichrangig, empfehlen wir, diejenigen zuerst umzusetzen, die schneller implementiert werden können oder kostengünstiger sind. Natürlich muss auch berücksichtigt werden, dass die Bereiche als Erstes geschützt werden, die den höchsten Schutzbedarf haben. Deshalb ist es wichtig, die Abhängigkeit der Geschäftsprozesse und Aufgaben von der Informationssicherheit zu kennen“, erläutert Model.

Der Vorteil der Fokussierung auf kleinere oder auch preisgünstigere Maßnahmen liegt auf der Hand. Typischerweise sind sie deutlich schneller erledigt, was insbesondere in der Einführungsphase von ISMS auch bei den eigenen Mitarbeitern zu einer besseren Akzeptanz führt. Große Vorhaben gilt es, in möglichst überschaubare und leichter abzuschließende Teile zu zerlegen.

Heutger empfiehlt grundsätzlich, Maßnahmen risikobasiert einzustufen, und folgert: „Daher ist es zunächst wichtig, sich seiner unternehmerischen Werte – das umfasst Kernprozesse, Services, Fähigkeiten und Wissen, aber auch Reputation – bewusst zu werden sowie der Risiken, die auf sie einwirken.“

Und er betont, es helfe nichts, stumpf einen Katalog von Maßnahmen in einer vorgegebenen Ausprägung abzuarbeiten, wenn diese weder zielführend seien noch dem Risiko gerecht würden, das sie vermeiden helfen sollen. „Die Zeiten von Checklisten, das sieht man aktuell auch sehr gut in der Novellierung des Bundesdatenschutzgesetzes durch die EU-Datenschutz-Grundverordnung, sind vorbei: Es geht vielmehr darum, sich Risiken bewusst zu machen und geeignete Maßnahmen auszuwählen.“

6. Teil: „Fazit“

Fazit

Berthold Model von Schleupen fasst seine Erfahrungen in drei Erkenntnissen zusammen.

Erstens: „Informationssicherheit verfolgt das Ziel, Informationen jeglicher Art und Herkunft zu schützen. Eins muss man sich jedoch bewusst sein: Absoluten Schutz gibt es nicht.“

Zweitens: „Es ist wichtig zu begreifen, dass Informationssicherheit kein stabiler Zustand ist, sondern eine permanente Aufgabe.“

Drittens: „Die Einführung eines ISMS allein garantiert noch keinen hohen Schutz. Nur wenn die Mitarbeiter die Informationssicherheit wirklich leben, kann ein angemessenes Maß an Sicherheit erreicht werden.“

Auch PSW-Geschäftsführer Heutger betont, dass ein ISMS trotz all seiner organisatorischen Maßnahmen allein keine Wunder bewirken könne: „ISMS können helfen, risikobasierte Entscheidungen zu treffen, strukturiert und organisiert die Informationssicherheit sowie das notwendige Investment in selbige zu managen, Verantwortlichkeiten zu regeln, aus Fehlern zu lernen und sich kontinuierlich den Gegebenheiten anzupassen und sich zu verbessern. Ein ISMS garantiert aber keine hundertprozentige Sicherheit, es kann, will und wird das nie tun, sondern dass das Bestmögliche getan wird.“

Das Bestmögliche kann dabei auch völlig untechnisch daherkommen, wie ein Blick in die dreizehnte Ergänzungslieferung zum IT-Grundschutz von 2013 klarmacht. Abschnitt M 2.21 (M steht für Maßnahme) regelt das Rauchverbot. Seine Initiierung wird dem „Leiter Haustechnik“ zugeschrieben, als verantwortlich für die Umsetzung werden die Mitarbeiter erklärt. Sinn und Zweck erklärt der IT-Grundschutz so: „Auch in Gebäuden, in denen kein umfassendes Rauchverbot herrscht, muss sichergestellt werden, dass in Räumen mit IT oder Datenträgern (Server-Raum, Datenträgerarchiv, aber auch Belegarchiv), in denen Brände oder Verschmutzungen zu hohen Schäden führen können, ein Rauchverbot erlassen wurde. Dieses Rauchverbot dient gleicherweise dem vorbeugenden Brandschutz wie der Betriebssicherheit von IT mit mechanischen Funktionseinheiten. Dabei muss sichergestellt werden, dass nicht als Folge eines Rauchverbots im Gebäude der Zutrittsschutz geschwächt wird. Es ist häufig zu beobachten, dass Außentüren in schwer einsehbaren Bereichen ständig offenstehen, weil der Nahbereich der Tür die Raucherzone bildet und die Tür aus Bequemlichkeit während der Arbeitszeiten nie geschlossen wird.“

Kurz: Was nützen die besten IT-Schutzfunktionen, wenn einfach die Tür offensteht?

WebGPU

Sicherheitslücke in Browser-Schnittstelle erlaubt Rechnerzugriff via Grafikkarte

Forschende der TU Graz waren über die Browser-Schnittstelle WebGPU mit drei verschiedenen Seitenkanal-Angriffen auf Grafikkarten erfolgreich. Die Angriffe gingen schnell genug, um bei normalem Surfverhalten zu gelingen.

>>

Untersuchung

Amerikaner sehen KI als Risiko für Wahlen

Die Unterscheidung zwischen echten Infos und KI-Inhalten fällt vielen politisch interessierten US-Amerikanern schwer, wie eine Studie des Polarization Research Lab zeigt.

>>

Roadmap

Estos bringt neue Services und Produkte

Der Software-Hersteller feilt an seinem Partnerprogramm, hat Schlüsselpositionen neu besetzt und kündigt eine ganze Reihe neuer Produkte und Services an. Das ist die Estos-Roadmap bis Ende des Jahres.

>>

World Cybercrime Index

Cybercrime konzentriert sich auf sechs Länder

China, Russland, Ukraine, USA, Rumänien und Nigeria sind laut World Cybercrime Index führend. Sie gehören zu den Top 10 in jeder der fünf untersuchten Kategorien.

>>