15.10.2018

Distributed Denial of Service

1. Teil: „Hybrider Schutz vor DDoS-Angriffen“

Hybrider Schutz vor DDoS-Angriffen

Autor: Andreas Fischer

Andrea Danti / shutterstock.com

Für die erfolgreiche Abwehr von DDoS-Angriffen werden Cloud und On-Premise kombiniert. Je nach Angriffsart werden diese entweder lokal abgefangen, oder in ein externes Scrubbing-Center umgeleitet.

Als Ende August zum Anpfiff des ersten Spiels der neuen Saison der Fußball-Bundesliga viele Fans die Website des Fachmagazins „Kicker“ aufrufen wollten, erhielten sie nur eine Fehlermeldung. Schuld war eine DDoS-Attacke auf dessen Provider. Bei einem DDoS-Angriff werden Dienste oder Server eines Unternehmens mit so vielen Anfragen überschwemmt, bis sie nicht mehr erreichbar sind oder nur noch sehr langsam reagieren. Legitime Anfragen haben dann keine Chance mehr, bearbeitet zu werden.

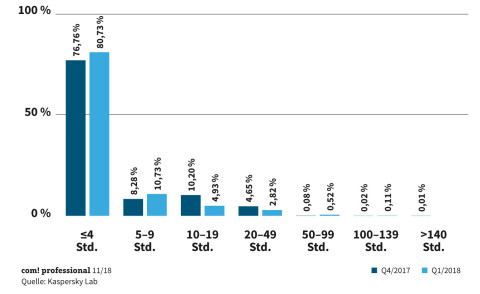

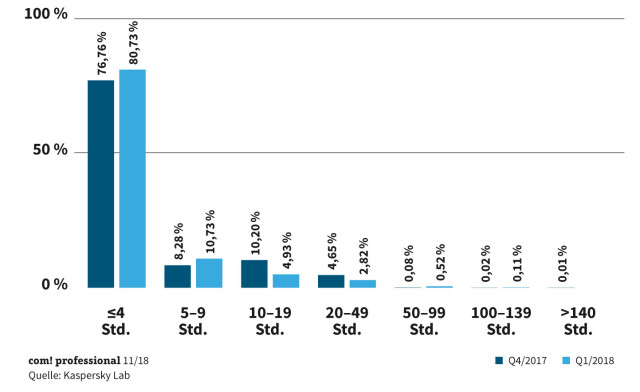

Kein Trost dürfte es für den „Kicker“ gewesen sein, dass er mit so einem Vorfall beileibe nicht allein dasteht - und der Ärger schon nach rund zwei Stunden wieder vorbei war. Der längste seit 2015 gemessene Angriff dauerte laut Kaspersky Lab nämlich sage und schreibe 297 Stunden, also mehr als zwölf Tage.

In einer Auswertung für das erste Quartal dieses Jahres konstatierte der russische Sicherheitsanbieter kürzlich zwei Dinge: zum einen die Versechsfachung aller mehr als 50 Stunden dauernden DDoS-Attacken, zum anderen erhöhte sich der Anteil vergleichsweise kurzer Angriffe mit einer Dauer von weniger als neun Stunden auf mehr als 90 Prozent.

Während lange Angriffe in der Regel von Kriminellen (oder Staaten) ausgehen und eingesetzt werden, um Dienste dauerhaft vom Netz zu nehmen und ernsthaft zu schädigen, sind die kürzeren Attacken eher als Warnung gedacht. Sie sollen betroffenen Unternehmen demonstrieren, wozu die Angreifer in der Lage sind. Meist sind sie Teil einer Erpressung nach dem Motto „Zahle oder wir schädigen dein Geschäft“.

Nachdem anfangs vor allem politische Ziele der Grund für DDoS-Attacken waren, treten mittlerweile derlei Erpressungsversuche immer mehr in den Vordergrund. Für viele Firmen ist das ein ernstes Problem. „Wir leben in einer Zeit, in der offline zu sein keine Option für Unternehmen ist“, erläutert Marc Wilczek, Geschäftsführer von Link11. „Marken aufzubauen dauert Jahre, sie zu vernichten nur eine einzige Nacht.“ Das ist auch den IT-Abteilungen klar. Deswegen zahlen viele die geforderte Summe – oder greifen auf die Dienste eines auf die Abwehr von DDoS-Attacken spezialisierten Anbieters wie Link11 zurück.

Hochvolumen-Angriffe

Das Security Operations Center (SOC) von Link11 registrierte im ersten Quartal 2018 eine Zunahme von DDoS-Attacken um rund 10 Prozent im Vergleich zum Vorquartal. Das Unternehmen mit Hauptsitz in Frankfurt am Main hat die cloudbasierte DDoS Protection Platform entwickelt, die Kunden aus den Bereichen Hosting/IT, Retail, Gaming, E-Commerce, Logistik sowie Medien und Finanzen nutzen. Durchschnittlich wehrte Link11 im Berichtszeitraum nach eigenen Angaben am Tag 160 Angriffe auf seine Kunden ab. Zwölf der Angriffe im ersten Quartal dieses Jahres sollen einen Traffic von über 100 GBit/s eingesetzt haben.

Laut Link11-Geschäftsführer Wilczek markieren diese Hochvolumen-Angriffe „ein neues Zeitalter der IT-Security“. Er fordert, DDoS-Schutz müsse in neuen Dimensionen gedacht werden – „ohne Limitierung beim Schutz umfassender Multi-Cloud-Strukturen der Unternehmen“. Und Carl Herberger,

Vice President for Security Solutions beim israelisch-amerikanischen DDoS-Spezialisten Radware, ergänzt: „DDoS-Angriffe können zu hohen operativen und finanziellen Belastungen führen.“

Vice President for Security Solutions beim israelisch-amerikanischen DDoS-Spezialisten Radware, ergänzt: „DDoS-Angriffe können zu hohen operativen und finanziellen Belastungen führen.“

2. Teil: „Angriffstechnik“

Angriffstechnik

Moderne DDoS-Angriffe basieren häufig auf sogenannten Verstärkungsangriffen. Dabei werden fremde Server und verbreitete Internetprotokolle missbraucht, um Angriffe mit relativ niedriger Datenrate pro Sekunde teils gigantisch zu erhöhen. Aus einem durch einen Angreifer an eine Verstärkungsquelle versandten 1 Byte großen Datenpaket werden durch die Verstärkung leicht 50 Byte oder gar 51.000 Byte.

Normalerweise schicken die zur Verstärkung genutzten Server die Antworten zurück an den Urheber. Diese verstecken sich jedoch mittels IP-Spoofing und geben als Absender die IP-Adresse ihres Opfers an, das dann durch die Vielzahl und die Größe der Datenpakete regelrecht überflutet wird.

Am heftigsten sind bislang Angriffe, die über im Internet frei verfügbare Memcached-Server laufen. Das SOC von Link11 verzeichnete Anfang des Jahres Peaks von teilweise über 400 GBit/s. Memcached wird meist zur Beschleunigung dynamischer Webseiten eingesetzt, indem Daten im Hauptspeicher des Memcached-Servers zwischengelagert werden, um schneller verfügbar zu sein.

Das Problem ist, dass viele Memcached-Server ungesichert über den UDP-Port 11211 erreichbar sind, um Daten zu lesen und zu schreiben und Statistiken abzurufen. Die Auswirkungen von DDoS-Attacken über Memcached-Server sind so groß, dass Link11 sie als „DDoS-Tsunamis“ bezeichnet. Solange die Betreiber der Server ihre Rechner nicht ausreichend schützen und etwa externe Zugriffe auf sie untersagen, werden damit umfassende DDoS-Angriffe ausgeführt. Immerhin haben große Cloud-Anbieter wie AWS und Microsoft Azure mittlerweile reagiert und diesen Kanal bei sich trockengelegt.

Darüber hinaus müssen sich Unternehmen nach Angaben von A10 Networks zunehmend mit Multivektor-Attacken und IoT-basierten Angriffen auseinandersetzen. Der Netzwerk-Security-Anbieter mit Sitz in San José in Kalifornien ist auf den Schutz unternehmenskritischer Anwendungen spezialisiert. Bei einer Multivektor-Attacke nutzen die Angreifer eine Kombination aus bekannten DDoS-Möglichkeiten, um so den größtmöglichen Schaden anzurichten. Davor können sich Unternehmen kaum noch mit eigenen Maßnahmen schützen.

Ein bekanntes Beispiel für einen IoT-basierten Angriff ist die Malware Mirai. Sie infizierte IoT-Devices rund um den Globus und koppelte sie zu einem gigantischen Bot-Netz, mit dem sich DDoS-Attacken durchführen ließen. Mirai war ursprünglich von drei Jugendlichen entwickelt worden, die die Software gegen Minecraft-Server einsetzten. Später wurde Mirai auch dazu verwendet, um Server des DNS-Anbieters Dyn lahmzulegen. Als Folge einer dieser Attacken waren große Webseiten wie Airbnb, Amazon, PayPal und Twitter für mehrere Stunden gar nicht oder nur teilweise erreichbar.

3. Teil: „Moderne Schutzmaßnahmen“

Moderne Schutzmaßnahmen

Experten zufolge ist es nur eine Frage der Zeit ist, bis ein Unternehmen Opfer eines DDoS-Angriffs wird. Klassische Schutzmaßnahmen im eigenen Rechenzentrum sind jedoch teuer, da auch für die seltenen großvolumigen Attacken ausreichend Kapazitäten vorgehalten werden müssten.

Prinzipiell gibt es drei Möglichkeiten, um sich gegen DDoS-Attacken zu wappnen.

On-Premise-Hardware: Ein Unternehmen kann sich selbst um geeignete Lösungen kümmern und diese On-Premise einrichten und vorhalten. Hersteller wie Arbor Networks, Check Point, Cisco, F5 Networks, Fortinet und viele andere bieten geeignete Appliances an.

Cloud-Anbieter: Alternativ kann der Schutz komplett an einen spezialisierten Cloud-Dienstleister ausgelagert werden. Der gesamte Traffic wird dabei in der Regel mit Hilfe des Border Gateway Protocols (BGP) an den Dienstleister umgeleitet, wo er in einem sogenannten Scrubbing-Center bereinigt wird, bevor er wieder zurückgeschickt wird. Cloud-Lösungen sind günstiger, weil sich die Kosten dafür auf eine größere Zahl von Kunden verteilen. Um aber auch wirklich alle Kunden schützen zu können, müssen die Cloud-Anbieter auf dem ganzen Globus verteilte leistungsfähige Rechenzentren betreiben, die auch die hochvolumigen Angriffe abfangen können.

Cloud Overflow: Bei dieser dritten Schutzvariante werden kleinere Angriffe lokal abgefangen. Nur größere Attacken jenseits der 100-GBit/s-Grenze werden an den externen Dienstleister weitergereicht und von ihm mit geeigneten Mitteln bekämpft. Es handelt sich also um einen hybriden Ansatz.

4. Teil: „Das Cloud-Overflow-Konzept“

Das Cloud-Overflow-Konzept

Einen hybriden Schutz bieten zum Beispiel die Defense-Pro-Appliances von Radware. Sie schützen ganze Rechenzentren und bieten Kapazitäten für Angriffe mit 6 bis 200 oder gar 400 GBit/s. Selbst für Software-defined Data Center hat Radware passende virtuelle Appliances im Programm, die nach Angaben des Unternehmens Angriffe mit einer Datenrate von bis zu 20 GBit/s abwehren können. Schwerwiegendere Attacken lassen sich on demand an die Cloud-Infrastruktur von Radware weiterreichen, wo sie mit noch höheren Kapazitäten bekämpft werden können. Wahlweise leitet man dafür den gesamten Traffic oder nur einen Teil um. Wie bei allen Cloud-Varianten muss dabei auch der Dienstleister die restriktiven Vorgaben der Datenschutz-Grundverordnung (DSGVO) zum Umgang mit personenbezogenen Daten einhalten.

Das Overflow-Modell hat eine Reihe von Vorteilen, auch wenn es bislang noch nicht sehr weit verbreitet ist. So sind die Kosten für die lokal anzuschaffende Hardware relativ gering, da sie nicht auf große Angriffe ausgelegt werden muss. Auch die Kosten für die Überlauf-Dienste in die Cloud bleiben niedrig, da sich viele Angriffe bereits On-Premise abwehren lassen. Trotzdem schützen sie sowohl vor kleinen als auch vor groß angelegten DDoS-Attacken.

Radware verwendet nach eigenen Angaben zur Bekämpfung von DDoS-Angriffen inzwischen auch Methoden aus dem Bereich Machine Learning, um erwünschten von unerwünschtem Datenverkehr besser unterscheiden zu können. Diese KI-Techniken sollen eine weit schnellere Reaktion auf neue Angriffe erlauben als traditionelle Maßnahmen. Sie beruhen, ähnlich wie die klassische Bekämpfung von Viren, noch auf manuell erstellten Signaturen. Zunächst legen die Algorithmen ein Modell des normalen, legitimen Traffics an. Auf diese Weise lassen sich Anomalien und andere Abweichungen später leichter erkennen.

Wird später ein Angriff bemerkt, erstellen die Algorithmen eine erste Signatur, die zur Erkennung und Blockierung der unerwünschten Datenpakete verwendet wird. Das Besondere am maschinellen Lernen ist, dass diese Signatur im Lauf des Angriffs automatisch und kontinuierlich angepasst und verbessert werden kann. Eingriffe durch Menschen sind meist nicht mehr nötig. Bei völlig randomisierten Angriffen, die auch immer wieder auftreten, wird notfalls der gesamte Traffic fallengelassen, der nicht dem ursprünglich als legitim eingestuften Datenverkehr entspricht. Speziell gegen Burst-Angriffe, die in wenigen Sekunden einen Dienst oder Server zum Absturz bringen können, wurden zusätzlich harte Grenzen für eingehenden Traffic entwickelt. Die Technik wird Rate-Limiting genannt. Die Limits gelten dabei nur für den Zeitraum, bis eine erste Signatur zur Verfügung steht.

Fazit & Ausblick

Der hybride Schutz vor DDoS-Attacken ist ein besonders erfolgversprechender Ansatz, mit dem sich Unternehmen vor der wachsenden Gefahr eines erpresserischen DDoS-Angriffs schützen können. Kleinvolumige Angriffe werden dabei bereits lokal abgefangen, während größere Attacken an ein externes Scrubbing-Center umgeleitet werden, das die Daten bereinigt und anschließend wieder zurückleitet. Auf diese Weise erreichen Unternehmen einen umfassenden Schutz, halten gleichzeitig aber die Kosten niedrig, da die lokale Hardware vergleichsweise bescheiden ausgelegt werden kann und die Cloud-Infrastruktur nur relativ selten benötigt wird

5. Teil: „Im Gespräch mit Frank Siemons, Security-Experte beim InfoSec-Institute“

Im Gespräch mit Frank Siemons, Security-Experte beim InfoSec-Institute

Der australische Sicherheitsforscher Frank Siemons hat sich unter anderem auf Schwachstellenanalysen und Penetrationstesting spezialisiert. Er arbeitet als Security-Experte beim amerikanischen InfoSec Institute. Im Interview spricht er über die Auswirkungen von DDoS-Attacken auf Unternehmen.

com! professional: Herr Siemons, warum sollten sich Unternehmen mit der Gefahr durch DDoS-Attacken beschäftigen?

Frank Siemons: DDoS-Angriffe verursachen einen großen Aufwand für Unternehmen, die auf die Zugänglichkeit ihrer Online-Dienste angewiesen sind. So können zum Beispiel Banken (Internet-Banking), Online-Verkaufsplattformen und Internet-Provider finanziell beeinträchtigt werden - nicht nur durch einen Angriff, sondern bereits durch die bloße Androhung eines Angriffs, der sich nur durch die Zahlung von „Schutzgebühren“ vermeiden lässt. Natürlich kann es auch zu einem Reputationsverlust kommen. Für eine Regierung kann es darüber hinaus sehr peinlich sein, wenn ihre Infrastruktur für eine bestimmte Zeit nicht zugänglich ist.

com! professional: Welche Art von DDoS-Attacken stellen derzeit die größte Bedrohung dar?

Siemons: Ich glaube nicht, dass es eine bestimmte DDoS-Methode gibt, die für sich genommen die größte Bedrohung für Unternehmen darstellt. Meiner Meinung nach geht die größte Bedrohung vom Kenntnisstand des Angreifers und der Größe seines Toolsets aus. Ein erfahrener Angreifer mit einem großen Bot-Netz kann eine Organisation über einen längeren Zeitraum angreifen. Er muss dazu nur genügend Zeit investieren, um seine Methoden anzupassen, je nachdem wie wirksam sie bei dem Angriff sind.

Wenn zum Beispiel eine SYN-Flut nach 15 Minuten immer noch nicht funktioniert, weil ganz bestimmte Verteidigungsmaßnahmen ergriffen werden, kann er zu einer UDP-Flut übergehen oder sogar unterschiedliche Angriffsmethoden gleichzeitig anwenden. So erhöht er die Komplexität des Angriffs erheblich. Solche Angriffe können dann tagelang andauern.

com! professional: Welche technischen Möglichkeiten haben Unternehmen, um sich gegen DDoS-Angriffe zu schützen?

Siemons: Für große Unternehmen gibt es Vor-Ort-Lösungen von Herstellern wie Radware, Arbor Networks und Cisco. Kleinen bis mittleren Unternehmen dürfte es jedoch schwerfallen, so ein teures und komplexes System zu kaufen und zu betreiben. Deswegen ist es für sie besser, diese Aufgabe an einen Cloud-Dienstleister auszulagern oder eine hybride Lösung in Betracht zu ziehen. Bei dieser Technik befindet sich einige Hardware vor Ort. Alle Attacken, die nicht lokal abgefangen werden können, werden per Overflow in eine Cloud-Plattform umgeleitet.

com! professional: Von welchen Faktoren hängt die ideale Lösung zum Schutz vor DDoS-Attacken noch ab?

Siemons: Natürlich hängt sie nicht nur von der Größe des Unternehmens ab, sondern auch vom verfügbaren Budget und dem wahrgenommenen Risiko.

Vor-Ort-Schutz ist in der Regel nur für große Organisationen wirtschaftlich sinnvoll – oder für kleinere Unternehmen mit großem Budget oder einem hohem Bedrohungsgrad. Outsourcing oder ein hybrides Setup, bei dem einige Geräte vor Ort mit Overflow-Kapazität eingesetzt werden, sind für die meisten „normalen“ KMUs meist sinnvoller.

Ohne Nokia

HMD zeigt erste Smartphones mit der eigenen Marke

Mit den drei neuen Pulse-Modellen bringt HMD seine ersten Smartphones auf den Markt, die nicht mehr unter der Lizenz von Nokia vermarktet werden.

>>

Test-Framework

Testautomatisierung mit C# und Atata

Atata ist ein umfassendes C#-Framework für die Web-Testautomatisierung, das auf Selenium WebDriver basiert. Es verwendet das Fluent Page Object Pattern und verfügt über ein einzigartiges Protokollierungssystem sowie Trigger-Funktionalitäten.

>>

Salzbatterie

Neuer Super-Akku lädt in wenigen Sekunden

Eine neue Batterie des Korea Advanced Institute of Science and Technology (KAIST) lädt binnen Sekunden. Als Basismaterial kommt das auf der Erde in großen Mengen vorkommende Natrium zum Einsatz.

>>

Programmiersprache

Primärkonstruktoren in C# erleichtern den Code-Refactoring-Prozess

Zusammenfassen, was zusammen gehört: Dabei helfen die in C# 12 neu eingeführten Primärkonstruktoren, indem sie Code kürzer und klarer machen.

>>