23.01.2020

Trend Micro Research

Honeypot liefert Erkenntnisse zu Angriffen auf Fabriken

Autor: Jens Stark

LeoWolfert / shutterstock.com

Trend Micro hat die Steuerungstechnik einer fiktiven Fabrik ins Netz gestellt und untersucht, wer die Firma wie angreift. Angegriffen haben in erster Linie eher herkömmliche Hacker wie Kryptominer und Co.

Cyber-Sicherheit in der Industrie: Trend Micro hat die Ergebnisse eines über sechs Monate laufenden Honeypots vorgestellt, der eine industrielle Fabrik imitierte. Die fiktive Operational-Technology-Umgebung (OT) zog dabei hauptsächlich Betrüger und andere finanziell motivierte Cyberkriminelle an.

Ungesicherte Industrieumgebungen werden somit in erster Linie Opfer von ganz herkömmlichen Cyberangriffen, so ein Fazit der Übung. So wurde der Honeypot für das Mining von Kryptowährungen kompromittiert sowie durch zwei unterschiedliche Ransomware-Attacken ins Visier genommen. Zudem wurden seine Rechenkapazitäten für betrügerische Aktivitäten genutzt.

"Zu oft wurde die Diskussion über Cyber-Bedrohungen für industrielle Steuerungssysteme (Industrial Control Systems, ICS) auf hoch entwickelte Angriffe durch staatliche Akteure beschränkt, die darauf abzielen, wichtige Prozesse zu sabotieren", meint Udo Schneider, Security Evangelist bei Trend Micro. "Diese stellen zwar zweifellos ein Risiko für die Industrie 4.0 dar, aber unsere Untersuchungen belegen, dass alltägliche Bedrohungen wahrscheinlicher sind", fügt er an. "Betreiber kleinerer Fabriken und Industrieanlagen sollten daher nicht davon ausgehen, dass Kriminelle sie in Ruhe lassen werden", warnt Schneider aber. Das Fehlen von grundlegenden Schutzmaßnahmen könne die Tür zu relativ einfachen Ransomware- oder Cryptojacking-Angriffen ermöglichen, die letztendlich schwerwiegende Folgen haben könnten, so der Experte weiter.

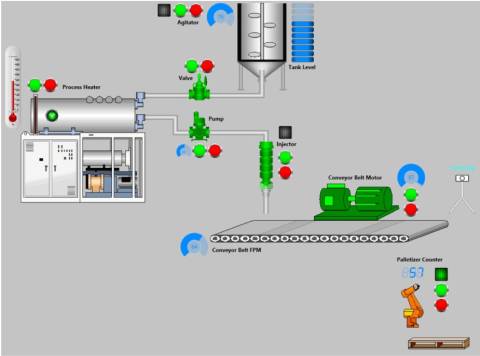

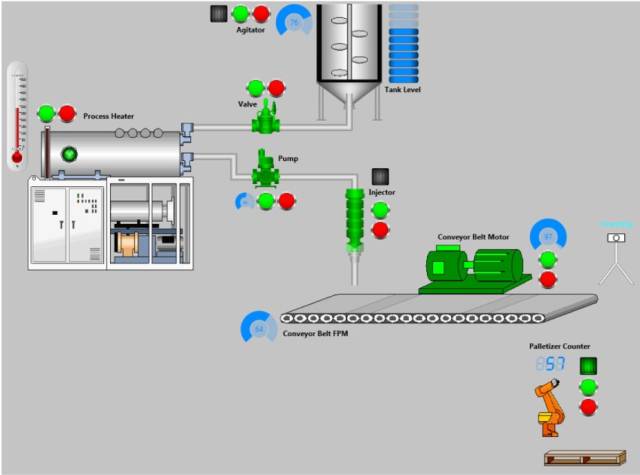

Aufbau des Honeypots

Um die auf ICS-Umgebungen gerichteten Angriffe besser zu verstehen, hat Trend Micro Research für diese Untersuchung ein realitätsnahes, industrielles Prototyping-Unternehmen geschaffen. Der Honeypot bestand aus realer ICS-Hardware und einer Mischung aus physischen Hosts und virtuellen Maschinen zum Betrieb der Fabrik, die mehrere speicherprogrammierbare Steuerungen (SPS), Human-Machine-Interfaces (HMIs), separate Roboter- und Engineering-Workstations sowie einen Dateiserver umfasste.

Der vollständige Untersuchungsbericht, einschließlich näherer Informationen zum Design und Einsatzes des Honeypots stellt Trend Micro auf seiner Webseite bereit.

WebGPU

Sicherheitslücke in Browser-Schnittstelle erlaubt Rechnerzugriff via Grafikkarte

Forschende der TU Graz waren über die Browser-Schnittstelle WebGPU mit drei verschiedenen Seitenkanal-Angriffen auf Grafikkarten erfolgreich. Die Angriffe gingen schnell genug, um bei normalem Surfverhalten zu gelingen.

>>

Untersuchung

Amerikaner sehen KI als Risiko für Wahlen

Die Unterscheidung zwischen echten Infos und KI-Inhalten fällt vielen politisch interessierten US-Amerikanern schwer, wie eine Studie des Polarization Research Lab zeigt.

>>

Roadmap

Estos bringt neue Services und Produkte

Der Software-Hersteller feilt an seinem Partnerprogramm, hat Schlüsselpositionen neu besetzt und kündigt eine ganze Reihe neuer Produkte und Services an. Das ist die Estos-Roadmap bis Ende des Jahres.

>>

World Cybercrime Index

Cybercrime konzentriert sich auf sechs Länder

China, Russland, Ukraine, USA, Rumänien und Nigeria sind laut World Cybercrime Index führend. Sie gehören zu den Top 10 in jeder der fünf untersuchten Kategorien.

>>