11.07.2019

EDR

1. Teil: „Big-Data-Technik schützt das Unternehmensnetz“

Big-Data-Technik schützt das Unternehmensnetz

Autor: Markus Selinger

Joe Therasakdhi / shutterstock.com

Eine integrierte Endpoint Detection Response ist in moderne Endpoint-Lösungen mittlerweile fast unverzichtbar. Angebote ohne EDR werden es in Zukunft schwer haben am Markt zu bestehen.

Die klassische Abwehr von Schad-Software und Eindringlingen in Unternehmensnetzwerken ist Sache einer Client-Server-Lösung. Sie überwacht alle Ein- und Ausgänge, hält Ausschau nach Trojanern und anderen Schad-Tools und wehrt verdächtigen Code ab.

Dringt ein Cyberkrimineller allerdings mit gestohlenen oder gehackten Zugangsdaten in das Netzwerk ein, dann lässt er sich von normalen Nutzern nicht unterscheiden. So geschehen zum Beispiel beim Software-Unternehmen Citrix: Dort bewegten sich Eindringlinge von Oktober vergangenen Jahres bis März dieses Jahres unerkannt im Unternehmensnetzwerk.

Doch auch für solche Gefahren gibt es geeignete Maßnahmen. Eine Endpoint-Detection-and-Response-Lösung, kurz EDR, schützt ein Unternehmensnetz, indem sie Anomalien aufspürt. „Eine normale Endpoint-Lösung schützt zwar sehr gut vor Attacken von außen, aber sie kann keine Anomalien innerhalb eines Netzwerks erkennen“, beschreibt Florian Kellermann, Sicherheitsexperte bei F-Secure, den Unterschied zwischen EDR und regulären Sicherheitslösungen. Bei EDR werte ein Analysenetzwerk mit Hilfe von Machine Learning, Big Data und aktuellen Vorkommnissen die Ereignisse automatisiert aus.

In der Praxis fällt dann auf, wenn zum Beispiel ein Nutzer mit eingeschränkten Zugriffsrechten plötzlich viele Daten sammelt und sie durch das Netz transportiert. In einem solchen Fall wird entweder die automatische Überwachung ausgelöst oder der Zugang gesperrt. Das gesamte Verhalten des Nutzers wird aufgezeichnet - wohin er sich im Netzwerk bewegt und welche Prozesse und Dateien er genutzt hat.

Das alles läuft weitgehend automatisch ab, nur wenige erkannte Anomalien werden dabei noch von einem sogenannten Threat-Hunting-Team manuell untersucht und bewertet. „Mit EDR können IT-Manager Angriffspfade schnell und ohne Reverse Engineering analysieren und nachverfolgen“, erklärt Dan Schiappa, Senior Vice President und General Manager of Products bei Sophos.

EDR und die DSGVO

Wird ein Einbruch ins Netzwerk bemerkt, so ist dieser nach der Datenschutz-Grundverordnung (DSGVO) meist auch meldepflichtig. Das ist zum Beispiel der Fall, wenn ein Unternehmen im Netzwerk mit Kundendaten arbeitet.

Eine der vielen Fragen, die bei der Meldung eines Einbruchs beantwortet werden müssen, lautet: Welche Daten sind aus dem Unternehmen abgeflossen? Normalerweise ist dies kaum detailliert zu beantworten. Eine EDR-Lösung schafft das hingegen sehr oft fast lückenlos. Wurde der Zugriff auf Daten von der EDR-Lösung frühzeitig bemerkt, so lässt sich für die Behörden genau belegen, welche Daten kompromittiert wurden. Für ein Unternehmen ist dabei wichtig, ob es möglicherweise nur einen Kunden oder aber alle Kunden über den Datenverlust informieren muss. Zudem ist sichergestellt, dass der zuvor gehackte Zugang fest verschlossen ist, da der Angreifer zweifelsfrei identifiziert wurde. Hat dieser etwa weitere Türen geöffnet, gefährliche Skripts abgelegt oder Dateien manipuliert, dann hat das die EDR-Software aufgezeichnet. Alles lässt sich Schritt für Schritt nachverfolgen und wieder in den Originalzustand versetzen. Die aufgezeichneten Bewegungen im Netzwerk und eventuell hinterlassene Zusatzwerkzeuge lassen vielfach auch Rückschlüsse auf das eigentliche Ziel des Angriffs und weitere vorhandene Sicherheitslücken zu.

2. Teil: „Netzwerkschutz im Inneren“

Netzwerkschutz im Inneren

Als reines Stand-alone-Produkt wird Endpoint Detection and Response nur vereinzelt angeboten, meist ist EDR Bestandteil einer umfangreichen Next-Generation-Lösung. Alle verfügbaren Mechanismen sollen besser zusammenarbeiten und Unternehmensnetzwerke an sämtlichen Endpunkten schützen.

Hinzu kommen moderne Techniken wie Machine Learning und Big Data. Sie sind heutzutage für einen umfassenden Schutz unabdingbar. Damit lassen sich die in Netzwerken anfallenden Daten zur Angriffserkennung analysieren. Anomalien spürt man durch Vergleiche mit bekannten Abläufen mittels Big Data leichter auf. Eine solche Datenanalyse hat den großen Vorzug, nicht nur auf die interne Datenbank mit bekannten Angriffsmustern angewiesen zu sein.

Viele Security-Hersteller bieten ihre EDR-Lösung auch gemanagt an. Hierfür ist durchaus ein Markt vorhanden: „56 Prozent der deutschen Unternehmen fehlen Fachkräfte in der IT-Sicherheit“, betont Richard Werner, Business Consultant bei Trend Micro. Bei der gemanagten Form übernimmt die primäre Betreuung oft ein Systemhaus mit geschulten Mitarbeitern. Bei auftretenden Anomalien informieren sie die Systemadministratoren des Unternehmens und verfolgen den Fall. Wird dieser zu komplex, kann das Systemhaus das Problem an ein Spezialistenteam des Herstellers eskalieren. Das erwähnte Threat-Hunting-Team hilft dann bei der forensischen Auswertung des Vorfalls.

Ein Unternehmen kann eine EDR-Lösung natürlich auch ausschließlich intern betreuen. Das setzt allerdings einige Administratoren-Schulungen voraus. Im Notfall können diese sich ebenfalls an die Spezialistenteams der Hersteller wenden.

Dass das Thema EDR für Unternehmen immer bedeutender wird, zeigen auch die Analysen des Marktforschungsunternehmens Gartner, das die Anbieter von EDR-Lösungen schon seit Jahren unter die Lupe nimmt. Gartner listet hier Symantec, Trend Micro und Sophos als Leader. Aufgeführt sind ebenfalls die Unternehmen ESET, Kaspersky Labs, Mc-Afee, F-Secure, Bitdefender, Panda Security und Microsoft.

Auch IDC hat bereits 2017 in der Studie „Next Gen Endpoint Security in Deutschland“ festgestellt, dass EDR ein wichtiger Bestandteil der Sicherheitsstrategie im Unternehmen sein sollte. Darin beschreibt IDC-Analyst Matthias Zacher Next Gen Endpoint Security als Erweiterung etablierter Lösungen zum Schutz der Endpoints „um neue Advanced-Security-Technologien und Security-Architekturen sowie proaktive Vorgehensweisen zum Erkennen und Beseitigen von Schwachstellen und Vorfällen auf den Endpoints.“ Eine gute Umschreibung, was EDR leisten kann. In seinem Fazit erklärt der IDC-Analyst: „Die Ergebnisse der Studie zeigen auch, dass sich der Umgang mit Security in den Firmen gewandelt hat. Der Security-Fokus verschiebt sich von eher reaktiven Ansätzen hin zur kontinuierlichen Überwachung in Echtzeit, kombiniert mit entsprechenden Reaktionen auf Auffälligkeiten im System. Das ermöglicht den Unternehmen somit, ihre Organisation viel stärker proaktiv und vorausschauend abzusichern. Dennoch nutzt erst die Hälfte der Unternehmen diesen Ansatz.“

3. Teil: „Lösungen im Überblick“

Lösungen im Überblick

Bitdefender GravityZone Ultra Suite: Die Bitdefender-Lösung vereint alle Schutzfunktionen inklusive EDR in einem Client auf den Servern oder PCs. Diese mehrstufige Endpunktsicherheit der nächsten Generation soll ein Unternehmen selbst vor schwer greifbaren Cyberbedrohungen zielsicher schützen.

Durch die automatisierte Analyse bei EDR reduziert GravityZone Ultra die Vorfälle, die eine manuelle Analyse erforderlich machen würden. Mit Hilfe der einfach zu bedienenden Cloud-Konsole lassen sich verdächtige Abläufe grafisch darstellen und mit wenigen Klicks verfolgen. Auch die nötigen Reaktionen, etwa eine Löschung oder das Blockieren eines Clients, sind direkt aus der Konsole heraus möglich. Das Analyse-Modul erlaubt eine erweitere Untersuchung der Vorgänge vor und nach dem eigentlichen Ereignis, also eine Ursache-Wirkung-Analyse.

ESET Enterprise Inspector: Der Enterprise Inspector basiert auf den bestehenden ESET-Endpoint-Security-Lösungen. Das EDR-Paket arbeitet vor Ort in einem Unternehmensnetzwerk oder in der Cloud und ist damit den unternehmensspezifischen Anforderungen entsprechend frei skalierbar. Mit Hilfe des LiveGrid-Reputationssystems soll verdächtiges Verhalten von Applikationen schnell erkannt werden. Die Zuweisung von Rechnern zu Nutzer- oder Abteilungsgruppen ermöglicht es Sicherheitsteams zudem, unzulässige Aktionen zu erkennen. Diese Kombination soll als Frühwarnsystem dienen und beim ersten Auftreten von Anomalien wichtige Informationen zur aktuellen Bedrohungslage liefern.

Als Zusatz-Service lässt sich ESET Deployment & Upgrade buchen, wobei ESET-Techniker die Produkte in der Unternehmensnetzwerk-Umgebung installieren und die Mitarbeiter schulen.

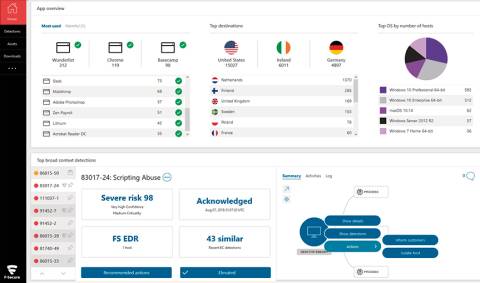

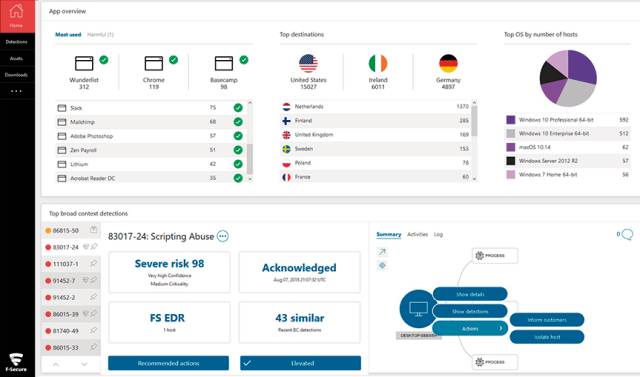

F-Secure Rapid Detection & Response: F-Scure hat ebenfalls bereits seit einigen Jahren ein EDR-Produkt im Programm. Es lässt sich sogar getrennt von der hauseigenen Endpoint-Security-Lösung nutzen. Software-Sensoren dienen auf den Arbeitsstationen und Servern als Überwachungs-Tool für die Erkennung von Anomalien. Die Sensoren sammeln Ereignis- und Verhaltensdaten von den Endgeräten. F-Secure hat die Sensoren so entwickelt, dass sie auch mit den Endpoint-Sicherheitslösungen anderer Hersteller funktionieren.

Mit dem F-Secure Rapid Detection & Response Service können Unternehmen im Fall eines Alarms durch die Sensoren auf ein Threat-Hunting-Team zurückgreifen. Für kleinere Ereignisse schult das F-Secure-Team vorab die Mitarbeiter eines Unternehmens. Da der Service rund um die Uhr arbeitet, sind auch Ereignisse außerhalb der Arbeitszeit schnell im Fokus. Das Unternehmen erhält dann von den F-Secure-Experten eine Auswertung der festgestellten Anomalie und eine Schritt-für-Schritt-Anleitung für eine Reaktion.

Kaspersky Endpoint Detection and Response: Der russische Security-Anbieter Kaspersky Lab versteht EDR schon seit Längerem als festen Bestandteil seiner Endpoint-Security-Lösungen. Daher findet sich das Modul in sämtlichen Endpoint-Varianten - ob cloudbasiert oder als Server-Version. Ältere Suiten lassen sich durch das Produkt Endpoint Detection and Response um EDR-Funktionen erweitern. Damit sollen sich komplexe Bedrohungen unter anderem durch fortgeschrittene Technologien wie maschinelles Lernen, Sandboxing und IOC-Scans (Indicators of Compromise, Gefährungsindikatoren) abwehren lassen.

Kaspersky Lab verwendet für den erweiterten Service nicht dem Begriff „Managed“, sondern bietet ein zusätzliches Paket an: Kaspersky Cybersecurity Services. Damit managt ein Team einen EDR-Vorfall und leistet professionelle Unterstützung, um das Risiko kompromittierter Daten zu reduzieren und finanzielle sowie Reputationsschäden zu minimieren. Das Cybersecurity-Services-Paket enthält auch einen umfassenden Plan für Sicherheitsschulungen, Threat Intelligence, proaktive Sicherheitsbewertungen sowie ausgelagerte Dienste zur Bedrohungssuche und einen Rund-um-die-Uhr-Premium-Support.

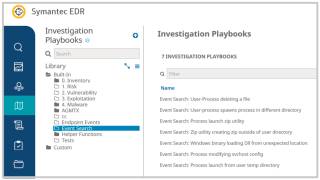

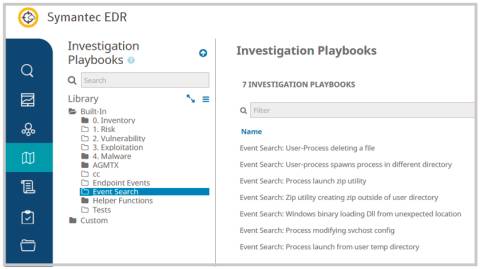

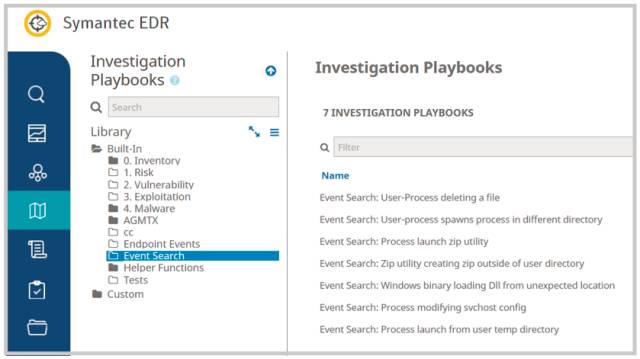

Symantec Endpoint Detection and Response: Die EDR-Lösung von Symantec setzt den Einsatz der Symantec Endpoint Protection oder Endpoint Protection Cloud voraus. Für ein Unternehmen ohne extra Security-Spezialisten bietet Symantec das Produkt Managed Endpoint Detection and Response Service an. Das integrierte Modul arbeitet nahtlos mit dem klassischen Endpoint-Schutz-Modul zusammen. Mit Hilfe von Machine Learning und Playbooks lassen sich Cybersicherheitsmaßnahmen einleiten und fachgerechte Untersuchungsmethoden nutzen. Damit können laut Symantec auch Untersuchungsabläufe angepasst und ohne komplexe Skripts manuelle Routineaufgaben automatisiert werden. Im Ernstfall werden verdächtige Dateien automatisch durch Sandboxing isoliert und klassifiziert. Durch den Einsatz zusätzlicher Sensoren können Ereignisse über Endpunkte, das Netzwerk und E-Mail korreliert werden. Die Anzeige aller Vorfälle erfolgt über eine EDR-Konsole, auf der Sicherheitsanalysten die Bearbeitung großer Datenmengen mit Hilfe von visualisierten Graphen und Warnmeldungen erledigen können. Bei einer komplexen Bedrohungslage lassen sich für eine bessere Ersteinschätzung der gezielten Angriffe Expertenbewertungen abrufen. Sind die weiteren Schritte für interne Mitarbeiter zu komplex, kann man Analysten des Symantec Security Operations Center (SOC) dazuschalten. Diese Threat Hunter stützen ihre Analysen auf die Daten der Symantec SOC Technology Platform und des Symantec Global Intelligence Network.

Sophos Intercept X Advanced mit EDR: Die Endpoint-Security-Lösung Intercept X Advanced mit EDR ist in Sophos’ cloudbasierte Konsole Central integriert. Da dort auch alle weiteren Sicherheitsmodule erreichbar sind, lässt sich leicht zwischen den verschiedenen Sicherheitsmodulen interagieren. Unternehmen müssen daher keine Server einrichten oder pflegen, sondern melden sich einfach online an und laden die Agenten auf die einzelnen Endpunkte oder lassen sie ausrollen. Auf diese Weise profitiert auch der klassische Endpoint-Schutz für Exploits und andere Malware von EDR-Funktionen.

Ein installiertes Intercept X Advanced mit EDR übernimmt laut Sophos die Arbeit von geschultem Fachpersonal und Unternehmen erhalten mehr Know-how, ohne weitere Mitarbeiter einzustellen Die EDR-Lösung nutzt zur Analyse des Netzwerks und des Verkehrs Machine Learning und aktuelle Bedrohungsdaten aus den Sophos Labs.

Mit dem Produkt bekommen Administratoren einen detaillierten Überblick über einen vom System gemeldeten Vorfall: Wo hatte der Angriff seinen Ursprung, welche Bereiche sind betroffen und welche Maßnahmen sollten ergriffen werden? Diese Daten sind auch wichtig für eine Beweissammlung bei einem meldepflichtigen DSGVO-Fall. Eine Analyse stellt den Ablauf eines Angriffs immer auch visuell dar. Zudem gibt das System Empfehlungen für die nächsten Schritte.

Trend Micro Apex One Endpoint Security mit EDR: Der Anbieter Trend Micro stellt EDR gleich in mehreren Produktpaketen für den Endpoint-Schutz in Unternehmen bereit. In der webbasierten Oberfläche Apex Central fasst Trend Micro die Verwaltung aller verfügbaren Pakete zusammen. Unter dem Namen Apex One bündelt Trend Micro nur die Technologie-Funktionen von Next-Gen-Security. In den Paketen Smart Protection Complete Suite oder Smart Protection for Endpoints stecken dann die einzelnen Next-Gen-Module. Beide Varianten lassen sich sowohl über die Cloud managen als auch vor Ort auf einem Server betreiben.

Nutzer der Smart-Protection-Suiten können ihren Schutz zudem gezielt um das Tool-Paket Endpoint Detection & Response (EDR) erweitern. Managed Detection & Response (MDR) bietet einen gemanagten Schutz rund um die Uhr und die Verfügbarkeit von Threat-Hunting-Experten an. Für die erweitere Analyse beziehungsweise Forensik lässt sich auch noch Sandbox as a Service hinzubuchen.

Die gezielte EDR-Analyse erfolgt durch die Aufzeichnung von Systemereignissen und Verhaltensweisen und der anschließenden Untersuchung der Daten. Unternehmen haben zwei Optionen. Im normalen EDR-Paket stecken Sensoren für alle Endpunkte. Dabei können dann interne Fachleute mit Gefährdungsindikatoren (Indicators of Compromise, IOCs) nach komplexen Bedrohungen oder mit Angriffsindikatoren (Indicators of Attack, IOAs) nach potenziellen Angriffen suchen.

Hat ein Unternehmen keine Fachleute zur Auswertung, so empfiehlt Trend Micro den erwähnten Service Managed Detection and Response (MDR). Dieser bietet eine 24/7-Alarmüberwachung, Alarmpriorisierung, Untersuchung und Threat Hunting. Der MDR-Service erfasst Daten zu Endpunkten, Netzwerksicherheit und Server-Sicherheit zum Korrelieren und Priorisieren von Alarmen und Systeminformationen sowie eine Ursachenanalyse. Die Trend-Micro-Bedrohungsforscher untersuchen dann im Auftrag den Vorfall und stellen einen Maßnahmenplan bereit.

Fazit

Wie wichtig EDR im Unternehmensbereich ist, haben inzwischen fast alle Hersteller registriert und entsprechende Produkte oder integrierte Module in ihren Lösungen im Angebot. Dazu gehören neben den vorgestellten Herstellern auch Panda Security, McAfee oder Malwarebytes.

Einige weitere Anbieter wie FireEye, Carbon Black, Tanium, RSA oder Cisco sind in Deutschland noch nicht so etabliert. Aber eines ist sicher: Produkte ohne EDR werden es schwer haben, für echte Next-Gen-Lösungen ist EDR einfach unverzichtbar.

Pilot-Features

Google Maps-Funktionen für nachhaltigeres Reisen

Google schafft zusätzliche Möglichkeiten, um umweltfreundlichere Fortbewegungsmittel zu fördern. Künftig werden auf Google Maps verstärkt ÖV- und Fußwege vorgeschlagen, wenn diese zeitlich vergleichbar mit einer Autofahrt sind.

>>

Codeerzeugung per KI

Code ist sich viel ähnlicher als erwartet

Eine Studie zeigt, dass einzelne Codezeilen zu 98,3 Prozent redundant sind, was darauf hindeutet, dass Programmiersprachen eine einfache Grammatik haben. Die Machbarkeit von KI-erzeugtem Code war also zu erwarten.

>>

JavaScript Framework

Hono werkelt im Hintergrund

Das JavaScript-Framework Hono ist klein und schnell. Ein weiterer Vorteil ist, dass Hono auf vielen Laufzeitumgebungen zum Einsatz kommen kann.

>>

WebGPU

Sicherheitslücke in Browser-Schnittstelle erlaubt Rechnerzugriff via Grafikkarte

Forschende der TU Graz waren über die Browser-Schnittstelle WebGPU mit drei verschiedenen Seitenkanal-Angriffen auf Grafikkarten erfolgreich. Die Angriffe gingen schnell genug, um bei normalem Surfverhalten zu gelingen.

>>