19.12.2018

IT-Security-Vorhersagen 2019

1. Teil: „Angriff auf das biologische System Mensch“

Angriff auf das biologische System Mensch

Autor: Jens Stark

deepadesigns / Shutterstock.com

Cyberkriminelle werden sich an die veränderten IT-Landschaften von Unternehmen anpassen und vermehrt via Phishing die "Schwachstelle Mensch" ins Visier nehmen.

Eines bleibt auch 2019 in der IT-Sicherheit sicher: Hacker und Cyberkriminelle werden weiterhin ihr Unwesen treiben. Nur die Methoden und Angriffsvektoren werden sich ändern und verschieben. Dies ist eine der Erkenntnisse der IT-Sicherheitsvorhersagen 2019, die Trend Micro am 20. Dezember veröffentlichen wird und die Udo Schneider, Security-Evangelist des japansichen IT-Sicherheitsspezialisten, am Dienstag in Zürich vorgestellt hat.

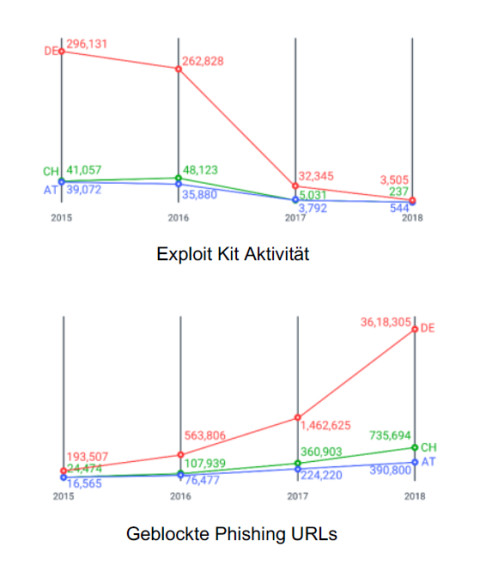

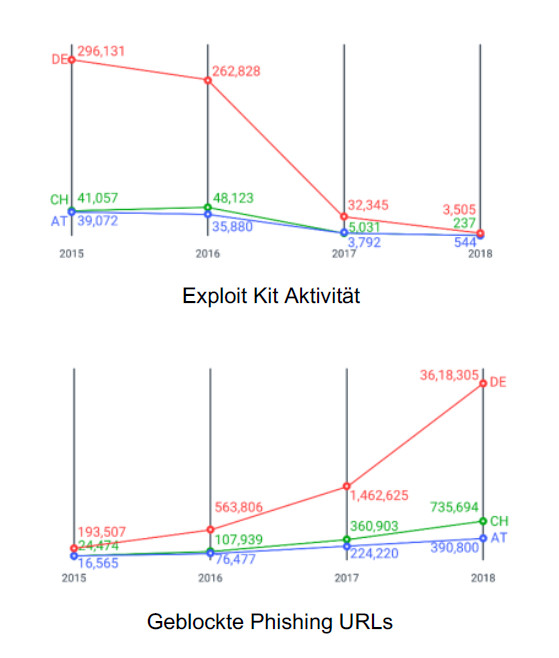

Weniger Technik mehr Mensch

Einer der großen Trends, die Schneider sieht, ist die weitere Zunahme von Social Engineering via Phishing. Dagegen werden Angriffe mit Hilfe von sogenannten Exploit-Kits zurückgehen. Damit wird ein Trend fortgesetzt, der bereits seit einigen Jahren zu beobachten ist.

Der Grund ist laut Schneider einfach: Diese Sammlungen von Schwachstellen, die für Angriffe ausgenutzt werden können, wirken nicht mehr im gleichen Maß wie früher. "Das hat damit zu tun, dass damals die Opferbasis aus Hackersicht eine homogene Infrastruktur und somit technisch gesehen eine Monokultur darstellte", meint der Security-Evangelist von Trend Micro. Damals hätten die meisten Opfer einen PC mit der jeweils am weitesten verbreiteten Windows-Version und meist einen Browser sowie bestimmte Plug-ins benutzt. Die Verwendung von Exploit-Kits sei somit vielversprechend gewesen und habe hohe Infektionsraten generiert und garantiert. "Die Erfolgsrate bei Exploit-Kits lässt somit nach", fasst er zusammen.

Das sei heute anders, denn die Leute gingen mit allen möglichen Geräten und Plattformen ins Internet. "Einige werden noch mit ihrem Notebook oder Desktop-PC ins Web gehen, die meisten benutzen aber mittlerweile Smartphones, Tablets und Smart-TVs", berichtet Schneider. Die Folge: Die Cyberkriminellen ändern ihre Taktik und versuchen, den Opfern via Phishing Malware unterzujubeln. "Als Hacker attackiere ich nicht mehr das technische System PC über einen Exploit, sondern das biologische System Mensch, das vor dem PC sitzt", bringt Schneider die Situation auf den Punkt.

2. Teil: „Gefahrenherd Home Office“

Gefahrenherd Home Office

Eine weitere Entwicklung, die 2019 zunehmen wird, hängt mit der veränderten Arbeitswelt zusammen. Viele Angestellte arbeiten zumindest zeitweise auch von zu Hause aus. Doch dort finden sich immer mehr Geräte, die verseucht sein könnten, und deren Gefahrengut über den Laptop der Mitarbeiterin und des Mitarbeiters den Weg in die Unternehmens-IT finden könnte.

Gutes Beispiel ist laut Schneider das mit Mirai infizierte Babyphone oder der Internet-Router, der für einen Cyberkriminellen Kryptowährungen schürft, ohne dass der Geräteinhaber dies weiß. "Von dieser veränderten Arbeitsweise gehen massive Sicherheitsbedrohungen für Unternehmen aus", warnt Schneider, "zumal die Anzahl smarter Geräte zu Hause beständig wächst".

Compliance vs. Security

Ein weiterer Security-Trend betrifft die frisch eingeführte Datenschutzgrundverordnung (DSGVO). Durch die Erfüllung dieser Regeln kommen Firmen zunehmend in einen Clinch zwischen Compliance und Security. Bis 2020 werden sich laut Trend-Micro-Prognosen bis zu 75 Prozent der neuen Firmen zwischen Compliance und Sicherheit entscheiden müssen.

"Wenn Sie sich das Compliance-Leben in Sachen Datenschutz einfach machen wollen, dann verarbeiten und speichern Sie so wenig personenbezogene Daten wie möglich. Denn die Daten, die ich nicht erhebe, kann ich nicht durch einen Breach verlieren", meint Schneider.

Dies habe verheerende Auswirkungen auf die Security, beklagt er. "Bei einem Angriff hätten Sie nämlich gerne so viele forensischen Daten zur Verfügung wie möglich", erklärt Schneider. Als Beispiel nennt er die Möglichkeit, die IP-Adressen der Besucher der eigenen Webseite zu anonymisieren, indem Teile der Adresse gelöscht werden. "Aus Compliance-Sicht ist das ein gangbarer Weg, aus Security-Sicht ist es aber fast unmöglich, wegen der pseudonymisierten IP-Adressen nach einem Angriff festzustellen, wer die Webseite attackiert hat", führt er aus.

3. Teil: „Chefbetrug wird verlagert“

Chefbetrug wird verlagert

Auch in Unternehmen spielt 2019 der Faktor Mensch eine gewichtige Rolle. Zeichen hierfür ist beispielsweise die Zunahme sogenannter BEC (Business E-Mail Compromise) oder Chefbetrüge. Dabei werden Mails an die Führungsetage verstanden, die diese dazu bewegen soll, eine größere Überweisung zu tätigen oder zu genehmigen.

"Diese Betrugsmasche wird 2019 hierarchisch zwei Ebenen weiter unten ansetzen", erklärt Schneider. In den Fokus der Angreifer geraten somit Vorstands-Sekretärinnen, hochrangige Assitenten oder Team-Leiter in wichtigen Abteilungen wie der Buchhaltung. "Zwar dürfen diese Personen keine 10 Millionen Dollar überweisen, wie vielleicht der CFO einer Firma. Sie verfügen aber über ein Obergrenze von mehreren 10.000 Dollar", so Schneider. Könne man als Cyberkrimineller mehrere dieser hierarchisch weiter unten angesiedelter leitenden Angestellten zur Überweisung bewegen, komme auch ein schöner Batzen zusammen.

Dieses Phänomen könne am besten durch die Veränderung der Firmenkultur entschärft werden, meint Schneider. Sei diese zu hierarchisch aufgebaut, getrauten sich Untergebene oft nicht, bei eigenartigen Anfragen von Überweisungen beim Chef nachzufragen. Nur wer eine offene, ungezwungene Kultur pflege, könne diese Betrugsmasche am ehesten abwenden.

4. Teil: „Hackertummelfeld Cloud“

Hackertummelfeld Cloud

Die zunehmende Nutzung von Cloud-Diensten durch Firmen wird den Cyberkriminellen 2019 ebenfalls neue Angriffsvektoren bescheren. Eines der Probleme sei die Migration von Datenbanken und Applikationen, die bislang auf einem Server des eigenen Rechenzentrums betrieben wurden, in die Cloud. Denn diese müssten in einer Cloud-Umgebung ganz anders abgesichert werden, da etwa die umschließende Firewall nun wegfalle.

Ein weiteres Phänomen betrifft das Schürfen von Kryptowährungen. Cyberkriminelle finden immer häufiger Wege, um die Cloud-Ressourcen von Firmen für ihre Zwecke zu missbrauchen. So verwenden sie gestohlene Cloud-Accounts und erstellen im Namen einer Firma zusätzliche Cloud-Instanzen zu Schürfzwecken. Die Rechnung des Cloud-Providers für die verwendete Rechenleistung landet dann beim Unternehmen.

Mehr Cyberoffensiven von Staaten

Auch Staaten werden 2019 als Cyberprotagonisten weiterhin tätig sein. "In diesem Zusammenhang werden mehr unschuldige Opfer ins Kreuzfeuer geraten. Die Kollateralschäden nehmen somit zu", berichtet Schneider. Er nennt zur Illustration die Angriffe mit WannaCry und NotPetya. Diese waren ursprünglich als Cyberwaffen konzipiert. Die Opfer der Angriffe seien aber Unternehmen und Privatpersonen gewesen. Laut Schneider wird dieses Phänomen 2019 zunehmen.

"Wenn Sie davon ausgehen, dass viele Staaten ihre Cyberoffensive massiv aufrüsten, werden auch mehr unschuldige, nichtbeteiligte Nutzer und Firmen Opfer dieser Scharmützel werden», prognostiziert Schneider.

Generell kann man im staatlichen Umfeld vom Aufbau eines Arsenals von Cyberwaffen mit zugehörigem Personal sprechen. Laut Schneider halten viele Regierungen nicht mehr nur ABC-Waffen zu Abschreckungszwecken parat sondern auch D-Waffen, also digitale Waffen.

WebGPU

Sicherheitslücke in Browser-Schnittstelle erlaubt Rechnerzugriff via Grafikkarte

Forschende der TU Graz waren über die Browser-Schnittstelle WebGPU mit drei verschiedenen Seitenkanal-Angriffen auf Grafikkarten erfolgreich. Die Angriffe gingen schnell genug, um bei normalem Surfverhalten zu gelingen.

>>

Cloud-PBX

Ecotel erweitert cloud.phone-Lösung um MS Teams-Integration

Die Telefonanlage aus der Cloud von Ecotel - ein OEM-Produkt von Communi5 - cloud.phone, ist ab sofort auch mit Microsoft-Teams-Integration verfügbar.

>>

Personalien

Komsa stellt sich im Solution-Segment neu auf

Der Distributor richtet sein UC- und Cloud-Business neu aus und stellt mit Christof Legat einen neuen Vice President UC-Solutions vor, Friedrich Wahnschaffe ist als Vice President für das MS-Cloud-Geschäft von Komsa in Deutschland verantwortlich.

>>

Roadmap

Estos bringt neue Services und Produkte

Der Software-Hersteller feilt an seinem Partnerprogramm, hat Schlüsselpositionen neu besetzt und kündigt eine ganze Reihe neuer Produkte und Services an. Das ist die Estos-Roadmap bis Ende des Jahres.

>>