16.04.2012

Tools

1. Teil: „10 Verbotene Utilities“

10 Verbotene Utilities

Autor: Charles Glimm

com! professional

Die nützlichsten Programme sind eigentlich verboten. PC-Profis lieben sie trotzdem. Lesen Sie in diesem Artikel, welches Tool tatsächlich illegal ist und welches Sie bedenkenlos einsetzen können.

Die Fernwartungs-Software Sigint konfiguriert entfernte Rechner, installiert dort Programme und hilft, Computerprobleme zu lösen — das kann allerdings auch ohne Wissen der Person geschehen, die am entfernten Computer sitzt. Deshalb lassen sich aus der Ferne eben auch Keylogger in Gang setzen, Screenshots vom Bildschirminhalt anfertigen, Daten unbemerkt ins Internet übertragen oder Laufwerkschubladen öffnen und schließen.

Was für Sigint gilt, trifft auf die übrigen nützlichsten Werkzeuge der PC-Profis ebenfalls zu: Sie lassen sich auch für illegale Zwecke einsetzen. Der Artikel stellt zwölf ausgewählte Utilities vor: Passwort-Knacker, Netzwerk-Sniffer, Windows-Entsperrer, iPod-Befreier, Alles-Kopierer und viele mehr.

Anwendungsbeispiele beschreiben, wie Sie sich die Software legal zunutze machen. Zu jedem Programm gibt es eine Bewertung der Redaktion: Hier erfahren Sie, ob und unter welchen Bedingungen Sie die Software legal nutzen dürfen.

2. Teil: „Passwörter knacken“

Passwörter knacken

Es gibt mehrere Methoden, Passwörter zu knacken: Brute Force etwa berechnet das Passwort. Der Reihe nach werden alle Zeichen ausprobiert, bis die richtige Kombination gefunden ist.

Hash-Passwörter werden mit Regenbogentabellen geknackt. Diese Methode ermittelt bereits im Voraus die Hash-Werte verschiedenster Passwortkonstellationen und verschafft dem Angreifer so einen Zeitvorteil. Wörterbuchattacken arbeiten eine Liste von Wörtern der Reihe nach ab, die in einem Lexikon vorkommen könnten.

Ihr Recht: Passwörter

Darf ich ein Programm besitzen und nutzen, dass Passwörter knacken kann?

„Mir ist keine Strafvorschrift bekannt, die es untersagt, ein entsprechendes Programm zu besitzen. Auch die Nutzung muss nicht zwingend strafbar sein. Es gibt Fälle, in denen der Nutzer ein berechtigtes Interesse haben könnte, solche Tools zu verwenden, etwa um vergessene Passwörter zu rekonstruieren. Voraussetzung für eine legale Nutzung ist das Einverständnis des Account-Inhabers.“

Dr. Alexander Wachs, Rechtsanwalt, www.dr-wachs.de

„Mir ist keine Strafvorschrift bekannt, die es untersagt, ein entsprechendes Programm zu besitzen. Auch die Nutzung muss nicht zwingend strafbar sein. Es gibt Fälle, in denen der Nutzer ein berechtigtes Interesse haben könnte, solche Tools zu verwenden, etwa um vergessene Passwörter zu rekonstruieren. Voraussetzung für eine legale Nutzung ist das Einverständnis des Account-Inhabers.“

Dr. Alexander Wachs, Rechtsanwalt, www.dr-wachs.de

Passwörter rekonstruieren mit John the Ripper

Das Universal-Tool rekonstruiert und testet jedes Passwort — notfalls mit Gewalt. Das Programm John the Ripper decodiert Passwörter. Am schnellsten arbeitet das Kommandozeilen-Tool mit einer Passwortliste. Andernfalls geht John the Ripper mit roher Gewalt vor und probiert stur alle Zeichenfolgen durch, bis eine passt.

Anwendungsbeispiel: Wer ein Netzwerk verwaltet, kann mit John the Ripper die Sicherheit der verwendeten Passwörter überprüfen.

Bewertung: Es ist nicht verboten, die eigenen Passwörter zu knacken und zu testen. Strafbar machen Sie sich, wenn Sie das Programm auf einem fremden Computersystem installieren und dort Passwörter ausspähen oder John the Ripper an andere Personen weitergeben.

SX Password Suite liest vom Browser gespeicherte Passwörter aus

Vergessene Webpasswörter sind kein Problem — solange der Browser sich erinnert. Die Programmsammlung zeigt Passwörter an, die in Windows-Anwendungen gespeichert sind. Sie enthält Passwort-Knacker für Firefox, Internet Explorer, Chrome, Google Desktop, Opera, Outlook und das Windows-Netzwerk.

Anwendungsbeispiel: Leicht vergisst man die Zugangsdaten für Internetdienste wie Webmail oder Amazon — vor allem, wenn der Browser Benutzernamen und Passwort automatisch einträgt. Um Ihre Passwörter aus Firefox zu extrahieren, starten Sie „FirePassword Viewer.exe“.

Um zum Beispiel die Zugangsdaten anzuzeigen, die Firefox gespeichert hat, klicken Sie auf „Start Recovery“. Sie sehen die Adressen der Webseiten, dazu User-Namen und Passwörter, Letztere zunächst als Sternchen. Die Schaltfläche „Show Password“ macht aus dieser Darstellung Klartext. Die Bedienoberfläche des Programms beschreibt das Bild „So geht’s: Fire Password Viewer“.

Bewertung: Ihre eigenen Passwörter dürfen Sie rekonstruieren.

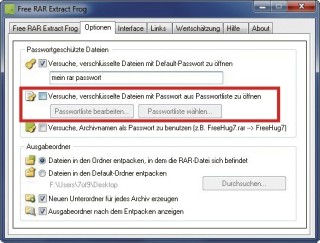

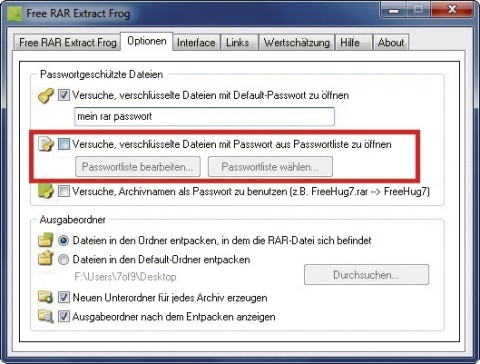

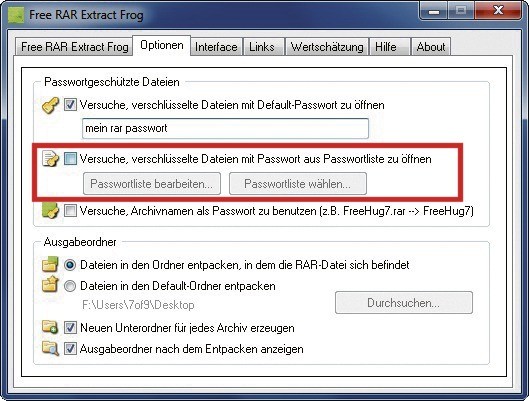

Free RAR Extract Frog knackt RAR-Archive

Der Entpacker mit dem kleinen Extra: Wörterbuchattacken auf verschlüsselte Archive. Free RAR Extract Frog ist auf den ersten Blick ein simpler Entpacker — gäbe es da nicht die kleine Zusatzfunktion „Passwortunterstützung für geschützte Archive“. Im Klartext: Wörterbuchattacken auf passwortgeschützte RAR-Dateien.

Anwendungsbeispiel: Das Tool rekonstruiert Passwörter, die Sie vergessen haben. Aktivieren Sie „Versuche, verschlüsselte Dateien mit Passwort aus Passwortliste zu öffnen“. Klicken Sie auf „Passwortliste bearbeiten“, um die Textdatei „pass list.txt“ zu öffnen. Dort tragen Sie alle Passwörter ein, an die Sie sich erinnern. Wenn Sie künftig nicht wissen, mit welchem Passwort ein Archiv gesichert ist, müssen Sie nicht herumprobieren. Extract Frog erledigt das automatisch.

Bewertung: Der Hauptzweck des Tools ist legal.

3. Teil: „Windows-Sperren aushebeln“

Windows-Sperren aushebeln

Diese Programme hebeln Sperren von Windows 7 aus.

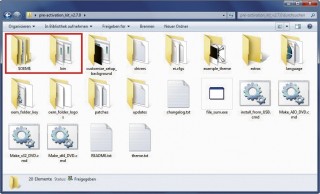

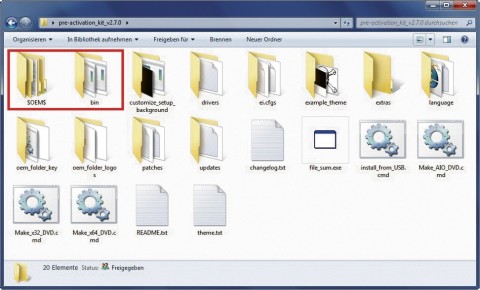

Windows aktivieren mit dem Windows 7 Pre-Activation Kit

Wer Windows oft neu installiert, muss das System jedes Mal wieder aktivieren. Diese lästige Prozedur umgeht das Windows 7 Pre-Activation Kit. Es erzeugt aus einer beliebigen Windows-7-DVD einen Setup-Datenträger, der ein voraktiviertes System installiert. Das Tool nutzt die Tatsache, dass OEM-Hersteller wie Acer und Dell Rechner mit vorinstalliertem und voraktiviertem Windows ausliefern. Die Windows-Version ist an die BIOS-Version des Rechners gebunden. Das System ist also quasi mit der Hardware verheiratet. Um die Sperre auszuhebeln, setzt das Windows 7 Pre-Activation Kit einen manipulierten Bootloader ein: Er gaukelt dem Betriebssystem ein OEM-BIOS vor.

Das Windows 7 Pre-Activation Kit enthält alle Softwarekomponenten, Zertifikate und Schlüssel, die nötig sind, um den manipulierten Setup-Datenträger zu erstellen . Der Umgang mit dem Kit erfordert umfangreiche Windows-Kenntnisse. Ähnliche Kits gab es bereits für Vista. Microsoft hat die manipulierten Bootloader durch Updates ausgehebelt.

Bewertung: Illegal, selbst wenn die verwendete Windows-7-DVD legal erworben worden wäre. Das Kit enthält OEM-Zertifikate und Schlüssel, an denen der Nutzer keine Rechte besitzt.

Mit IR4 Testversion in Vollversion umwandeln

IR4 Macht aus einer Testversion von Windows 7 eine unbegrenzt nutzbare Vollversion. Die reguläre Aktivierungsfrist von Windows 7 beträgt 30 Tage. Dieser Zeitraum lässt sich dreimal um je 30 Tage verlängern. Man kann also Windows 7 bis zu 120 Tage nutzen, bevor man das System aktivieren muss. Wie das geht, steht in der Tipp-Datenbank. Das Tool IR4 setzt die Aktivierungsfristverlängerung über die 120 Tage hinaus immer wieder neu in Gang. Die Buchstaben IR stehen für Infinite Rearm. Sinngemäß: unendliche Verlängerung der Aktivierungsfrist um jeweils viermal 30 Tage.

Das Tool bootet in die Wiederherstellungsumgebung von Windows. Per Batch-Datei setzt die Software den Zähler für die 30-tägigen Testperioden zurück auf vier. Zudem installiert es einen Scheduler-Task, der den Rearm-Vorgang automatisiert. Nach Ablauf von 120 Tagen startet man IR4 einfach ein weiteres Mal, und der Zyklus beginnt von vorn.

Bewertung: Illegal.

4. Teil: „Hacker-Tools für das Netzwerk“

Hacker-Tools für das Netzwerk

Netzwerk-Tools sind wie Dr. Jekyll und Mr. Hyde: Sie sind hilfreich, wenn es darum geht, das eigene Netz nach Angriffspunkten abzuklopfen. Strafbar macht man sich, wenn man damit in fremde Computernetze eindringt.

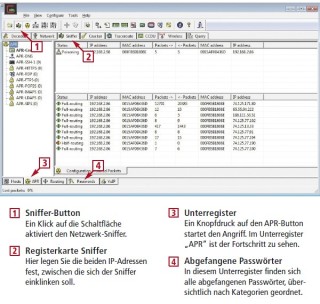

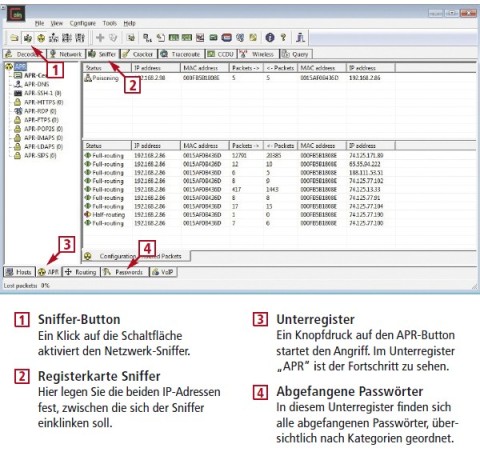

Windows-Passwörter mit Cain&Abel retten

Cain&Abel ist ein umfangreiches Passwort-Rettungswerkzeug für Windows. Außerdem lassen sich damit Routing-Prozesse in Netzwerken analysieren und Schwachstellen aufspüren. Der enorme Funktionsumfang des Programms erfordert einen erfahrenen Anwender.

Cain fischt Passwörter aus dem Windows-Cache oder filtert sie aus dem Netzwerkdatenverkehr. Weitere Funktionen fahnden nach offenen Funknetzen, entschlüsseln VoIP-Telefonate und zeichnen sie auf. Die Client-Komponente Abel lässt sich ferngesteuert über das Windows-Netzwerk installieren und liest unter anderem die Passwort-Hashes der Benutzerkonten aus. Diese Hashes lassen sich an Programme wie John the Ripper zur Entschlüsselung weitergeben. Anders als übliche Trojaner tarnt Abel sich nicht, sondern ist im Task-Manager und in der Prozessliste von Windows zu sehen. Der in Cain integrierte Sniffer filtert Passwörter heraus, die zwischen PCs und Servern übertragen werden, etwa FTP- oder POP3-Passwörter.

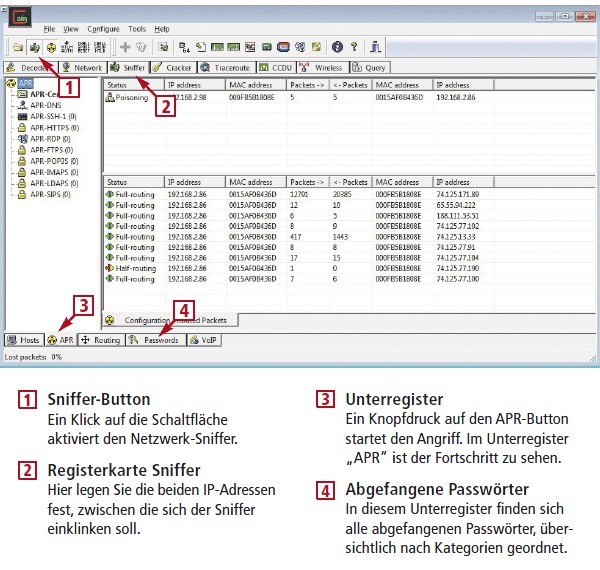

Anwendungsbeispiel: Cain kann das vergessene Passwort für Ihren FTP-Server rekonstruieren. Wählen Sie im Menü „Configure“ einen Netzwerk-Adapter. Falls Sie ein WLAN haben, aktivieren Sie „Don’t use Promiscuous mode“. Bestätigen Sie mit „OK“. Wählen Sie das Register „Sniffer“. Starten Sie den Sniffer mit „Start/Stop Sniffer“.

Klicken Sie in der Tool-Leiste auf das blaue Pluszeichen. Aktivieren Sie „All hosts in my subnet“. Öffnen Sie das Unterregister „APR“ und klicken Sie auf eine freie Stelle im Fenster oben rechts. Klicken Sie auf das blaue Pluszeichen und wählen Sie Ihren Router aus. Wählen Sie rechts Ihren PC aus. Der Verbindungsstatus ist „Idle“. Klicken Sie in der Tool-Leiste auf „Start/Stop APR“. Der Hinweis „Poisoning“ zeigt an, dass Cain sich in die Verbindung einschaltet. Starten Sie Ihr FTP-Programm und wählen Sie Ihren Server an. Nach dem Login beenden Sie das Programm. In Cain aktivieren Sie das Unterregister „Passwords“. Sie sehen Ihr FTP-Passwort.

Bewertung: Im eigenen Netzwerk eingesetzt, ist Cain&Abel ein leistungsfähiges Werkzeug. Mit dem Tool in fremde Netze einzudringen, ist illegal.

PCs mit Sigint ausspionieren

Das Tool Sigint hat alles, was zur Fernwartung eines PCs nötig ist - oder zum Spionieren. Signal Intelligence bezeichnet in der elektronischen Kriegführung die Informationsgewinnung aus abgehörten Funksignalen. Sigint kann den Datenverkehr eines anderen PCs abhören und ihn auch - nach der Einschleusung eines kleinen Trojaners - fernsteuern.

Die Software Sigint besteht aus drei Komponenten: Server, Create und Client. Der Server steuert den entfernten Rechner. Sigint Create stellt per Tastendruck einen an das Ziel angepassten Client her. Der Client wird auf dem Rechner installiert, der ferngesteuert werden soll. Der Server kann dann auf dem ferngesteuerten PC Programme starten, Screenshots anfertigen, einen Keylogger starten, Laufwerkschubladen öffnen und auf dem Bildschirm Mitteilungen anzeigen, die wie Systemmeldungen von Microsoft aussehen.

Bewertung: Dass Sigint sich tarnt und unbemerkt Daten überträgt, macht deutlich, dass das Programm für illegale Zwecke entwickelt wurde.

5. Teil: „Kopierschutz knacken“

Kopierschutz knacken

Digitales Rechtemanagement (Digital Rights Management) soll Musik oder Videos vor illegaler Verbreitung schützen. Viele Kopierschutzsysteme verursachen allerdings Probleme. Entsprechend beliebt sind Tools, die dem Anwender die volle Verfügungsgewalt über sein Eigentum zurückgeben.

Ihr Recht: Kopierschutz

Darf ich von einer kopiergeschützten Film-DVD eine Privatkopie anfertigen?

„Es ist nicht gestattet, von einer kopiergeschützten Film-DVD eine Privatkopie digital zu erstellen. Eine digitale Kopie würde nämlich die Umgehung einer wirksamen technischen Schutzmaßnahme voraussetzen. In der Juristerei wird zwar von einigen Stimmen angezweifelt, ob CSS (Content Scramble System) aufgrund der einfachen Überwindbarkeit eine wirksame Schutzmaßnahme darstellt. Im Ergebnis wird dies aber von der Rechtsprechung bejaht, weswegen die Kopie illegal erstellt wäre.“

Dr. Alexander Wachs, Rechtsanwalt, www.dr-wachs.de

„Es ist nicht gestattet, von einer kopiergeschützten Film-DVD eine Privatkopie digital zu erstellen. Eine digitale Kopie würde nämlich die Umgehung einer wirksamen technischen Schutzmaßnahme voraussetzen. In der Juristerei wird zwar von einigen Stimmen angezweifelt, ob CSS (Content Scramble System) aufgrund der einfachen Überwindbarkeit eine wirksame Schutzmaßnahme darstellt. Im Ergebnis wird dies aber von der Rechtsprechung bejaht, weswegen die Kopie illegal erstellt wäre.“

Dr. Alexander Wachs, Rechtsanwalt, www.dr-wachs.de

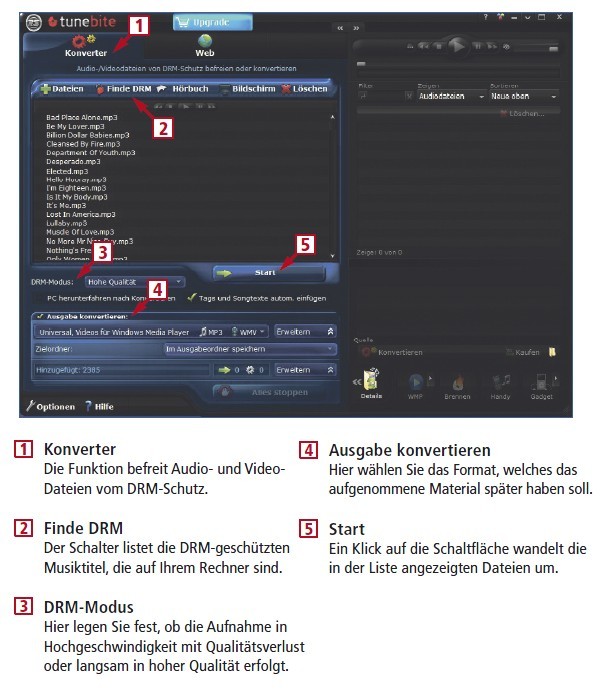

Mit Tunebite digital aufzeichnen

Tunebite ist ein Rekorder und Medienkonverter für Audio und Video. Das Programm spielt freie und geschützte Inhalte digital ab und nimmt sie gleichzeitig digital auf. Das geschieht mit bis zu 27-fachem Tempo. Im?Fachjargon spricht man von High-Speed Digital Dubbing. Tunebite unterstützt rund 100 Musik- und Videoformate.

Anwendungsbeispiel: Die Registerkarte „Web“ bietet Funktionen, die Musik und Videos aus dem Internet aufnehmen und im gewünschten Format speichern, etwa Webradio-Streams oder Flash-Videos. Bei der Musikaufnahme vervollständigt das Tool auch die ID3-Tags, fügt Coverbilder hinzu und findet selbst den Liedtext. In der Freeware-Version sind Webaufnahmen auf 60 Sekunden Länge begrenzt, was für viele Youtube-Videos ausreicht.

Bewertung: Ob es legal ist, mit der beschriebenen Dubbing-Methode Kopierschutz zu umgehen, ist umstritten.

Ihr Recht: Digital Dubbing

Beim Digital Dubbing wird Musik digital abgespielt und gleichzeitig digital aufgenommen. Ist das legal, wenn das Musikstück einen Kopierschutz hat?

„Es gibt hierzu noch kein neueres Urteil. Nach meinem Verständnis des Gesetzgebers ist eine digitale 1:1-Kopie, die einen wirksamen technischen Kopierschutz umgeht, illegal. Anders verhält es sich, wenn der Song analog abgespielt wird: Die Vervielfältigung eines digitalen Musikstücks mittels Aufnahme des analogen Audiosignals ist nach § 95a UrhG keine unzulässige Umgehung.“

Dr. Alexander Wachs, Rechtsanwalt, www.dr-wachs.de

„Es gibt hierzu noch kein neueres Urteil. Nach meinem Verständnis des Gesetzgebers ist eine digitale 1:1-Kopie, die einen wirksamen technischen Kopierschutz umgeht, illegal. Anders verhält es sich, wenn der Song analog abgespielt wird: Die Vervielfältigung eines digitalen Musikstücks mittels Aufnahme des analogen Audiosignals ist nach § 95a UrhG keine unzulässige Umgehung.“

Dr. Alexander Wachs, Rechtsanwalt, www.dr-wachs.de

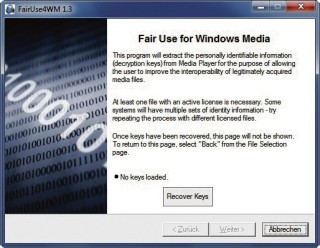

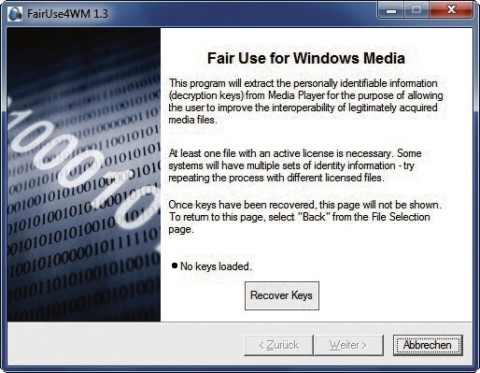

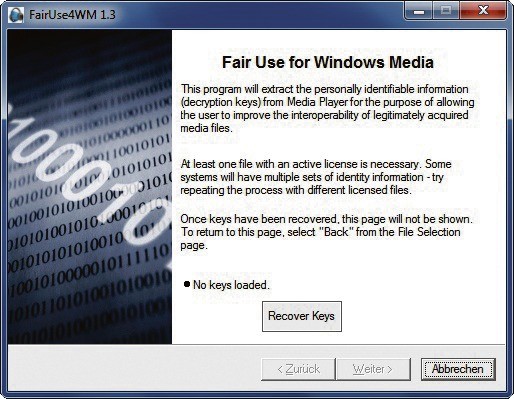

DRM-Schutz mit Fair Use 4 WM umgehen

Fair Use 4 WM umgeht das digitale Rechte-Management von Microsoft. Das Tool entfernt den Kopierschutz von Musikdateien im Format Windows Media Audio. Fair Use 4 WM konvertiert die WMA-Dateien dabei nicht, sondern löscht den DRM-Header. Das funktioniert mit dem DRM der Windows Media Player 9, 10 und 11. Danach lassen sich beispielsweise bei „Napster to Go“ erworbene Titel nach Ablauf des Abonnements noch weiterhin abspielen. Fair Use 4 WM funktioniert nur, wenn Sie bereits einige DRM-Songs gekauft haben, sich auf Ihrem PC also gültige Lizenzschlüssel befinden.

Bewertung: Illegal, da das Programm Kopierschutz umgeht.

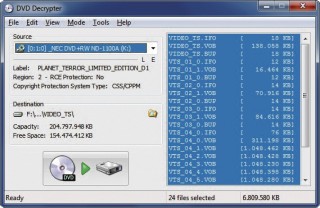

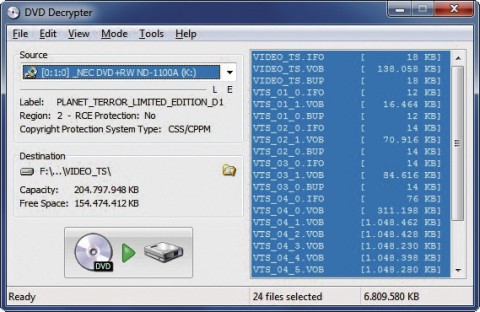

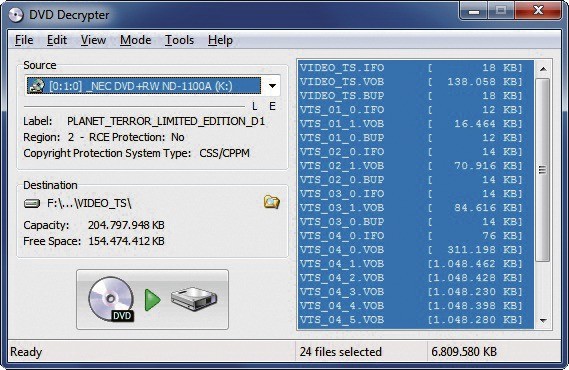

DVDs mit DVD Decrypter entschlüsseln

DVD Decrypter speichert die Inhalte einer kopiergeschützten Film-DVD auf der Festplatte des PCs. Es lässt sich auch ein Image erstellen, das man anschließend auf DVD brennen kann. Nach der Installation von DVD Decrypter steht die neue Autostart-Funktion „Decrypt DVD Video“ zur Verfügung. Sie öffnet eingelegte Video-DVDs und liest die darauf enthaltenen Dateien ein. Die vollständige Konfiguration des Tools erfordert Profi-Wissen. Im Internet gibt es Foren mit Anleitungen und Tipps.

Bewertung: Illegal, da das Tool DVD-Verschlüsselungstechniken umgeht.

Über Phone Disk aufs iPhone zugreifen

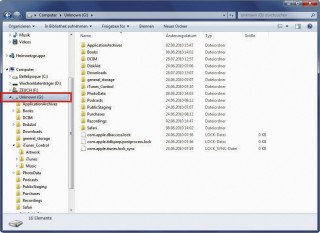

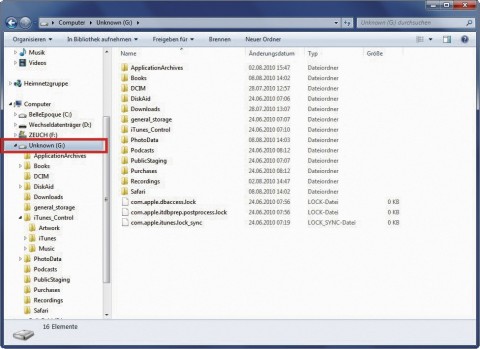

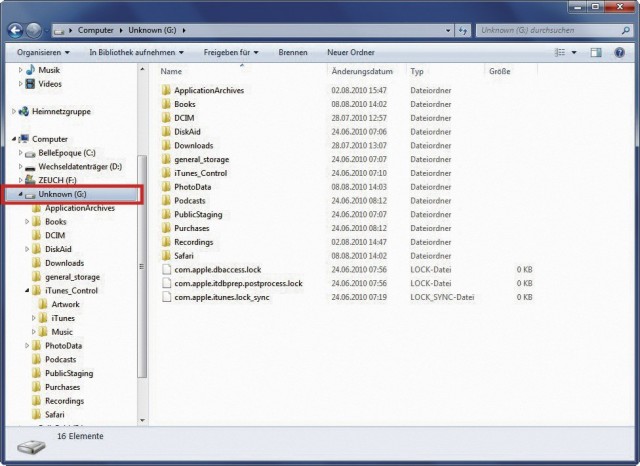

Das iPhone, der iPod touch und das iPad von Apple lassen sich normalerweise nur mit iTunes vom PC aus ansprechen. Die USB-Geräte tauchen nicht als Datenträger im Windows-Explorer auf.

Phone Disk befreit die Apple-Geräte von dieser Einschränkung, so dass man sie wie ganz normale mobile USB-Festplatten nutzen kann. Phone-Disk ist keine Freeware.

Anwendungsbeispiel: So nutzen Sie Ihr Apple-Gerät wie ein übliches USB-Laufwerk: Installieren Sie Phone Disk. Das Tool ist anschließend als Icon im System-Tray zu finden. Wenn Sie fortan iPhone, iPad oder iPod touch mit dem Rechner verbinden, steht der neue Befehl „Reveal in Explorer“ zur Verfügung. Über den Windows-Explorer können Sie direkt auf die Verzeichnisstruktur Ihres Speichers zugreifen. Phone Disk hat nämlich die Dokan Library installiert, die den Treiber für das Dateisystem der Mobilgeräte zur Verfügung stellt.

Voraussetzung: Damit Phone Disk die Apple-Geräte am USB-Anschluss erkennen und für den Zugriff per Windows-Explorer bereitstellen kann, muss iTunes installiert sein.

Bewertung: Legal, da kein Kopierschutz umgangen wird.

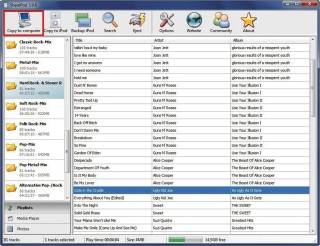

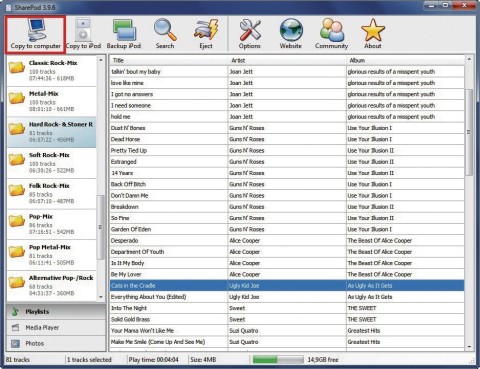

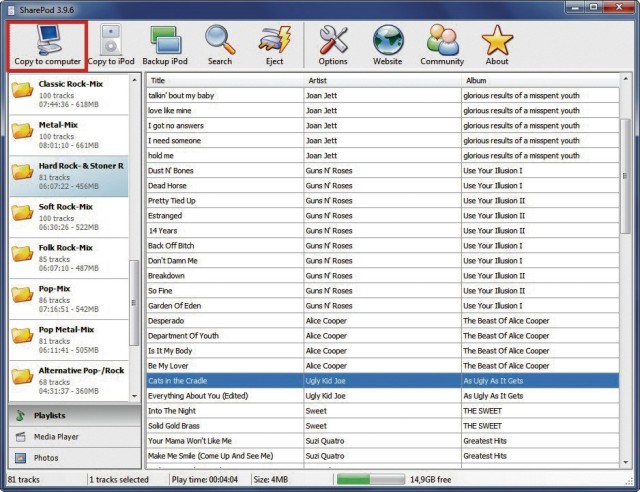

Musik mit Sharepod verwalten

Apples Musikverwaltungsprogramm iTunes ist mit Funktionen überladen, drängt dem Nutzer seine Musikverwaltungsmethode auf und arbeitet auf alten PCs langsam.

Besonders lästig: Ein iPod lässt sich nur mit einem bestimmten PC synchronisieren. Sharepod kennt solche Einschränkungen nicht.

Anwendungsbeispiel: Das 5,2 MByte kleine Programm lässt sich auf klassische iPods direkt kopieren: Sharepod steht dann als mobile Anwendung zur Verfügung.

Anders sieht es bei iPhones, iPads und iPods touch aus: Wer ein solches mobiles Gerät besitzt, muss das Programm Sharepod auf dem Rechner ausführen.

Außerdem muss auf dem Rechner das Programm iTunes installiert sein, damit Sharepod das Apple-Gerät am USB-Anschluss erkennt. Verwenden müssen Sie iTunes dann jedoch nur, wenn Sie neue Firmware herunterladen, im iTunes-Store einkaufen oder Apps installieren wollen. Alle anderen Funktionen übernimmt Sharepod, beispielsweise das Backup Ihrer Musikdateien.

Bewertung: Legal. Denn das Programm entfernt oder umgeht keinen Kopierschutz.

10 Stationen

1.500 Händler bei der AVM-Roadshow

Der Fokus der Solution Tour 2024 von AVM lag auf den Themen Glasfaser, Wi-Fi 7 und Smart Home, und mehr als 1.500 Handelspartner folgten der Einladung des Herstellers an die insgesamt 10 Standorte in Deutschland.

>>

Huawei Roadshow 2024

Technologie auf Rädern - der Show-Truck von Huawei ist unterwegs

Die Huawei Europe Enterprise Roadshow läuft dieses Jahr unter dem Thema "Digital & Green: Accelerate Industrial Intelligence". Im Show-Truck zeigt das Unternehmen neueste Produkte und Lösungen. Ziel ist es, Kunden und Partner zusammenzubringen.

>>

Teldat-Tochter

Bintec Elmeg stellt den Betrieb ein

Auf LinkedIn teilt der Hersteller mit, dass Bintec Elmeg seine Aktivitäten in der DACH-Region einstellt. Die Sanierung sein gescheitert, so heißt es offiziell.

>>

Cyberbedrohungen überall

IT-Sicherheit unter der Lupe

Cybersecurity ist essentiell in der IT-Planung, doch Prioritätenkonflikte und die Vielfalt der Aufgaben limitieren oft die Umsetzung. Das größte Sicherheitsrisiko bleibt der Mensch.

>>