04.07.2011

Internet

1. Teil: „Wer surft in meinem WLAN?“

Wer surft in meinem WLAN?

Autor: Andreas Fischer

Jedes WLAN funkt auch über die Wände Ihrer Wohnung hinaus. Nutzen Eindringlinge die große Reichweite aus und surfen heimlich über Ihre Internetleitung?

Wer sein WLAN absichtlich oder unabsichtlich für jeden offen lässt, riskiert viel Ärger. So kann ein Eindringling etwa illegal Raubkopien tauschen. Fliegt dies auf, wird dafür jedoch zunächst der Besitzer des WLANs haftbar gemacht. Die Juristen nennen dies Störerhaftung. Der Besitzer muss dann beweisen, dass nicht er derjenige war, der die Raubkopien geladen oder verbreitet hat.

Die meisten WLANs sind heute bereits weitgehend sicher konfiguriert. Aber machen Sie besser die Probe aufs Exempel: Der Artikel beschreibt, wie Sie Eindringlinge aufspüren und in wenigen einfachen Schritten Ihr WLAN abschotten.

Vier Checks helfen Ihnen dabei, festzustellen, ob jemand Ihr WLAN ohne Ihr Einverständnis nutzt.

2. Teil: „Router-Check“

Router-Check

Der einfachste und schnellste Sicherheits-Check ist ein Blick in die Konfigurationsoberfläche Ihres DSL-Routers. Die meisten Modelle listen dort genau auf, welche Computer sich bislang angemeldet haben beziehungsweise gerade angemeldet sind und im Internet surfen.

So geht’s: Rufen Sie die Konfigurationsoberfläche Ihres DSL-Routers auf. Fast alle aktuellen Modelle werden über den Browser verwaltet. Das Verwaltungsmenü der Fritzbox erreichen Sie zum Beispiel, indem Sie im Browser http://fritz.box eintippen.

Hinweis: Je nach Firmware-Version Ihrer Fritzbox können die Bezeichnungen leicht variieren.

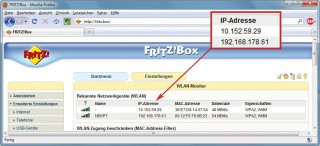

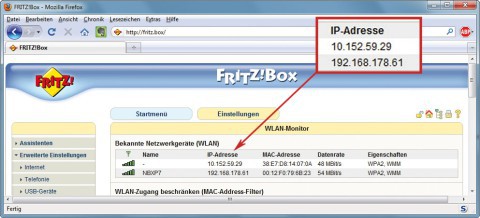

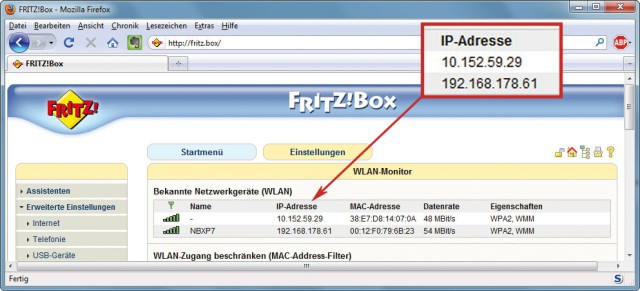

Bereits auf der Übersichtsseite zeigt die Fritzbox hinter „WLAN“ an, wie viele WLAN-Geräte gerade angemeldet sind. Klicken Sie auf „WLAN“, um eine detaillierte Übersicht über die angemeldeten Computer zu erhalten. Hier sehen Sie aber nur, welche Endgeräte momentan aktiv sind.

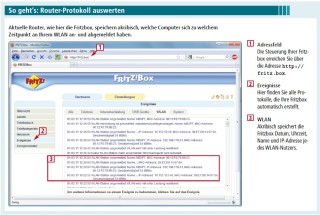

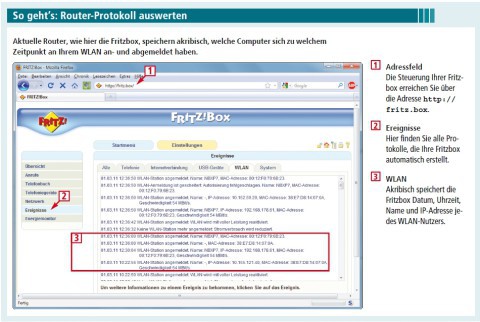

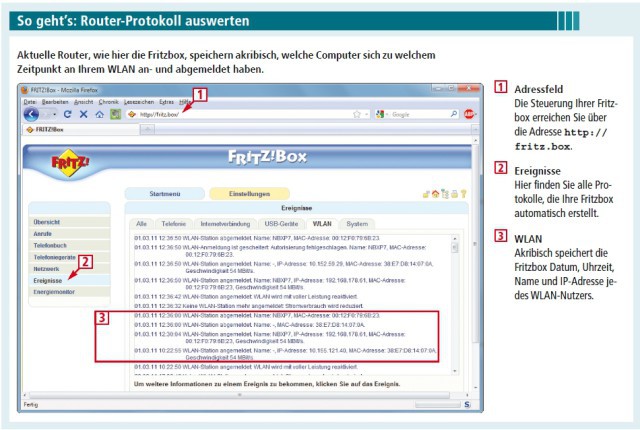

Wer etwa vergangene Nacht angemeldet war, erfahren Sie über „Startmenü, Ereignisse, WLAN“. Hier protokolliert die Fritzbox alle Vorkommnisse. Also auch, wann welcher Computer angemeldet war und wann er sich wieder abgemeldet hat. Zu jedem Eintrag notiert die Fritzbox den Namen des Computers sowie seine IP- und seine MAC-Adresse. Letztere ist die weltweit eindeutige Hardware-Adresse des in einem Computer eingebauten WLAN-Adapters.

Die Fritzbox speichert diese Daten mehrere Wochen. Wie Sie sie auswerten, zeigt das nebenstehende Bild.

Haben Sie einen anderen Router als eine Fritzbox und sind Sie sich nicht sicher, unter welcher Adresse er erreichbar ist, öffnen Sie die Windows-Eingabeaufforderung mit [Windows R] und cmd. Tippen Sie ipconfig ein. Bei „Ethernet-Adapter Drahtlose Netzwerkverbindung“ beziehungsweise „Drahtlosnetzwerkverbindung“ finden Sie die IP-Adresse des Routers hinter „Standardgateway“. Geben Sie diese Adresse im Browser ein, um die Konfigurationsoberfläche zu öffnen.

3. Teil: „Ping-Check“

Ping-Check

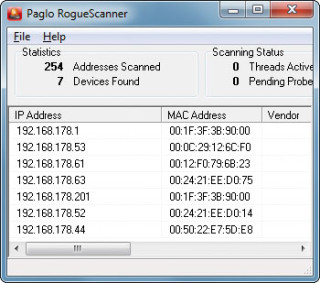

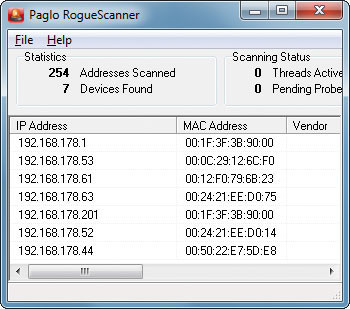

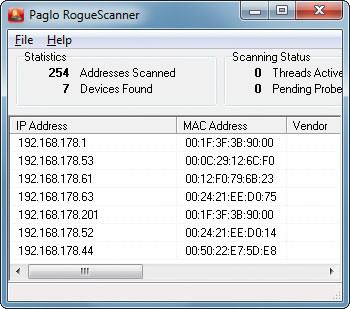

Falls Ihr Router keine Informationen über gerade angemeldete WLAN-Geräte anzeigt, verwenden Sie das kostenlose Netzwerk-Tool Rogue Scanner 2.6.0. Rogue Scanner spürt Rechner im lokalen Netzwerk und im WLAN auf.

So geht’s: Installieren Sie Rogue Scanner. Nach dem Setup startet das Tool automatisch. Im Fenster „Configuration“ wählen Sie den WLAN-Adapter aus, mit dem Ihr Computer mit dem Netzwerk verbunden ist.

Ein Klick auf „OK“ öffnet das Tool, das sofort mit der Suche nach Computern in Ihrem Netzwerk startet. Zu jedem gefundenen PC sehen Sie jeweils die IP- und die MAC-Adresse.

Rogue Scanner zeigt nicht nur fremde Rechner an, sondern auch Ihre eigenen PCs. Öffnen Sie deshalb auf jedem Computer ein Fenster der Windows-Eingabeaufforderung mit [Windows R] und cmd. Tippen Sie ipconfig ein. Bei „Ethernet-Adapter LAN-Verbindung“ beziehungsweise „Ethernet-Adapter Drahtlose Netzwerkverbindung“ sehen Sie nun hinter „IPv4-Adresse“ die IP-Adresse Ihres Computers. Vergleichen Sie diese Information mit den IP-Adressen im Fenster von Rogue Scanner. Finden Sie eine unbekannte Adresse, haben Sie einen Eindringling aufgespürt.

4. Teil: „IP-Check“

IP-Check

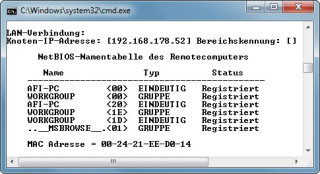

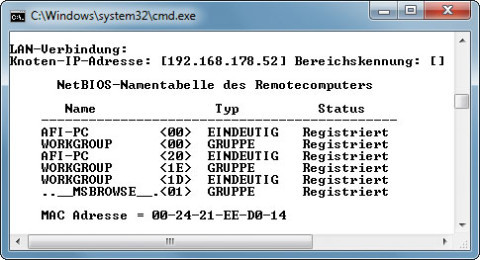

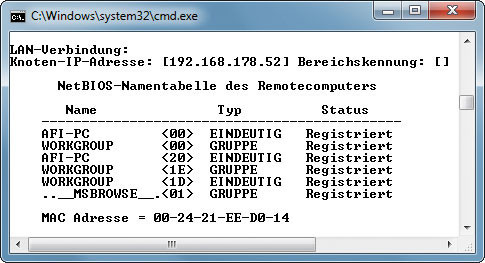

Allein die IP-Adresse sagt noch nicht viel über einen PC aus. Mehr erfahren Sie über ihn mit dem Kommandozeilenbefehl nbtstat. Er zeigt den Rechnernamen und die Arbeitsgruppe.

So geht’s: Öffnen Sie mit [Windows R] und cmd ein Fenster der Eingabeaufforderung und tippen Sie den Befehl nbtstat -A <IP-Adresse> ein. Statt <IP-Adresse> verwenden Sie die zuvor ermittelte IP-Adresse. In der Spalte „Name“ erfahren Sie anschließend den PC-Namen sowie seine Arbeitsgruppe. Mehr lässt sich über einen fremden PC nur mit einem Netzwerk-Sniffer herausfinden.

5. Teil: „Sniffing-Check“

Sniffing-Check

Der letzte und gründlichste Check gibt Ihnen einen Einblick in die Daten, die über Ihr WLAN gesendet werden. Der Check funktioniert allerdings nur mit einer Fritzbox. Fast jede aktuelle Fritzbox verfügt über einen eingebauten Sniffer. Der Begriff leitet sich vom englischen to sniff, schnüffeln, ab und steht für ein Tool, das Daten sammelt.

Die Daten lassen sich dann mit dem kostenlosen Programm Wireshark auswerten.

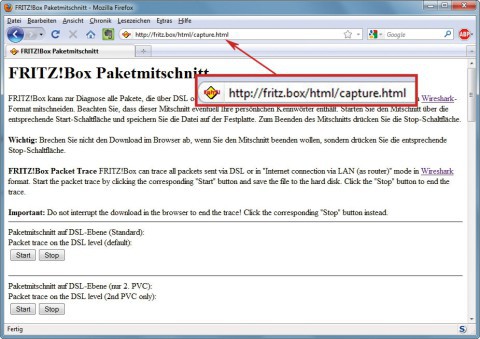

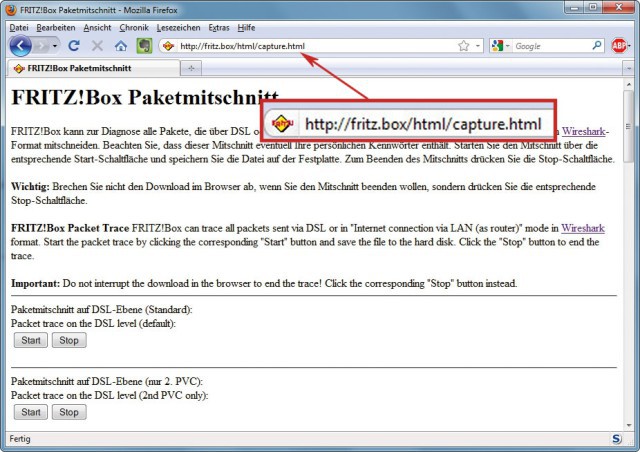

So geht’s: Öffnen Sie den Browser und rufen Sie http://fritz.box/html/capture.html auf. Geben Sie das Passwort für den Router ein und bestätigen Sie mit „Anmelden“.

Sie sehen nun die Seite „FRITZ!Box Paketmitschnitt“. Scrollen Sie bis „Paketmitschnitt WLAN (wifi0)“ und klicken Sie dort auf „Start“. Ein „Speichern“-Dialog öffnet sich. Bestätigen Sie mit „OK“, legen Sie den Speicherort fest und klicken Sie auf „Speichern“. Das Mitschneiden aller übertragenen Daten beginnt. Beenden Sie die Protokollierung nach ein paar Minuten mit einem Klick auf „Stop“.

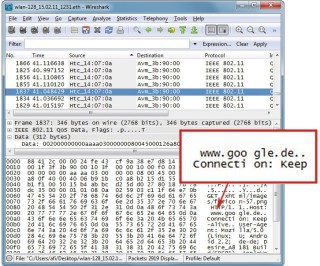

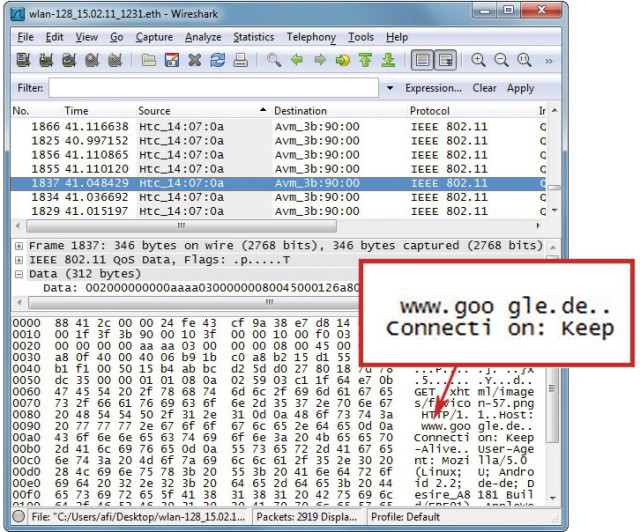

Am von Ihnen angegebenen Speicherort liegt nun eine Datei mit der Endung „.eth“. Um sie auszuwerten, benötigen Sie das Tool Wireshark. Laden Sie das Tool herunter und installieren und starten Sie es anschließend. Ziehen Sie danach die zuvor gespeicherte ETH-Datei mit der Maus in das Wireshark-Fenster.

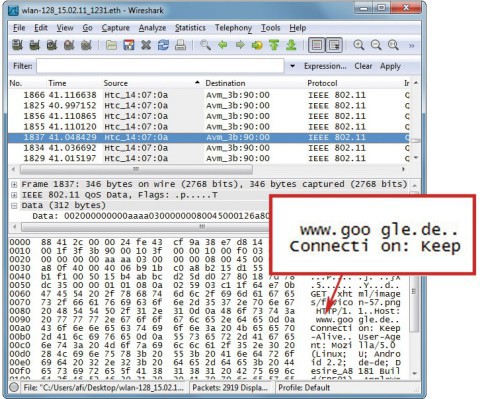

Sie sehen nun eine Übersicht über alle gesendeten und empfangenen Datenpakete. Interessante Pakete zu finden, ist jedoch nicht ganz einfach. Sortieren Sie die Pakete nach ihrer Quelle. Klicken Sie dazu auf „Source“.

Einträge, bei denen unter „Destination“ der Begriff „Broadcast“ steht, können Sie ignorieren. Dabei handelt es sich um Statusmeldungen sämtlicher WLAN-Router in der näheren Umgebung.

Klicken Sie nun im oberen Feld auf eines der Datenpakete und sehen Sie sich den Inhalt im untersten Feld an. Links sehen Sie hexadezimale Spalten und rechts die Auswertung in für Menschen lesbarer Darstellung. Prüfen Sie den Inhalt und drücken Sie dann die Taste [Abwärtspfeil], um zum nächsten Paket zu kommen. Wiederholen Sie dies, bis Sie ein interessantes Paket gefunden haben. So erfahren Sie etwa, wenn jemand über Ihr WLAN eine bestimmte Webseite aufgerufen hat.

6. Teil: „WLAN schützen“

WLAN schützen

Im Folgenden finden Sie die wichtigsten Sicherheits-Tipps, um Ihr WLAN zu schützen und um Eindringlinge auszusperren. Falls Sie einen Fremdsurfer entdeckt haben, ändern Sie unbedingt alle Passwörter und wechseln Sie zum Protokoll WPA2.

Router-Passwort ändern

Ein Passwort für die Konfigurationsoberfläche Ihres WLAN-Routers verhindert, dass jemand, der in Ihr WLAN eingedrungen ist, die Einstellungen heimlich verändert.

Viele aktuelle Router, die von Providern mit einem neuen DSL-Anschluss verteilt werden, haben bereits ein individuelles Passwort. Meist steht es auf der Unterseite des Geräts. In der Regel reicht dies für Privatpersonen aus und muss nicht geändert werden.

Viele aktuelle Router, die von Providern mit einem neuen DSL-Anschluss verteilt werden, haben bereits ein individuelles Passwort. Meist steht es auf der Unterseite des Geräts. In der Regel reicht dies für Privatpersonen aus und muss nicht geändert werden.

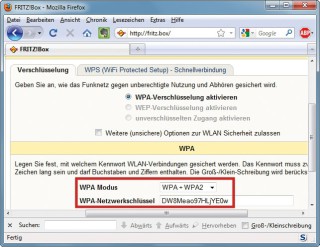

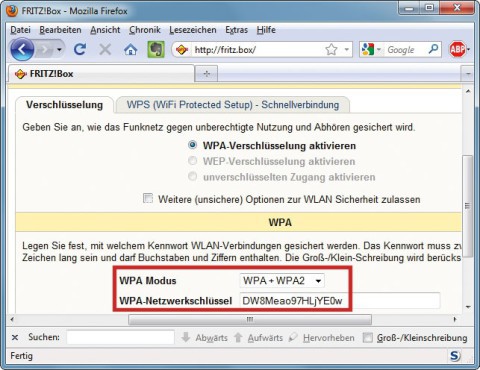

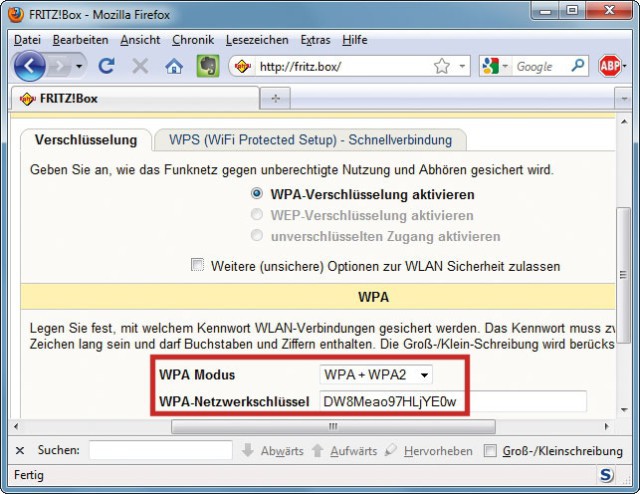

Richtig verschlüsseln

Prüfen Sie, ob Ihr Router das Verschlüsselungsprotokoll WPA2 (Wifi Protected Access) verwendet und ändern Sie die Einstellung gegebenenfalls in WPA2. Anders als WEP (Wireless Equivalent Privacy) lässt sich dieses Protokoll nicht durch Belauschen der übertragenen Datenpakete knacken.

Bei der Fritzbox finden sich die Optionen unter „Einstellungen, WLAN, Sicherheit“.

Bei der Fritzbox finden sich die Optionen unter „Einstellungen, WLAN, Sicherheit“.

WLAN-Schlüssel

Der WLAN-Schlüssel sollte mindestens zehn Zeichen lang sein und nicht in einem Wörterbuch stehen. Theoretisch darf er sogar bis zu 63 Zeichen lang sein.

Viele Router sind bereits mit einem individuellen WLAN-Schlüssel versehen, der auf der Unterseite steht. Diese können meist weitergenutzt werden.

Funknetzname ändern

Alle WLAN-Router bieten eine Funktion, den Funknetznamen zu ändern. Echte Sicherheit bringt dies allerdings nicht, weil aktuelle Hacker-Tools ein WLAN auch bei unterdrücktem Namen aufspüren.

Es ist aber sinnvoll, den Namen so auszuwählen, dass er keine Hinweise auf das verwendete Router-Modell und auch nicht auf Ihre Person beziehungsweise Ihre Adresse enthält.

Filtern von MAC-Adressen

Ein Filter für MAC-Adressen soll verhindern, dass sich fremde Computer ohne Ihre Erlaubnis an Ihrem WLAN anmelden. In der Praxis lässt sich dieser Schutz jedoch umgehen, da ein Angreifer die MAC-Adressen Ihres Computers aus dem Datenstrom ausfiltern und dann fälschen kann.

Datenverfügbarkeit

Where EDGE Computing meets 5G

Logistik- und Produktionsprozesse sollen flüssig und fehlerfrei laufen. Maschinen und Personal müssen im Takt funktionieren. Zulieferer haben just-in-time anzuliefern. Dies stellt hohe Anforderungen an die lokale Datenübertragung. Welche Technik bietet sich dazu an?

>>

Schellerer Ausbau

Hessen, OXG und Vodafone schließen Partnerschaft für Glasfaser

Vodafone und OXG starten gemeinsam mit dem Land Hessen eine umfangreiche Ausbau-Offensive für schnelles Internet. Bis 2030 wollen die Unternehmen Glasfaser-Anschlüsse für bis zu 520.000 Haushalte bauen.

>>

10 Stationen

1.500 Händler bei der AVM-Roadshow

Der Fokus der Solution Tour 2024 von AVM lag auf den Themen Glasfaser, Wi-Fi 7 und Smart Home, und mehr als 1.500 Handelspartner folgten der Einladung des Herstellers an die insgesamt 10 Standorte in Deutschland.

>>

Huawei Roadshow 2024

Technologie auf Rädern - der Show-Truck von Huawei ist unterwegs

Die Huawei Europe Enterprise Roadshow läuft dieses Jahr unter dem Thema "Digital & Green: Accelerate Industrial Intelligence". Im Show-Truck zeigt das Unternehmen neueste Produkte und Lösungen. Ziel ist es, Kunden und Partner zusammenzubringen.

>>