23.10.2015

Virtuelle Netzwerke

1. Teil: „VLANs machen das Netzwerk leistungsfähiger“

VLANs machen das Netzwerk leistungsfähiger

Autor: Thomas Nabur

Mit Hilfe von VLANs verringert sich der Aufwand für das Einrichten getrennter Einzelnetze. com! stellt Ihnen die Technik der virtuellen Netzwerke en détail vor.

Bei Servern ist Virtualisierung inzwischen eine akzeptierte und breit etablierte Technik. Umso verwunderlicher ist es, dass die VLAN-Technik (Virtual Local Area Network) zur Bereitstellung mehrerer Netzwerkstrukturen über eine einzige, gemeinsam genutzte Verkabelung immer noch eher ein Nischendasein fristet.

Dabei wäre angesichts neuer, ins Unternehmensnetzwerk drängender Technologien wie VoIP oder Videotelefonie der Einsatz von VLANs eine gute Methode, die steigenden Anforderungen mit minimalen Investitionen in die Hardware zu erfüllen. In den meisten Fällen ist die notwendige Hardware für den Einsatz von VLANs sogar schon vorhanden, sie wird nur schlicht nicht genutzt.

VLAN-Grundlagen

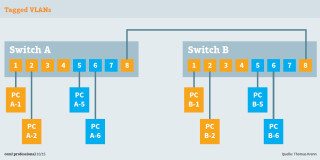

Ausgangspunkt für VLANs war die Idee, dass es auch möglich sein müsste, über einen Switch zwei voneinander getrennte Netzwerke mit eigenen IP-Adressbereichen zu bedienen. Aus dieser Überlegung heraus entstanden die sogenannten Port-basierten VLANs. Dabei werden einzelne Ports eines Switches einem bestimmten IP-Adressbereich zugeordnet. Das bedeutet, dass über diese Anschlüsse am Switch nur Datenpakete übertragen werden, die dem zugeordneten Netzwerk angehören. Damit lassen sich über einen Switch zwei Netze betreiben, die zunächst einmal nichts voneinander wissen und sich auch nicht gegenseitig beeinflussen oder auf die jeweiligen Ressourcen zugreifen können.

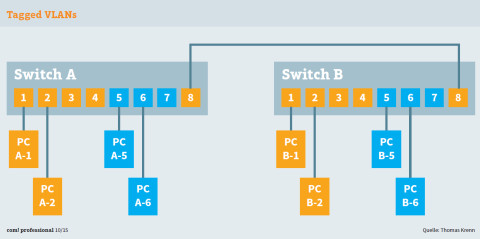

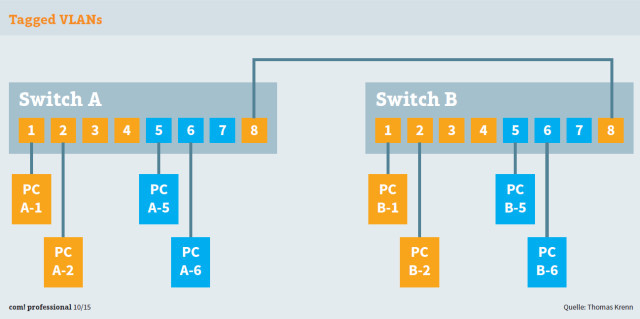

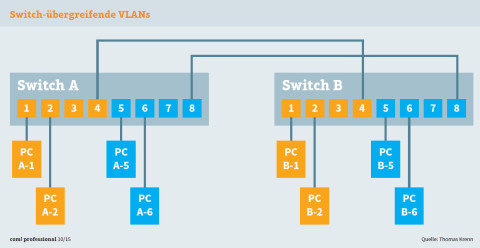

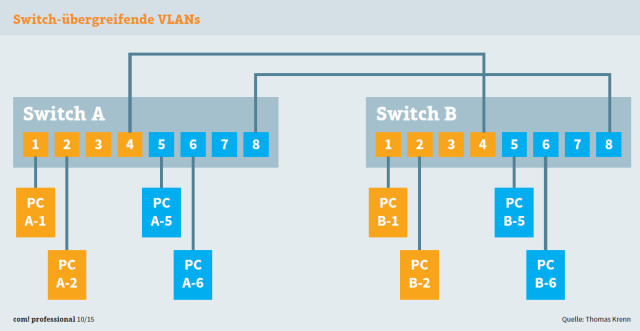

Der Nachteil dieses Systems ist zum einen, dass für den Austausch von Datenpaketen zwischen den Netzen zwingend ein Router notwendig ist. Dieser wird zum Flaschenhals im Netzwerk, da er für das Vermitteln aller Daten verantwortlich ist, die zwischen den Netzen hin und her transferiert werden. Zum anderen war zumindest in der Anfangszeit die Port-basierte VLAN-Variante relativ unflexibel hinsichtlich der verwendeten Ports. Ursache dafür war, dass in einem Switch immer ein zentraler Chip für eine bestimmte Anzahl Ports – in der Regel vier oder acht – zuständig war. Entsprechend konnten auch nur alle von einem Steuer-Chip kontrollierten Ports in einem bestimmten VLAN arbeiten. Erstreckte sich das Netz über mehrere Switches, musste zudem für jedes VLAN eine eigene Verbindung zwischen den passenden Switchports hergestellt werden. Speziell bei räumlich weiter entfernten Switches war das nicht immer machbar. Und schließlich entwickelte auch noch jeder Hersteller eine eigene, zu anderen Anbietern inkompatible VLAN-Variante.

2. Teil: „Der IEEE-Standard 802.1q für virtuelle Netzwerke“

Der IEEE-Standard 802.1q für virtuelle Netzwerke

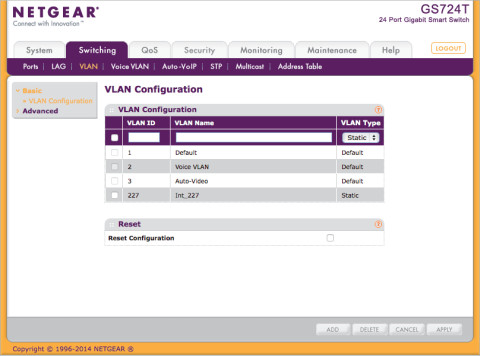

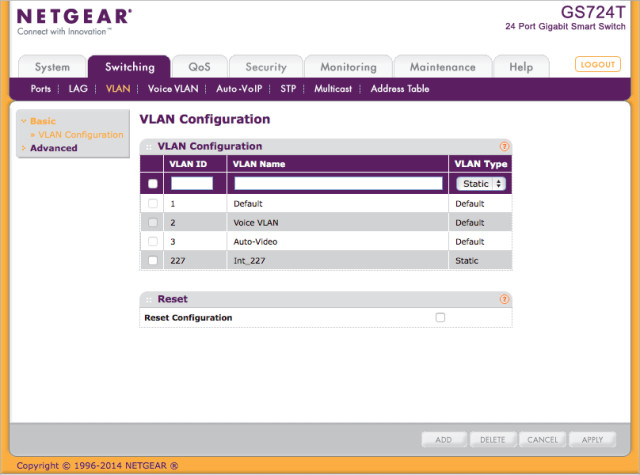

Das änderte sich mit der Einführung des VLAN-Standards IEEE 802.1q. Dieser stellt im Wesentlichen eine Erweiterung der Paketstruktur von TCP/IP-Paketen dar, die eine universelle Regelung für VLANs einführte.

An die Stelle der festen Zuordnung einzelner VLANs zu Switchports trat dabei eine Markierung (Tag) im Paket-Header, die die Nummer des für das jeweilige Datenpaket verwendeten VLANs enthält. Für die Markierung von VLANs stehen 12 Bits zur Verfügung. Damit lassen sich bis zu 4094 VLANs in einem Netzwerk betreiben. Die VLANs mit den IDs 0 und 495 sind für Systemzwecke reserviert.

Allerdings führten die mit IEEE 802.1q eingeführten zusätzlichen Felder im Paket-Header dazu, dass für den erfolgreichen Einsatz von VLANs neue Switches benötigt wurden, die diese Felder auch erkennen konnten. Mittlerweile ist dies aber kein Kriterium mehr, da die Erkennung von VLAN-Paketen inzwischen von nahezu allen Switches beherrscht wird.

Eine Einschränkung besteht jedoch nach wie vor: Da dem Switch mitgeteilt werden muss, für welche VLANs er sich auf welchen Ports verantwortlich fühlen soll, sind zumindest minimale Management-Funktionen im Switch zwingend erforderlich. Mit reinen Layer-2-Switches ohne Management lässt sich keine VLAN-Umgebung einrichten. Doch selbst wenn die Anschaffung eines neuen Switches notwendig ist, sind die dafür anfallenden Kosten meist deutlich geringer als die für eine zusätzliche Verkabelung.

3. Teil: „VLAN-Tagging und der Router als Flaschenhals“

VLAN-Tagging und der Router als Flaschenhals

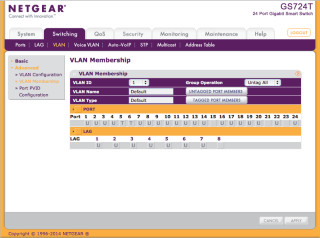

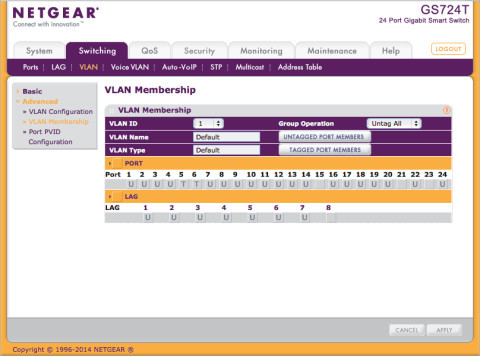

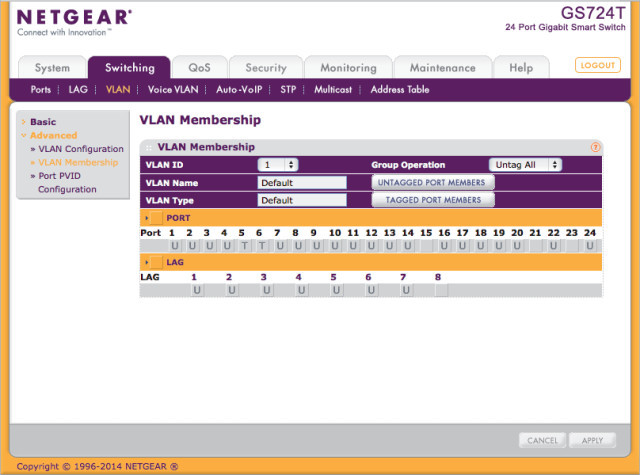

Bei der Implementierung nach dem Standard IEEE 802.1q kann jeder Port eines Switches bezüglich eines VLANs drei Zustände haben.

Kein Teilnehmer: Der Switchport interessiert sich überhaupt nicht für das betreffende VLAN und verwirft eintreffende Pakete von internen und externen Quellen.

Markierter Teilnehmer (Tagged Member): Hier nimmt der Switchport am VLAN teil und akzeptiert sowohl von internen wie auch von externen Quellen ausschließlich solche Datenrahmen, die das korrekte VLAN-Tag gesetzt haben. Das bedeutet, dass an diesem Port angeschlossene Geräte selbst das richtige Tag setzen müssen.

Unmarkierter Teilnehmer (Untagged Member): Diese Betriebsart teilt dem Switchport mit, dass er in alle Datenrahmen ohne VLAN-Tag, die von am Port angeschlossenen Geräten gesendet werden, das passende Tag einfügen muss, bevor er die Pakete ins LAN weitersendet. Umgekehrt entfernt der Switch bei allen aus dem übrigen LAN eingehenden Paketen mit VLAN-Tag dieses, bevor er die Pakete an die am Port hängenden Geräte weiterleitet.

Ein Beispiel zur Verdeutlichung der einzelnen Modi: Angenommen es wird zusätzlich zu einem Netzwerk mit dem IP-Adressbereich 192.168.10.0/24 ein weiteres Netz mit dem Adressbereich 192.168.20.0/24 für IP-Telefonie eingerichtet. Als VLAN-IDs sollen dabei „10“ und „20“ zum Einsatz kommen. Die einfachste Variante wäre es, zunächst das VLAN „10“ auf allen Ports als „untagged“ einzurichten. Die vorhandenen Geräte wie Rechner, Drucker und so weiter müssten dann nicht umgestellt werden, da der Switch dafür sorgt, dass in den Datenrahmen die richtigen VLAN-IDs stehen.

Für das VLAN mit der ID „20“ werden die Ports nun als „Tagged Member“ definiert. Das bedeutet, dass nur Geräte, die bereits Datenrahmen mit der richtigen VLAN-ID senden, Zugriff auf das VLAN „20“ erhalten. Entsprechend müssen dann die IP-Telefone von sich aus das VLAN-Tag „20“ setzen und wären automatisch im richtigen Netzbereich unterwegs.

Flaschenhals Router

Was passiert nun aber, wenn aus dem VLAN „20“ auf Ressourcen im VLAN „10“ zugegriffen werden soll – beispielsweise auf einen Drucker? Hier kommt man um den Einsatz eines Routers nicht herum. Dieser muss Mitglied in allen beteiligten VLANs sein, um erfolgreich zwischen ihnen zu vermitteln. Zwar lässt sich dies über eine einzige Verbindung realisieren, die einfach mehreren VLANs zugeordnet wird.

Doch gerade in größeren Netzen stößt diese Variante schnell an ihre Kapazitätsgrenzen. Eine Alternative wäre, jedem VLAN ein eigenes Netzwerk-Interface zu geben und mit dem Switch zu verbinden. Das ist aber nur in Netzen mit relativ wenigen VLANs sinnvoll, da sonst schnell der Router einen ganzen Switch allein für seine Verbindungen benutzt.

Ein guter Mittelweg ist der Einsatz von gebündelten Verbindungen (Trunks, Bonds) zum Switch, auf die dann die benötigten VLANs aufgeschaltet werden. Damit lassen sich beispielsweise in modernen Netzen 20 oder 40 GBit/s für das Routing zwischen den VLANs zur Verfügung stellen.

4. Teil: „Routing im Switch und die VLAN-Sicherheit“

Routing im Switch und die VLAN-Sicherheit

Gerade bei räumlich verteilten Netzen hat der Einsatz eines Routers für den Übergang von einem VLAN in ein anderes jedoch einen weiteren Nachteil: Im schlimmsten Fall müssen die zwischen den VLANs auszutauschenden Daten erst durch das gesamte Netz zum Router und wieder zurück geleitet werden, selbst wenn die miteinander kommunizierenden Geräte eigentlich am selben Switch angeschlossen sind.

Um diesem Problem zu begegnen, bieten viele Managed Switches eigene Routing-Funktionen an. Diese erlauben es, das Routing zwischen einzelnen VLANs direkt im Switch zu erledigen. Das sorgt dafür, dass die Daten nicht unnötig durch das Unternehmensnetz laufen und eventuell sogar WAN-Verbindungen belegen. Der Preis für diese Netzentlastung und die höhere Performance beim Anwender sind deutlich höhere Anschaffungskosten für Smart Switches sowie der höhere Verwaltungs- und Betriebsaufwand bei der Konfiguration und gegebenenfalls der Fehlersuche.

VLAN-Sicherheit

Ein gern als Vorteil von VLANs angeführter Punkt ist die damit angeblich verbundene höhere Sicherheit. Das stimmt allerdings nur zur Hälfte, denn der Einsatz von VLANs allein macht das eigene Netz noch nicht sicherer. Im einfachsten Fall genügt es nach wie vor, einen Rechner an ein als „untagged“ konfiguriertes VLAN anzuschließen, um grundsätzlichen Zugang zu erhalten. Selbst bei „tagged“ VLANs ist der Aufwand zum Ermitteln der VLAN-ID vernachlässigbar.

Daher bieten moderne Switches zusätzlich die Möglichkeit, einen RADIUS-Server im Netz als Authentifizierungsstelle für VLAN-Zugriffe zu verwenden. Der Switch arbeitet hierbei als RADIUS-Proxy. Das bedeutet, er nimmt zunächst die Anmeldung des Nutzers entgegen und verhält sich so, als wäre er der eigentliche RADIUS-Server. Im Hintergrund leitet er die Anmeldedaten an den echten RADIUS-Server weiter und wartet auf das Ergebnis der Authentifizierung. Ist es positiv, setzt der Switch die VLAN-ID des Ports, mit dem der User verbunden ist, auf das im RADIUS-Server hinterlegte Tag. Ist die Authentifizierung nicht erfolgreich, bricht er die Verbindung ab.

Zu beachten ist dabei, dass dieses Verfahren nur für den ersten Login-Vorgang gilt. Hängen an dem betroffenen Switchport mehrere Geräte oder User, so legt der erste Login den Zugang für alle verwendeten VLANs fest. Das mag gewünscht sein, kann aber auch zu schwer diagnostizierbaren Problemen im Netzwerk führen.

Eine Alternative ist, die für den VLAN-Zugriff erlaubten MAC-Adressen der Netzwerkkarten in einer Liste im Switch zu hinterlegen.

5. Teil: „VLANs unter Windows und Mac OS X nutzen“

VLANs unter Windows und Mac OS X nutzen

Windows unterstützt seit der Version Windows XP den Einsatz von VLANs. Allerdings bedeutet das nicht, dass der VLAN-Support automatisch verfügbar ist.

Windows unterstützt zwar eine Vielzahl von Netzwerkkarten, doch den von Microsoft gelieferten Treibern fehlt in der Regel der VLAN-Support. Dies gilt nicht nur für exotische Netzwerkadapter, sondern auch für die weit verbreiteten Geräte mit Chipsätzen von Intel, Marvell, Broadcom und Realtek, die sich auf den meisten aktuellen Mainboards finden.

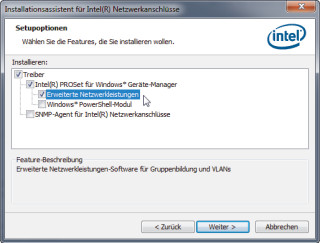

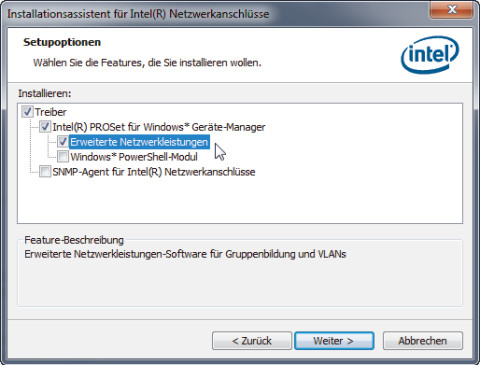

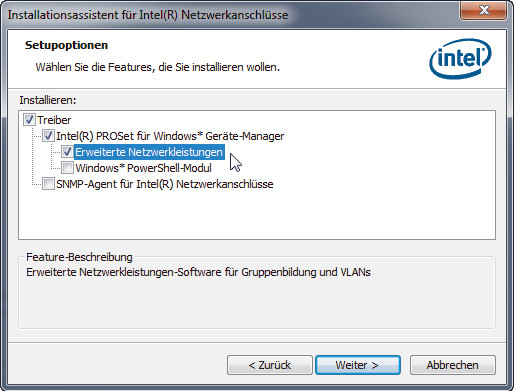

Um also VLANs direkt an den Arbeitsplatzrechnern nutzen zu können, ist zunächst ein Aufrufen der Webseite des Netzwerkkarten-Herstellers notwendig. Nicht alle Anbieter geben direkt beim Treiber an, ob dieser auch die gewünschte VLAN-Funktionalität zur Verfügung stellt. Hier ist also Probieren erforderlich. Das gilt übrigens auch für andere Funktionen aus dem sogenannten Advanced Networking Stack, zum Beispiel das Trunking – auch Bonding oder Bündelung genannt.

Ist der Treiber installiert und unterstützt er VLANs, dann erscheint in den Einstellungen der Netzwerkkarte der zusätzliche Reiter „VLANs“. Hier lassen sich dann für den verwendeten Adapter das VLAN-Tag sowie die Bezeichnung des VLANs einstellen. Nach einem Bestätigungsklick werden die vorgenommenen Änderungen sofort übernommen. Ist also das VLAN noch nicht am Switch eingerichtet, verliert der Rechner damit die Verbindung zum Netzwerk. Je nach Treiber lassen sich auch mehrere VLANs pro Netzwerkkarte definieren, die dann parallel nutzbar sind.

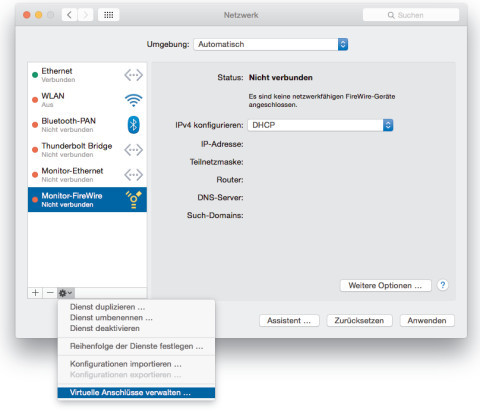

VLANs unter Mac OS X

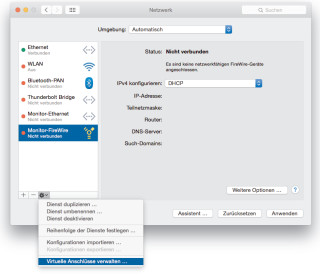

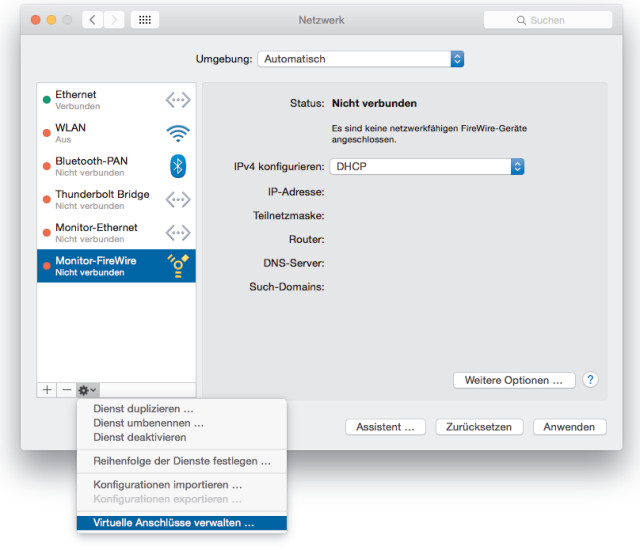

Apples Betriebssystem Mac OS X unterstützt seit Version 10.5 den Einsatz von VLANs. Die entsprechenden Optionen finden sich etwas versteckt in den Systemeinstellungen unter dem Netzwerk-Icon. Hier ist dann nicht wie bei VPN-Verbindungen üblich ein neues Netzwerkgerät anzulegen, sondern man muss über das Optionsmenü unterhalb der Adapter den Punkt „Virtuelle Anschlüsse verwalten“ auswählen.

Es erscheint eine Übersicht der vorhandenen virtuellen Anschlüsse, der sich über das Plus-Symbol ein neues VLAN hinzufügen lässt. Dessen Konfigurationsmöglichkeiten beschränken sich auf die Vergabe eines Bezeichners, des VLAN-Tags sowie der Auswahl des Netzwerkgeräts, dem das VLAN zugeordnet werden soll. Anders als bei Windows erfolgt die Einrichtung des VLAN-Adapters als zusätzliches Netzwerkgerät – die vorhandene Einstellung der bisherigen Netzwerkkarte und damit die Verbindung zum bisherigen LAN bleiben also erhalten.

Für den VLAN-Adapter lassen sich anschließend wie für einen normalen Netzwerkanschluss die IPv4- und IPv6-Parameter konfigurieren.

6. Teil: „VLANs auf dem Linux-Arbeitsplatzrechner“

VLANs auf dem Linux-Arbeitsplatzrechner

VLANs sind mit Patches seit Kernel 2.2 unter Linux verfügbar und seit Kernel 2.6.29 fester Bestandteil des Betriebssystems. Da der VLAN-Support im Kernel und nicht wie bei Windows im Treiber verankert ist, lässt sich automatisch jede Netzwerkkarte für die ein Linux-Treiber existiert, auch in VLAN-Umgebungen nutzen.

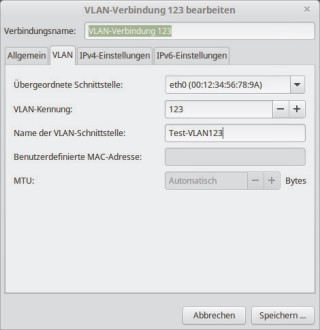

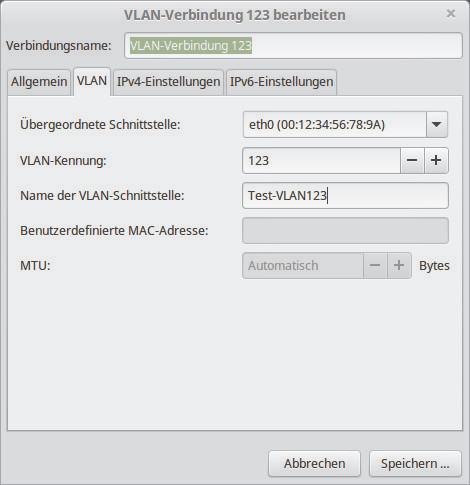

Zur Aktivierung des VLANs unter Linux gibt es zwei Wege: zum einen über die Tools der grafischen Bedienoberfläche, zum anderen über das manuelle Editieren der Netzwerkkonfigurationsdatei. Bei der Konfiguration über die grafische Bedienoberfläche wählt man zunächst als Verbindungstyp „VLAN“ aus. Im nächsten Schritt lassen sich dann die übergeordnete Schnittstelle, die VLAN-ID und die Bezeichnung des VLANs eintragen. Zusätzlich sind die Parameter für IPv4 und IPv6 einstellbar.

Beim manuellen Editieren der Netzwerkkonfigurationsdatei über die Kommandozeile ist etwas mehr Aufwand notwendig. Hierbei muss man in der Datei „/etc/network/interfaces“ einen zusätzlichen Netzwerkadapter mit einem Namen der Form „<basis-gerät>.<vlan-id>“ einrichten. Um beispielsweise die Netzwerkkarte „eth0“ an das VLAN mit der ID „123“ anzubinden, würden die Einträge wie folgt lauten:

Code-Beispiel

Damit der spezielle Name auch wirklich zur Konfiguration einer VLAN-Schnittstelle führt, ist zusätzlich die Installation des Hilfsprogramms „vlan“ notwendig.

Fazit

VLANs sind kein Hexenwerk. Sinnvoll eingesetzt können sie durchaus dabei helfen, das Unternehmensnetz besser zu strukturieren und gleichzeitig für mehr Komfort bei zumindest gleich bleibender Sicherheit von Servern und Daten zu sorgen. Wer die Einstiegshürde erst einmal genommen hat, wird die Vorteile wie die Möglichkeiten zur Priorisierung von Datenströmen und die bessere Ausnutzung der vorhandenen Ressourcen bald nicht mehr missen wollen.

Außerdem erfordert der Einzug neuer Techniken und hier insbesondere von Voice over IP, dass sich die Verantwortlichen Gedanken darüber machen, wie man diese Dienste einfach und kostengünstig im Firmennetz einführen kann. VLANs sind hier das Mittel der Wahl.

10 Stationen

1.500 Händler bei der AVM-Roadshow

Der Fokus der Solution Tour 2024 von AVM lag auf den Themen Glasfaser, Wi-Fi 7 und Smart Home, und mehr als 1.500 Handelspartner folgten der Einladung des Herstellers an die insgesamt 10 Standorte in Deutschland.

>>

Huawei Roadshow 2024

Technologie auf Rädern - der Show-Truck von Huawei ist unterwegs

Die Huawei Europe Enterprise Roadshow läuft dieses Jahr unter dem Thema "Digital & Green: Accelerate Industrial Intelligence". Im Show-Truck zeigt das Unternehmen neueste Produkte und Lösungen. Ziel ist es, Kunden und Partner zusammenzubringen.

>>

Teldat-Tochter

Bintec Elmeg stellt den Betrieb ein

Auf LinkedIn teilt der Hersteller mit, dass Bintec Elmeg seine Aktivitäten in der DACH-Region einstellt. Die Sanierung sein gescheitert, so heißt es offiziell.

>>

Roadmap

Estos bringt neue Services und Produkte

Der Software-Hersteller feilt an seinem Partnerprogramm, hat Schlüsselpositionen neu besetzt und kündigt eine ganze Reihe neuer Produkte und Services an. Das ist die Estos-Roadmap bis Ende des Jahres.

>>