04.04.2015

Mobile IT

1. Teil: „Bring Your Own Device? Aber sicher!“

Bring Your Own Device? Aber sicher!

Autor: Christie Dahmen

Foto: Shutterstock / Ziven

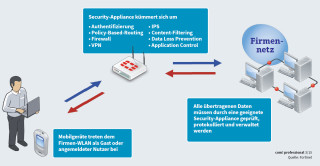

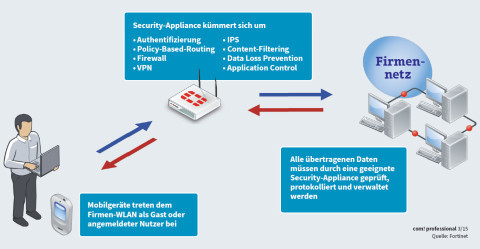

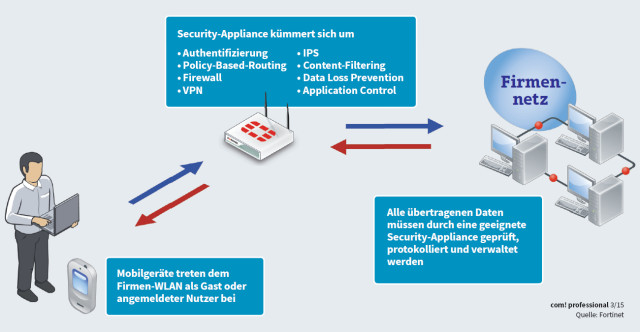

Private Mobilgeräte in Unternehmen bedürfen umfassender Sicherheitsmaßnahmen und erfordern mehrschichtige Security-Lösungen, die Antivirus, IPS, Webfilter und Applikationskontrolle enthalten.

Viele Firmenchefs versprechen sich davon, dass Mitarbeiter ihre eigenen Mobilgeräte in den Betrieb mitbringen und dort verwenden, mehr Produktivität und eine höhere Zufriedenheit bei gleichzeitig geringeren Kosten. Auf der anderen Seite kämpft die IT-Abteilung damit, dass – einer im Auftrag von Dell erstellten Studie zufolge – weltweit fast jeder zweite Mitarbeiter ein privates Smartphone oder Tablet am Arbeitsplatz einsetzt, ohne die IT-Abteilung zu informieren. Diese Geräte sind nicht in die Sicherheitsstrategie des Unternehmens eingebunden und stellen ein erhebliches Risiko dar. Gefragt ist also eine umfassende Bring-Your-Device-Strategie (BYOD).

Neue Risiken durch BYOD

Bring Your Own Device bringt zahlreiche Herausforderungen mit sich. Sie betreffen:

- die Netzwerk-, Daten- und Zugangssicherheit

- die Privatsphäre

- die Verantwortlichkeiten bei Beschädigung oder Verlust der privaten Endgeräte

- die Trennung von privaten und geschäftlichen Daten

- den Zugriff auf diese privaten und geschäftlichen Daten

Weil auch hierzulande viele Mitarbeiter ihre privaten Smartphones und Tablets während der Arbeit einsetzen, ohne dass dies klar geregelt wäre, sagte schon vor einigen Monaten Roman Schlenker, Senior Sales Engineer bei Sophos, in com! professional: „Unternehmen wissen genau, dass sie jetzt handeln müssen.“

Eine All-inclusive-Lösung, mit der sich sämtliche durch mobile Geräte entstehenden Sicherheitsherausforderungen umfassend abdecken ließen, gibt es allerdings nicht. Die Sicherheitsprobleme durch BYOD sind vielschichtig und erfordern ebenso vielschichtige Lösungsansätze. Diese müssen organisatorische und technische Maßnahmen sinnvoll vereinen.

Mit den richtigen Strategien und Technologien können die vielen neuen durch BYOD und mobile Endgeräte im Allgemeinen entstehenden Risiken erkannt und abgewehrt werden – unabhängig davon, auf welchem Weg und von welchem Ort aus der Anwender Zugang zum Netzwerk erlangt.

Vorrangiges Ziel muss immer sein, den umfassenden Schutz von Daten, Clients und Netzwerken zu gewährleisten.

2. Teil: „BYOD und die Kontrolle über das Netzwerk“

BYOD und die Kontrolle über das Netzwerk

Das Netzwerk stellt das Herzstück jeder Unternehmensinfrastruktur dar. Das heißt, dass jede Unterbrechung unmittelbar eine Unterbrechung von Diensten für die Anwender und für ganze Geschäftsprozesse bewirkt. Zum effektiven Schutz dieser Kernkomponente sind die folgenden Mechanismen zu empfehlen.

Performante Firewall: Sie muss komplexe Bedrohungen schnell identifizieren und blockieren können. Die Firewall sollte sich außerdem durch zusätzliche zentrale Security-Funktionen wie VPN, Antivirus und Web-Filtering erweitern lassen.

Intrusion Prevention System (IPS): Ein IPS bietet Schutz gegen bekannte und zukünftige Bedrohungen auf Netzwerkebene. Zusätzlich zur signaturbasierten Erkennung sollte auch eine anomaliebasierte Erkennung mittels Protokolldecoder eingesetzt werden. Dieser Decoder entpackt und prüft verschlüsselte Daten, wie sie vermehrt für Angriffe missbraucht werden.

„Sicherheitsverantwortliche müssen sich mit den Bedrohungen durch den zunehmenden SSL-Datenverkehr auseinandersetzen“, warnten bereits 2013 die Gartner-Analysten Jeremy D’Hoinne und Adam Hils: „Weniger als 20 Prozent aller Unternehmen mit einer Firewall, einem IP- oder UTM-System (Unified Threat Management) entschlüsseln den ein- oder ausgehenden SSL-Datenverkehr.“ Gartner geht davon aus, dass 2017 mehr als die Hälfte aller Netzwerkangriffe auf Unternehmen über verschlüsselte Daten erfolgt – derzeit sind es noch weniger als fünf Prozent.

Antivirus: Die Zahl mobiler Malware ist in den vergangenen zehn Jahren geradezu explodiert. Letztes Jahr haben beispielsweise die Forscher von Fortiguard Labs pro Tag mehr als 1300 neue schädliche Anwendungen entdeckt. Zudem wurden 300 Android-Malware-Familien sowie über 400.000 bösartige Android-Anwendungen identifiziert.

Eine effektive Antivirus-Technologie vereint fortschrittliche Signatur- und Heuristik-Mechanismen zu einem Multilayer-Echtzeitschutz gegen neueste und künftige Viren, Spyware und viele anderen Formen von Malware-Angriffen, die das Netzwerk über das Web, über Mails oder via File-Transfers bedrohen. Christian Vogt, Regional Director Deutschland und Niederlande bei Fortinet, kommentiert: „Seit dem vergangenen Jahr werden mobile Malware-Attacken immer professioneller, gezielter und ausgereifter.“

3. Teil: „BYOD und die Kontrolle über die Applikationen“

BYOD und die Kontrolle über die Applikationen

Web-2.0-Anwendungen wie Facebook, Twitter und Skype erhöhen das Volumen sowie die Komplexität des Datenaufkommens im Netzwerk – und setzen Unternehmensnetzwerke einer neuen Form von webbasierten Bedrohungen und Malware aus. Üblicherweise versuchen Unternehmen über herkömmliche Firewall-Systeme eine erste Abwehrkette zu errichten – am Netzwerkperimeter, also am Übergang zwischen internem und externem Netz. Auf diese Weise wird zu regeln versucht, welche Art von Datenverkehr passieren darf und welche Ports blockiert werden sollen. Beispielsweise können FTP-Anwendungen durch das Sperren der Ports 20 und 21 für ausgehenden Verkehr unterbunden werden.

Technologien zur Applikationskontrolle nutzen in der Regel eine Datenbank mit Signaturen, die die verschiedenen webbasierten Anwendungen, Softwarelösungen, Netzwerkservices und -protokolle überwachen. Diese Datenbank sollte regelmäßigen Updates unterliegen, um jederzeit einen aktuellen Schutz auf Applikationsebene zu ermöglichen.

Das breite Spektrum an Applikationen, wie es heute in Unternehmen anzutreffen ist, stellt eine wesentliche Herausforderung für die Durchsetzung von Security-Regelwerken dar. Klassische Mechanismen wie Firewall oder Webfilter allein genügen nicht, um die dynamischen und multiprotokollbasierten Applikationen sicher zu kontrollieren und zwischen erlaubten und schädlichen Inhalten zu unterscheiden, die diese austauschen und übertragen.

Unerwünschte oder schadhafte Applikationen führen außerdem zu einer Minderung der Produktivität und übermäßigem Bandbreitenverbrauch sowie zu instabilen Systemen, Prozessen und Endgeräten – und oft auch zu Compliance-Problemen.

Unternehmen benötigen deshalb mehrschichtige Security-Lösungen, die Antivirus, IPS, Webfilter und Applikationskontrolle enthalten, um komplementäre und sich gegenseitig überlappende Schutzebenen wirksam gegen die von Applikationen ausgehenden Bedrohungen einzusetzen.

Tabelle:

Den BYOD-Herausforderungen können Unternehmen nicht mit einem einzigen Lösungsansatz oder einer einzigen Technologie begegnen. Die Tabelle gibt einen Überblick verschiedener Vorgehensweisen.

Gerade im BYOD-Umfeld ist es notwendig, den Fluss von Daten so genau wie möglich zu kontrollieren. Nicht selten treten Datenverluste durch den ungewollten oder gar beabsichtigten Versand von Daten in ungesicherten Umgebungen oder über ungesicherte Geräte auf. Mit der richtigen DLP-Lösung (Data Loss Prevention) kann auf Basis umfangreicher Mustererkennungstechniken und User-Identitäten die unautorisierte Kommunikation sensibler Daten oder Dateien über den Netzwerkperimeter hinweg erkannt, geloggt und/oder unterbunden werden.

Größtes Risiko: der Nutzer

Auch der mobile Client selbst ist vielen Risiken ausgesetzt, sobald er sich außerhalb des Heimatnetzes bewegt. „Jedes fünfte Unternehmen verlässt sich darauf, dass Mitarbeiter ihre Geräte selbst ausreichend schützen“, bemerkt Fortinet-Direktor Vogt. „Das ist eine riskante Strategie und öffnet Hackern die Türen, die sich zunehmend auch mit dem Internet der Dinge und dessen Schwachstellen befassen.“ Unternehmen sollten daher auf einen umfassenden Schutz für Laptops, Smartphones und Tablets der Mitarbeiter achten, sobald sich diese auf Reisen oder auch nur außerhalb des gesicherten Firmennetzwerks befinden. Dabei werden Endgeräte aktiv geschützt und eine gesicherte und verschlüsselte Kommunikation ins zentrale Netz wird ermöglicht.

Unerlaubtes Internetsurfen und die Verwendung von webbasierten Anwendungen führen häufig zu Produktivitätsverlusten, hoher Netzwerklast, Infizierung mit Malware und Datenverlusten. Ein modernes Filtering kontrolliert den Zugriff auf privates Surfen, Instant Messaging, Filesharing und Streaming-Applikationen.

„Einfache Sicherheitsfunktionen wie Antivirussoftware oder Programme zum Löschen von Daten per Remote-Zugriff garantieren, dass Unternehmen die Geräte ihrer Mitarbeiter mit der neuesten Sicherheitssoftware ausstatten können, um sie vor Hackern zu schützen“, so Christian Vogt. Der Manager empfiehlt zudem zentralisiertes Tracking sowie die Installation von Sperr- und Backup-Software, um Daten zu sichern und im Fall von verlorenen oder gestohlenen Geräten wiederherzustellen.

4. Teil: „BYOD-Integration ins Mobile Device Management“

BYOD-Integration ins Mobile Device Management

Moderne MDM-Lösungen (Mobile Device Management) bieten eine Reihe zusätzlicher Funktionen, die beispielsweise zur Kostenkontrolle dienen oder eine Datenlöschung auf mobilen Endgeräten anstoßen können. Jedes sich im Netzwerk anmeldende Gerät sollte deswegen mit einer zertifizierten MDM-Lösung geschützt werden. Darüber hinaus kann durch Data Loss Prevention sichergestellt werden, dass sensible Daten erst gar nicht an diese mobilen Geräte übertragen werden.

Die meisten MDM-Lösungen und ihre Clients betreffen primär Herausforderungen, die nur zum Teil sicherheitsrelevant sind. Eine vollständige BYOD-Sicherheitslösung sind sie daher nicht. Mobile Device Management umfasst:

- Softwareverteilung

- Regelmanagement

- Inventarisierung und Asset-Management

- Service-Management

Einige MDM-Lösungen, wurden mittlerweile mit zahlreichen weiteren Funktionen speziell im Bereich BYOD ausgestattet. So ist es beispielsweise möglich, ab iOS 5 und Android 4 den Standort von Mobilgeräten zu erkennen und abhängig von diesen Informationen weitere Regeln zu definieren. Über eine neuartige Funktion namens Client Reputation lässt sich zudem das Verhalten einzelner Anwender analysieren. Künftig werden diese Informationen ebenfalls entsprechende Regelwerke beeinflussen.

Tabelle:

MDM-Software (Mobile Device Management) dient primär dazu, Mobilgeräte zu verwalten. Sicherheitsfunktionen müssen zum Teil erst nachgerüstet werden.

Fazit

Mobilität und die Nutzung privater Endgeräte steigern die Produktivität und Motivation von Mitarbeitern spürbar. Sie können mehr Arbeit außerhalb des Büros und mit den Mitteln ihrer Wahl erledigen. Die Herausforderung für Unternehmen ist, dasselbe hohe Maß an Sicherheit und Verfügbarkeit von Daten und Diensten zu gewährleisten – unabhängig von Ort, Endgerät und Mitarbeiter.

IT-Teams müssen vor allem das Netzwerk selbst sowie geschäftskritische Daten schützen. Es ist unentbehrlich, mobile Geräte, die auf das Netzwerk zugreifen, zu schützen. Darüber hinaus muss jedes Unternehmen sicherstellen, dass es die komplette eingehende und ausgehende Datenübermittlung verwaltet und sichert. Diese Strategie verlangt Kontrolle über die Nutzer und deren Applikationen – zusätzlich zur Kontrolle über die Geräte selbst.

Unternehmen brauchen hierzu eine Lösung, die es ihnen ermöglicht, Applikationen und deren Nutzung im Netzwerk auf Basis von Anwendungsklassifizierung und Verhaltensanalysen zu überwachen.

Das Gleiche gilt für webbasierte Applikationen. Hier sind granulare Kontrollmöglichkeiten wie die Überprüfung von verschlüsselten Verbindungsdaten gefragt. „Insbesondere im deutschen Rechtsraum müssen sich Unternehmen Gedanken machen, wie sie den Zugriff auf Daten eines privaten Endgeräts regeln, auf welchem auch private Daten vorhanden sind“, fasst Fortinate-Manager Christian Vogt zusammen. „Dies“, so Vogt, „ist nicht ohne Weiteres möglich und bedarf entsprechender vertraglicher und/oder technischer Maßnahmen, die in jedem Fall juristisch abgesichert sein sollten.“

Letzte Hürde genommen

USB-C kommt als einheitlicher Ladestandard

Nach dem Bundestag hat auch der Bundesrat einer EU-Richtlinie zugestimmt, die USB-C als einheitlichen Anschluss zum Laden von Elektrogeräten festlegt.

>>

Autohersteller

Erstes Smartphone von Polestar

Autohersteller Polestar hat in China sein erstes Smartphone vorgestellt, das vor allem gut mit den Fahrzeugen des Herstellers zusammenarbeiten soll.

>>

10 Stationen

1.500 Händler bei der AVM-Roadshow

Der Fokus der Solution Tour 2024 von AVM lag auf den Themen Glasfaser, Wi-Fi 7 und Smart Home, und mehr als 1.500 Handelspartner folgten der Einladung des Herstellers an die insgesamt 10 Standorte in Deutschland.

>>

Ohne Nokia

HMD zeigt erste Smartphones mit der eigenen Marke

Mit den drei neuen Pulse-Modellen bringt HMD seine ersten Smartphones auf den Markt, die nicht mehr unter der Lizenz von Nokia vermarktet werden.

>>