25.06.2014

Sicherheit

1. Teil: „Viren in PDF-, JPG- und DOC-Dateien“

Viren in PDF-, JPG- und DOC-Dateien

Autor: Mark Lubkowitz

Auch scheinbar harmlose Dateien wie PDFs, Urlaubsbilder und Word-Dokumente können Ihren PC mit einem Virus infizieren. Das ist kein Grund zur Panik, wenn Sie wissen, worauf Sie achten müssen.

Längst sind es nicht mehr nur ausführbare Dateien mit Endungen wie EXE, COM oder BAT, die eine Gefahr für Ihren Computer und Ihre Daten darstellen. Schadprogramme nutzen heute auch harmlos wirkende Dateien wie PDFs und Word-Dokumente, JPG-Bilder und OGG-Songs.

Dieser Artikel erklärt, wie zum Beispiel ein Urlaubsbild im JPG-Format Ihren Rechner infizieren kann. Wie funktioniert das? Müssen Sie jetzt vor jeder harmlosen Datei Angst haben? Wie schützen Sie sich vor Viren in Dokumenten?

Der Pufferüberlauf

Infiziert ein Schädling einen Rechner, dann wird häufig pauschal von einer Sicherheitslücke in einem Programm gesprochen, die der Schädling ausnutzt. Solche Sicherheitslücken sind nicht selten. Und es handelt sich fast immer um die gleiche Art von Sicherheitslücke – nämlich einen Pufferüberlauf.

Wie können PDF-Dateien schaden?

Dateien wie PDF-Dokumente oder JPG-Bilder können nicht ausgeführt werden. Sie enthalten keinen ausführbaren Programmcode, stattdessen aber strukturierte Daten. Wie die Daten strukturiert sind und welche Daten in der Datei enthalten sein dürfen, das legt das verwendete Dateiformat fest, eben PDF für Dokumente oder JPG für Bilder.

Für sich genommen können PDF-Dateien oder JPG-Bilder einem Rechner nicht schaden, weil sie sich nicht wie EXE-Dateien ausführen lassen. Vielmehr sind sie auf ein Programm angewiesen, das die in ihnen enthaltenen Daten liest, interpretiert und darstellt.

Diese Anwendungsprogramme wie Microsoft Word oder Adobe Reader sind das eigentliche Risiko. Sie beherrschen unterschiedlichste Dateiformate und haben zum Teil einen gewaltigen Funktionsumfang. Sie lesen das Dokument ein und wissen, welche Daten der Datei für den Titel des Dokuments stehen, welche für Absätze und Schriftformatierungen stehen und welche Bilder oder Tabellen sind. Haben diese Anwendungsprogramme eine Sicherheitslücke, dann können speziell präparierte PDF- und Word-Dokumente das Schlupfloch ausnutzen und Programme zu Fehlfunktionen verleiten.

2. Teil: „Wie entsteht eine Sicherheitslücke?

“

“

Wie entsteht eine Sicherheitslücke?

Sicherheitslücken können auf unterschiedlichste Art und Weise entstehen und zum Beispiel konzeptionell bedingt sein, wenn bei der Entwicklung wichtige Sicherheitsaspekte nicht berücksichtigt wurden. Viel häufiger entstehen Sicherheitslücken aber schlicht durch menschliches Versagen

Anwendungsprogramme bestehen wie das Betriebssystem aus Tausenden, teilweise Millionen Zeilen Programmcode. Umfasste der Quelltext von Windows NT 3.51 noch rund 5 Millionen Zeilen Code, sind es bei Windows XP über 50 Millionen. In der Regel arbeitet an dem Quellcode nicht eine einzelne Person, sondern der Quellcode wird in mehrere Module aufgeteilt und an verschiedene Entwicklergruppen verteilt. Jeder Programmierer macht – statistisch gesehen – pro 1000 Zeilen Quellcode einen Fehler.

Legt man diese Fehlerquote auf einen 50 Millionen Zeilen umfassenden Quellcode wie bei Windows XP um, dann muss man davon ausgehen, dass darin 50.000 Fehler enthalten sind. Werden während der Testphasen nicht alle Fehler gefunden, dann bleiben die Fehler erhalten. Und jeder davon kann später eine Sicherheitslücke darstellen.

Sicherheitslücken sind oft Pufferüberlaufe

Die Auswirkungen der Fehler im Programmcode können unterschiedlichster Art sein. Manchmal verschwindet nur eine Schaltfläche, manchmal führen sie zu einem Programmabsturz und einige können auch Datenverlust verursachen. Zur Sicherheitslücke wird ein Fehler dann, wenn er einem Schadprogramm die Ausführung von Schadcode ermöglicht. Die Ursache dafür ist fast immer ein Pufferüberlauf.

3. Teil: „Was ist ein Pufferüberlauf?

“

“

Was ist ein Pufferüberlauf?

Programme legen die Daten, die sie gerade verarbeiten, im Arbeitsspeicher ab. Dazu reservieren sie meist mehrere und vor allem unterschiedlich große Bereiche des Arbeitsspeichers, sogenannte Puffer. Jeder Puffer ist dabei für unterschiedliche Daten gedacht.

Die Kapazität eines Puffers ist begrenzt. Denn sowohl das Betriebssystem als auch andere Programme benötigen Teile des Arbeitsspeichers für ihre Daten, weshalb ein Programm nicht beliebig viele und beliebig große Puffer anlegen kann. Das Programm legt stattdessen Puffer so an, dass die zwischenzuspeichernden Daten genau hineinpassen.

Will das Programm den Titel eines Word-Dokuments ablegen und darf dieser bis zu 256 Zeichen lang sein, reserviert das Programm für den Puffer auch nur einen Speicherbereich, in den bis zu 256 Zeichen hineinpassen.

Die Speicherbereiche sind aber nur logisch und nicht physisch voneinander getrennt. Der Puffer hat lediglich einen Startpunkt, aber kein Ende. Er beginnt also an einem bestimmten Punkt im Arbeitsspeicher und ist dann so lang, wie vom Programm festgelegt. Das Programm muss deshalb darauf achten, dass es auch nur so viele Daten liest und in den Puffer hineinschreibt, wie in den Puffer hineinpassen.

Schreibt das Programm mehr Daten in den Puffer als vorgesehen, dann kommt es zu einem Pufferüberlauf, englisch Buffer Overflow. Die in den Puffer geschriebenen Daten laufen in andere Speicherbereiche über, in denen sie nichts zu suchen haben.

Warum ist ein Pufferüberlauf gefährlich?

Programme bestehen aus vielen unterschiedlichen Programmteilen. Diese werden nicht von Anfang bis Ende durchlaufen, sondern es werden immer nur die Programmteile ausgeführt, die für die aktuelle Berechnung gerade notwendig sind. Solche Unterprogramme drucken Text fett, speichern ein Dokument oder schließen eine Datei und öffnen eine neue. Programme springen zwischen den Unterprogrammen hin und her.

Wurde ein Unterprogramm ausgeführt, dann springt das Programm wieder zurück zum Ausgangspunkt. Damit es nicht die Orientierung verliert und weiß, wo es vorher war, legt es auf einem Arbeitsstapel Rücksprungadressen ab. Der Arbeitsstapel, englisch Stack, ist ebenfalls im Arbeitsspeicher abgelegt. Auf diesen Arbeitsstapel hat eigentlich nur das Programm selbst Zugriff.

Außer es kommt zu einem Pufferüberlauf, bei dem angrenzende Speicherbereiche mit Daten überschrieben werden. Der Überlauf kann so groß sein, dass nicht nur die im Puffer gespeicherten Daten überschrieben werden, sondern auch die auf dem Arbeitsstapel abgelegten Rücksprungadressen. Das Programm kommt durcheinander und stürzt bestenfalls nur ab. Exploits nutzen diese Verwirrung hingegen aus.

4. Teil: „Was ist ein Exploit und welchen Schaden richtet er an?

“

“

Was ist ein Exploit und welchen Schaden richtet er an?

Ein Programm, das eine Sicherheitslücke ausnutzt, heißt Exploit. Exploits tragen Schadcode mit sich, Payload oder Nutzlast genannt, den sie in ein fremdes System einschleusen und dort ausführen. Es muss sich bei einem Exploit aber nicht immer um ein voll funktionsfähiges Programm handeln.

Wie nutzt ein Exploit Sicherheitslücken?

Der Exploit platziert zunächst Schadcode auf dem Rechner und bringt dann ein Programm dazu, diesen Schadcode auszuführen. Mit einem Pufferüberlauf könnte der Exploit die auf dem Arbeitsstapel eines Programms abgelegten Rücksprungadressen so manipulieren, dass die Rücksprungadressen nicht mehr auf Befehlsfolgen des Programms verweisen, sondern auf den Schadcode des Exploits. Das Programm bemerkt den Fehler nicht, springt an das vom Exploit festgelegte Ziel und führt den Schadcode aus.

Welche Schritte ein Exploit im Einzelnen nutzt, um ein System zu kompromittieren, variiert sehr stark. Manchmal nutzen Exploits sogar mehrere Sicherheitslücken, um ihr Ziel zu erreichen. Befindet sich ein Exploit in einem PDF- oder Word-Dokument, nutzt der Exploit meist einen Pufferüberlauf.

Welchen Schaden richten Exploits an?

Was ein Exploit auf einem System anstellen kann, hängt immer von der Sicherheitslücke selbst ab. Manchmal bringt ein Exploit ein Programm dazu, massenhaft E-Mails zu verschicken, in anderen Fällen kann der Exploit aber auch verschiedene Schlupflöcher im System nutzen, um anderen Exploits eine Attacke zu ermöglichen. Einige Exploits richten Benutzer ein, mit denen ein Remote-Zugriff auf das System möglich wird.

Wieder andere Exploits leiten Datenverkehr um, sodass andere Personen diesen einsehen und manipulieren können. Ebenso gut kann ein Exploit aber auch gleich einen Trojaner aus dem Internet nachladen, diesen auf dem System installieren und das System komplett übernehmen.

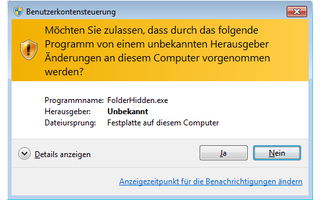

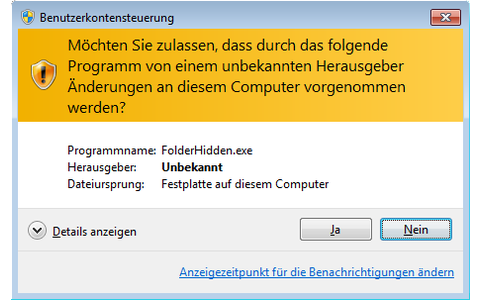

Die unterschiedlichen Fähigkeiten eines Exploits ergeben sich immer aus dem Programm, das die Sicherheitslücke aufweist. Wird das missbrauchte Programm mit Administratorrechten ausgeführt, dann erhält der Exploit ebenfalls Administratorrechte. Auf diese Weise kann er auf einem System deutlich mehr Schaden anrichten als bei einem Programm, das mit eingeschränkten Rechten läuft.

5. Teil: „Wie werden Sicherheitslücken geschlossen?

“

“

Wie werden Sicherheitslücken geschlossen?

Sicherheitslücken lassen sich nur durch eine Korrektur des Programmcodes schließen. Der korrigierte Programmcode muss dann an die Anwender verteilt werden. Bei weniger kritischen Lücken warten die Hersteller meist bis zum nächsten großen Update. Größere Lücken werden hingegen sofort durch Patches, also Flicken, geschlossen.

Je größer und komplexer ein Programm ist, desto länger dauert die Entwicklung eines korrigierten Programmcodes. Schließlich muss verhindert werden, dass durch die Fehlerkorrektur eine neue Sicherheitslücke entsteht.

Zero-Day-Exploits sind am gefährlichsten

Kritisch wird es, wenn es zu einem Zero-Day-Exploit kommt. Das sind Exploits, die bereits an dem Tag in Umlauf gebracht werden, an dem die Sicherheitslücke in einem Programm bekannt wurde. Ein Zero-Day-Exploit erscheint also am Tag null. Bei einem Zero-Day-Exploit bleibt den Herstellern gar keine Zeit, rechtzeitig einen Patch für die Sicherheitslücke in Umlauf zu bringen, sodass Angreifer die Lücke mitunter stundenlang ausnutzen können.

Lassen sich Sicherheitslücken vermeiden?

Sicherheitslücken treten immer wieder auf, eben weil Programmierer Fehler machen. Moderne Entwicklungsumgebungen und neue Programmiersprachen sind zwar in der Lage, durch Pufferüberläufe drohende Sicherheitslücken zu erkennen. Aber oft kommen noch alte Programmiersprachen zum Einsatz und einfache oder kostenlose Entwicklungsumgebungen. Zudem hüten Hersteller Ihren Quellcode wie einen Schatz und lassen niemanden einen Blick darauf werfen.

Solange Softwarehersteller nicht massiv in die Qualitätskontrolle ihrer Programme investieren, wird es also auch immer Sicherheitslücken geben. Selbst Open-Source-Software, bei der viele Programmierer Einblick in den Quellcode haben, ist nicht frei von Sicherheitslücken. Der Vorteil ist meist, dass eine Fehlerkorrektur sehr schnell erstellt und an die Anwender der Software verteilt werden kann.

Fehlerträchtiges Design

Heutige PCs sind immer anfällig für Sicherheitslücken. Der Grund liegt in der Architektur. Diese sieht vor, dass das Betriebssystem, die Programme und die Daten allesamt im gleichen physischen Speicher, dem RAM, liegen. Es gibt keine Trennung der Daten, die die Sicherheit erhöhen würde.

6. Teil: „Gefährliche PDF-Dokumente und SWF-Dateien

“

“

Gefährliche PDF-Dokumente und SWF-Dateien

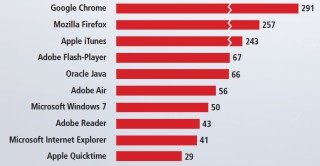

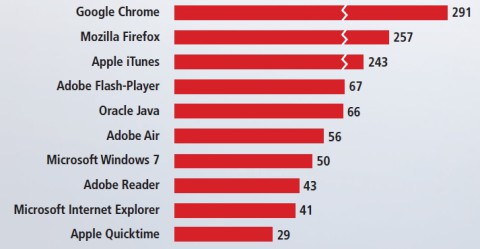

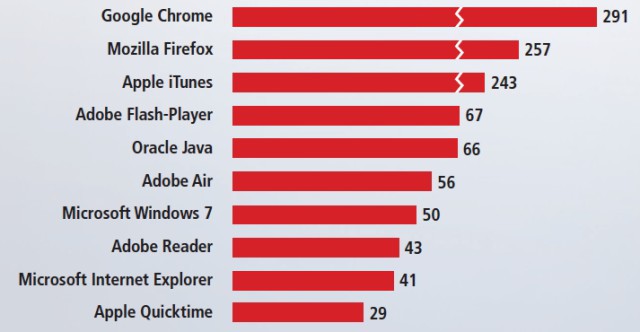

Gefährlich sind die Programme, die sehr oft verwendet werden. Sie sind bei kriminellen Hackern besonders beliebt und werden besonders oft nach Sicherheitslücken durchsucht.

Adobe Reader: PDF

Lange war der Adobe Reader das einzige Programm zum Lesen von PDF-Dokumenten. Noch immer findet er sich auf fast allen Computern. Hacker stürzen sich verständlicherweise mit Vorliebe auf die verbreitetsten Programme. Entsprechend groß ist die Zahl der im Adobe Reader entdeckten Schwachstellen. Der Adobe Reader gehört zu den Top 10 der Programme mit den meisten aufgedeckten Sicherheitslücken.

Die Empfehlung lautet daher, den Adobe Reader zu deinstallieren. Als Alternative bieten sich Foxit Reader und PDF-Xchange Viewer an. Zwar wurden auch in diesen Programmen schon Sicherheitslücken entdeckt, sie weisen aber viel weniger Lücken auf als der Adobe Reader. Von kriminellen Hackern werden sie meist links liegen gelassen und selten angegriffen.

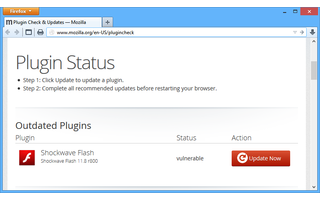

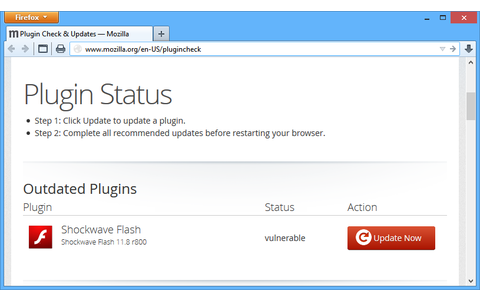

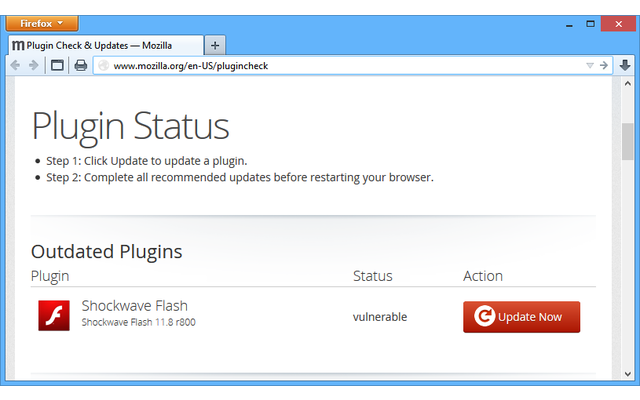

Adobe Flash-Player: SWF

Unter den Top 10 der Programme mit den meisten Schwachstellen befindet sich auch der Flash-Player von Adobe. Der Flash-Player wird benötigt, um in Webseiten eingebettete Flash-Objekte wiederzugeben. Vor einigen Jahren wurden damit vor allem interaktive Elemente in Webseiten oder Spiele integriert. Heutzutage wird Flash primär zur Wiedergabe von Filmen oder Musik genutzt.

Eine Alternative zum Flash-Player, die Flash-Dateien abspielen könnte, gibt es nicht. Die einzige Option ist, den Flash-Player ersatzlos zu deinstallieren. Die Konsequenz: Sie können dann auf einigen Webseiten, etwa Youtube, unter Umständen keine Videos mehr sehen.

7. Teil: „Sicherheitslücken in Java und Microsoft Word“

Sicherheitslücken in Java und Microsoft Word

Oracle: Java

Ebenfalls unter den Top 10 der Programme mit den meisten Schwachstellen ist Oracles Java. Java ist eine Programmiersprache, deren Programme nicht in Maschinensprache, sondern in einen sogenannten Byte-Code übersetzt wird. Dieser Byte-Code kann auf beliebigen Plattformen ausgeführt werden, unter Windows, Linux und Mac OS X, ohne dass das Programm dafür neu kompiliert werden müsste.

Voraussetzung ist lediglich, dass die Java-Laufzeitumgebung installiert ist. Wenn Sie keine Programme verwenden, die in Java geschrieben wurden, dann deinstallieren Sie die Laufzeitumgebung.

Microsoft Word: DOC, DOCX

Word ist überaus weit verbreitet. Dementsprechend viele Sicherheitslücken wurden in Word bereits entdeckt – und auch wieder geschlossen. Eine Alternative zu Microsoft Word ist Open Office Writer. Zwar kann Writer Word nicht in allen Fällen ersetzen, eine bessere Alternative gibt es aber nicht.

Ist man auf Microsoft Word weiterhin angewiesen, dann ist es umso wichtiger, nur Word-Dokumente aus vertraulichen Quellen zu öffnen. Denn selbst wenn es gerade keine aktive oder bekannte Sicherheitslücke in Word gibt, sind Word-Dokumente potenziell gefährlich. In ein Word-Dokument lassen sich nämlich andere Dateiformate einbinden, etwa Flash-Videos. In den eingebetteten Flash-Videos wiederum können sich Exploits verbergen, die dann das System befallen.

8. Teil: „Gefahren in Chrome, Firefox und Internet Explorer“

Gefahren in Chrome, Firefox und Internet Explorer

Chrome, Firefox, Internet Explorer: JPG

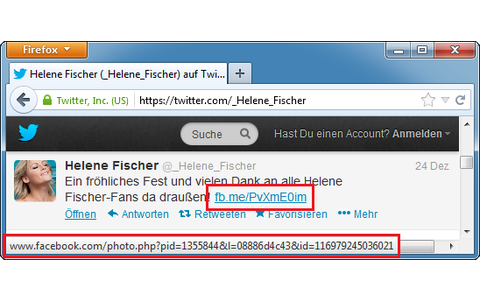

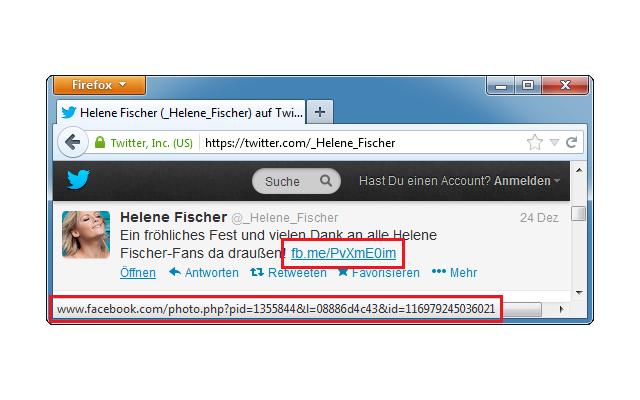

Zu den am häufigsten verwendeten Programmen zählen natürlich auch die Webbrowser wie Google Chrome, Mozilla Firefox und Internet Explorer. In einem Browser reicht es oft schon aus, wenn man einen manipulierten Link anklickt, damit Schadcode von ihm ausgeführt wird.

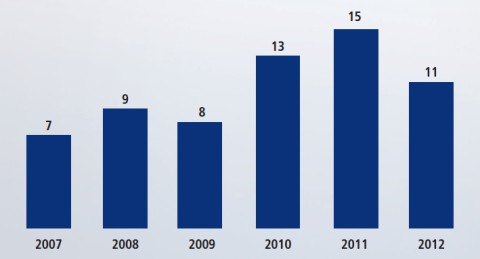

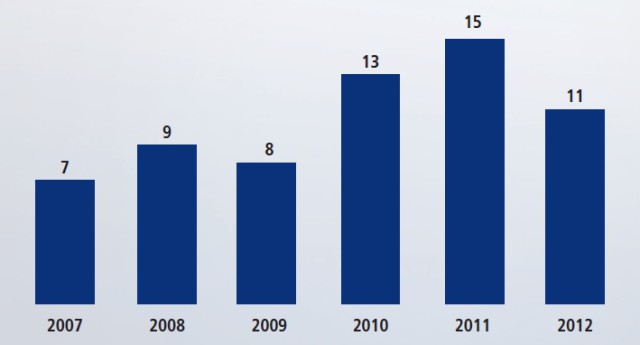

In Chrome wurden 2012 die meisten Sicherheitslücken entdeckt. Das liegt auch am Chrome Reward Program, mit dem Google den Entdecker einer Lücke teilweise fürstlich belohnt. Bis zu 30.000 Dollar hat Google für eine entdeckte Sicherheitslücke bereits bezahlt.

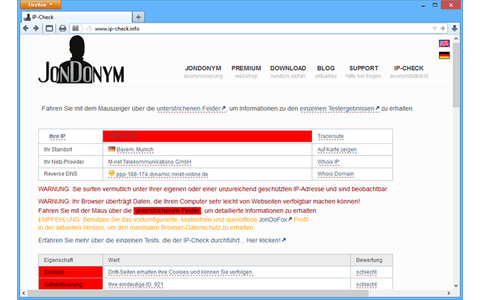

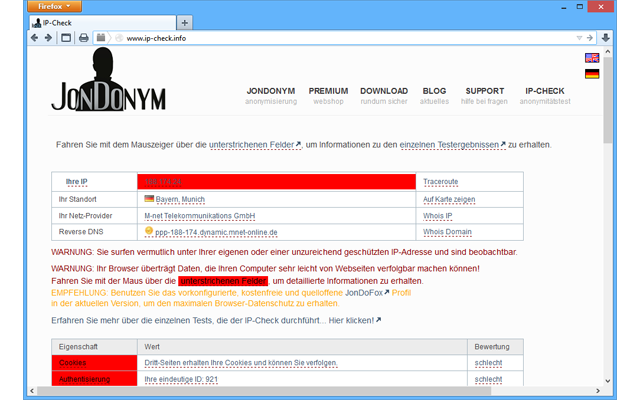

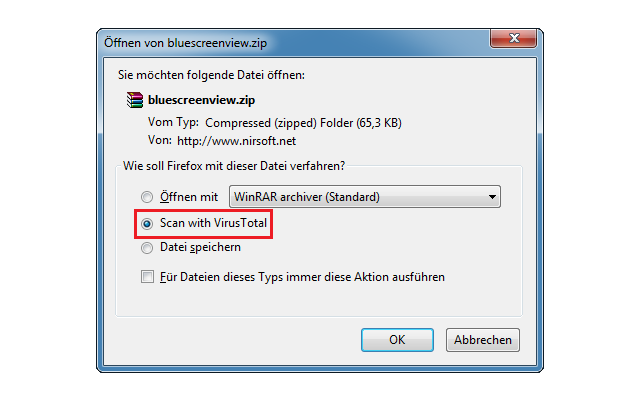

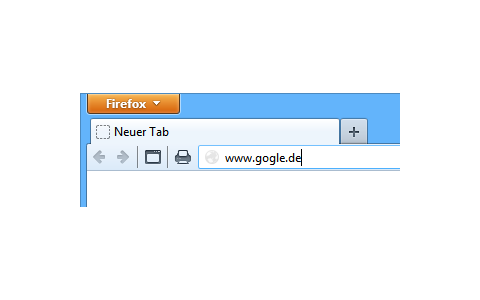

Im Firefox gab es zuletzt eine Sicherheitslücke in der Verarbeitung von JPG-Dateien. Angreifer konnten dadurch Kennwörter auslesen. Eine Liste geschlossener Sicherheitslücken können gibt es auf der Hersteller-Website.

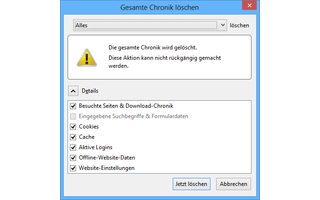

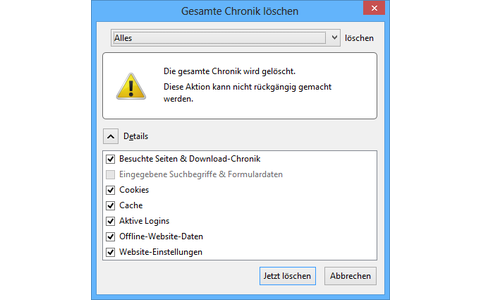

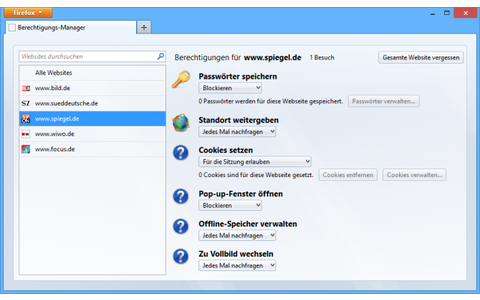

Achten Sie darauf, Ihre Browser regelmäßig zu aktualisieren. Nutzen Sie dafür bei Firefox den Hintergrunddienst, der den Browser automatisch aktualisiert. Er lässt sich unter „Extras, Erweitert, Update“ aktivieren, indem Sie „Updates automatisch installieren“ wählen und ein Häkchen setzen bei „Einen Hintergrunddienst verwenden, um Update zu installieren“. Den einen sicheren Webbrowser gibt es nicht. Alle weisen Sicherheitslücken auf.

9. Teil: „Schwachstellen in Microsoft Excel und VLC“

Schwachstellen in Microsoft Excel und VLC

Microsoft Excel: XLS, XLSX

Excel ist das beste und am weitesten verbreitete Tabellenkalkulationsprogramm, das es gibt. Wegen seiner anfänglich schlechten Programmierung und seiner enormen Verbreitung ist Excel allerdings auch ein äußerst beliebtes Angriffsziel. Die im Jahr 2012 in Excel entdeckten Sicherheitslücken halten sich aber in Grenzen.

Zwar gibt es von Open Office auch Calc, Calc ist aber nicht vollständig zu Excel kompatibel. Für die meisten Anwendungsfälle bietet es jedoch die gleiche Funktionalität und kann sich daher als Ersatz lohnen. Wenn Sie also nicht auf Excel angewiesen sind, dann wechseln Sie. Für Excel gilt das Gleiche wie für Word: Öffnen Sie nur Excel-Tabellen aus vertrauenswürdigen Quellen.

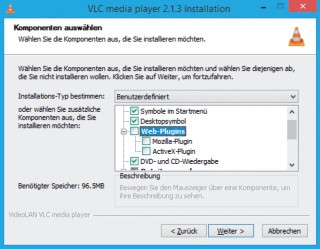

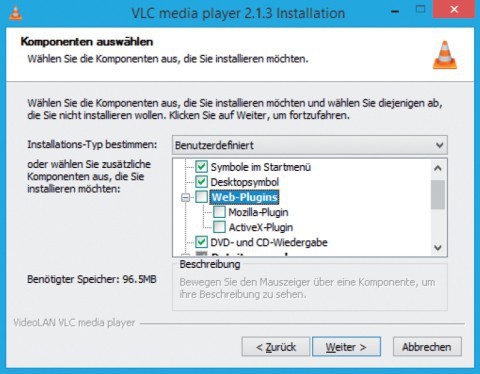

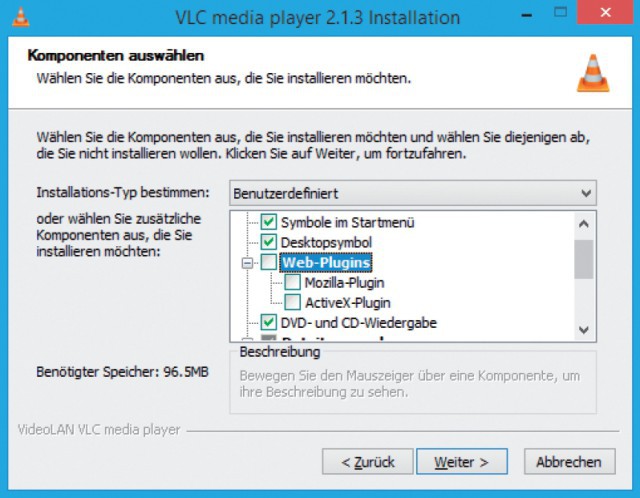

VLC Media Player: OGG

Nach dem Aus von Winamp hat sich der VLC Media Player als beliebtestes Abspielprogramm für Musik und Filme durchgesetzt. Aber auch dieser Player ist nicht frei von Sicherheitslücken.

So wurde 2012 eine Sicherheitslücke in Verbindung mit OGG-Musikdateien bekannt, einem Alternativformat zu MP3. Entsprechend präpariert brachte die OGG-Datei den VLC Media Player dazu, Schadcode auszuführen. Problematisch daran ist, dass der VLC Media Player auch ein Browser-Plug-in bietet. Somit hätte die OGG-Datei gar nicht heruntergeladen werden müssen. Es hätte genügt, sie auf einer Webseite einzubinden.

Eine bessere und sicherere Alternative zum VLC Media Player gibt es nicht. Halten Sie den VLC Media Player deshalb immer auf dem aktuellen Stand und deinstallieren Sie das Browser-Plug-in.

10. Teil: „Tipps zu E-Mail-Anhängen und Exploit-Blockern“

Tipps zu E-Mail-Anhängen und Exploit-Blockern

Als Anwender können Sie gegen die Sicherheitslücken selbst nichts unternehmen. Sie können aber einige Vorsichtsmaßnahmen ergreifen, damit die Sicherheitslücken auf Ihrem System nicht ausgenutzt werden können.

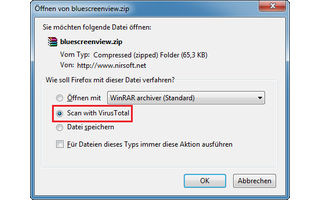

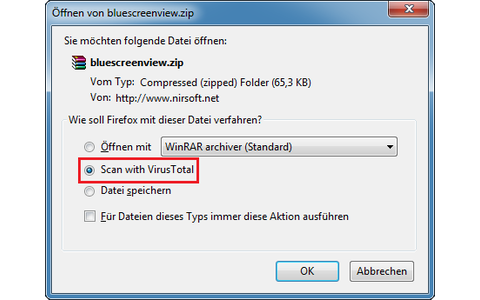

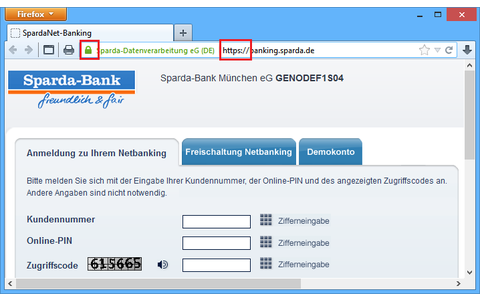

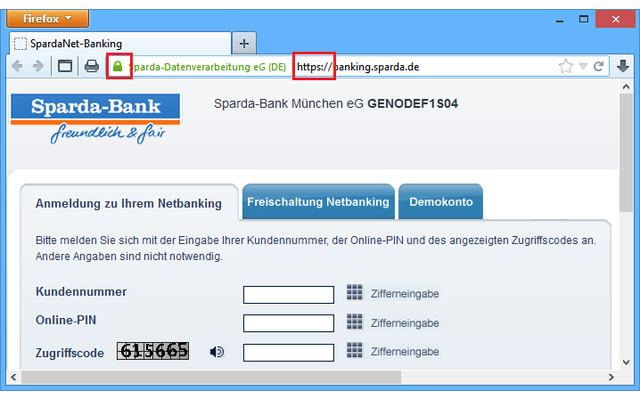

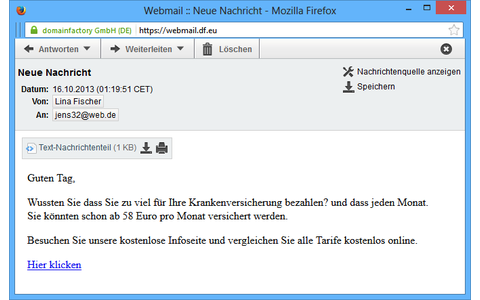

Vorsicht bei PDFs als E-Mail-Anhang

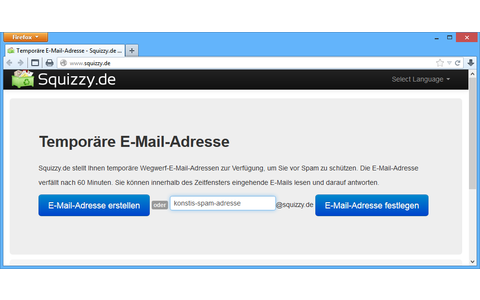

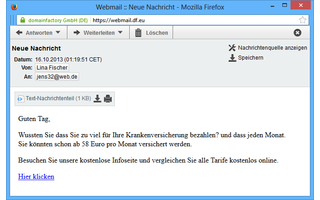

Die wichtigste Maßnahme: Öffnen Sie auf keinen Fall Dateien aus unbekannten Quellen. Exploits werden besonders häufig per E-Mail verschickt. Diese E-Mails geben vor, wichtige Rechnungen, Mahnungen oder Schreiben von Anwälten zu enthalten, und fordern dazu auf, die im Anhang befindlichen Dokumente zu öffnen.

Diese scheinbar harmlosen Dateien, etwa PDF-Dokumente oder JPG-Bilder, sind dann bereits der Exploit, der durch das Öffnen mit einem Programm ausgelöst wird, den Rechner infiziert und oftmals Trojaner installiert. Wenn Sie solche Dateien gar nicht erst öffnen, dann kann der Exploit seine Wirkung auch nicht entfalten.

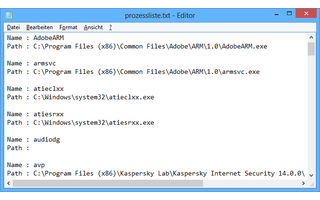

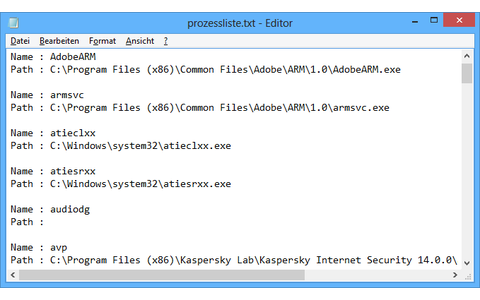

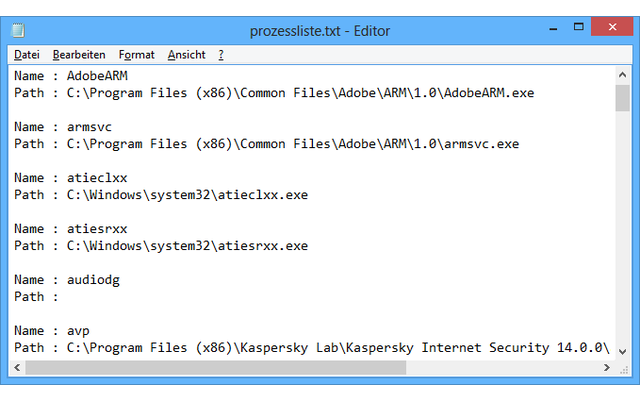

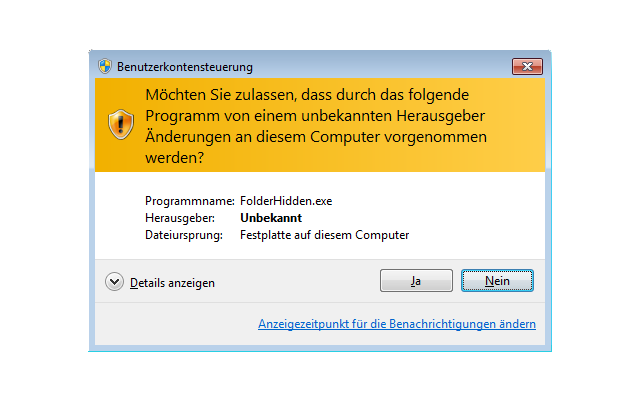

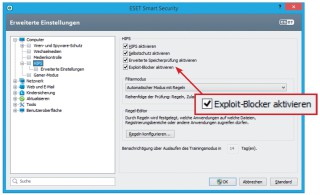

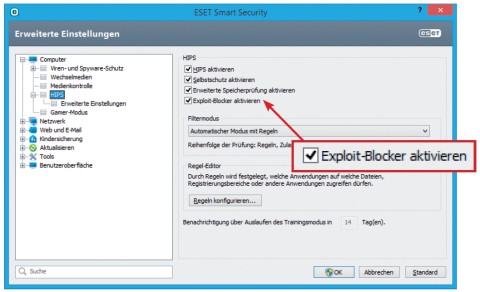

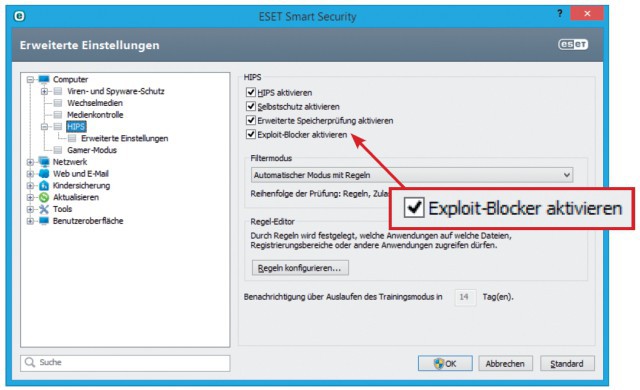

Exploit-Blocker installieren

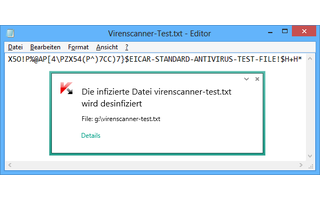

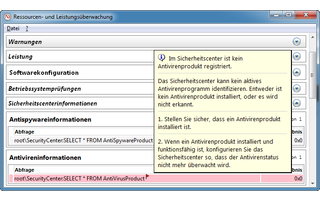

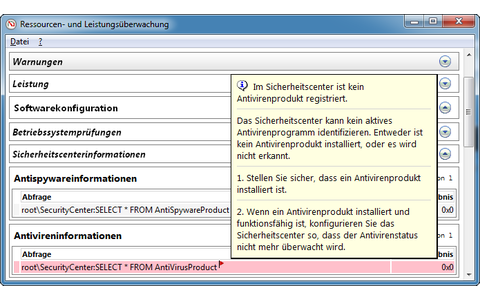

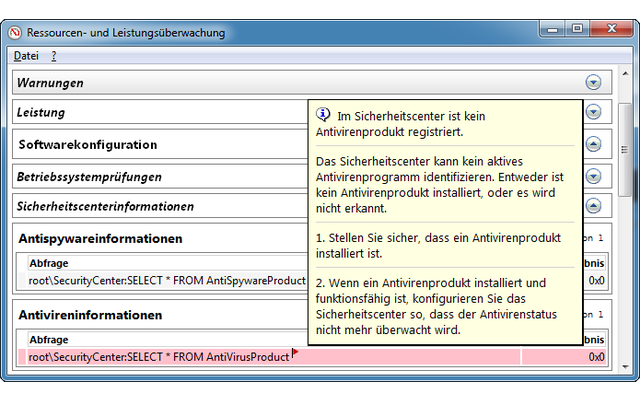

Installieren Sie ein Virenschutzprogramm. Denn aktuelle Schutzprogramme wie Kaspersky Anti-Virus 2014 oder Eset Smart Security bieten zusätzlich zum Schutz gegen Viren auch einen Schutz gegenüber unterschiedlichsten Arten von Exploits. Bei Kaspersky heißt die Funktion „Automatischer Exploit-Schutz“, bei Eset heißt sie „Exploit-Blocker“.

Alle Hersteller von Antivirenprogrammen können besonders schnell auf einen Exploit reagieren, weil ihre Programme ohnehin stündlich neue Updates beziehen. Die Sicherheitsspezialisten müssen zudem das fehlerträchtige Programm nicht überarbeiten, sondern entwickeln einfach eine Gegenmaßnahme gegen den Exploit selbst und löschen ihn, bevor er die Sicherheitslücke überhaupt ausnutzen kann.

Die Hersteller von Anwendungsprogrammen müssen hingegen erst einen Patch oder sogar ein Update entwickeln und verteilen. Dabei müssen sie darauf achten, keine neuen Sicherheitslücken oder andere Programmfehler zu schaffen. Das dauert.

11. Teil: „Tipps zu Alternativ-Programmen und Updates“

Tipps zu Alternativ-Programmen und Updates

Alternative Programme verwenden

Exploits in Dateien wie PDF, JPG oder OGG nutzen ganz gezielt die Sicherheitslücken bestimmter Programme, etwa des Adobe Readers oder des VLC Media Players. Je verbreiteter ein Programm ist, desto eher stürzen sich Angreifer darauf und suchen nach Schwachstellen.

Zwar können auch kleine Programme kritische Sicherheitslücken enthalten. Es gibt aber Programme, die weniger Sicherheitslücken haben als andere. Der Griff zu einem Alternativprogramm kann daher das Risiko erheblich mindern.

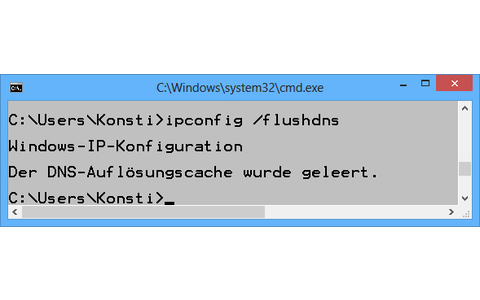

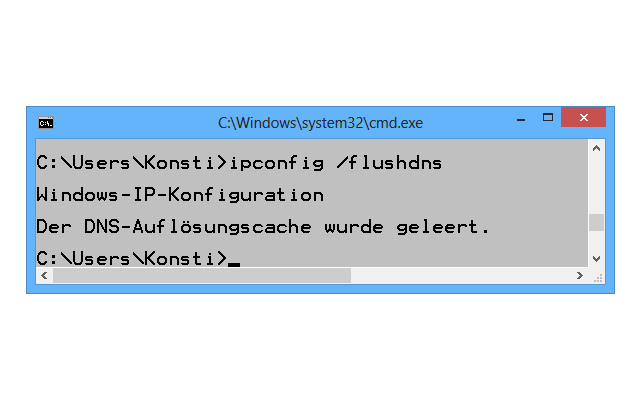

Updates installieren

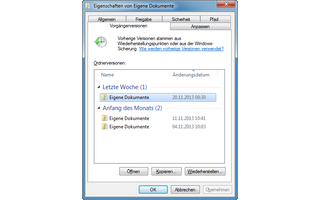

Installieren Sie Updates. Die meisten Hersteller sind stets bemüht, Sicherheitslücken sofort zu schließen und einen entsprechenden Patch oder ein großes Update an die Anwender zu verteilen. Warten Sie also nicht erst tagelang ab, ehe Sie ein Update einspielen. Erledigen Sie das am besten gleich.

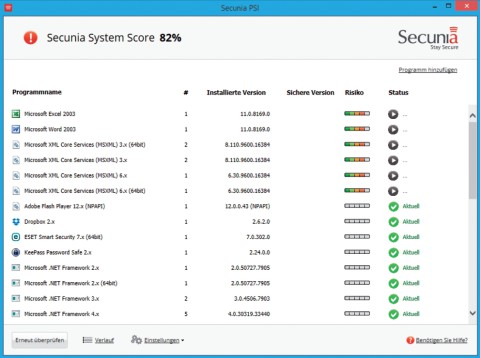

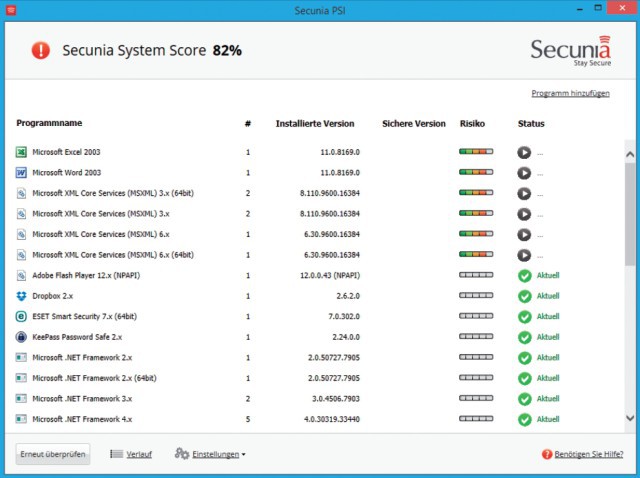

Im Idealfall aktivieren Sie einfach die automatische Update-Funktion. Natürlich kann es nervtötend sein, wenn sich das Programm gerade dann aktualisieren will, wenn Sie eigentlich arbeiten möchten. Je länger Sie aber mit dem Update warten, desto größer ist die Möglichkeit einer Infektion durch einen Exploit. Besonders einfach und schnell lassen sich die installierten Programme mit Secunia Personal Software Inspector oder dem Konsolen-Tool Chocolatey auf den aktuellen Stand bringen.

Test-Framework

Testautomatisierung mit C# und Atata

Atata ist ein umfassendes C#-Framework für die Web-Testautomatisierung, das auf Selenium WebDriver basiert. Es verwendet das Fluent Page Object Pattern und verfügt über ein einzigartiges Protokollierungssystem sowie Trigger-Funktionalitäten.

>>

Programmiersprache

Primärkonstruktoren in C# erleichtern den Code-Refactoring-Prozess

Zusammenfassen, was zusammen gehört: Dabei helfen die in C# 12 neu eingeführten Primärkonstruktoren, indem sie Code kürzer und klarer machen.

>>

Tools

GitLab Duo Chat mit KI-Chat-Unterstützung

Der DevSecOps-Plattform-Anbieter GitLab führt den GitLab Duo Chat ein. Dieses Tool integriert Künstliche Intelligenz in die DevSecOps-Workflows.

>>

Cyberbedrohungen überall

IT-Sicherheit unter der Lupe

Cybersecurity ist essentiell in der IT-Planung, doch Prioritätenkonflikte und die Vielfalt der Aufgaben limitieren oft die Umsetzung. Das größte Sicherheitsrisiko bleibt der Mensch.

>>