04.08.2015

Datenschutz-Zertifikat?

1. Teil: „Das steckt hinter dem ISO-Standard 27018“

Das steckt hinter dem ISO-Standard 27018

Autor: Claudia Seidl

Shutterstock/Melpomene

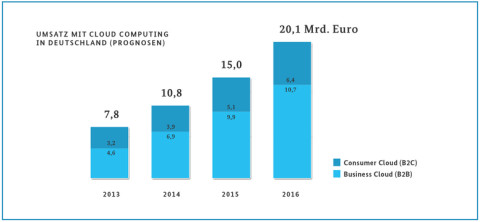

Viele Unternehmen tun sich schwer, Daten in die Cloud auszulagern. Besonders Dienste von US-Anbietern sind ihnen aus Datenschutzgründen suspekt. Bringt der ISO-Standard 27018 mehr Sicherheit?

Seit Standards für den Datenschutz in der Cloud durch die ISO/IEC-Norm 27018 im April 2014 definiert sind, gibt es immer wieder Meldungen von Herstellern, die eine Zertifizierung für die Datenschutzanforderungen durchlaufen haben wollen. So hat Dropbox Business im Mai verkündet, als einer der „ersten großen Cloud-Anbieter das ISO-Gütesiegel 27018“ erhalten zu haben.

Microsoft wirbt schon seit Februar damit, dass die Cloud-Dienste Office 365 und Dynamics CRM Online von dem British Standards Institute nach den Sicherheitsstandards zertifiziert worden sind, wie sie ISO/IEC 27018 definiert. „Endlich“, dürften manche Unternehmer denken, die sich mit dem Gedanken tragen, die firmeneigenen Dokumente in die Cloud auszulagern.

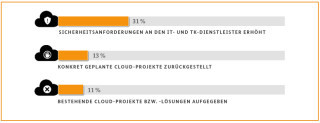

Tatsache ist, dass die US-Konzerne stärkere Datenschutz-Argumente brauchen, um für Unternehmen im europäischen Raum glaubwürdig zu sein. Ein Zertifikat nach ISO/IEC 27018:2014 käme ihnen deshalb gelegen: Die Aufgabe eines solchen Zertifikats wäre es ja zu beglaubigen, dass die gesetzlichen Vorgaben und Normen auf EU-Ebene vom Cloud-Dienstleister eingehalten werden.

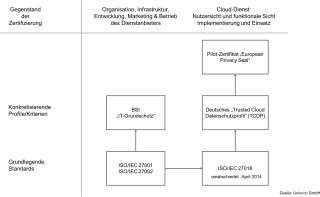

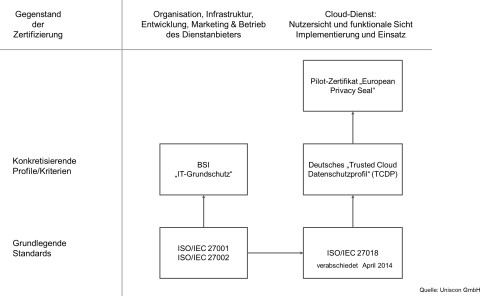

Allerdings ist es noch nicht ganz so weit. „Klar ist, dass eine Zertifizierung gemäß der Norm ISO/IEC 27001:2013 erfolgen kann, nicht aber eine nach ISO/IEC 27018:2014, die explizit den Datenschutz im Cloud-Computing behandelt“, erläutert Hubert Jäger, Geschäftsführer des IT-Sicherheitsunternehmens Uniscon und Mitglied des Pilotprojekts „Datenschutz-Zertifizierung“, das vom Bundesministerium für Wirtschaft und Energie im Rahmen des Trusted Cloud Programms ins Leben gerufen wurde. „Formal“, ergänzt Jäger, „handelt es sich bei ISO 27018 lediglich um Umsetzungsempfehlungen.“

2. Teil: „Umsetzungsempfehlung oder Anforderungskatalog?“

Umsetzungsempfehlung oder Anforderungskatalog?

Bei Umsetzungsempfehlungen „ist niemals definiert, welche Anforderungen genau für ein Zertifikat erfüllt sein müssen.“ Auditoren können also nicht anhand einer Liste von Datenschutzanforderungen den Cloud-Dienst dahingehend überprüfen und dann ein Ergebnis ableiten.

Die Meldungen zu „27018-Zertifikaten“ beziehen sich demnach eigentlich auf 27001-Zertifikate, bei denen zusätzlich einzelne Umsetzungsempfehlungen aus 27018 mitberücksichtigt worden sind. Diese Unterscheidung ist deshalb wichtig, weil die ISO/IEC-Reihe 27000 ausschließlich Normen für das Informations-Sicherheits-Management umfasst, also wie man sich innerhalb einer Organisation um die Sicherheit der Daten kümmert. ISO/IEC 27001:2013 ist der grundlegende Zertifizierungsstandard hierfür. Nur der normative Anhang A geht auf die IT-Sicherheit ein.

Für die Zertifizierung ISO/IEC 27001 nimmt jede Organisation ihre eigene Risikoanalyse vor und sucht sich für diese individuell einen passenden Satz an Maßnahmen selbst aus. Daher erlaubt ein solches Zertifikat keine Aussage zum Niveau des Datenschutzes und der Datensicherheit, sondern sagt lediglich, dass die zertifizierte Organisation sorgfältig mit dem Thema Informationssicherheit umgeht. „Mit welchem Ergebnis bleibt unklar“, betont Jäger.

Der Standard 27018 geht dagegen konkret auf die Herausforderungen im Cloud-Computing ein: Er passt die Umsetzungsempfehlungen des ISO/IEC 27002:2013 an, indem er speziell berücksichtigt, wie Datensicherheit in einer Cloud-Umgebung umzusetzen ist. Gilt in 27002 zum Beispiel noch als positiv, wenn der Administrator möglichst viel sehen, also alle Vorgänge nachvollziehen kann, wird das in 27018 eine solche Dateneinsicht eher negativ beurteilt. Außerdem wurden Anforderungen des Datenschutzes hinzugefügt, wie er in vielen Ländern gesetzlich vorliegt.

3. Teil: „Voraussetzung für eine sinnvolle Zertifizierung“

Voraussetzung für eine sinnvolle Zertifizierung

Auf dieser Basis hat die Trusted Cloud Initiative das Pilotprojekt „Datenschutzzertifizierung“ ins Leben gerufen, in dem ein Expertenteam aus den Bereichen Standardisierung, Forschung und Wirtschaft, wie auch von Prüfern und Aufsichtsbehörden ein mögliches Zertifizierungsverfahren ausgearbeitet hat. Sie haben einen Anforderungskatalog zur Zertifizierung nach den Vorgaben des BDSG und den Umsetzungsempfehlungen des ISO/IEC 27018:2014 entwickelt, das Trusted Cloud Datenschutzprofil (TCDP).

Dieses Datenschutzprofil standardisiert die Anforderungen des Datenschutzes bei Public-Cloud-Diensten, einschließlich der Informationssicherheit. Damit der Cloud-Nutzer eine Auswahl zwischen verschiedenen Diensten treffen und den Grad an Datensicherheit beurteilen kann, muss er diese vergleichen können. Hierfür sind beim TCDP Schutzklassen vorgesehen, die auf den unterschiedlichen Schutzbedarf von einzelnen Unternehmen eingehen. Das soll dem Cloud-Nutzer sowohl die Auswahl wie auch die Erfüllung der von den Datenschutzgesetzen geforderten Kontrollpflicht erheblich erleichtern. CIOs sollen damit Haftungsrisiken vermeiden können.

Das TCDP bezieht sich explizit auf den Teilaspekt Datenschutz und -sicherheit innerhalb einer Public Cloud. Ein Thema, das besonders Unternehmen im europäischen Raum umtreibt und bei dem ein Zertifikat äußerst hilfreich sein dürfte. Für Cloud-Dienst-Anbieter Grund genug, sich um ein solches zu bemühen.

Allerdings sind die Zertifizierungsstellen gründlich und durchlaufen im Rahmen des Trusted Cloud Projekts zunächst eine Pilotzertifizierung, anhand derer sie noch mögliche, offene Fragen abklären. Diese dauert in etwa noch ein Jahr. Bis dahin gibt es noch kein offizielles Zertifizierungsverfahren, das sich explizit des Datenschutzes beim Cloud Computing annimmt.

4. Teil: „Schutzklassen des Trusted Cloud Datenschutzprofils“

Schutzklassen des Trusted Cloud Datenschutzprofils

Schutzklasse I: Der Dienstanbieter muss durch technische und organisatorische Maßnahmen, die dem Risiko angemessen sind, gewährleisten, dass die Daten nicht unbefugt verwendet, verändert oder gelöscht werden. Die Maßnahmen müssen so gestaltet sein, dass sie dies auch ausschließen, falls technische oder organisatorische Fehler geschehen, einschließlich von Bedienfehlern, oder fahrlässiger Handlungen Dritter (Cloud-Nutzer, sonstige Dritte). Vorsätzliche Eingriffe müssen durch einen Mindestschutz erschwert werden.

Schutzklasse II: Die Maßnahmen müssen auch technische oder organisatorische Fehler durch den Cloud-Anbieter und seine Mitarbeiter ausschließen. Außerdem sind vorsätzliche Eingriffe so zu schützen, dass zu erwartende Eingriffe „hinreichend sicher“ verhindert werden. Dazu gehört vor allem der Schutz gegen bekannte Angriffsszenarien.

Schutzklasse III: Die zuvor genannten Maßnahmen müssen dem Stand der Technik entsprechen. Außerdem muss der Dienst in der Lage sein, Eingriffe oder auch Missbräuche festzustellen.

Schutzklasse 0: Dienste, welche die Anforderungen der Schutzklasse I nicht erfüllen, sind der Schutzklasse 0 zuzuordnen. Höhere Anforderungen als die der Schutzklasse III beziehen sich auf eine heute im Cloud-Computing noch nicht darstellbare vollständige Nachweisbarkeit der Vertrauenswürdigkeit aller verwendeten Komponenten und führen zur Schutzklasse „III+“.

Huawei Roadshow 2024

Technologie auf Rädern - der Show-Truck von Huawei ist unterwegs

Die Huawei Europe Enterprise Roadshow läuft dieses Jahr unter dem Thema "Digital & Green: Accelerate Industrial Intelligence". Im Show-Truck zeigt das Unternehmen neueste Produkte und Lösungen. Ziel ist es, Kunden und Partner zusammenzubringen.

>>

Nach der Unify-Übernahme

Mitels kombinierte Portfoliostrategie

Der UCC-Spezialist Mitel bereinigt nach der Unify-Übernahme sein Portfolio – und möchte sich auf die Bereiche Hybrid Cloud-Anwendungen, Integrationsmöglichkeiten in vertikalen Branchen sowie auf den DECT-Bereich konzentrieren.

>>

Umweltschutz

Netcloud erhält ISO 14001 Zertifizierung für Umweltmanagement

Das Schweizer ICT-Unternehmen Netcloud hat sich erstmalig im Rahmen eines Audits nach ISO 14001 zertifizieren lassen. Die ISO-Zertifizierung erkennt an wenn Unternehmen sich nachhaltigen Geschäftspraktiken verpflichten.

>>

Cyberbedrohungen überall

IT-Sicherheit unter der Lupe

Cybersecurity ist essentiell in der IT-Planung, doch Prioritätenkonflikte und die Vielfalt der Aufgaben limitieren oft die Umsetzung. Das größte Sicherheitsrisiko bleibt der Mensch.

>>