12.03.2015

Qualitätssiegel

1. Teil: „Zertifizierte IT-Sicherheit zahlt sich aus“

Zertifizierte IT-Sicherheit zahlt sich aus

Autor: Andreas Dumont

Foto: Fotolia / Wolfilser

Das Bundesamt für Sicherheit in der Informationstechnik zertifiziert IT-Technik. Dabei prüft das BSI sowohl die Inhouse-Security eines Unternehmens als auch hochsichere IT-Produkte für den Verkauf.

Spätestens seit den Snowden-Enthüllungen hat Sicherheit in der IT einen hohen Stellenwert. Haben sich NSA und andere Geheimdienste an vermeintlich geschützten Daten vergriffen, ist nicht nur der Image-Schaden für die betroffenen Unternehmen groß. Wer kauft zum Beispiel noch einen VPN-Router, der möglicherweise Daten an Geheimdienste übermittelt?

Außerdem: Wird ein Unternehmen das Opfer von Industriespionage, etwa weil vertrauliche Daten in die Hände der Konkurrenz in China gelangen konnten, dann kann sich das schnell zu einer ernsthaften Bedrohung für den Fortbestand des Unternehmens auswachsen.

Zertifizierungen

Geht es um Zertifizierung, also um den Nachweis, dass bestimmte Anforderungen eingehalten werden, gilt es zu unterscheiden zwischen Inhouse-Security und der Zertifizierung von IT-Produkten für den Verkauf.

Ersteres betrifft die IT-Technik im eigenen Unternehmen wie Server-Räume und andere sicherheitsrelevante Hardware.

Wenn Hersteller ihre IT-Produkte zertifizieren lassen, dann weisen sie damit nach, dass die Produkte sicher sind, keine Hintertüren (Backdoors) enthalten und dem deutschen Datenschutzgesetz genügen.

Ein Produkt zertifizieren zu lassen ist mit Aufwand und Kosten verbunden. Zertifikate vergibt beispielsweise das Bundesamt für Sicherheit in der Informationstechnik (BSI). Außerdem verleiht der Teletrust Bundesverband IT-Sicherheit im Rahmen der Initiative „IT Security made in Germany“ entsprechende Qualitätssiegel.

2. Teil: „Inhouse-Security per IT-Grundschutz und ISO 27001“

Inhouse-Security per IT-Grundschutz und ISO 27001

Im Unternehmen selbst ermöglichen internationale Standards den Verantwortlichen, das Risiko beim Einsatz von IT-Produkten im eigenen Unternehmen zu minimieren. Auf nationaler Ebene hat sich für die Inhouse-Security der sogenannte IT-Grundschutz etabliert.

Ziel der Norm ISO 27001 ist etwa ein individuell auf ein Unternehmen abgestimmtes Schutzkonzept, das kontinuierlich verbessert und weiterentwickelt wird. Jedes Unternehmen kann selbst entscheiden, welchen Sicherheitsgrad es für angemessen und finanzierbar hält.

Zunächst müssen sich die Entscheider im Unternehmen überlegen, welche Zertifizierung sie anstreben. Neben der Standard-Zertifizierung nach ISO 27001 gibt es die erweiterte ISO-27001-Zertifizierung „auf der Basis von IT-Grundschutz“. Diese Zertifizierung wird seit 2006 angeboten. Sie ist zwar aufwendiger und umfangreicher, aber auch aussagekräftiger als die Standard-Zertifizierung. Das ISO-27001-Zertifikat auf der Basis von IT-Grundschutz bietet Unternehmen und Behörden die Möglichkeit, ihre Bemühungen im Bereich der IT-Sicherheit zu dokumentieren und transparent zu machen. Dies kann gegenüber Kunden und Geschäftspartnern als Qualitätsmerkmal dienen und zu Wettbewerbsvorteilen führen. So lässt sich etwa eine bessere Außenwirkung erzielen, wenn ein Anbieter von Cloud-Diensten auf zertifizierte Rechenzentren verweisen kann.

Die ISO-27001-Zertifizierung auf der Basis von IT-Grundschutz erfordert etwa, dass die Maßnahmen des entsprechenden BSI-Grundschutzkatalogs erfüllt sind. Der Richtwert für das Zertifikat sind 82 Prozent Erfüllungsquote.

Für Server-Räume gibt es im BSI-Grundschutzkatalog zum Beispiel 16 Maßnahmen, von denen mindestens 13 umgesetzt werden müssen, um die Zertifizierung für den Server-Raum zu erhalten.

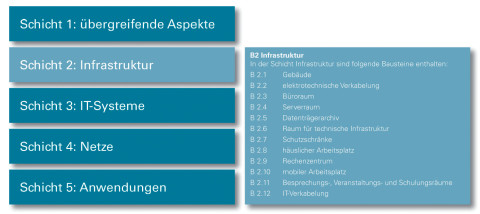

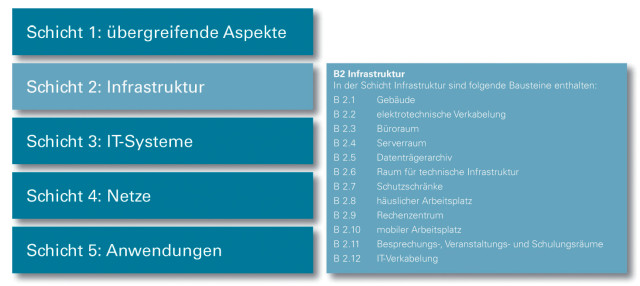

Die IT-Grundschutzkataloge, die jährlich aktualisiert werden, enthalten Standard-Sicherheitsmaßnahmen zur Absicherung typischer Geschäftsprozesse, Anwendungen und IT-Systeme. Sie sind modular aufgebaut und in die Bereiche „Bausteine“, „Gefährdungskataloge“ und „Maßnahmenkataloge“ unterteilt. Die Bausteine etwa sind wiederum unterteilt in die Schichten „Infrastruktur“, „IT-Systeme“, „Netze“ und „Anwendungen“. Unter „Netze“ finden sich dann Themen wie „Heterogene Netze“, „VPN“, WLAN“ und „VoIP“.

Das Zertifikat hat eine Gültigkeit von drei Jahren und muss jährlich durch ein Überwachungs-Audit bestätigt werden. Für den Zertifizierungsprozess selbst sind zwischen drei und fünf Jahren einzuplanen.

Der erste Schritt ist meist die Einführung eines Information Security Management Systems (ISMS). Es umfasst Verfahren und Regeln, die dazu dienen, die Informationssicherheit im Unternehmen zu definieren, zu steuern, zu kontrollieren, aufrechtzuerhalten und ständig zu verbessern. Studien besagen: Ein Unternehmen mit 500 Mitarbeitern benötigt eine ISMS-Vollzeitstelle.

3. Teil: „CC-Prüfung und Zertifizierung von IT-Produkten“

CC-Prüfung und Zertifizierung von IT-Produkten

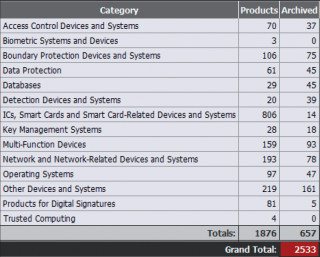

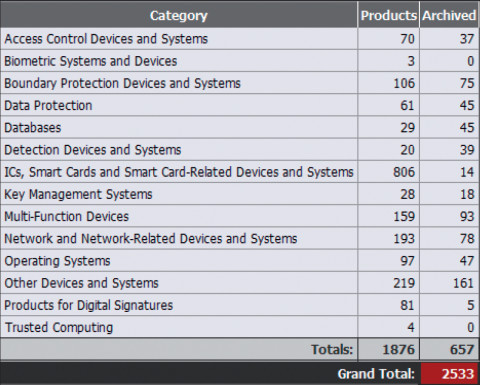

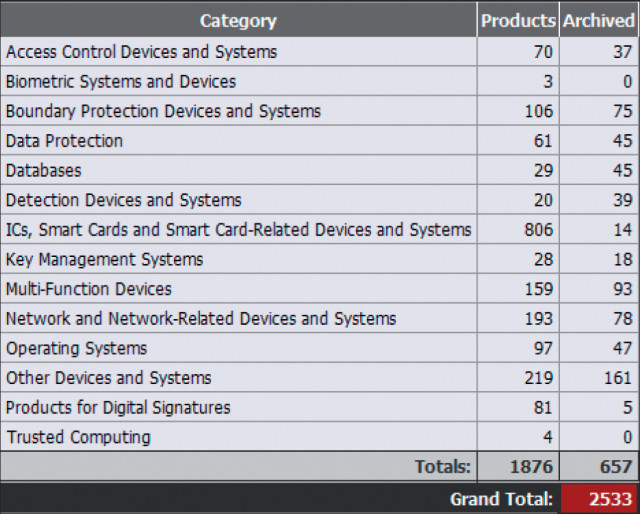

Zur Zertifizierung von Hardware und Software im Bereich Datensicherheit sind die sogenannten Common Criteria eine weltweit anerkannte Norm. Sie definieren ISO-standardisierte Kriterien für skalierbare und unabhängige Sicherheitsprüfungen für IT-Produkte.

Die Common Criteria dokumentieren die korrekte und effektive Implementierung von Sicherheitsleistungen von IT-Produkten und sind oft Bestandteil von Industrieausschreibungen oder Einkaufsanforderungen von Unternehmen oder Behörden. Eine CC-Prüfung mündet in der Vergabe eines IT-Sicherheitszertifikats durch eine nationale Zertifizierungsstelle. Ein Hersteller, der zum Beispiel eine Firewall zertifizieren lassen will, muss diese einer solchen CC-Prüfung unterziehen.

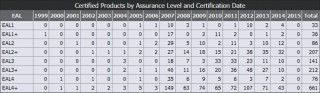

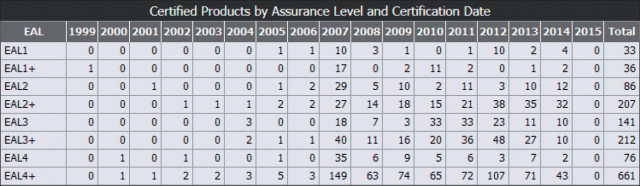

Innerhalb der CC-Zertifizierung gibt es mehrere Stufen der Evaluierung, die Evaluation Assurance Level (EAL). Sie machen den Umfang und die Tiefe der jeweiligen Zertifizierung deutlich. Von den insgesamt sieben Zertifizierungsstufen von EAL 1 bis EAL 7 baut jede auf der vorherigen auf und fügt neue Komponenten hinzu oder erweitert vorherige. In der Praxis ist EAL 4+ das Maximum. Ab EAL 5 sind die Anforderungen so hoch, dass Aufwand und Ergebnis in keinem vernünftigen Verhältnis mehr stehen.

Das Prüfverfahren ist aufwendig: Der Quellcode, die Dokumentation und das definierte Sicherheitsziel werden durch unabhängige Experten geprüft. Die Entwicklung der Soft- und Hardware muss in einer Hochsicherheitszone stattfinden. Konkret: Für die Zertifizierung eines IT-Produkts nach CC EAL 4 oder 4+ muss der Hersteller zunächst den Zweck und die Wirksamkeit des Produkts in Form einer Logik-Pyramide dokumentieren. Grundlage bilden die Sicherheitsziele: Was soll mit dem Produkt erreicht werden? Im zweiten Schritt müssen sämtliche Bedrohungen dargelegt werden, die das Erreichen dieser Ziele gefährden könnten. Dies sind zum Beispiel Denial-of-Service-Angriffe, die die Protokollierung lahmlegen und so unberechtigte Zugriffe verschleiern.

Daraus ergeben sich im dritten Schritt die Sicherheitsfunktionen, mit denen das Erreichen der Ziele dennoch sichergestellt werden soll. Die Ziele, Bedrohungen und Sicherheitsfunktionen muss der Hersteller gemäß detaillierter Vorgaben schlüssig beschreiben.

Diese Dokumentation muss der Hersteller bei einem vom BSI akkreditierten Prüflabor einreichen. Dort begutachten Experten, ob die Dokumentation plausibel, vollständig und korrekt ist.

Für den Level EAL 4 muss der Hersteller zudem den Quellcode des Produkts offenlegen. So können die Prüfer stichprobenartig feststellen, ob die vom Hersteller angeführten Mechanismen einwandfrei umgesetzt sind.

Anschließend muss sich das Produkt in der Praxis bewähren. Dabei werden alle Sicherheitsmechanismen ausführlich getestet. Die Anzahl der Tests kann in die Tausende gehen. Auch wird geprüft, ob die Entwicklungsumgebung beim Hersteller hochwertig abgesichert ist.

Bis zur Erteilung des Zertifikats entstehen so schnell Kosten im sechsstelligen Bereich und es vergehen meist mehrere Jahre.

4. Teil: „IT Security made in Germany als Qualitätszeichen“

IT Security made in Germany als Qualitätszeichen

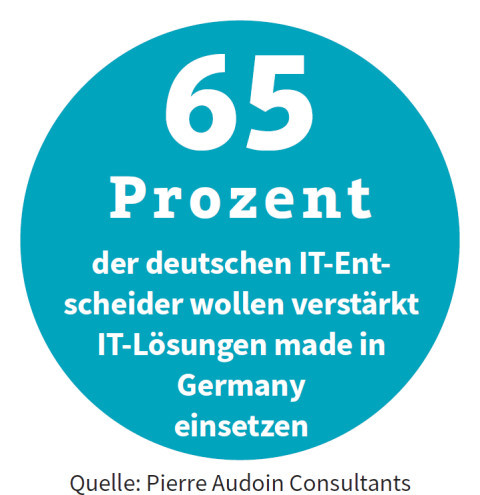

IT Security made in Germany (ITSMIG) wurde 2005 auf Initiative des Bundesministeriums des Innern (BMI), des Bundesministeriums für Wirtschaft und Technologie (BMWi) sowie Vertretern der deutschen IT-Sicherheitswirtschaft etabliert. Seit 2011 werden die ITSMIG-Aktivitäten unter dem Dach von Teletrust fortgeführt.

Die Verwendung des markenrechtlich geschützten Teletrust-Qualitätszeichens „IT Security made in Germany“ wird interessierten Unternehmen auf Antrag und bei Erfüllung der folgenden Kriterien zeitlich befristet gestattet:

- Der Unternehmenshauptsitz muss in Deutschland sein

- Das Unternehmen muss vertrauenswürdige IT-Sicherheitslösungen anbieten

- Die angebotenen Produkte dürfen keine versteckten Zugänge (Backdoors) enthalten

- Die IT-Sicherheitsforschung und -entwicklung des Unternehmens muss in Deutschland stattfinden

- Das Unternehmen muss sich verpflichten, den Anforderungen des deutschen Datenschutzrechts zu genügen

Eine Prüfung dieser Zusagen findet nicht statt. Für ein Unternehmen wäre es allerdings ein Marketing-GAU, wenn herauskäme, dass es das Qualitätszeichen führt, ohne die Bedingungen einzuhalten. Zudem wären strafrechtliche Folgen zu erwarten. Eine Liste der derzeit 108 zertifizierten Anbieter mit dem Qualitätssiegel „IT Security made in Germany“ finden Sie auf der Seite www.teletrust.de/itsmig/zeichentraeger.

Weitere Infos

- Die Zertifizierung sicherer VPN-Router bei Lancom

Interview mit Ralf Koenzen, Gründer und Geschäftsführer von Lancom Systems

- www.bsi.bund.de/DE/Themen/ITGrundschutz

Veröffentlichungen und Mitteilungen des BSI zum IT-Grundschutz - www.teletrust.de/itsmig

Webseite der Initiative „IT Security made in Germany“

5. Teil: „Die Zertifizierung sicherer VPN-Router bei Lancom“

Die Zertifizierung sicherer VPN-Router bei Lancom

Teile der Lancom Systems Produktpalette wurden vom Bundesamt für Sicherheit in der Informationstechnik (BSI) zertifiziert. Im Interview beschreibt Ralf Koenzen, Gründer und Geschäftsführer des Netzwerkspezialisten, das Zertifizierungsverfahren sowie dessen Aufwand und Kosten.

com! professional: Lancom hat Teile seiner Produktpalette vom BSI zertifizieren lassen. Was war der Grund dafür?

Ralf Koenzen: Die Anregung dazu kam von Partnern wie der Deutschen Telekom, aber auch vom BSI selbst. Bereits vor drei Jahren – also lange vor dem NSA-Skandal – sah man dort einen realen Bedarf an hochsicheren VPN-Routern, die im Vertrauensraum Deutschland entwickelt und gefertigt werden und deren Sicherheit durch ein amtliches Siegel bestätigt wird. BSI-zertifizierte deutsche VPN-Lösungen waren bis dato komplexe und teure Speziallösungen für stark eingegrenzte Märkte.

Die BSI-zertifizierten Lancom-Router hingegen sind Business-Router, wie sie in jedem Unternehmen oder in jeder Behörde eingesetzt werden. Sie haben damit das Potenzial, Hochsicherheit in der Breite bezahlbar und nutzbar zu machen.

com!: Wie lange hat es gedauert von der Antragstellung bis zur Erteilung des Zertifikats?

Koenzen: Lancom hat die Erstzertifizierung in einer Rekordzeit von rund zweieinhalb Jahren erfolgreich durchlaufen. Üblich sind in diesem Verfahren durchaus bis zu fünf Jahre. Das macht deutlich, dass unser eigenes Betriebssystem LCOS bereits vor der Zertifizierung über ein hohes Sicherheitsniveau verfügte. Ein Großteil der nötigen Anpassungen betraf daher nicht das Betriebssystem, sondern bauliche Veränderungen an unserem Firmensitz wie zum Beispiel die Schaffung alarmgeschützter Hochsicherheitsbereiche für die Entwicklung.

com!: Welche Bereiche umfasst die Zertifizierung?

Koenzen: Zertifiziert wurde die Version 8.70CC unseres Lancom-Betriebssystems LCOS. Dies ist eine spezielle Hochsicherheitsvariante des Standard-Betriebssystems für unsere VPN-Router.

Anders als bei vielen anderen VPN-Lösungen ist die Zertifizierung der Lancom-Firmware sehr umfangreich: Sie umfasst neben der VPN-Standortvernetzung auch die Bereiche Backup und Redundanz, Routing, Firewalling, die Unterstützung digitaler Zertifikate, Netzvirtualisierung und Management.

com!: In welchen Größenordnungen bewegen sich die Kosten für eine solche Zertifizierung?

Koenzen: Die Kosten lagen in unserem Fall im hohen sechsstelligen Bereich. Bei schlechteren Grundvoraussetzungen können sie sicherlich noch deutlich höher ausfallen.

Koenzen: Die Kosten lagen in unserem Fall im hohen sechsstelligen Bereich. Bei schlechteren Grundvoraussetzungen können sie sicherlich noch deutlich höher ausfallen.

com!: Werden die Zertifikate von den Kunden wahrgenommen oder sogar explizit nachgefragt?

Koenzen: Ja, es besteht großes Interesse. Insbesondere im öffentlichen Sektor steigt die Nachfrage nach unseren zertifizierten VPN-Routern stark an, angefangen bei Kommunen über Landesverwaltungen bis zur Bundesebene. Auch aus dem Bereich BOS, also Behörden und Organisationen mit Sicherheitsauftrag, mehren sich die Anfragen. Die Nachfrage aus der freien Wirtschaft steigt ebenfalls an, wenn auch merklich langsamer.

com!: Würden Sie es wieder machen?

Koenzen: Auf jeden Fall. Derzeit denken wir über unsere erste Re-Zertifizierung nach, um neue Funktionen in den geprüften Routern verfügbar zu machen.

Koenzen: Auf jeden Fall. Derzeit denken wir über unsere erste Re-Zertifizierung nach, um neue Funktionen in den geprüften Routern verfügbar zu machen.

Visual Display

Samsung bringt The Frame auf die Art Basel in Basel

Die Basler Ausgabe der Art Basel erhält Besuch von Samsung. Der Samsung-Fernseher "The Frame" wird als offizielles Visual Display der Messe zum Einsatz kommen.

>>

Personalie

CEO Frank Roebers verlässt Synaxon

Er war 32 Jahre bei der Verbundgruppe und hat sie maßgeblich geprägt. Nun tritt der CEO von Synaxon Ende des Jahres zurück – und gründet ein eigenes Unternehmen.

>>

Letzte Hürde genommen

USB-C kommt als einheitlicher Ladestandard

Nach dem Bundestag hat auch der Bundesrat einer EU-Richtlinie zugestimmt, die USB-C als einheitlichen Anschluss zum Laden von Elektrogeräten festlegt.

>>

Autohersteller

Erstes Smartphone von Polestar

Autohersteller Polestar hat in China sein erstes Smartphone vorgestellt, das vor allem gut mit den Fahrzeugen des Herstellers zusammenarbeiten soll.

>>