25.01.2016

Case Study

1. Teil: „So sichert die Nordex SE ihre IT“

So sichert die Nordex SE ihre IT

Autor: Hartmut Wiehr

Shutterstock / Mikko Lemola

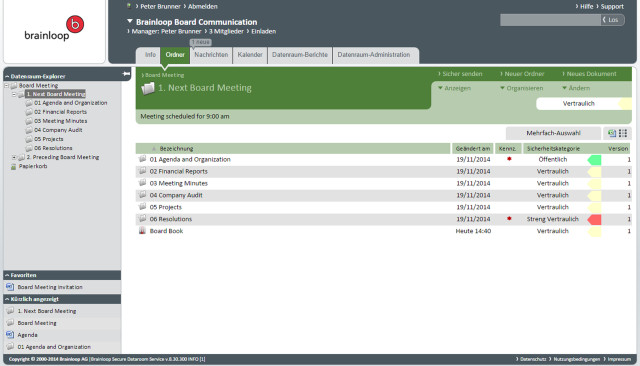

Mit Brainloop hat sich Nordex für eine professionelle Lösung entschieden. Gegenwärtig wird die Security-Plattform von etwa 1200 Mitarbeitern, Partnern und Kunden genutzt.

Nordex ist ein an der Börse notiertes deutsches Unternehmen mit einem stabilen Aktienkurs, das „schlüsselfertige Windenergieanlagen“ herstellt, so Volker Bröske, Head of Global IT Governance and Security.

Man kümmere sich neben dem eigentlichen Herstellungsprozess auch um Projektentwürfe in diesem Umfeld, was auch Baugenehmigungen und Erschließungen geeigneter Standorte umfasse.

Zum Teil verkauft Nordex Anlagen an Kunden, die dann ihrerseits den kompletten Betrieb selbstständig übernehmen, zum Teil bleibt das Unternehmen aber auch in verschiedenen Formen weiter daran beteiligt. So übernimmt es beispielsweise die Wartung oder steht bereit, wenn Erweiterungen notwendig werden.

Nordex betreibt sein Geschäft nicht nur in Deutschland, sondern weltweit an 22 Standorten, darunter die USA, Kanada, Südamerika und der asiatische Raum.

2. Teil: „Externes IT-Hosting spart Kosten“

Externes IT-Hosting spart Kosten

Gegenwärtig beschäftigt die Nordex SE etwa 3300 Mitarbeiter weltweit, 60 davon bilden das IT-Team. Neben der klassischen Business-IT zählen hierzu auch Experten, die für die weltweite operative Unterstützung der IT-Komponenten in den Windenergieanlagen zuständig sind. Alleiniger Produktionsstandort ist Rostock.

Der IT-Betrieb ist teilweise an externe Hosting- und Housing-Anbieter ausgelagert, unter anderem an die Hamburger Nexinto (früher Easynet). Dort hat Nordex sich mit seinen Hardware-Anlagen eingemietet.

Praktisch bedeutet das, dass man an deren Standort die eigenen Geräte für Computing, Storage und Netzwerk aufgestellt hat, während Nexinto für die äußeren Bedingungen wie Fläche, Energie- und Stromversorgung zuständig ist. Nordex-Mitarbeiter kümmern sich selbst um den IT-Betrieb – also um die Instandhaltung der Hardware-Infrastruktur, um Betriebssysteme, Virtualisierung und die eingesetzten Applikationen.

Wie Volker Bröske betont, sind auch die Wartung der IT-Komponenten und - wenn auch sehr begrenzt - der Service in den weltweit installierten Windenergieanlagen Sache der Nordex-Mitarbeiter. Man sei sich bewusst, dass man hier noch wie die klassische IT arbeite, während Veränderungsprozesse in Richtung Software-defined Networking, Cloud- oder Hadoop-Infrastrukturen noch Zukunftsmusik seien. Ob und wie weit Nordex in den nächsten drei bis fünf Jahren auf externe Cloud-Ressourcen umsteigen wird, lässt Bröske offen.

Die IT-Infrastruktur künftig „schnell und zeitnah“ umzubauen, kann sich Bröske durchaus vorstellen, gegenwärtig sei man aber in der Lage, alle Anforderungen mit einem relativ kleinen Team auf traditionelle Weise zu bewältigen. Eine Cloud Strategie ist allerdings bereits in Erarbeitung.

Mit einem einem Housing-Anbieter zusammen zu arbeiten, ist laut Bröske das Ergebnis einer Kostenrechnung, die besagt, dass man damit gegenwärtig im Vergleich zu einem komplett selbst betriebenen Rechenzentrum inklusive 24/7-Bereitschaft und Monitoring sämtlicher Komponenten deutlich Geld sparen könne.

3. Teil: „Sauberer Zugriffsschutz und sichere Datenräume“

Sauberer Zugriffsschutz und sichere Datenräume

Als Cloud Service nutzt Nordex auch einen sogenannten sicheren Datenraum. Zur Erläuterung der Funktionen dieser Technologie verweist Bröske auf eine Erfahrung, wie man sie früher bei Fusionen und Unternehmenskäufen gemacht habe. Den verschiedenen Teilen des neuen Unternehmens stellte man einen gemeinsamen Datenraum zur Verfügung, zu dem man vorübergehend über das Internet Zugriff auf zuvor definierte Inhalte bekommen habe. Auf diese Weise wurde unter anderem für eine Integration der unterschiedlichen Daten und Systeme gesorgt.

Jeder mit Berechtigungen ausgestattete User kann in einem solchen Datenraum eigene Dokumente einstellen und andere einsehen oder bearbeiten. Durch abgestufte Rechte können gezielt Anwender zugelassen oder ausgeschlossen werden. Mehr aus dem Consumer-Bereich kennt man ähnliche Programme wie Dropbox, Box oder Google Drive.

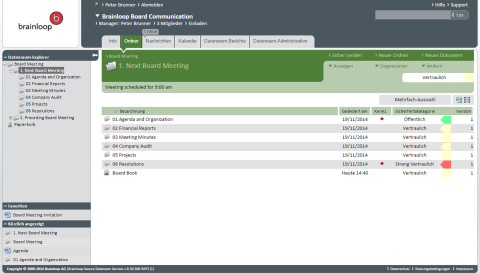

Mit der Security-Plattform von Brainloop hat sich Nordex für eine professionelle Lösung entschieden. Gegenwärtig wird die abgeschottete Plattform von etwa 1200 Mitarbeitern, Partnern und Kunden genutzt. Brainloop ist für Bröske mit Dropbox vergleichbar, genüge aber höheren Sicherheitsansprüchen.

Die Plattform funktioniert wie ein Container, in dem man Daten aufbewahren und mit anderen teilen kann, ohne sie ständig ungeschützt über das Internet verschicken zu müssen. Selbst Verschlüsselungssoftware gilt heute nicht mehr als 100-prozentig sicher, weshalb solche Container-Programme besonders für Geschäftskunden von Interesse sind.

Für Brainloop sprechen laut Bröske in erster Linie die Sicherheitsaspekte: „Wir wollen zum Beispiel vermeiden, dass ausländische Regierungen über Hintertürchen wie den US-amerikanischen Patriot Act Zugriff auf unsere Systeme oder Daten bekommen.“

Neben einem sauberen Zugriffsschutz habe Nordex an Brainloop besonders beeindruckt, dass die IT-Administratoren weder beim Hoster noch im eigenen Team Zugriff auf die Daten bekommen, selbst wenn sie dies wollten.

Volker Bröske: „Wir wollten einen Anbieter, bei dem die Daten nicht den deutschen Rechtsraum verlassen und bei dem zudem garantiert ist, dass die Daten zuverlässig verschlüsselt sind.“ Brainloop gehöre zu den wenigen Anbietern, die diese technischen und geschäftskritischen Anforderungen erfüllen könnten. Zudem handele es sich um ein deutsches Unternehmen mit Sitz in München, was auch die Kommunikation mit den Experten des Herstellers erleichtere.

Brainloop benutzt für seinen sicheren Datenraum als physikalischen Standort ein Hochsicherheitszentrum, das in diesem Fall bei Frankfurt liegt.

Darüber hinaus findet die komplette Software-Entwicklung in Deutschland statt, sodass auch von dieser Seite ein gewisser größerer Schutz gegen Attacken oder Datendiebstahl gegeben ist.

4. Teil: „Garantierte Datensicherheit mit Container-Inhalten“

Garantierte Datensicherheit mit Container-Inhalten

Das alltägliche Management des Datenraums findet bei Brainloop innerhalb der Anwendergruppe statt, in der dazu autorisierte Personen die Berechtigungen für den Datenzugriff vergeben oder wieder zurücknehmen. Die Administratoren im gehosteten Nordex-Rechenzentrum haben keine direkten Zugriffsmöglichkeiten auf den Datenraum. Sie sehen nur die verschlüsselten Container-Inhalte.

Die Brainloop-Leute können höchstens in einem Notfall die verschlüsselten Container-Inhalte wiederherstellen, diese aber auch dann nicht öffnen. Bröske führt dazu aus: „Nur autorisierte Mitarbeiter bei Nordex besitzen den Schlüssel zu den Daten.“

Der Brainloop-Datenraum wird nicht nur für den internen Datenaustausch, sondern auch nach außen genutzt. Zu den Anwendern gehören deshalb auch Kunden, Lieferanten oder TÜV-Mitarbeiter, die Gutachten erstellen und weitere technische Aufgaben übernehmen. Für diese unterschiedlichen Kommunikationszwecke müssen jeweils besondere verschlüsselte Datenzonen eingerichtet werden, um einen Missbrauch von vornherein auszuschließen.

Seit Einführung der Brainloop-Plattform hat Nordex kontinuierlich neue Anwendergruppen eingerichtet, darunter eine für den Aufsichtsrat des Unternehmens.

Wie Bröske berichtet, gibt es derzeit etwa 175 Datenräume bei Nordex. Für jeden davon gibt es mindestens einen sogenannten Datenraumverantwortlichen, der die Zugriffsrechte vergibt und die Kontrolle übernimmt.

Das betriebstechnische Monitoring, also zu gewährleisten, dass die Plattform wunschgemäß läuft, wird von Brainloop erledigt. Volker Bröske ergänzt hierzu: „Ich selbst habe Zugriff auf das User-Management und kann den Datenverbrauch beobachten. In die Daten selbst reinzuschauen ist mir aber nur möglich, wenn ich von einer Gruppe eingeladen wurde.“

Damit hat das Unternehmen auf jeden Fall den Überblick über alle Datenräume und verfügt über eine Liste aller User. Dass sich jemand ohne Wissen von Nordex in die Datenräume hineinmogelt, gilt als ausgeschlossen. Alles wird einmal pro Quartal mit einem Audit überprüft, wobei auch die Administratoren aufgefordert werden, ihre User-Listen up to date zu halten.

Da Brainloop mehr als einen reinen Datenraum zur Verfügung stellt, ist es auch möglich, in den Datenraum hochgeladene Dokumente in PDF-Versionen automatisch mit besonderen Schutzfunktionen zu versehen – sodass sie zum Beispiel von externen Partnern über das Internet angesehen, nicht aber heruntergeladen oder verändert werden können. Wenn der Download gestattet wird, dann sind die Dokumente grundsätzlich mit Wasserzeichen und User-Kennung versehen.

Möchte das Unternehmen größere Dateien – zum Beispiel mit 100 MByte oder mehr – versenden, was mit vielen E-Mail-Programmen nicht möglich ist, stellt Brainloop dafür eine Funktion für das sichere Versenden zur Verfügung. Der externe Partner bekommt nur einen Link auf das Dokument im sicheren Datenraum und kann es sich dann mit einem Passwort herunterladen.

Brainloop bringt gerade ein zweites Produkt namens Brainloop Dox heraus, das die Sicherheit des Datenaustauschs erhöhen soll. Dokumente können damit ohne Hochladen in den Internet-Datenraum geteilt werden. Sie liegen auf einem abgesicherten lokalen Speicherplatz und werden mit anderen Laufwerken synchronisiert. Bei Nordex befindet sich Brainloop Dox laut Bröske derzeit in der Evaluierungsphase.

5. Teil: „Reibungsloser Betrieb der Brainloop-Plattform“

Reibungsloser Betrieb der Brainloop-Plattform

Über den Betrieb der Brainloop-Plattform äußert sich Bröske voll des Lobes. Zwar hätten einige Endanwender bei Nordex immer mal wieder „einzelne Problemchen“ benannt, aber alles in allem habe er„selten einen so reibungslosen Betrieb einer Software erlebt“, konstatiert Bröske. Außer ein bis zwei Tickets habe es kaum Anfragen an die Support-Abteilung von Brainloop gegeben. Dies entspreche, so Bröske weiter, sicher nicht den allgemeinen Erfahrungen in der IT, dass bei Neuinstallationen zunächst sehr wenig funktioniere und die Service- und Support-Mannschaften der Hersteller noch an vielen Stellschrauben drehen müssten, bis alles einwandfrei laufe. Laut Bröske erwies sich auch die Verfügbarkeit des Programms als sehr hoch, womit die Akzeptanz bei den Mitarbeitern ebenfalls überdurchschnittlich sei.

Auf die Frage, ob das Start-up Brainloop ein zukunftssicherer Hersteller sei oder ob man nicht Angst davor haben müsse, dass er übermorgen von Microsoft oder SAP geschluckt werde, gibt sich Bröske gelassen: „Das kann man nie genau sagen. Die Sorge ist sicher immer da, aber es hängt ja auch davon ab, wie und von wem ein Start-up gekauft wird. Wenn mehr als 50 Prozent in deutscher Hand und der Rechtssitz in Deutschland bleiben, ändert sich für einen Kunden nur wenig. Wenn man zu 100 Prozent geschluckt wird, sieht die Sache natürlich anders aus.“ Betrachte man, wie schnell und solide Brainloop in den letzten Jahren gewachsen sei, sei er sich aber sicher, keine Überraschungen durch einen Besitzwechsel oder Ähnliches zu erleben.

Schutz vor Cyberattacken

Folgt man den meisten Sicherheitsexperten, dann kann heute kein Unternehmen mehr behaupten, dass seine IT wirklich sicher ist. Auch Bröske stimmt der These zu, dass viele Unternehmen schon Cyberattacken erlebt und die anderen es bloß noch nicht bemerkt hätten. Damit müsse ein Unternehmen heutzutage nun mal umgehen, erklärt Bröske: „Zum Tagesgeschäft gehört ein beständiger Abwehrkampf. Wir müssen zumindest mitkriegen, was bei uns passiert. Und wir haben es erreicht, dass sich die interne Awareness in den letzten Jahren geändert hat – bis hin zum Vorstand.“

Man investiere inzwischen auch deutlich mehr in Systeme, die einen Frühalarm geben und Korrelationen zwischen verschiedenen Security-Events herstellen. Solche Korrelationen könnten sich beispielsweise zwischen eingehenden E-Mails und nach außen gehendem Webtraffic ergeben oder ließen sich aus Anwendungen ableiten, die plötzlich oder auffällig oft aktiv werden.

Um nicht in eine Abhängigkeit hineinzulaufen, nutzt Nordex keine durchgängige Produktlinie eines Herstellers, sondern setzt auf Diversifikation: „Wir wollen nicht nur einem, womöglich noch amerikanischen Hersteller komplett vertrauen.“ Man schaue sich die Herstellerlandschaft sehr genau an, auch Exoten, da man mit herkömmlichen Virenscannern oder Firewalls nicht mehr auskomme.

Um noch mehr Sicherheit zu erreichen, hat Nordex seine IT-Infrastruktur um Systeme ergänzt, die die eigene IT überwachen und nach unverfänglich erscheinenden Ereignissen Ausschau halten oder Software-Agenten suchen, mit denen sich externe Angreifer in ein Netzwerk einklinken, um sich umzuschauen, bevor sie eine heimliche Verbindung nach außen aufbauen oder einen Datendiebstahl durchführen.

Hinzu kommen besondere Security-Aspekte, die Nordex als Hersteller von Energieanlagen beachten muss – zum Teil vorgegeben durch das IT-Sicherheitsgesetz oder Regelwerke des Bundesamts für Sicherheit in der Informationstechnik (BSI). Solche Vorgaben haben Auswirkungen auf die Geschäftsprozesse und ihre Abbildung in der IT, zum Beispiel in der Übertragungskette von der Windenergieanlage bis zum Kunden oder zum Hersteller. Auch hier müssen regelmäßige Audits und Überprüfungen durchgeführt werden.

Mit Sorge beobachtet Bröske, wie unbekümmert sich Mitarbeiter mitunter noch verhalten: E-Mails mit brisanten Informationen würden einfach so verschickt oder Dokumente nachlässig klassifiziert, wenn man sie in den Datenraum stellt. Mit Brainloop könne man diesbezüglich schon viel abdecken, problematisch sei aber noch immer der individuelle Mail-Verkehr.

Die Bedrohungslage hat sich laut Bröske in den letzten fünf Jahren deutlich verschärft, die Seite der Hacker und berufsmäßigen Datendiebe sei immer professioneller geworden. Zudem könne man sich heute im Internet ganz einfach komplette Softwarebibliotheken besorgen, um etwa einen Trojaner-Angriff gegen ein Unternehmen zu starten. Dagegen, so Bröske, könnten nur noch wirklich professionelle Sicherheitslösungen helfen.

Huawei Roadshow 2024

Technologie auf Rädern - der Show-Truck von Huawei ist unterwegs

Die Huawei Europe Enterprise Roadshow läuft dieses Jahr unter dem Thema "Digital & Green: Accelerate Industrial Intelligence". Im Show-Truck zeigt das Unternehmen neueste Produkte und Lösungen. Ziel ist es, Kunden und Partner zusammenzubringen.

>>

Nach der Unify-Übernahme

Mitels kombinierte Portfoliostrategie

Der UCC-Spezialist Mitel bereinigt nach der Unify-Übernahme sein Portfolio – und möchte sich auf die Bereiche Hybrid Cloud-Anwendungen, Integrationsmöglichkeiten in vertikalen Branchen sowie auf den DECT-Bereich konzentrieren.

>>

Umweltschutz

Netcloud erhält ISO 14001 Zertifizierung für Umweltmanagement

Das Schweizer ICT-Unternehmen Netcloud hat sich erstmalig im Rahmen eines Audits nach ISO 14001 zertifizieren lassen. Die ISO-Zertifizierung erkennt an wenn Unternehmen sich nachhaltigen Geschäftspraktiken verpflichten.

>>

Cyberbedrohungen überall

IT-Sicherheit unter der Lupe

Cybersecurity ist essentiell in der IT-Planung, doch Prioritätenkonflikte und die Vielfalt der Aufgaben limitieren oft die Umsetzung. Das größte Sicherheitsrisiko bleibt der Mensch.

>>