05.02.2015

Bring Your Own Device

1. Teil: „Private Mobilgeräte ohne Risiko nutzen“

Private Mobilgeräte ohne Risiko nutzen

Autor: Bernd Reder

Foto: istock / photocanal25

Viele Mitarbeiter nutzen private Smartphones, Tablets und Notebooks auch beruflich. Die Firmen profitieren dabei durchaus, müssen allerdings auch die Sicherheit der Unternehmens-IT gewährleisten.

In einem Punkt sind sich die meisten Unternehmen einig: Die Beschäftigten sollen flexibler und produktiver arbeiten. Ein Mittel, um das zu erreichen, ist der verstärkte Einsatz von mobilen Endgeräten. Sie ermöglichen es Mitarbeitern, unabhängig von Ort und Arbeitszeit ihre Aufgaben zu erledigen, sei es im Büro, unterwegs oder im Homeoffice.

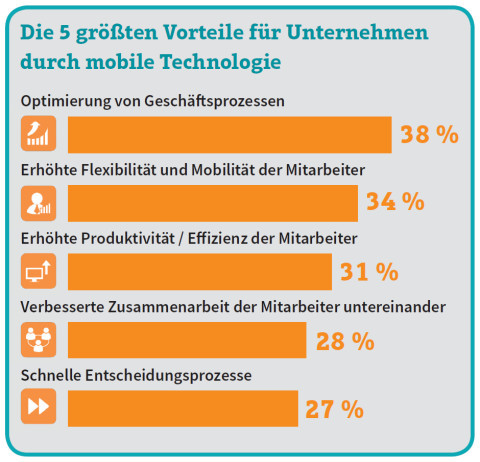

Laut einer Studie, die das Marktforschungsunternehmen IDC Deutschland im November 2014 veröffentlichte, profitieren Unternehmen in erheblichem Maß durch den Einsatz von Mobiltechniken. Rund 38 Prozent konnten mit Hilfe von Enterprise-Mobility-Lösungen ihre Geschäftsprozesse optimieren und jeweils mehr als 30 Prozent verzeichneten eine höhere Flexibilität, Mobilität und Produktivität ihrer Mitarbeiter.

Hinzu kommt als weiterer Faktor die Zufriedenheit der Beschäftigten. Speziell jüngere, hoch qualifizierte Arbeitskräfte wollen nicht mit dem abgelegten Smartphone ihres Vorgängers oder einem veralteten Firmen-Notebook arbeiten. Sie möchten vielmehr dieselben modernen Mobilgeräte und Apps verwenden, die sie auch privat nutzen. Kann ein Arbeitgeber dies nicht zusichern, besteht die Gefahr, dass sich speziell Beschäftige zwischen 25 und Ende 40 einen anderen Job suchen.

2. Teil: „Freie Wahl bei Mobilgeräten und Anwendungen“

Freie Wahl bei Mobilgeräten und Anwendungen

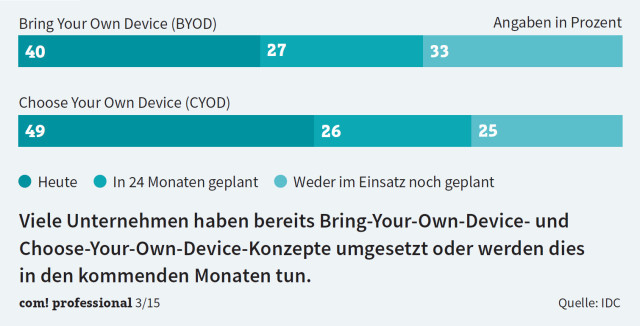

Ein Mittel, um die Produktivität und Zufriedenheit der Mitarbeiter zu erhöhen, besteht darin, ihnen den Einsatz eigener mobiler Endgeräte für berufliche Zwecke zu gestatten – Bring Your Own Device (BYOD). Laut einer Untersuchung von Dell und Intel verwenden derzeit 43 Prozent der Beschäftigten weltweit von sich aus private Notebooks, Smartphones oder Tablets, um berufliche Aufgaben zu erledigen. Für Deutschland kommt der Hightech-Verband Bitkom auf deutlich höhere Zahlen. Demnach griffen 2013 sogar 71 Prozent der Berufstätigen auf eigene Handys und Rechner zurück.

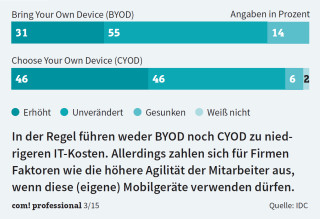

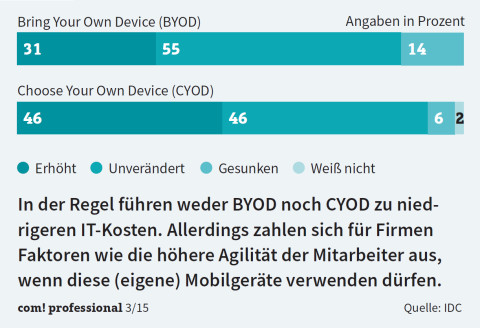

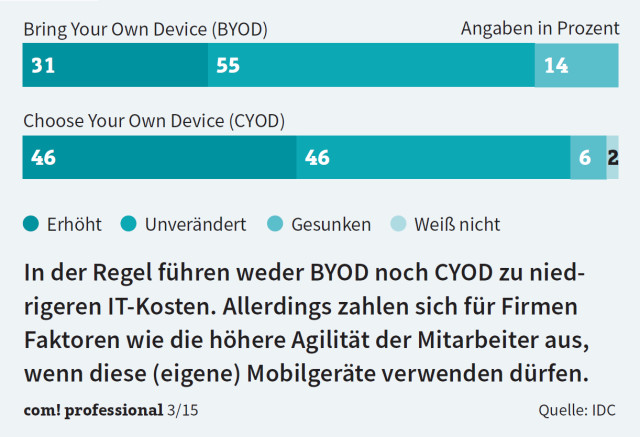

So mancher Arbeitgeber steht solchen Aktivitäten durchaus positiv gegenüber, weil er sich dadurch eine Kostensenkung erhofft. Statt Mitarbeitern ein firmeneigenes Smartphone oder Notebook zur Verfügung zu stellen, wird die Nutzung privater Endgeräte billigend in Kauf genommen. Hinzu kommt, dass es beispielsweise für den Besitzer eines Tablets mit Apples iOS-Betriebssystem oder eines Smartphones unter Android oder Windows Phone 8 deutlich einfacher ist, mit dem gewohnten Betriebssystem und den entsprechenden Anwendungen umzugehen, als sich in eine neue Systemwelt einzuarbeiten.

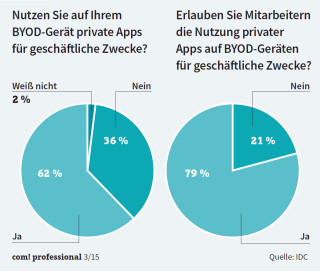

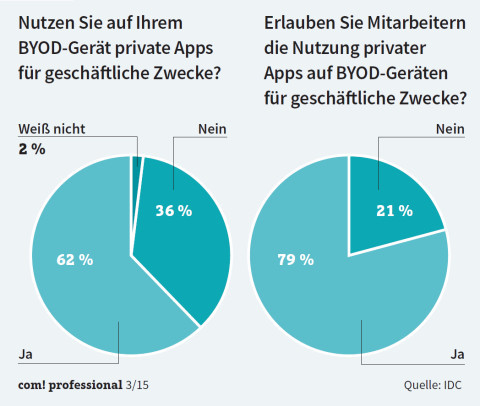

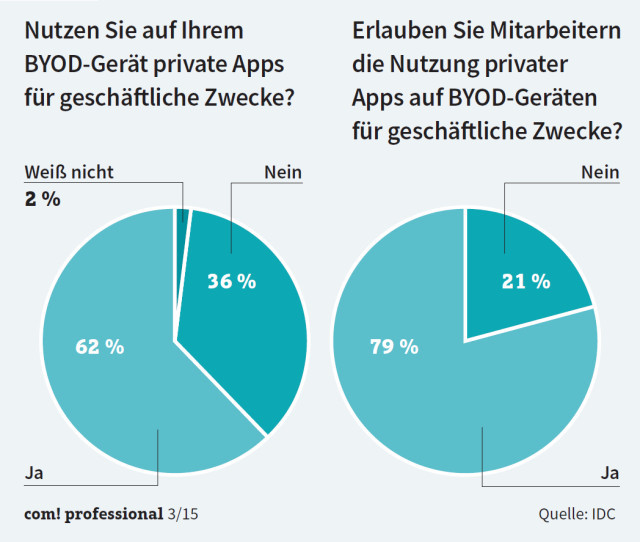

Private Anwendungen im Unternehmen

BYOD bezieht sich jedoch nicht nur auf die Hardware, so Mark Alexander Schulte, Consultant und Projektleiter bei IDC: „An die 62 Prozent der Mitarbeiter aus Unternehmen, in denen das BYOD-Konzept umgesetzt wird, verwenden auch private Software auf den Geräten für berufliche Aufgaben.“ Der Grund ist, dass die Mitarbeiter lieber auf die gewohnten Apps zurückgreifen. Zudem stellen laut Schulte viele IT-Abteilungen keine passenden Enterprise-Lösungen zur Verfügung.

Ein Großteil der IT-Entscheider in Deutschland sieht die Vermischung von privater und firmeneigener Hard- und Software allerdings „mit Grausen“, so der IDC-Fachmann. Andere gehen dagegen offensiv mit der Nutzung privater Apps um. Fast 80 Prozent der Firmen, die den Einsatz privater Hardware erlauben, gestatten demnach auch die Nutzung entsprechender Software. „Letztlich ist die IT-Abteilung in diesem Punkt aber ein Stück weit machtlos“, so Schulte. Das heißt, die Anwender informieren die IT-Abteilungen oft nicht über die Verwendung privater Tools.

Doch das ist nicht ohne Risiko. Eine Untersuchung, die Samsung zum Thema Risiken durch BYOD durchführen ließ, ergab, dass 29 Prozent der deutschen Unternehmen mit mehr als 1000 Mitarbeitern bereits mindestens einmal geschäftskritische Daten verloren haben, nachdem sie die Nutzung privater Endgeräte gestatteten. Dem stehen Vorteile gegenüber wie etwa um 17 Prozent niedrigere Telefonkosten, weil Beschäftigte ihr eigenes Smartphone für Geschäftstelefonate nutzen, sowie eine um bis zu 37 Prozent höhere Produktivität bei 40 Prozent der Firmen.

3. Teil: „Bring Your Own Device ist kein Allheilmittel“

Bring Your Own Device ist kein Allheilmittel

Selbst Anbieter von Lösungen, mit denen sich mobile Endgeräte verwalten lassen, warnen vor einer Überbewertung von Bring Your Own Device: „BYOD ist vor allem als Mittel zu sehen, mit dem Unternehmen ihre Mitarbeiter motivieren und sich für Nachwuchskräfte interessant machen können, und nicht vorrangig als strategische Ausrichtung“, sagt beispielsweise Hans-Heinrich Aenishänslin, Regional Sales Manager Endpoint Systems Management bei Dell. „Anders sieht es dagegen mit dem Management mobiler Devices und der Absicherung vor Datenverlust aus. Dieses Thema beschäftigt die Unternehmen in Deutschland sehr wohl.“

Eine ähnliche Position vertritt Markus Schepp, Vice President und Managing Director Deutschland, Österreich und Schweiz bei Good Technology: „Das Streben nach Produktivität ist für Unternehmen der wichtigste Antrieb für die Akzeptanz mobiler Lösungen. Häufig wird angenommen, dass BYOD schon ausreicht, um Mitarbeiter zu steigender Produktivität zu verhelfen. Das ist jedoch ein Trugschluss.“ Laut Markus Schepp sind weitere Prozesse notwendig, damit Unternehmen die Vorteile ausschöpfen können, die eine höhere Mobilität von Mitarbeitern mit sich bringt. „Benötigt wird vor allem eine Sicherheitsstrategie, bei der es darum geht, Mitarbeiter für Datenschutz zu sensibilisieren und gleichzeitig mit IT-Lösungen und Plattformen zu arbeiten, die Unternehmensdaten schützen“, so Markus Schepp weiter.

4. Teil: „Restriktive Strategien für Mobil- & IT-Komponenten “

Restriktive Strategien für Mobil- & IT-Komponenten

Doch gerade an Strategien für die private und geschäftliche Nutzung von Mobilsystemen und anderen IT-Komponenten mangelt es in deutschen Unternehmen häufig. Laut einer Untersuchung der Beratungsgesellschaft Deloitte schwanken IT-Abteilungen zwischen einer Laissez-faire-Haltung, strikten Verboten und dem Aufsetzen von BYOD-Programmen. Ein typisches Vorgehen ist laut Deloitte das strikte Verbot, private Endgeräte zu verwenden. Als Gründe führen IT-Fachleute Sicherheitsrisiken und mögliche Verstöße gegen Compliance-Regeln an. Eine solche Strategie wird als Company Owned – Business Only (COBO) bezeichnet: Das Unternehmen stattet den Mitarbeiter mit einem Endgerät aus und gibt vor, welche Anwendungen darauf laufen dürfen und für welche Zwecke das System eingesetzt wird.

Company Owned – Business Only

Vor allem in Bereichen wie dem Finanzwesen, bei Behörden oder im Gesundheitssektor ist dieses Modell häufig verbreitet. Dort kommen in vielen Fällen noch Blackberry-Smartphones zum Einsatz, in Verbindung mit einem hausintern betriebenen Blackberry Enterprise Server 10 (BES) oder der neuesten Version 12 von BES. Eine abgemilderte Form von COBO ist COPE (Company Owned – Personally Enabled). In diesem Fall dürfen Mitarbeiter ein firmeneigenes Endgerät auch für private Zwecke nutzen. Allerdings sind dieser Freizügigkeit Grenzen gesetzt, etwa was die Nutzung von Apps betrifft.

Ein Problem einer solchen restriktiven Vorgehensweise: Sie verärgert Mitarbeiter und kann zudem deren Produktivität einschränken, weil Geschäftsprozesse immer kürzere Reaktionszeiten erfordern. Außerdem muss die IT-Abteilung spätestens dann Kompromisse eingehen, wenn Führungskräfte und Abteilungsleiter darauf bestehen, dass sie selbst oder ihre Abteilungen mit Mobilsystemen eines bestimmten Typs ausgestattet werden.

Dem stehen Vorteile gegenüber wie das hohe Sicherheitsniveau, weil das Unternehmen weiterhin die volle Kontrolle über das Endgerät behält. Das gilt auch für wichtige Faktoren wie das Einspielen von Sicherheitssoftware und Patches. Solche Aktionen des Systemmanagements erfordern einen wesentlich geringeren Aufwand, wenn nur wenige Systemplattformen im Einsatz sind.

5. Teil: „Potenziell gefährliche Anwendungen sperren“

Potenziell gefährliche Anwendungen sperren

Eine zweite Strategie lässt sich mit „Alle Schotten dicht“ umschreiben. In diesem Fall deaktiviert die IT-Abteilung alle potenziell gefährlichen Funktionen auf einem Mobilsystem, etwa Anwendungen wie Facebook, WhatsApp oder ortsbezogene Services (Location-based Services), mit denen sich der Standort eines Nutzers ermitteln lässt. Das ist aus rechtlichen Gründen höchst problematisch, weil das Endgerät im Fall von BYOD dem Beschäftigten gehört, nicht dem Unternehmen. Zudem lässt sich eine solche Strategie nur dann umsetzen, wenn die Endgeräte in das unternehmensweite System- und Anwendungsmanagement einbezogen werden. Das kann Probleme bereiten, vor allem dann, wenn unterschiedliche Plattformen unterstützt werden müssen, etwa iOS, Android, Windows Phone und Blackberry OS.

In der Praxis führen solche Vorgaben vielfach dazu, dass Beschäftigte private Systeme ohne Wissen der IT-Fachleute verwenden. Das schließt häufig den Einsatz von Cloud-Storage-Diensten wie Dropbox, OneDrive oder Google Drive mit ein. Dort werden dann auch geschäftliche Daten gespeichert, und das meist ohne Verschlüsselung.

Diese Strategie kann also dazu führen, dass eine sogenannte Schatten-IT im Unternehmen entsteht. Sie entzieht sich der Kontrolle der IT-Abteilung und bringt erhebliche Sicherheitsrisiken mit sich.

Choose Your Own Device

Ein dritter Ansatz, um Mobilsysteme, private Endgeräte eingeschlossen, in einer geordneten Weise bereitzustellen, ist CYOD (Choose Your Own Device). CYOD ist ein Kompromiss zwischen einem Laissez faire und dem restriktiven Ansatz, wie ihn etwa COBO vorsieht. Der Mitarbeiter kann in diesem Fall zwischen mehreren Endgeräte-Typen und Systemplattformen wählen. Das Smartphone oder Tablet bleibt jedoch im Besitz des Unternehmens und wird von dessen IT-Abteilung zentral verwaltet.

Dieses Konzept hat den Vorteil, dass es dem Nutzer eine höhere Flexibilität einräumt. Gleichzeitig behält das Unternehmen die Kontrolle über das System. Das schließt die Installation und Nutzung von Anwendungen mit ein sowie Systemwartungsaufgaben wie das Aufspielen von Updates und neuen Systemversionen. Für die Beratungsfirma Experton Group ist CYOD im Vergleich zu BYOD die bessere Alternative: „Damit lassen sich die drängendsten Herausforderungen im Zusammenhang mit BYOD umgehen“, erläutert Wolfgang Schwab, Manager Advisor und Program Manager Efficient Infrastructure bei der Experton Group, in einem Beitrag im Weblog des Unternehmens. „Dies gilt für die Kostenverrechnung, steuerliche Fragen, Haftungsausschlüsse sowie den technischen Support.“

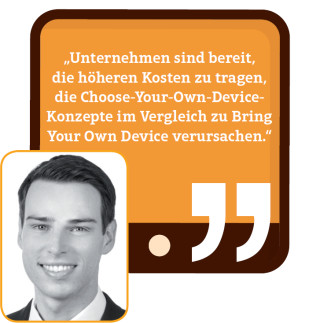

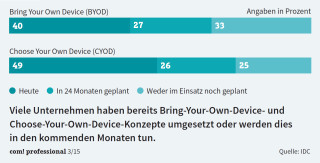

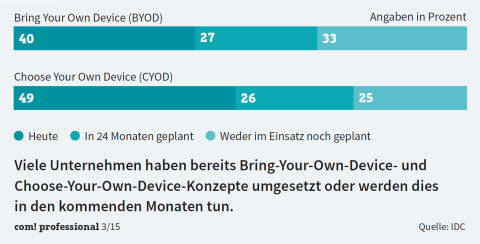

Auch die Marktforscher von IDC sehen Choose Your Own Device auf dem Vormarsch. Demnach setzen in Deutschland mittlerweile etwa 50 Prozent der Unternehmen auf ein CYOD-Konzept, nur 40 Prozent auf BYOD. „Unternehmen sind bereit, die höheren Kosten zu tragen, die CYOD mit sich bringt“, sagt IDC-Fachmann Mark Alexander Schulte. Denn bei CYOD muss das Unternehmen die Endgeräte anschaffen. „Anwender sind jedoch mit beiden Konzepten zufrieden. Denn ihnen geht es primär darum, ein Gerät zu verwenden, das die gleichen Funktionen bietet wie ihr privates Mobilsystem“, so Schulte weiter.

6. Teil: „Mobile Device Management im Unternehmen“

Mobile Device Management im Unternehmen

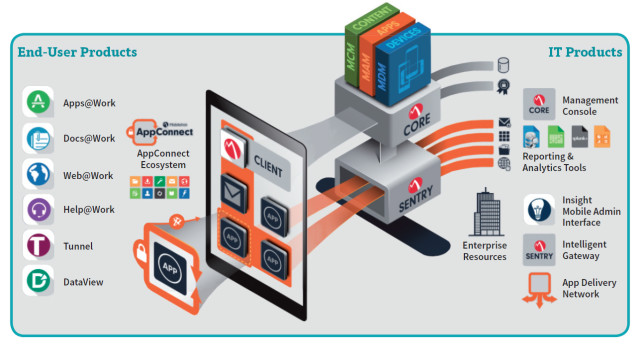

Egal ob ein Unternehmen auf BYOD, CYOD, COBO oder COPE setzt, das Konzept sollte alle Mobilsysteme, auch private, in ein System- und Anwendungsmanagement einbinden. Das erfolgte bislang in der Praxis mit Hilfe eines Mobile-Device-Management-Systems (MDM). Eine solche Lösung besteht in der Regel aus einer Client-Software auf dem Endgerät sowie einer Server-Komponente im hauseigenen Rechenzentrum oder dem eines Cloud-Service-Providers. Diese Server werden im Normalfall in einer DMZ (demilitarisierten Zone) eines Netzwerks implementiert und mit Firewalls und Intrusion-Prevention-Systemen (IPS) abgesichert. Ergänzt wird dies durch ein Gateway, das für die Verschlüsselung der Daten beim Transport zwischen den Endgeräten und Backend-Systemen im Firmennetz zuständig ist.

Derzeit gibt es auf dem Markt etwa 15 bis 20 Produkte von namhaften Systemhäusern. Hinzu kommen Lösungen von kleineren Anbietern und Mobilfunk-Service-Providern wie T-Mobile, Vodafone und O2. Oft arbeiten diese Anbieter mit den etablierten Herstellern von MDM- und Enterprise-Mobility-Management-Lösungen zusammen.

Die Kernfunktionen des Mobile Device Management

- Eine Unterstützung aller gängigen Mobilbetriebssysteme, also iOS, Android, Windows Phone 8 und Blackberry OS. Einige Lösungen sind auch für ältere Mobiltelefone ausgelegt, die beispielsweise unter Symbian laufen. Gegebenenfalls sollten auch Betriebssysteme wie Chrome OS und Linux für mobile Client-Rechner unterstützt werden

- Erkennen und Unterbinden gerätespezifischer Bedrohungen (Jail-Breaking von iOS-Systemen, Rooten von Android-Systemen): Wenn sich ein Nutzer Super-User-Rechte einrichtet, erleichtert das Cyberkriminellen die Arbeit, sich Zugang zu diesen Endgeräten zu verschaffen

- Im Idealfall eine Mehrfaktor-Authentifizierung des Nutzers mittels Techniken wie PIN, SMS, Token und so weiter

- Fernlöschen des Systems bei Verlust (Remote Wiping) sowie ein Auto-Locking bei Inaktivität, dabei wird das System nach einigen Sekunden oder Minuten gesperrt und ist erst nach der Eingabe einer PIN oder eines Passworts wieder zugänglich

- Die Integration in Verzeichnisdienste wie Microsoft Active Directory und LDAP

- Die Option, Security-Policies und alle Berechtigungskonzepte aus Active Directory oder LDAP abzuleiten und umzusetzen

- Eine Multiple-Proxy-Struktur, um komplexe, individuelle Sicherheitsarchitekturen abzubilden

- Die Einbindung in Monitoring-, Security– und Helpdesk-Lösungen

- Eine sichere Verschlüsselung der Daten auf dem Endgerät, im Idealfall mittels AES und 256-Bit-Schlüsseln, zudem die Vorgabe, dass Firmendaten ausschließlich über verschlüsselte Verbindungen übermittelt werden dürfen

- Self-Service-Funktionen, mit deren Hilfe der Nutzer kleinere Probleme selbst löst. Das kann über ein entsprechendes Webportal erfolgen

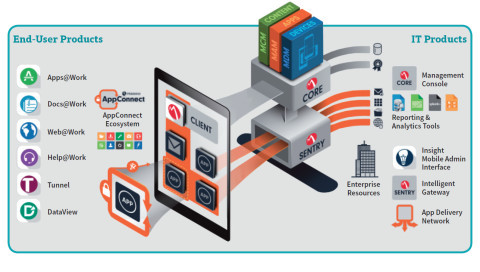

Zu den bekanntesten Anbietern von Lösungen für das Management mobiler Endgeräte zählen IBM, AirWatch/VMware, Good Technology, Citrix, MobileIron sowie SAP, der Newcomer Soti und Microsoft. Zudem bewegen sich immer mehr Anbieter von Sicherheitssoftware in diese Richtung. Dazu gehören unter anderem Symantec, Sophos, Intel/McAfee und Kaspersky.

7. Teil: „Enterprise Mobility Management im Unternehmen“

Enterprise Mobility Management im Unternehmen

Derzeit vollzieht sich allerdings ein Wandel weg vom reinem Mobile Device Management hin zum Enterprise Mobility Management (EMM). Während sich MDM auf die Verwaltung der physischen Endgeräte und deren Betriebssysteme konzentriert, bezieht EMM das Management von Apps und Content mit ein, der auf diesen Endgeräten bearbeitet und gespeichert wird. Nach Angaben der Marktforschungsgesellschaft Gartner stellt eine EMM-Suite folgende Kernfunktionen bereit:

- Eine Inventarisierung von Hardware und Anwendungen in der firmeneigenen Infrastruktur

- Ein Konfigurationsmanagement der Betriebssysteme

- Die Möglichkeit, Apps zu implementieren, zu verwalten und nötigenfalls remote zu entfernen. Das gilt beispielsweise für Apps aus zweifelhaften Quellen

- Die Option, Regelwerke (Policies) für den Zugriff auf Anwendungen und Daten im Firmennetz auf- und umzusetzen. Solche Policies räumen beispielsweise Firmenmitarbeitern entsprechend ihrer Rolle (Position, Mitarbeit in bestimmten Arbeitsgruppen) den Zugang zu Daten ein

- Einen Fernzugriff auf die Mobilgeräte, etwa für Wartungszwecke oder um Daten und Anwendungen zu löschen. Das kann bei Verlust eines Endgeräts erforderlich sein oder dann, wenn ein Mitarbeiter das Unternehmen verlässt und sein privates Mobilsystem mitnimmt

- Funktionen für die Verwaltung aller Art von mobilem Content

8. Teil: „Daten-Container und App Wrapping“

Daten-Container und App Wrapping

Um Daten und Anwendungen auf Mobilsystemen zu schützen, stehen mehrere Techniken zur Wahl. Eine Möglichkeit sind Container auf einem Endgerät. Dies sind verschlüsselte, durch ein Passwort geschützte Bereiche auf dem Mobilgerät. Ein Container ist von der Arbeitsumgebung des Smartphones, Tablets oder Notebooks separiert. In ihm lassen sich Daten und Anwendungen ablegen, einschließlich E-Mails, Kontakten und Office-Dokumenten. Gleiches gilt für unternehmensspezifische Applikationen.

Zu den Vorzügen der Container-Technik zählen das hohe Sicherheitsniveau und die Möglichkeit, den Einsatz privater Endgeräte für geschäftliche Zwecke zu erlauben, ohne dass private und berufliche Daten und Anwendungen vermengt werden. Die IT-Abteilung hat zudem die Kontrolle über die Container, kann also deren Inhalt ändern oder einen Behälter löschen, etwa wenn ein Mitarbeiter die Firma verlässt.

Zu den Nachteilen zählt, dass viele Container-Technologien herstellerspezifisch sind. Dies bedeutet, dass sich der Anwender an einen bestimmten Anbieter bindet. Darüber hinaus erfordern einige Lösungen ein Neukompilieren der ursprünglichen Anwendung mit Hilfe von Software Development Kits (SDKs). Das schränkt die Zahl der unterstützten Applikationen ein. Anbieter solcher Container-Lösungen sind unter anderem Citrix, Samsung (Knox) und Good Technology.

App Wrapping statt Remote-Management

Eine Alternative zu SDKs sind App Wrapper. Ebenso wie SDKs eignen sie sich für den Einsatz auf Mobilgeräten, deren Betriebssystem keine umfassenden Remote-Managementfunktionen unterstützt. Außerdem sind App Wrapper für Anwender interessant, die laut Gartner keine MDM-Client-Software auf den Endsystemen installieren wollen. App Wrapping stellen unter anderem MobileIron und VMware zur Verfügung, das mit AirWatch einen Anbieter solcher Lösungen übernommen hat.

Beim App Wrapping wird der ausführbare Code einer Anwendung geändert, etwa indem Policies (Sicherheitsregeln) hinzugefügt werden. Solche Policies geben beispielsweise vor, wo bestimmte Daten gespeichert und über welche Verbindungen sie transportiert werden. Eine Regel kann in letzterem Fall festlegen, dass bestimmte Virtual Private Networks (VPN) für den Datentransfer genutzt werden müssen. Zu den potenziellen Problemen zählt, dass manche Hersteller von Anwendungen es untersagen, deren Code zu modifizieren. Zudem ist das Patchen von solchen eingebetteten Anwendungen komplexer als bei Original-Applikationen. Vor allem bei Standard-Applikationen, die beispielsweise über die App-Stores von Google, Apple, Microsoft oder RIM/Blackberry bezogen werden, sind Techniken wie Wrapping mit einem höheren Aufwand verbunden und lassen sich wegen des mangelnden Zugriffs auf den Programmcode nur sehr schwer umsetzen.

Mittlerweile werben Anbieter wie etwa Good Technology mit einem „App-Wrapping ohne Coding“. So ersetzt beispielsweise die Good Dynamics Secure Mobility Platform Standard-Systemaufrufe durch Secure Calls von Sicherheitsbibliotheken von Good. Auch IT-Fachleute ohne profunde Programmierkenntnisse können so laut Good mobile Anwendungen mittels App Wrapping sichern.

Mit einem SDK lassen sich dagegen Container erzeugen, indem der Programmcode der Anwendungen geändert wird. Dieses Verfahren eignet sich vorzugsweise für Apps, die ein Unternehmen selbst entwickelt hat.

9. Teil: „Virtualisierung trennt Privates und Geschäftliches“

Virtualisierung trennt Privates und Geschäftliches

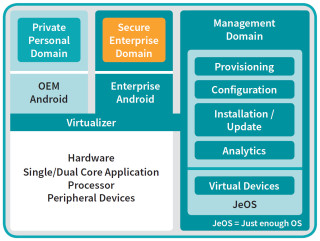

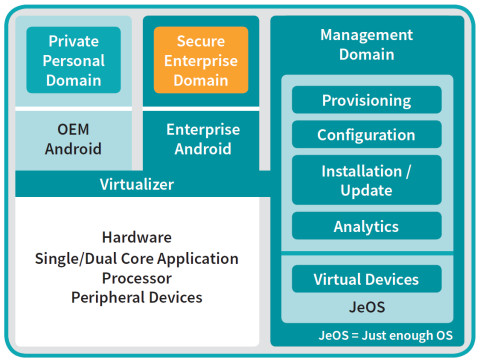

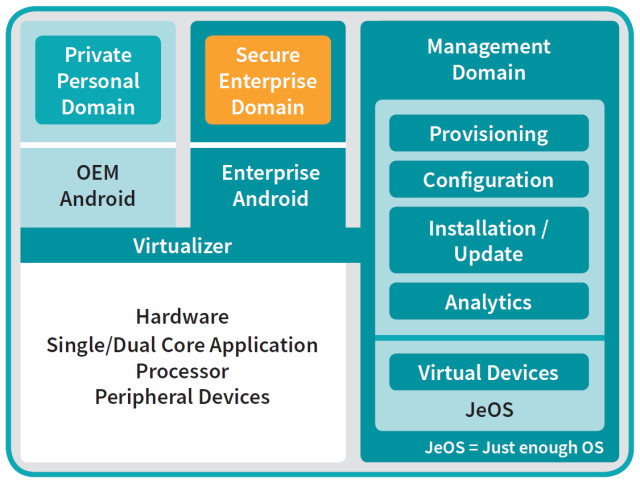

Unternehmen wie Citrix, VMware und Red Bend offerieren mit Mobile Virtualization eine weitere Option, um eine Trennung von Privatem und Geschäftlichem auf Mobilsystemen zu erreichen. De facto handelt es sich um einen Dual-Persona-Ansatz: Auf dem Endgerät werden für beide Anwendungsfelder separate Bereiche eingerichtet. Dem Anwender stehen dadurch gewissermaßen zwei Endgeräte auf derselben Hardware zur Verfügung, eines für private Zwecke und eines für die berufliche Nutzung. Bei Mobile Virtualization gibt es zwei Ansätze:

Typ-1-Hypervisors: Sie setzen direkt auf der Hardware des Mobilgeräts auf. Es handelt sich also um Bare-Metal-Implementierungen. Betriebssystem und Apps werden in Form von Virtual Machines (VM) auf dem Hypervisor ausgeführt. Dadurch ist es möglich, zwei getrennte Systeme, sprich Virtual Machines, aufzusetzen. Zudem ist eine Verschlüsselung der Daten möglich, sowohl auf dem Endgerät auf der VM-Ebene als auch beim Transport. Der Nachteil: Dieses Verfahren ist aufwendig und erfordert eine nachhaltige Unterstützung durch den Hersteller des Mobilgeräts. Die Firmen Red Bend und Citrix stellen solche Typ-1-Virtualisierungsplattformen zur Verfügung.

Typ-2-Hypervisors: Sie werden wie eine App auf dem Endgerät ausgeführt und erzeugen dort ein zweites, virtualisiertes Smartphone oder Tablet. Auch in diesem Fall lassen sich private und berufliche Bereiche auf dem Endgerät trennen. Allerdings wirken sich Typ-2-Hypervisors angeblich negativ auf die Batterielaufzeit und die Performance des Endgeräts aus. Zudem muss die Virtualisierungsfunktion Zugriff auf zentrale Funktionen des Betriebssystems haben. Für diesen Ansatz, den beispielsweise VMware/AirWatch bei seinen EMM-Lösungen verwendet, spricht jedoch, dass ein solcher Hypervisor auf einem bestehenden Betriebssystem implementiert werden kann.

Eine spezielle Virtualisierungslösung, die mit Container-Technologien anderer Hersteller zusammenarbeitet, hat Samsung mit Samsung Knox entwickelt. Die Grundlage bildet Security Enhanced Android (SE Android). Diese Systemsoftware wird in die Hard- und Software eines Samsung-Galaxy-Systems eingebunden. Knox bietet eine Verschlüsselung mittels AES (Advanced Encryption Standard) mit 256-Bit-Schlüsseln auf der Hardware-Ebene. Der User kann das Endgerät wie gewohnt einsetzen. Der Start der virtualisierten Arbeitsumgebung erfolgt über einen Button auf der Bedienoberfläche. Zudem ist die Anbindung an MDM-Lösungen von anderen Anbietern wie MobileIron möglich. Außerdem stellt Samsung seit 2014 eine eigene MDM-Funktion zur Verfügung.

Ein Nachteil dieser Lösung ist, dass Security Enhanced Android vom US-Geheimdienst NSA entwickelt wurde. Zwar soll die Software keine Hintertüren enthalten, über die NSA-Fachleute auf Mobilgeräte mit Knox zugreifen können. Ein gewisser Beigeschmack bleibt dennoch.

10. Teil: „Betriebsvereinbarungen und juristische Fallstricke“

Betriebsvereinbarungen und juristische Fallstricke

Um juristische Fallstricke im Zusammenhang mit BYOD, CYOD oder ähnlichen Ansätzen zu vermeiden, empfiehlt sich der Abschluss einer Betriebsvereinbarung zwischen der Geschäftsführung, dem Betriebsrat und der IT-Abteilung. Gegebenenfalls sollten Compliance-Beauftragte und Fachleute für IT-Recht eingebunden werden. Eine solche Vereinbarung kann folgende Regelungen enthalten:

- Wer private Mobilgeräte nutzen darf: Davon ausgeschlossen werden können beispielsweise Mitarbeiter, die Zugang zu sensiblen Informationen haben, etwa Geschäftsführer, IT-Leiter und Entwicklungsleiter

- Wie Wartung und Support des Systems geregelt sind: Es sollte klar sein, ob das der Mitarbeiter oder die IT-Abteilung erledigt

- Welche Einschränkungen für die Nutzung des Endgeräts gelten: Das gilt vor allem für das Aufspielen potenziell gefährlicher Software oder das Rooten (Android) beziehungsweise Jail-Breaking (Apple iOS) von Tablets und Smartphones

- Welche Zugriffsrechte der Arbeitgeber hat: Hier sind die erwähnten Datenschutzregeln und das Fernmeldegeheimnis zu beachten, Stichwort Vertraulichkeit privater Daten

- Wann der Arbeitgeber welche Daten auf dem Mobilgerät löschen darf: Das ist bei Diebstahl oder dem Verlust eines Mobilgeräts wichtig. Außerdem muss geregelt sein, was beim Ausscheiden des Mitarbeiters aus dem Unternehmen passiert. Der Arbeitgeber sollte auch in diesem Fall geschäftliche Daten löschen können, nicht jedoch die privaten Informationen und Apps des Nutzers

- Wie es mit der Kostenverteilung aussieht: Es sollte klar sein, welche Aufwendungen dem Mitarbeiter ersetzt werden, zum Beispiel Kosten von Geschäftstelefonaten oder die Aufwendungen für den Internetzugriff aus betrieblichen Gründen

- Wer für den Verlust eines Endgeräts haftet: Eine Möglichkeit besteht darin, dass der Arbeitgeber für alle BYOD-Systeme eine Versicherung gegen Verlust oder Beschädigung abschließt

- Zeitbegrenzung der dienstlichen Nutzung: Hier spielt beispielsweise die Arbeitszeitbegrenzung eine Rolle (keine Rund-um-die-Uhr-Erreichbarkeit, Regelungen für Urlaub, Feiertage und so weiter)

Fazit

Die anfängliche Euphorie in Bezug auf Bring Your Own Device ist einer nüchternen Betrachtung gewichen. Gerade Branchen mit besonders hohen Sicherheitsanforderungen wie Banken, Versicherungen und Behörden setzen nach wie vor auf strikte Vorgaben, teilweise auf Modelle wie Company Owned – Business Only.

Doch dieser zentralistische Ansatz ist in anderen Wirtschaftsbereichen kaum noch durchzuhalten. Eine Alternative besteht darin, Beschäftigten eine Auswahl an Mobilgeräten anzubieten und ihnen die private Nutzung zu erlauben, Stichwort Choose Your Own Device. Dieses Konzept ist für viele Unternehmen die bessere Wahl als BYOD, nicht nur aus Gründen der Datensicherheit, sondern auch, weil der Aufwand für die Systemverwaltung sowie Haftungsrisiken minimiert werden.

Bereits absehbar ist jedoch, dass Konzepte wie CYOD nur ein Zwischenschritt sind. Der Trend, von unterschiedlichen Endgeräten und Orten aus auf Unternehmensdaten und -anwendungen zuzugreifen, erfordert letztlich neue Ansätze. Dazu zählen etwa Mobile Workspaces und virtualisierte Umgebungen, die jederzeit an jedem Ort und über jedes Endgerät zugänglich sind.

Unternehmen wie Citrix, Matrix42 und IBM, aber auch Systemhäuser wie Cancom/Pironet NDH bieten solche mobilen Arbeitsplätze an oder übernehmen den Aufbau einer solchen Umgebung.

Weitere Infos

Letzte Hürde genommen

USB-C kommt als einheitlicher Ladestandard

Nach dem Bundestag hat auch der Bundesrat einer EU-Richtlinie zugestimmt, die USB-C als einheitlichen Anschluss zum Laden von Elektrogeräten festlegt.

>>

Autohersteller

Erstes Smartphone von Polestar

Autohersteller Polestar hat in China sein erstes Smartphone vorgestellt, das vor allem gut mit den Fahrzeugen des Herstellers zusammenarbeiten soll.

>>

Ohne Nokia

HMD zeigt erste Smartphones mit der eigenen Marke

Mit den drei neuen Pulse-Modellen bringt HMD seine ersten Smartphones auf den Markt, die nicht mehr unter der Lizenz von Nokia vermarktet werden.

>>

Huawei Roadshow 2024

Technologie auf Rädern - der Show-Truck von Huawei ist unterwegs

Die Huawei Europe Enterprise Roadshow läuft dieses Jahr unter dem Thema "Digital & Green: Accelerate Industrial Intelligence". Im Show-Truck zeigt das Unternehmen neueste Produkte und Lösungen. Ziel ist es, Kunden und Partner zusammenzubringen.

>>