27.06.2022

Anomalien-Check beim Datenverkehr

1. Teil: „Lückenloser Schutz für Unternehmen“

Lückenloser Schutz für Unternehmen

Autor: Markus Selinger

Shutterstock / LuckyStep

Einige halten Network Detection & Response (NDR) für das fehlende Glied in der Schutzkette – andere für eine (fast) überflüssige Technik.

Detection & Response beherrschen im Grunde alle bekannten Endpoint-Suiten. Aber: Eine lückenlose Erkennung eines Angreifers erfordert etwas mehr technisches Geschick, als es eine Standard-Endpoint-Protection-Plattform (EPP) liefert. So entwickelte sich vor wenigen Jahren die Endpoint-Detection-&-Response-Technik (EDR), die von vielen Herstellern schnell adaptiert wurde. Experten sahen nun zwar den Endpunkt als gut geschützt an, meinten aber im Netzwerk und bei Servern noch blinde Flecken auszumachen. Das war die Geburtsstunde von Network Detection & Response, kurz NDR. Solche Lösungen verwenden eine Kombination nicht signaturbasierter fortschrittlicher Analysetechniken wie maschinelles Lernen, um verdächtige Netzwerkaktivitäten zu erkennen. Dazu analysieren sie kontinuierlich den Datenverkehr sowie alle Datenströme und die Netzwerklast. Auf Basis dieser Informationen können Security-Teams auf anomalen oder bösartigen Datenverkehr und Bedrohungen reagieren, die andere Sicherheits-Tools vielleicht übersehen.

NDR verbreitet sich zunehmend

Kaum war die NDR-Technologie da, wurden Stimmen laut, dass die Security-Lösungen keine Netzwerklücken hätten und alle Angreifer auf allen Ebenen finden und abwehren könnten. Dennoch ist der Markt für NDR-Lösungen stark gewachsen. Große Player, die solche Produkte anbieten, sind etwa Darktrace, Vectra, Cisco oder ExtraHop. Diese vier hatten laut „IDC-Market-Share“ Ende 2019 einen Marktanteil von 40 Prozent bei einem Marktvolumen von 1,3 Milliarden Dollar Umsatz. Für eine Lösung, die manche für überflüssig halten, ist das ganz schön viel. Allerdings rechnet IDC auch die etablierten SIEM-Anbieter (Security Information and Event Management) mit dazu. Denn SIEM arbeitet ähnlich wie NDR: Es wertet durch die Analyse von Logdaten aus, ob es im Netzwerk Auffälligkeiten gibt. Der Nachteil von SIEM ist eine relativ lange Anlernzeit, da es zu Beginn erst einmal verstehen muss, was eine falsche und was eine erlaubte Bewegung eines Users im Netzwerk ist.

Dass der NDR-Markt stetig wächst, hat auch Gartners „Market Guide for Network Detection and Response“ vom Juni 2020 festgehalten. Dort sind – ohne SIEM-Anbieter – bereits fast 20 marktrelevante Anbieter genannt. Mit dabei ist etwa FireEye, eigentlich ein Anbieter von Endpoint-Security-Lösungen.

Hinzu kommt, dass immer mehr klassische Anbieter die NDR-Technologie adaptieren. So hat Sophos Mitte 2021 Braintrace und seine NDR-Technologie gekauft und in vorhandene Sophos-Lösungen integriert. Auch Trend Micro hat vor einiger Zeit in seinem Dachprodukt Network One die Technologie XDR verankert, die alle Detection-&-Response-Techniken vereint – also auch NDR.

Die Entwicklung von NDR und die Reaktionen der etablierten Anbieter zeigen, dass Network Detection & Response eine sinnvolle Technologie ist. Sie dürfte wie EDR nach und nach zu einem festen Bestandteil jeder großen Security-Lösung für Unternehmen werden. Spätestens wenn größere Tests belegen, dass durch NDR wenige fehlende Prozent an Angreifern mehr und besser gefunden werden, wird auch der letzte Hersteller nachziehen.

Die Technik hinter NDR

NDR-Technologie soll nichts anderes machen, als alle ungewöhnlichen Aktionen in einem Netzwerk auf Plausibilität überprüfen. Sie kann das selbst erledigen oder entsprechende Informationen an eine Sicherheitslösung oder ein Security-Team weiterleiten. Doch Netzwerk ist nicht gleich Netzwerk: Während einige Anbieter damit nur das firmeneigene Netzwerk meinen und darin alle Services oder IoT-Dienste überwachen, bedeutet es bei anderen Lösungen, dass sie auch die Cloud, Software as a Service (SaaS) oder externe Mail-Services wie Microsoft 365 mitüberwachen.

Unterschiede gibt es auch darin, wie NDR-Lösungen auf erkannte Anomalien reagieren. Einige Produkte haben nur einen Datensensor im Netz, der alle Informationen sammelt und diese dann nach Möglichkeit in Echtzeit auswertet oder sie für eine weitergehende Analyse an anderer Stelle als Paket auswertet. Das Ergebnis der Analyse und die wichtigsten Daten geben einige NDR-Lösungen – wie ForeNova – an eine vorhandene Security-Lösung weiter, die dann automatisiert weitere Maßnahmen ergreift. Andere NDR-Lösungen gehen so weit, dass sie selbst Schutzmaßnahmen auslösen. Dazu müssen sie natürlich in eine Lösung integriert oder ein fester Bestandteil sein, wie es etwa bei Sophos oder Trend Micro der Fall ist.

Die NDR-Anbieter erklären, dass sie keine vorhandenen Lösungen verdrängen, sondern vielmehr die Abwehr erweitern wollen. So schlagen auch viele, etwa ExtraHop, in Whitepapers den Einsatz von parallel arbeitenden Endpoint-Protection-Plattformen, EDR und SIEM vor. Sie bieten dazu sogar Schnittstellen an, um Daten der diversen Security-Tools auswerten und nutzen zu können.

2. Teil: „„Die leistungsstarke Taschenlampe im Netzwerk““

„Die leistungsstarke Taschenlampe im Netzwerk“

com! professional spricht mit Ronnen Brunner, VP EMEA ExtraHop, darüber, wie er die weitere Entwicklung der NDR-Technologie und des NDR-Marktes sieht.

com! professional: Herr Brunner, worin liegt die Bedeutung von NDR derzeit und welche Entwicklung erwarten Sie in diesem Bereich?

Ronnen Brunner: NDR hat im Jahr 2021 mit dem zunehmenden Fokus auf Cybersicherheit weltweit stark an Dynamik gewonnen. Die derzeitige Zunahme von Angriffen und die erhöhte Sensibilität für das Thema Sicherheit unterstreichen die Bedeutung einer starken, proaktiven Strategie zum Schutz der Unternehmens vor Cyberbedrohungen. Wir sind sehr optimistisch für das Jahr 2022 und planen, unsere Aktivitäten im deutschsprachigen Raum deutlich zu steigern.

com! professional: Traditionelle Hersteller und einige Experten sehen NDR als unnötiges Add-on an, das bereits in EPP und EDR enthalten ist. Stimmt das denn?

Brunner: Nein, keineswegs. Unsere Lösung bietet einen doppelten Schutz: Sie prüft den gesamten Ost-West-Verkehr (den internen Traffic) und ermöglicht eine Echtzeitüberwachung aller Bereiche eines Netzwerks. Ich verwende gerne das folgende Bild: Wir sind die leistungsstarke Taschenlampe im Netzwerk, mit uns gibt es keine dunklen Flecken mehr.

com! professional: Auch EDR begann einst als Einzellösung und ist heute ein integraler Bestandteil fast jeder Unternehmenslösung. Wird das auch mit NDR geschehen?

Brunner: Wir sehen eine Zukunft, in der EDR, NDR und SIEM als Gesamtpaket letztendlich die Lösung der Wahl sein werden.

com! professional: Was sollten Unternehmen für ihre Sicherheit einsetzen? Endpoint Protection Platform – plus, plus, plus …?

Brunner: Das kommt darauf an. Die Sicherheitsverantwortlichen in den Unternehmen müssen sich immer wieder neu mit den relevanten Parametern auseinandersetzen: Welche Endgeräte haben Zugriff auf mein Netzwerk, von wo und über welche Schnittstellen? Wie hoch ist der rein interne Anteil des Verkehrs am gesamten Datenverkehr? Wie stelle ich sicher, dass ich auch gegen zukünftige, neuartige Angriffe so geschützt bin, dass ich sie schnellstmöglich erkennen und abwehren kann? Dies und mehr sind die Faktoren, die bei einer solchen Entscheidung berücksichtigt werden sollten.

3. Teil: „Viele Player auf dem Markt“

Viele Player auf dem Markt

Aus dem großen NDR-Angebot stellt com! professional beispielhaft die Produkte von ExtraHop und ForeNova näher vor. Vergleichbar mit ExtraHop sind die großen Lösungen von Darktrace und Vectra. ForeNova ist ein neuer Player, der sich mehr an dem KMU-Bereich wendet.

Als Hersteller klassischer Security-Software für Unternehmen haben wir Sophos und Trend Micro angesprochen. Beide Firmen haben eine NDR-Lösung mit im Paket beziehungsweise als Stand-alone-Lösung.

ExtraHop Reveal(x) 360: Agentenbasierte Lösungen wie Cloud Workload Protection Platforms (CWPP) und Endpoint Detection & Response (EDR) eignen sich hervorragend zur Abwehr von Bedrohungen. Es kann jedoch problematisch sein, sie überall in einer Cloud-Umgebung einzusetzen, da sie in den DevOps-Workflow integriert oder ad hoc bereitgestellt werden müssen und mehrere Betriebssystemplattformen und -versionen unterstützen müssen. Agenten können Endpunkte auf Malware scannen, sehen aber nur ihren eigenen Netzwerkverkehr und haben keinen Einblick in die Aktivitäten anderer Datenströme oder die Umgebung, in der sie ausgeführt werden. Entschlossene Angreifer deaktivieren immer wieder Sicherheitsagenten für Endgeräte oder sind einfach für längere Zeit untätig, um eine Entdeckung zu vermeiden.

Protokollierungslösungen (Logs) sind oft von Cloud-Anbietern verfügbar und können etwa SIEM-Tools von Drittanbietern füttern. Es kann jedoch wertvolle Zeit kosten, bis ein SIEM die Protokolle speichert und verarbeitet, bevor es Warnmeldungen generiert. Dazu kommt, dass der fehlende Kontext der Protokolle zu vielen Fehlalarmen führen kann. Angreifer deaktivieren daher häufig Protokollierungslösungen oder löschen Protokolldateien, um die Entdeckung und Untersuchung zu vereiteln und die Verweildauer in einem Netzwerk zu erhöhen.

NDR wie die SaaS-Lösung Reveal(x) 360 von ExtraHop benötigt keine Agenten auf Endgeräten, die Workflows beeinträchtigen könnten, sondern nutzt nur kontextreiche Netzwerkdaten. Sie sind die grundlegenden Informationsquellen sowohl in Cloud- als auch in lokalen Umgebungen von Rechenzentren, um umsetzbare Echtzeitwarnungen zu erzeugen. NDR bietet jederzeit Einblick in den gesamten Netzwerkverkehr zwischen allen Workloads, Geräten und Diensten in der Umgebung. Die ExtraHop-Sensoren entschlüsseln und verarbeiten den Netzwerkdatenverkehr und extrahieren Metadaten zur Verhaltensanalyse, Bedrohungserkennung in Echtzeit und weiteren Untersuchung in Reveal(x) 360. Da NDR anders arbeitet, kann es von Angreifern weder gesehen noch ausgeschaltet werden. Damit ist es eine stets aktive, unangreifbare Basis, von der aus SecOps- und SOC-Teams automatisch Angriffe und Versuche von Datenverletzungen in Echtzeit erkennen und bearbeiten können. Auf diese Weise füllt NDR die Lücken, die andere Workload-Sicherheitstechnologien hinterlassen.

ForeNova NovaCommand: NovaCommand von ForeNova soll KMUs helfen, die immer ausgefeilteren Attacken über die ständig wachsende Angriffsfläche ihrer IT-Ressourcen hinweg zu erkennen, Fehlalarme zu minimieren, Schutzmaßnahmen zu priorisieren und Gefahren automatisiert zu beseitigen. Unter Nutzung von KI identifiziert NovaCommand jedes Asset im Netzwerk und analysiert die kompletten Metadaten und den Netzwerkverkehr – sowohl den internen Traffic („East/West“) als auch die Kommunikation nach außen („North/South“). Die Lösung ist dabei so konzipiert, dass sie vollständig DSGVO-konform ist und mit Abwehrtechnologien wie Endpoint Security, EDR, Firewall, SIEM und SOAR integriert werden kann.

NovaCommand bietet einen visualisierten 360-Grad-Blick auf den Datenverkehr innerhalb des Unternehmensnetzes wie auch auf den Traffic in das Netzwerk und aus dem Netzwerk heraus. Die Lösung mindert mögliche Schäden – zum Beispiel durch Ransomware oder gehackte IoT-Geräte – mittels frühzeitigen, automatisierten Reaktionen auf Angriffe und minimiert so das Geschäftsrisiko.

Paul Smit, Solutions Architect bei ForeNova, resümiert: „Kleinere und mittelständische Unternehmen sind eine immer beliebtere Zielscheibe der Cyberkriminellen. Sie haben bisher weder die Zeit noch die Mittel, um zu untersuchen, was in ihrem Netzwerk vor sich geht, ganz zu schweigen von den Ressourcen zur Abwehr von Gefahren. ForeNova bietet ihnen erstmals einen Rundumblick auf die gesamte vorhandene Angriffsfläche, gepaart mit automatisierter, KI-gestützter Erkennung und Reaktion. Und das alles mit einer einfach zu implementierenden und erschwinglichen Lösung, die auch Unternehmen mit wenig Security-Personal nutzen können.“

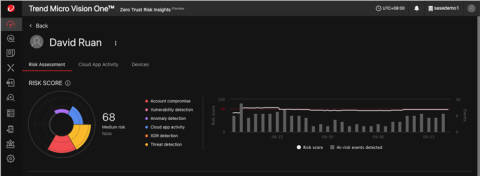

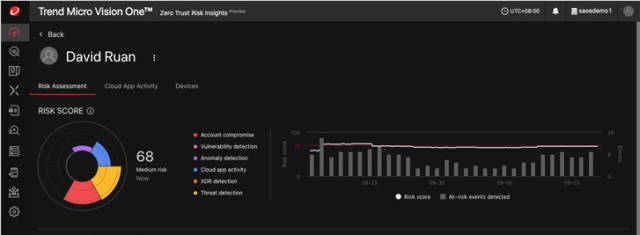

Trend Micro Network One: Die Lösung verhindert nicht nur Zero-Day-Angriffe, sondern liefert auch wichtige Netzwerk-Telemetriedaten an Trend Micro Vision One. Sicherheitsteams können sich so ein klareres Bild von ihrer Umgebung machen, schneller reagieren und zukünftige Angriffe verhindern. Aber das ist nur die klassische Aufgabe der Lösung. Richard Werner, Business Consultant bei Trend Micro, sieht noch mehr Potenzial: „IT-Sicherheit entwickelt sich stets weiter und verändert ihre Schwerpunkte. Die Idee, eine Netzwerkbetrachtung mit Endpoint Detection & Response zu kombinieren, ist eine Basisfunktion von XDR (Cross-Layer Detection & Response). Gerade gegen moderne Ransomware, die aktuell zweifellos eine der wichtigsten Cyberbedrohungen darstellt, ist diese Kombination sehr wirksam: So können auf einem Endpunkt ins System eingedrungene Angreifer spätestens bei der lateralen Ausbreitung innerhalb des Netzwerks entdeckt und schnell bekämpft werden. Auch Incident-Response-Teams setzen deshalb stark auf netzwerkbasierte Tools.“

Im Fall eines initial erfolgreichen Angriffs müssen alle Informationen – egal ob EDR oder NDR – sowie Informationen aus Infrastrukturen wie E-Mail, Servern, Cloud und mobilen Betriebssystemen gesammelt und zentral analysiert werden. Unternehmen und Managed Service Provider können dabei entweder auf ein umfassendes XDR-Angebot eines einzelnen Herstellers setzen oder eine individuelle Zusammenstellung verschiedener Anbieter wählen, die anschließend über zentrale Analyse-Tools wie SIEM und SOAR miteinander verbunden werden. Die Ansätze unterscheiden sich vor allem hinsichtlich Spezialfunktionen und Verwaltungsaufwand. Als einer der XDR-Pioniere sieht Trend Micro den Mehrwert dieses Ansatzes vor allem bei der Verschlankung der Administration bei gleichzeitig guter Schutzwirkung.

Sophos XDR: Sophos hat vor Kurzem die NDR-Lösung von Braintrace in seine Produkte integriert. Michael Veit, Security-Experte bei Sophos, betont, dass Unternehmen eine möglichst umfangreiche Sicht darauf brauchen, was in ihrem Unternehmen passiert, um Cyberangriffe zu erkennen. Als Vorzug von NDR sieht Veit vor allem, dass damit auch Ereignisse im Netzwerk, der Cloud, in E-Mails, auf Mobilgeräten und so weiter erfasst, analysiert und korreliert werden, anstatt wie mit EDR nur der Endpoint. „So können NDR-Systeme verdächtige Aktionen von Systemen aufdecken, auf denen keine EDR-Komponenten installiert sind, etwa IoT-Geräte oder private oder von Angreifern ins Netzwerk eingebrachte Computer“, erläutert Veit und betont: „Wichtig ist die zentrale Korrelation von Ereignissen aller Technologien, denn eine alleinstehende NDR-Lösung kann verdächtigen Netzwerkverkehr niemals so gut einschätzen wie eine XDR-Lösung, die den Netzwerkverkehr in einen Kontext mit Aktionen auf Endpoints oder Mobilgeräten bringen kann – und bei der auch an allen Stellen koordiniert reagiert werden kann.“

Sophos stellt mit seinem Adaptive Cybersecurity Ecosystem (ACE) eine XDR-Plattform bereit, bei der Ereignisse am Endpoint, im Netzwerk, in der Cloud, in E-Mails und anderen Technologien in einem zentralen Data Lake analysiert und korreliert werden – und mit KI und von menschlichen Analysten zur Erkennung und zum Stoppen von Cyberangriffen genutzt werden. Dazu verwendet Sophos aktuell die in der Sophos-Firewall integrierten Erkennungs- und Schutztechnologien. Um im Bereich NDR noch umfangreichere Erkennungen von Angriffsmustern zu ermöglichen und in Netzwerken mit Firewalls anderer Hersteller besser zusammenzuarbeiten, hat Sophos im Juli 2021 die Firma Braintrace gekauft. 2022 will Sophos einen auf Braintrace-Technologie basierenden Netzwerksensor herausbringen, der in das Sophos-XDR-Ökosystem ACE integriert ist und der auch von Managed Threat Response, dem Managed-Detection-&-Response-Service (MDR) von Sophos, genutzt wird. „Bei NDR gilt wie bei allen Aspekten der Security heute: Einzellösungen sind out. Sicherheit benötigt heute Teamplay in einem XDR Ökosystem von kommunizierenden Sicherheitskomponenten mit technologieübergreifender Erkennung und Korrelation von Ereignissen“, resümiert Michael Veit.

10 Stationen

1.500 Händler bei der AVM-Roadshow

Der Fokus der Solution Tour 2024 von AVM lag auf den Themen Glasfaser, Wi-Fi 7 und Smart Home, und mehr als 1.500 Handelspartner folgten der Einladung des Herstellers an die insgesamt 10 Standorte in Deutschland.

>>

Huawei Roadshow 2024

Technologie auf Rädern - der Show-Truck von Huawei ist unterwegs

Die Huawei Europe Enterprise Roadshow läuft dieses Jahr unter dem Thema "Digital & Green: Accelerate Industrial Intelligence". Im Show-Truck zeigt das Unternehmen neueste Produkte und Lösungen. Ziel ist es, Kunden und Partner zusammenzubringen.

>>

Teldat-Tochter

Bintec Elmeg stellt den Betrieb ein

Auf LinkedIn teilt der Hersteller mit, dass Bintec Elmeg seine Aktivitäten in der DACH-Region einstellt. Die Sanierung sein gescheitert, so heißt es offiziell.

>>

Cyberbedrohungen überall

IT-Sicherheit unter der Lupe

Cybersecurity ist essentiell in der IT-Planung, doch Prioritätenkonflikte und die Vielfalt der Aufgaben limitieren oft die Umsetzung. Das größte Sicherheitsrisiko bleibt der Mensch.

>>