18.12.2015

Lücken in ScreenOS

Hintertür in Juniper-Appliances gefunden

Autor: Andreas Fischer

Shutterstock/kentoh

Juniper hat bei einem internen Review fremden Code im Betriebssystem seiner ScreenOS-Appliances gefunden. Dadurch kann ein Angreifer verschlüsselte VPN-Verbindungen belauschen.

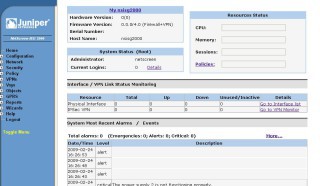

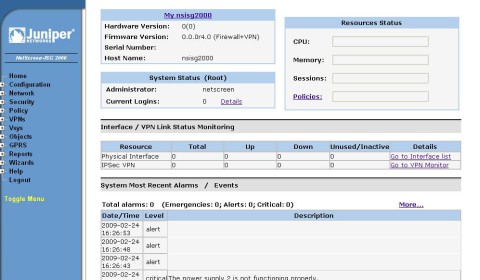

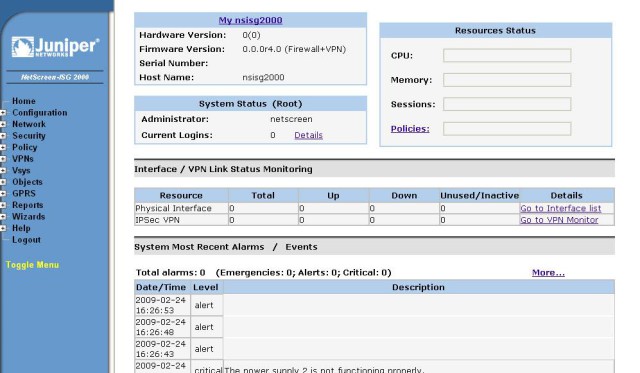

Der nach Cisco Systems weltweit zweitgrößte Netzwerk-Ausrüster Juniper Networks hat „unautorisierten Code“ in allen Router-, Firewall- und VPN-Appliances gefunden, die das Betriebssystem ScreenOS verwenden. Einem Angreifer soll es dadurch nach Angaben von Bob Worrall, SVP Chief Information Officer bei Juniper, möglich sein, unbemerkt in ScreenOS-Geräte einzudringen und verschlüsselte VPN-Verbindungen (Virtual Private Network) zu belauschen.

Von wem der Code platziert wurde und in welchem Umfang die Sicherheitslücken ausgenutzt wurden, ist nicht bekannt. Gefunden wurde er bei einem internen Code-Review.

Betroffen sind alle Netscreen-Geräte mit den Firmware-Versionen 6.2.0r15 bis 6.2.0r18 und 6.3.0r12 bis 6.3.0r20. Version 6.2.0r15 ist im September 2012 erschienen, der Fehler ist also schon mindestens drei Jahre vorhanden. Juniper empfiehlt, umgehend alle betroffenen Systeme zu aktualisieren.

10 Stationen

1.500 Händler bei der AVM-Roadshow

Der Fokus der Solution Tour 2024 von AVM lag auf den Themen Glasfaser, Wi-Fi 7 und Smart Home, und mehr als 1.500 Handelspartner folgten der Einladung des Herstellers an die insgesamt 10 Standorte in Deutschland.

>>

Huawei Roadshow 2024

Technologie auf Rädern - der Show-Truck von Huawei ist unterwegs

Die Huawei Europe Enterprise Roadshow läuft dieses Jahr unter dem Thema "Digital & Green: Accelerate Industrial Intelligence". Im Show-Truck zeigt das Unternehmen neueste Produkte und Lösungen. Ziel ist es, Kunden und Partner zusammenzubringen.

>>

Teldat-Tochter

Bintec Elmeg stellt den Betrieb ein

Auf LinkedIn teilt der Hersteller mit, dass Bintec Elmeg seine Aktivitäten in der DACH-Region einstellt. Die Sanierung sein gescheitert, so heißt es offiziell.

>>

Cyberbedrohungen überall

IT-Sicherheit unter der Lupe

Cybersecurity ist essentiell in der IT-Planung, doch Prioritätenkonflikte und die Vielfalt der Aufgaben limitieren oft die Umsetzung. Das größte Sicherheitsrisiko bleibt der Mensch.

>>