23.12.2022

Ransomware, DDoS & Co.

1. Teil: „Cybergefahren im Jahr 2023 – größer denn je!“

Cybergefahren im Jahr 2023 – größer denn je!

Autor: Konstantin Pfliegl

Shutterstock / vs148

Was kommt im kommenden Jahr in Sachen IT-Sicherheit auf die Unternehmen zu? com! professional hat sich in der Branche umgehört.

Rien ne va plus“ hieß es vergangenen Mai bei Fendt. Nach einem Hacker-Angriff standen die Produktionsbänder des Traktorenherstellers ganze zehn Tage still: Ein Ransomware-Attacke auf das US-amerikanische Unternehmen Agco hatte auch Auswirkungen auf die Tochterfirma Fendt im bayerischen Marktoberdorf.

Ähnlich erging es im Juni Apetito: Eine Hacker-Attacke kappte für die Angestellten den Zugriff auf die Unternehmens-IT. Der Essenslieferant für Seniorenheime, Schulen und Kitas und Hersteller von Tiefkühlmahlzeiten wurde mehr oder weniger lahmgelegt – es mussten eilig Ersatzmenüs bereitgestellt werden, um die Versorgung der Einrichtungen aufrechtzuerhalten.

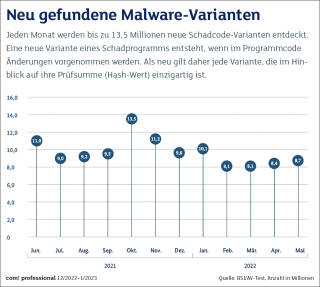

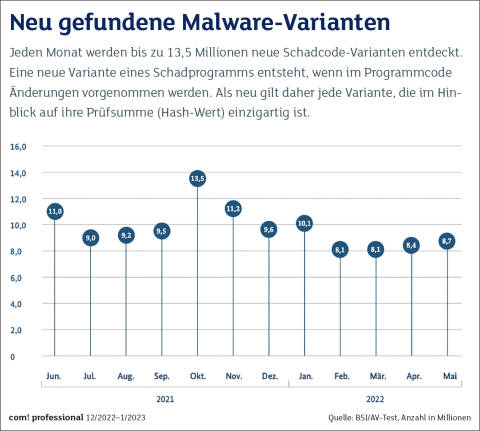

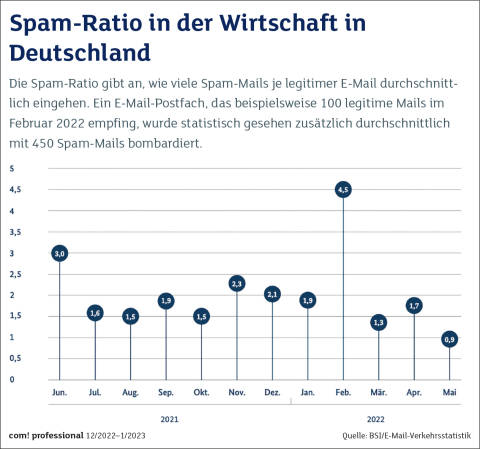

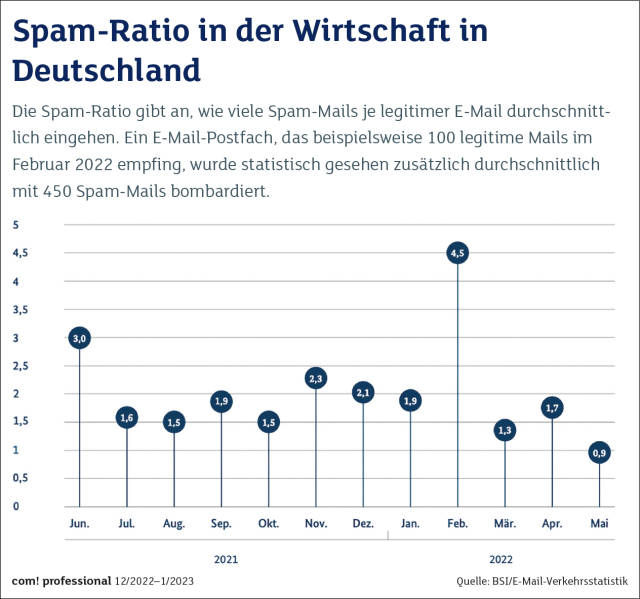

„Die Gefährdungslage im Cyberraum ist so hoch wie nie“ – so der erschreckende Befund des Bundesamts für Sicherheit in der Informationstechnik (BSI) im aktuellen Bericht zur Lage der IT-Sicherheit in Deutschland. „Die Herausforderungen im Cyberraum bleiben hoch und werden weiter rasant zunehmen“, resümiert BSI-Vizepräsident Gerhard Schabhüser. Um mit dieser Entwicklung nicht nur Schritt zu halten, sondern den Schutz vor Cyberangriffen in Deutschland und damit auch seine Zukunftsfähigkeit zu stärken, müsse Informationssicherheit in Staat, Wirtschaft und Gesellschaft höchste Priorität haben.

Insgesamt spitze sich die bereits seit Jahren angespannte Lage weiter zu. Ransomware-Angriffe, also das Verschlüsseln von Daten, um Lösegeld zu erpressen, sind laut Bundesamt weiter die Hauptbedrohung. Hinzu kamen 2022 verschiedene Bedrohungen im Zusammenhang mit dem russischen Angriffskrieg auf die Ukraine, zum Beispiel durch sogenannten Hacktivismus, etwa mittels DDoS-Angriffen (Distributed Denial of Service). Hacktivismus ist ein Kofferwort aus Hack und Aktivismus und bezeichnet die Nutzung von Cyberattacken als Mittel des Protests.

2. Teil: „Es kann jeden treffen …“

Es kann jeden treffen …

Warum es ausgerechnet einen Traktorenhersteller und ein Essensunternehmen traf? Unklar. Aber so viel ist sicher: Florierende Unternehmen – Apetito macht Milliarden-Umsätze – sind für Cyberkriminelle überaus lukrative Ziele.

„In unserem ,State of Ransomware Report 2022‘ haben wir festgestellt, dass 67 Prozent der in Deutschland befragten Unternehmen im Jahr 2021 von einem Ransomware-Angriff betroffen waren“, kommentiert Michael Veit, Security Specialist bei Sophos, die aktuelle Situation. Und von den angegriffenen Unternehmen wiederum hätten 65 Prozent verschlüsselte Daten gehabt – „also wurden über 43 Prozent der befragten Unternehmen Opfer eines erfolgreichen Ransomware-Angriffs.“

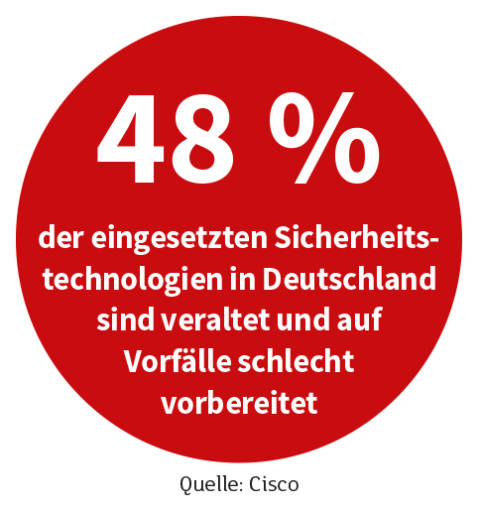

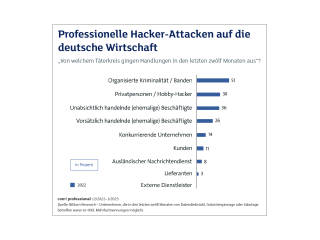

Zu den Faktoren, die erfolgreiche Cyberangriffe begünstigen, zählen laut Richard Werner historisch gewachsene und meist unübersichtliche IT-Umgebungen, mittelständische Unternehmensstrukturen mit Schwierigkeiten, IT-Security-Fachpersonal einzustellen, sowie Dienstleister, auf die bei Lieferschwierigkeiten enormer Druck ausgeübt werden kann. „Gerade in Deutschland findet sich eine große Anzahl an Unternehmen, auf die diese Beschreibung zutrifft“, so der Business Consultant bei Trend Micro.

Udo Schneider, IoT Security Evangelist bei Trend Micro, weist auf den Aspekt hin, dass deutsche Unternehmen beim Thema Industrial Security hinsichtlich der Einführung technischer Lösungen sehr viel zurückhaltender seien als etwa amerikanische. „Deutsche Unternehmen sind deutlich methodischer bei der Einführung. Dies hat vielleicht den Nachteil einer langsameren Einführung – diese ist dafür oft umso durchdachter und langlebiger.“

Deutschland steht, so die von com! professional befragten Experten des auf Microsoft spezialisierten Sicherheitsanbieters Hornetsecurity, bei der IT-Sicherheit im internationalen Vergleich relativ gut da. Die Unternehmen seien sensibilisiert und investierten immer mehr in die Sicherheit ihrer Systeme. „Ein Grund dafür ist, dass Angriffe auf deutsche Unternehmen oft in den Medien thematisiert werden und so die Sensibilität für das Thema erhöht wird.“

Etwas anders sieht das Michael Scheffler, Country Manager DACH bei Varonis Systems. Ihm zufolge ist das IT-Sicherheitsniveau und vor allem die Awareness in Deutschland deutlich niedriger als etwa in den USA und Großbritannien. „Hierzulande ist zwar der Datenschutz als wichtiges ideelles Gut hoch angesiedelt, wird in der praktischen Umsetzung jedoch eher als Checkbox begriffen, die es abzuhaken gilt. Vor allem wird hier leider auch häufig der immanente Zusammenhang zwischen Datenschutz und Datensicherheit nicht erkannt“, so seine Erklärung.

In Branchen, die wie der Finanzsektor oder die Energiewirtschaft einer sehr strikten Regulierung unterliegen, sei das Sicherheitsniveau hoch, sagt Sebastian Ganschow, Director Cybersecurity Solutions beim IT-Dienstleister NTT. Im Gesundheitswesen und in der öffentlichen Verwaltung gebe es hingegen noch einigen Nachholbedarf – „nicht unbedingt, weil es am Bewusstsein für IT-Sicherheit mangelt, denn das ist mittlerweile wahrscheinlich überall vorhanden. Vielmehr fehlen den Unternehmen, Einrichtungen und Behörden oft die benötigten Budgets oder Fachkräfte und bisweilen hindern sie auch verkrustete Strukturen und langwierige Prozesse an der Verbesserung der IT-Sicherheit.“ Ihre Herausforderungen seien definitiv vielfältig und erforderten große Anstrengungen, zumal es sich um Bereiche handele, in denen die Arbeit mit sensiblen Daten an der Tagesordnung sei.

Grundsätzlich lasse sich feststellen, dass im Hinblick auf Cyberbedrohungen „kein Sektor oder keine Branche immun“ ist, so Roger Scheer, Regional Vice President für Central Europe beim Cybersicherheits-Unternehmen Tenable. „Angreifer werden nach einfachen Gelegenheiten suchen und sich auf bewährte Angriffsmethoden konzentrieren, von denen sie wissen, dass sie funktionieren. Bei einer Stärkung der Verteidigung eines Unternehmens werden sie wahrscheinlich zu einem anderen Ziel übergehen.“

Ob kleine Firma oder Großunternehmen und unabhängig von der Branche – die Herausforderungen sind meist gleich. Einem kleinen Unternehmen fällt es allerdings in der Regel schwerer, diesen zu begegnen, als einem Großunternehmen wie einer Bank. „Unter gleichen Herausforderungen bestehen verschiedene Unternehmenskulturen und ein Unterschied zwischen extrinsischer und intrinsischer Motivation“, weiß Christian Borst, Chief Technical Officer EMEA beim Cybersicherheits-Unternehmen Vectra AI. Letztere sei bei vielen Unternehmen wohl sehr ähnlich ausgeprägt, während erstere unterschiedliche Reifegrade aufweise.

Der Klassiker: Ransomware

Ransomware ist mit Sicherheit momentan die Nummer eins bei Cyberangriffen – die Gefahr wird aber von vielen Unternehmen noch immer nicht in ihrer gesamten Tragweite begriffen. Viele Unternehmen sehen nur die Verschlüsselung der Daten und die daraus resultierenden Probleme beziehungsweise Störungen. Doch Varonis-Manager Michael Scheffler weist darauf hin, dass sich Angreifer mitunter lange und ungestört in den Systemem ihrer Opfer bewegen und natürlich auch Daten entwenden können. „Während man kompromittierte Systeme recht schnell wiederaufbauen kann, lassen sich Daten eben leider nicht ,unkompromittieren‘. Im schlimmsten Fall landen sie im Dark Web oder beim Wettbewerb.“ Entsprechend sieht er im Datendiebstahl auch die größte Herausforderung für Unternehmen. Dabei spiele es zunächst keine große Rolle, ob Daten im Rahmen einer Ransomware-Attacke entwendet werden, durch Cyberspionage gezielt abfließen oder von Mitarbeitern exfiltriert

werden.

werden.

3. Teil: „„Ransomware ist tatsächlich nur ein kleiner Teil der Bedrohungen““

„Ransomware ist tatsächlich nur ein kleiner Teil der Bedrohungen“

Die Gefahr durch Ransomware-Angriffe ist den meisten IT-Verantwortlichen mittlerweile bewusst. Doch handele es sich dabei nur um einen kleinen Teil der zahlreichen Bedrohungen für die IT-Sicherheit, so Thomas Uhlemann, Security Specialist bei Eset. Im Interview mit com! professional erklärt er, auf was es bei der Cyberabwehr wirklich ankommt.

com! professional: Herr Uhlemann, Ransomware ist der Klassiker. Welche weiteren konkreten Gefahren in Sachen Cybersecurity gibt es aktuell?

Thomas Uhlemann: Ransomware ist tatsächlich nur ein kleiner Teil der täglich aktualisierten Bedrohungen. Oft wird aber Ransomware über sogenannte Double- oder Triple-Extorsion-Angriffe mit anderen Attacken kombiniert.

Im Konkreten geht es dabei um Datendiebstahl – ob zur weiteren Erpressung oder zur weiteren Verwendung für zukünftige Attacken, auch bei Partnern der Opfer. Die E-Mail bleibt der Hauptverbreitungsweg für alle Bedrohungsarten. Hier muss dringend der Fokus auf frühzeitige Erkennung und Abwehr von Schadcode und Phishing gelegt werden.

com! professional: Ein häufig beschworener Ansatz bei der Cyberabwehr ist Zero Trust – nur ein Hype oder ein echter Fortschritt in Sachen IT-Sicherheit?

Uhlemann: Zero Trust richtig umgesetzt sollte eigentlich die Grundlage jeder IT-Security-Planung sein. Das Prinzip, dass alle Nutzer und Systeme nur so viele Rechte wie unbedingt nötig im Netzwerk haben, dämmt erfolgreiche Netzwerkangriffe – etwa über das Remote Desktop Protocol mittels geknackter oder gestohlener Zugangsdaten – bestmöglich ein. Zero Trust ist also mehr als ein Hype, sondern essenziell, kann aber für sich allein nicht das gesamte Sicherheitskonzept abbilden. Dazu gehören natürlich noch Multi-Faktor-Authentifizierungen und manches mehr.

com! professional: Auch das Thema Identitätsmanagement spielt eine immer größere Rolle ...

Uhlemann: Man könnte das Identitätsmanagement als „Aufsatz“ auf Zero Trust sehen oder als parallele Grundlage für Unternehmen. Neben der Rechteverwaltung ist hier der entscheidende Punkt, dass Identitäten regelmäßig überprüft und aktualisiert werden. Wenn etwa Mitarbeiter ausscheiden, müssen deren Accounts und Zugänge entsprechend eingeschränkt oder ganz deaktiviert werden, um Datenverlust oder andere Angriffe zu vermeiden.

com! professional: Zugangsdaten als Einfallstor?

Uhlemann: Knapp 80 Prozent aller erfolgreichen Angriffe auf Unternehmen basieren auf dem Ausnutzen von Zugangsdaten. Hier meist durch vergestohlene, zu einfache, wiederverwendete oder geknackte Passwörter. Deswegen ist es entscheidend, das Thema Passwort entsprechend zu verabschieden – dort, wo das geht. Digitale Identitäten, durch Signaturen, Zertifikate oder Token, die ihrerseits wieder zum Beispiel durch biometrische Daten gesichert und verifiziert werden können, sind nach aktuellem Stand der einfachste und sichere Weg weg vom Passwort.

com! professional: Welche Schwachstellen nutzen die Kriminellen auf die Jagd nach Zugriffsrechten aus?

Uhlemann: Die jüngste Vergangenheit zeigt uns, dass beim Erstellen der digitalen Identitäten, etwa der entsprechenden Zertifikate, unbedingt das Thema Sicherheit weiter oben ansetzen muss. Es ist aktuell noch viel zu leicht, Zertifikate unberechtigt ausgestellt zu bekommen. Kriminelle sind immer auf der Jagd, wenigstens für einen kurzen Zeitraum, möglichst Root-Zertifikate zu erlangen, um ihre Angriffe zum Beispiel an den Überprüfungsmechanismen von Betriebssystem et cetera vorbeizuschmuggeln. Andere bereits beobachtete Angriffe zielen auf das Ausnutzen von inkorrekt implementierten Überprüfungsmechanismen oder das Stehlen von Identitäten über kompromittierte Browser ab. Auch hier muss und wird ständig nachgebessert.

com! professional: Immer mehr Geräte und Anlagen wandern ins Netz, Stichwort IoT. Wie steht es 2023 um die Sicherheit im IoT?

Uhlemann: Ich denke, dass es da wie bisher auch im nächsten Jahr eher mau aussieht. Durch die weitere Verbreitung von 5G-vernetzten Geräten dezentralisiert sich die (Unternehmens-)Kommunikation zusätzlich, was weitere Herausforderungen für Firmen mit sich bringt. Zusätzlich dazu gibt es noch viel zu viele Geräte mit fehlerhafter Firmware, die man nicht so einfach aktualisieren kann, was Cyberkriminelle natürlich mit der Zunge schnalzen lässt. Allein die schiere Masse an (I)IoT-Geräten bietet genügend Angriffsfläche.

com! professional: Wenn Sie Ihre Glaskugel herausholen – welche neuen Trends sehen Sie, die 2023 die IT-Sicherheit beherrschen werden?

Uhlemann: Wir werden vorläufig auch weiter an den Basics arbeiten müssen. Grundlegende Konzepte, wie Zero Trust und Identitätsmanagement, aber auch das Verankern auf Vorstandsebene und bei allen Mitarbeitern, dass IT-Security nicht die Arbeit behindert, sondern Arbeitsplätze sichert, müssen weiter vertieft werden.

Klar ist auch: IIoT und damit 5G werden eine Herausforderung bleiben. Zudem wird es spannend sein zu sehen, ob sich das Metaverse durchsetzen kann und wie sorgfältig oder eben auch sorglos Unternehmen sich dort präsentieren – und wie Kriminelle dies für sich nutzen wollen.

4. Teil: „Die Cloud: ein Segen ...“

Die Cloud: ein Segen ...

Für Unternehmen heißt es also: vorsorgen und etwaige Angriffe rechtzeitig erkennen und vermeiden. Und hier kommen die Themen Cloud und Datenanalyse ins Spiel: Wenn es um Cyberabwehr geht, dann drängen sich diese Technologien in den Vordergrund. „Aus der Cloud lassen sich Sicherheitslösungen nicht nur schnell bereitstellen, sie skalieren auch sehr gut“, so Sebastian Ganschow von NTT. Gerade im Bereich der Edge-Security, wenn es um Remote-Access und die Absicherung von Webzugriffen geht, seien Unternehmen dadurch extrem flexibel und müssten für eine räumlich verteilt arbeitende Belegschaft nicht alle Ressourcen zentral im Rechenzentrum vorhalten. Zudem profitierten sie von den Erkenntnissen, die ein Cloud-Security-Anbieter durch Kunden in unterschiedlichen Branchen und Regionen gewinnt – er könne neue Angriffsmuster und anlaufende Angriffswellen bereits frühzeitig erkennen und abwehren, sodass die meisten Unternehmen gar nicht mit ihnen in Kontakt kämen.

Für die Erbringung von Cybersecurity-Leistungen ist die Cloud auch laut Richard Werner von Trend Micro unverzichtbar. „Die Big-Data-Verwaltung, die wir für die KI-gestützte Analyse neuer Angriffsmuster benötigen, kann anders nicht abgebildet werden.“ Ein Einbinden aktiver Cloud-Konnektoren, wie es beispielsweise in Security-as-a-Service-Angeboten möglich sei, werde immer einen Zeit- und damit Aktualitätsvorteil bieten. Besonders das Einbinden von Threat Intelligence in automatisierbare Systeme, wie es Angebote aus dem Bereich XDR (Extended Detection and Response) erlauben, spiele für Unternehmen eine zentrale Rolle bei der Bewältigung moderner Bedrohungen.

Die Entwicklung geht ganz klar weg von SIEM-Lösungen (Security Information and Event Management) hin zu XDR-Services, bestätigt auch Michael Veit von Sophos. Die hochangereicherten XDR-Daten ermöglichten eine viel bessere Angriffserkennung als klassische SIEM-Systeme. „Bildlich gesprochen bedeutet SIEM, die Nadel im Heuhaufen zu suchen, während XDR die spitzesten, also gefährlichsten Nadeln heraussucht und auf dem Nadelkissen präsentiert.“ Nichts macht Michael Veit zufolge die Verteidigung eines Unternehmens komplizierter als während des Angriffs aufgrund mangelnder Transparenz praktisch „blind“ zu sein. Es sei wichtig, Zugriff auf hochwertige, relevante Daten zu haben, um potenzielle Angriffsindikatoren korrekt identifizieren und der Ursache auf den Grund gehen zu können.

Akhilesh Dhawan weist im Zusammenhang mit Security aus der Cloud auf eine neue Technologie-Kategorie hin, die das Analystenhaus Gartner Security Service Edge (SSE) getauft hat. Laut dem Senior Director for Security Solutions bei Lookout ist die Idee hinter SSE, die zahlreichen Einzelprodukte, die Unternehmen früher im Perimeter hatten, zu verbessern und sie als konsolidierten Stack von Sicherheitsdiensten in die Cloud zu überführen. Ein sogenannter datenzentrierter Stapel von Cloud-Sicherheitsdiensten biete eine vollständige Transparenz aller Endbenutzeraktivitäten, schütze Mitarbeiter, Geräte, Anwendungen und Daten vor internen oder externen Cyberbedrohungen und trage zur Verbesserung der IT-Effizienz und Produktivität der hybriden Belegschaft bei.

Ein weiteres Beispiel für den Mehrwert der Cloud in Bezug auf Security ist der Bereich Disaster Recovery. Unternehmen generieren immer schneller immer mehr Daten. Dem Statistik-Portal Statista zufolge wird das Volumen der im Jahr 2025 erstellten Daten satte 181 Zettabyte betragen. Das Thema Backup wird angesichts dieser Datenmenge zu einer ziemlich komplizierten Angelegenheit.

Bislang gelten Bandspeicher in vielen Unternehmen als zuverlässiges Medium. Sie lassen sich aber nur schwer skalieren und müssen zudem sicher gelagert werden. Bei Bedarf sind sie daher nur mit zeitlichem Verzug verfügbar. „Cloud-Backups, die unveränderlich sind und Zero Trust Data Security unterstützen, können deshalb ein wertvoller Teil der Cybersicherheitsstrategie sein“, soMichael Pietsch, General Manager und Country Manager beim Datenmanagement- und Datensicherheitsunternehmen Rubrik.

... und ein fluch

Doch bei all den Vorteilen, die die Cloud ohne Zweifel bietet, erhöht sie im Gegenzug auch das Risiko von Datendiebstahl.

Unternehmen nutzen mittlerweile Hunderte Cloud-Apps – das macht die Datensicherheit zu einer hochkomplexen Aufgabe. Wenn ein Sicherheitsverantwortlicher im Unternehmen nicht über den notwendigen Überblick verfügt, um die SaaS- und IaaS-Anwendungen zu verwalten und zu schützen, dann kann er kaum sicherstellen, dass vertrauliche Daten nicht entwendet werden. Welche Auswirkungen das in der Praxis hat, erläutert Michael Scheffler anhand eines Beispiels: „Unsere Sicherheitsforscher haben kürzlich fast 10 Milliarden Cloud-Objekte mit einem Datenvolumen von mehr als 15 Petabyte im Rahmen von Datenrisikobewertungen bei mehr als 700 Unternehmen weltweit analysiert. Dabei zeigte sich, dass ein durchschnittliches Unternehmen über mehr als 40 Millionen eindeutige Berechtigungen für SaaS-Anwendungen verfügt. Dadurch sind Sicherheitsverantwortliche kaum in der Lage, die Cloud-Datenrisiken zu überwachen und entsprechend zu reduzieren.“

Die Einschätzung, dass die Cloud die Angriffsfläche für alle vergrößert, teilt auch Christian Borst von Vectra AI. „Zentrale Identity Provider werden zum Hauptangriffsziel werden“, so seine Voraussage. Die Cloud spiele unter zwei Gesichtspunkten eine sehr aktive Rolle: Zum einen fußten mehr und mehr Geschäftsprozesse auf der Cloud und vergrößerten daher den digitalen Fußabdruck der Unternehmen. Dies gehe mit einer Vergrößerung der sogenannten Risk Exposition einher. „Daneben werden viele Sicherheitslösungen selbst aus der Cloud geliefert werden. Das hilft den Unternehmen, sich auf das Wesentliche zu fokussieren: die Erkennung und Verhinderung von Cyberangriffen sowie das kontinuierliche Risikomanagement.“ Wie das datengestützte Unternehmen an sich werde datengestützte Cybersicherheit zukünftig das A und O sein, da die Angriffe heute schon viel stärker auf die eigentlichen Business-Prozesse abzielten und daher klassische Lösungen im Bereich Verhinderung und Schema F nur noch bedingt als Grundlage einer ganzheitlichen Cyberstrategie dienen könnten. „Die Integrität von Daten sowie die Integrität der darauf aufbauenden Modelle – Stichwort maschinelles Lernen und Künstliche Intelligenz – werden einen immer höheren Stellenwert bekommen.“

5. Teil: „Viel beschworener Ansatz: Zero Trust“

Viel beschworener Ansatz: Zero Trust

Ein wichtiger Baustein jedes guten Sicherheitskonzepts ist gesunde Skepsis: Zero Trust basiert auf dem Grundsatz, erst einmal überhaupt keinem Gerät, keinem Dienst und keinem Nutzer innerhalb und außerhalb des Unternehmensnetzes zu trauen. Die klassische Burgwallmentalität – hinter der Firewall passiert uns nichts – ist überholt.

Neu ist das Thema Zero Trust jedoch nicht. Im Grunde sind die Prinzipien des Sicherheitskonzepts schon seit einigen Jahrzehnten bekannt. Doch erst in den vergangenen Jahren seien, so Sebastian Ganschow von NTT, Lösungen auf den Markt gekommen, mit denen sich Zero Trust einfach in die IT und in den Arbeitsalltag der Mitarbeiter integrieren lasse.

Obwohl Zero Trust laut Akhilesh Dhawan von Lookout „zu einem überstrapazierten Schlagwort geworden ist“, sei „Zero Trust immer noch eine entscheidende Sicherheitsstrategie zur Absicherung von Unternehmen“. Im Gegensatz zu herkömmlichen Ansätzen, die am Rande des Sicherheitsperimeters angesiedelt seien, betrachte eine Zero-Trust-Strategie ganzheitlich alle Elemente einer modernen IT-Infrastruktur – einschließlich des Endpunkts, des Netzwerks, der Cloud und der Daten eines Unternehmens.

Die Implementierung einer Zero-Trust-Strategie kann also dazu beitragen, das Angriffsrisiko zu verringern. Dabei ist es wichtig, dass man den Kontext versteht, in dem sich ein Benutzer oder ein Gerät anmeldet, um auf das Unternehmensnetzwerk oder die Cloud-Apps zuzugreifen: Wenn sich ein Anwender beispielsweise von einem völlig anderen Ort aus als gewöhnlich anmeldet, könnte dies, auch wenn er legitime Anmeldeinformationen verwendet, ein Hinweis auf ein kompromittiertes Konto sein.

„Zero Trust ist längst kein Hype mehr, sondern ein wirkungsvoller Ansatz, um das Cyberrisiko enorm zu reduzieren“ – so sieht es auch Michael Scheffler von Varonis. Dabei dürfe man aber nicht den Fehler machen, Zero Trust allzu wörtlich zu nehmen. Scheffler zufolge geht es nicht darum, niemandem zu trauen, sondern darum, das Maß des Vertrauens dem jeweiligen Gerät oder User anzupassen. Das „Vertrauen“, also die entsprechenden Zugriffsrechte, müsste dabei auf die eigentlichen Bedürfnisse des Users abgestimmt werden. „Jeder sollte nur den Zugriff erhalten, den er auch tatsächlich für seine Arbeit benötigt. Dieses Least-Privilege-Modell ist ein wesentliches Element, um den potenziellen Schaden etwa bei der Kompromittierung eines Kontos möglichst gering zu halten.“

Wenn es um Zero-Trust-Konzepte geht, kommen sogenannte ZTNAs zum Einsatz. Als Zero Trust Network Access wird eine Reihe von Technologien und Funktionen bezeichnet, die Nutzern einen sicheren Zugriff auf Anwendungen ermöglichen. Veraltete ZTNA-1.0-Ansätze unterstützen allerdings nur grobkörnige Zugriffskontrollen und beinhalten einen „Allow and Ignore“-Ansatz sowohl für Benutzer als auch für den Anwendungs-Traffic. Sie bieten entweder wenig oder gar keine fortschrittliche, konsistente Sicherheit für alle Anwendungen – einschließlich einer rudimentären Data Loss Prevention (DLP). Dies verstößt laut Thomas Maxeiner, Senior Manager System Engineering Cortex bei Palo Alto Networks, „gegen das Prinzip des am wenigsten privilegierten Zugriffs und setzt Unternehmen einem erhöhten Risiko einer Sicherheitsverletzung aus“. Abhilfe schaffe Zero Trust Network Access 2.0, das die Einschränkungen herkömmlicher ZTNA-Lösungen überwinde und sichere Verbindungen biete, um bessere Sicherheitsergebnisse für Unternehmen mit hybriden Belegschaften zu erzielen. ZTNA 2.0 wurde laut Maxeiner speziell für folgende Zwecke entwickelt:

- Zugang mit geringsten Privilegien

- kontinuierliche Vertrauensüberprüfung

- kontinuierliche Sicherheitsüberprüfung

- Schutz aller Daten

- Sicherheit für alle Anwendungen

„Was wir wirklich brauchen, ist ein Paradigmenwechsel bei der Absicherung des direkten Zugriffs auf Anwendungen in der heutigen Welt von Hybrid-Arbeit und Cloud-first“, so die klare Ansage von Thomas Maxeiner.

6. Teil: „Herausforderung Identitätsmanagement“

Herausforderung Identitätsmanagement

Ein Baustein eines Zero-Trust-Konzepts ist ein ausgefeiltes Identitätsmanagement, auch als Identitäts- und Zugriffsmanagement (Identity and Access Management, IAM) bezeichnet. Dazu gehören etwa die Bereitstellung von Sicherheits-IDs und Passwörtern sowie die Überwachung des Zugriffs auf bestimmte Daten und Anwendungen.

„Das Identitätsmanagement umfasst alle Maßnahmen, die darauf abzielen, sicherzustellen, dass nur autorisierte Personen auf Unternehmensdaten und -anwendungen zugreifen können“, fassen die Experten von Hornetsecurity zusammen.

Das Identitätsmanagement stellt sicher, dass autorisierte Mitarbeiter auf die zur Erfüllung ihrer Aufgaben erforderlichen Ressourcen zugreifen können – und dieser Zugriff auf diese Personen beschränkt bleibt. Zum Identity Management gehören alle Prozesse, die benötigt werden, um Identitäten zuzuweisen und zu deaktivieren, Rechte zu vergeben und zu entziehen sowie Geräte, Nutzer und Anwendungen zu authentifizieren und zu autorisieren.

„Wenn man das Thema Identitätsmanagement betrachtet, so sollte man im ersten Schritt einmal verinnerlichen, dass jegliche Person, jedes Gerät, jeder Prozess oder andere Kommunikation in einem heutigen System auch einer eigenständigen Identität entspricht“, erklärt Andreas Müller. Er ist President DACH bei Delinea, einem Experten für Privileged Access Management. Mit dieser sehr schnell wachsenden Anzahl gehe dann jeweils noch ein individuelles Berechtigungs-Set einher, das einem Least-Privilege-Strategieansatz unterliegen sollte, um ungewollte Gefährdungen durch zu weitreichende Privilegien zu vermeiden. „Identitätsmanagement sollte damit ein zentraler Bestandteil der Sicherheitsstrategie sein und nicht nur das Erstellen der Identität, sondern auch den Lifecycle bis zur Dekommissionierung und den dynamisch angepassten Berechtigungen umfassen.“

Hier spielen dann auch sogenannte digitale Identitäten eine Rolle. Sie sind laut Andreas Müller die zukünftige Grundlage aller möglichen Interaktionen. Damit würden auch die Sicherheit und Absicherung der digitalen Identitäten gegen Verfälschung, Missbrauch und Diebstahl ebenso wie die richtige Berechtigungsebene immer wichtiger. Deswegen, so Müller, würden digitale Identitäten am Ende einen ähnlichen Stellenwert wie persönliche Identitätsmittel wie Pässe erlangen, „allerdings mit sehr viel größerer Bandbreite durch die Einbindung und Identitäten von Maschinen und Algorithmen“.

Doch auch die digitalen Identitäten haben die Angreifer im Visier: „Die größten Sicherheitsrisiken bei digitalen Identitäten sind Datenmanipulation und -diebstahl. Kriminelle können mit Social-Engineering- und Phishing-Angriffen versuchen, an Zugangsdaten zu gelangen. Zudem können Angreifer über unzureichend gesicherte oder nicht gewartete APIs, Datenbanken und Dokumente, die aus dem Internet erreichbar sind, an sensible Daten kommen“, so Hornetsecurity.

Technisch gesehen sind digitale Identitäten heutzutage aber recht gut absicherbar. So gibt es zum Beispiel Verschlüsselungsalgorithmen, die auch mit viel Technik nur sehr aufwendig zu knacken sind. Wenn die ausstellende Instanz auch noch möglichst hohe Authentifizierungsanforderungen erfülle, sollten Identitäten rein theoretisch sicher sein, ergänzt Andreas Müller von Delinea.

Warum liest man aber trotzdem immer wieder von Angriffen, die erfolgreich waren? „Nun, die eine Stelle, die sich nicht verändert hat und leider auch meistens mit die Ursache für den Erfolg eines Angriffs ist, ist der Mensch.“ Das höchste Risiko ist Andreas Müller zufolge immer noch die Gefahr eines Phishing-Angriffs. „Es heißt nicht umsonst: Einer klickt immer.“ Dagegen könne man sich aber wappnen, indem man „der breiten Masse“ keine höheren Rechte zuweist. Hier lauere dann aber die zweite große Gefahr: „Das Unternehmen beziehungsweise die IT-Abteilung versucht oft, die Aufwände eines korrekten Berechtigungsmanagements zu umgehen.“ So kommt es immer wieder vor, dass Mitarbeiter über mehr Rechte verfügen, als sie benötigen. Leider sei es hier wie überall, damit erreiche man nur eine zweitrangige Sicherheitsstufe, man akzeptiere Lücken und Risiken und werde damit leichter zum Opfer. „Wenn die Gefahren durch umsichtiges, verantwortungsvolles Handeln und die Einführung systemunterstützter Prozesse, auch wenn es erst mal mehr Arbeit macht, reduziert werden, dann haben Angreifer auch nur noch wenige Chancen und werden höchstwahrscheinlich nicht dauerhaft erfolgreich sein“, so sein Fazit.

7. Teil: „Sicherheit im Internet der Dinge“

Sicherheit im Internet der Dinge

Längst geht es aber nicht mehr nur um das Absichern von Benutzerkonten oder Servern. Immer mehr Geräte und Anlagen wandern ins Netz, Stichwort Internet of Things. Die neuen Herausforderungen in Sachen Sicherheit verlangen von vielen Unternehmen, ihre Strategien und Verhaltensweisen zu überdenken. So arbeitet die Operational Technology (OT) ganz anders als die klassische Informationstechnologie (IT). Der Begriff OT bezeichnet den Betrieb von physischen Industrie- und Produktionsanlagen, beispielsweise Robotern, Pumpen oder Metallpressen.

Der gravierendste Unterschied zwischen Operational Technology und IT zeigt sich in der Häufigkeit von Updates. Während in einer IT-Umgebung beim Erkennen einer Schwachstelle der Administrator schnell ein Sicherheits-Update im Hintergrund installiert, sieht das bei der Operational Technology ganz anders aus. Industrielle Steueranlagen sind in Produktionsumgebungen im Dauerbetrieb – ohne die Möglichkeit, kurz für ein Update ausgeschaltet zu werden.

„OT ist seit Jahren im Einsatz, ohne dass die Sicherheit hierbei an erster Stelle steht, was sie von vornherein unsicher macht“, so der Befund von Kay Ernst, Regional Director DACH beim IoT-Sicherheitsspezialisten Otorio. Auch ihm zufolge sind Upgrades und Patches in Betriebsumgebungen, die rund um die Uhr laufen, nicht einfach. „Leider sind Ausfallzeiten keine Option. Es gibt daher in der Tat viele Löcher in OT-Umgebungen, weshalb der Zugang zu ihnen eingeschränkt und regelmäßig überprüft werden sollte.“

Der einzig wirksame Weg, Ransomware-Angriffen in industriellen Umgebungen zu begegnen, besteht laut Kay Ernst darin, nicht reaktiv, sondern proaktiv zu handeln: „Dazu gehört es, die Angriffsfläche und die Sicherheitslage einer industriellen Umgebung zu ermitteln, die Wirksamkeit der Sicherheitskontrollen zu bewerten und zu verstehen, welche Schwachstellen wirklich offenliegen und ausgenutzt werden können.“ Ein risikobasierter Ansatz, bei dem nicht die Schwachstellen selbst, sondern die Ausnutzungsvektoren analysiert werden, ermögliche eine bessere Konzentration auf die wichtigsten Risiken. „Die Leute neigen dazu, sich auf die Erkennung und Reaktion zu konzentrieren. Obwohl dies eine wichtige Maßnahme ist, ist es immer noch ein reaktiver Ansatz, der zu spät kommt, um mit solchen Angriffen fertigzuwerden.“

Doch viele OT-Geräte, zum Beispiel Produktionsanlagen, laufen noch mit altem Windows 95 oder XP – und lassen sich häufig schlicht nicht mehr aktualisieren. Das bedeutet nach Ansicht von Udo Schneider von Trend Micro aber nicht, dass man solche Anlagen gar nicht „vernetzen“ könne. „Vielmehr ist für passende Security Controls zu sorgen.“ Natürlich sei es am besten, wenn man die Systeme selber updaten könne. Aber auch ohne diese Möglichkeit gebe es technische Maßnahmen, zum Beispiel Virtual Patching auf Netzwerkebene, die das Expositionsrisiko auf ein verwaltbares Maß reduzieren. „Auf der einen Seite ist die Gefahr aufgrund des Systemalters und der genutzten Protokolle hoch. Auf der anderen Seite sind diese Systeme als ,Fixed-Function-Device‘ zu betrachten. Das heißt, man weiß sehr genau, was überhaupt an Verkehr und Protokollen im Einsatz ist.“ Dementsprechend ließen sich diese Systeme auch mit überschaubarem Aufwand schützen. Wo dies mit Industrial-Endpoint-Lösungen nicht möglich sei, gebe es immer noch die Option, sich auf die Transparenz des Netzwerks zu fokussieren.

Der Idee, alle OT-Geräte regelmäßig aktualisieren zu wollen, liegt laut Max Rahner ein schwerwiegendes Missverständnis zugrunde. Laut dem Senior Regional Director DACH & Eastern Europe beim IoT-Sicherheitsspezialisten Claroty ist generell zu bedenken, dass der Erneuerungszyklus in der OT anders ist als in der IT. Während in der IT Geräte nach drei bis fünf Jahren ausgetauscht würden, ziele OT auf 25 bis 50 Jahre Einsatzzeitraum ab. „Neben der Wirtschaftlichkeit ist die physische beziehungsweise funktionale Sicherheit der Grund dafür. Physische, funktionale Sicherheit steht häufig, wenn nicht gar in der Regel, in direktem Konflikt zu Cybersecurity, wenn sie wie in der IT verstanden und umgesetzt wird.“ Prozesse in der Operational Technology seien oft Realtime-Prozesse, in denen schon kleinste Veränderungen Auswirkungen auf die Prozessstabilität und den Prozesserfolg hätten. Sowohl ein Agent einer Security-Lösung als auch ein Update der System-Software könnten diese kleinen Veränderungen – oder manchmal auch sehr große – verursachen, sodass die Prozessintegrität nicht mehr gewährleistet sei.

Die gute Nachricht: „OT ist kein großes Security-Loch“, so das klare Statement von Max Rehner. „Wer aber will, dass OT ein großes Safety-Loch wird, fordert die Kollegen in Betriebstechnik und Instandhaltung am besten dazu auf, alle Systeme zu patchen.“

Grundsätzlich empfiehlt Claroty-Mann Rahner einen Blick in die B3S-Branchenstandards des Bundesamts für Sicherheit in der Informationstechnik (BSI) sowie generell anwendbare Regelwerke wie die IEC 62443. „Würde dies flächendeckend so gehandhabt, wäre ein Großteil der Sorgen um die Cybersecurity in Industrieumgebungen schon behoben.“ Es sei wichtig, zu verstehen, dass OT-Security keine Frage eines Tools ist. „Hier gibt es eine entscheidende Gemeinsamkeit mit IT-Security: Cybersecurity ist ein stetiger Prozess.“

Problem: überarbeitete Mitarbeiter

Zero Trust, Identitätsmanagement, SSE und wie die vielen Technologien zur Absicherung der Infrastruktur alle heißen – die Möglichkeiten, um Unternehmen zu schützen, sind eigentlich vorhanden. Doch wie steht es um die Security-Spezialisten, die das Ganze in der Praxis verantworten müssen?

Das Marktforschungsunternehmen Wakefield Research führte jüngst eine weltweite Umfrage unter 1600 Führungskräften aus den Bereichen IT und Cybersicherheit durch. Die Studie „The State of Data Security“ ergab, dass das Thema Cybersicherheit die Unternehmen stark belastet: Es fehlen Fachkräfte in den IT- und SecOps-Teams, aber auch Tools und Lösungen. Führungskräfte in IT und SecOps berichten in der Befragung von unzureichenden Budgets zum Schutz von Daten sowie von einer geringen Priorisierung der Datensicherheit durch das C-Level-Management. Gleichzeitig seien sich die verschiedenen Teams oft uneinig, welcher Ansatz gegen Cyberangriffe am besten schütze. Fast alle befragten Führungskräfte (96 Prozent) berichten davon, einschneidende emotionale oder psychische Auswirkungen zu verspüren.

„Burn-out, die steigende Komplexität von IT-Infrastrukturen und eine schnelllebige Bedrohungslandschaft belasten die Prozesse und Menschen“, resümiert Michael Pietsch von Rubrik. In Unternehmen, die bei der Cybersicherheit sparten, könne sich die Lage deshalb immer weiter verschärfen.

8. Teil: „Fazit & Ausblick“

Fazit & Ausblick

Das Thema Cybersicherheit wird auch 2023 eine große Herausforderung für IT-Verantwortliche bleiben. „Führen Sie einen IT-Gesundheits-Check durch“, lautet daher der eindringliche Rat von Torsten George, Vice President beim Sicherheitsspezialisten Absolute Software. Indem man einen IT-Gesundheits-Check der aktuellen Investitionen vornehme und andere verfügbare Optionen untersuche, könne man entscheiden, welche Tools für das eigene Unternehmen am besten geeignet sind und welche mit den Zielen für 2023 übereinstimmen. Außerdem rät er: „Bewerten Sie Ihre Ansätze für Hybrid-Arbeit neu.“ Während wir uns dem Ende des alten Jahres und dem Beginn des Jahres 2023 näherten, müssten Arbeitgeber weiterhin die Vor- und Nachteile von Büroräumen und Telearbeit abwägen. „Fernarbeit wird zweifellos für viele Mitarbeiter die Norm bleiben, von denen einige von einem ,nomadischen‘ Lebensstil profitieren und gleichzeitig Vollzeit arbeiten.“ Für IT-Teams sei es von entscheidender Bedeutung, diese Entwicklungen zu berücksichtigen und strategisch die richtigen Sicherheitsinvestitionen zu tätigen.

Roger Scheer von Tenable erwartet eine tief gehende Veränderung in Richtung Exposure Management, „da Unternehmen über das Vulnerability Management hinausblicken müssen, wenn es darum geht, den Bedrohungen zu begegnen, denen sie ausgesetzt sind“. Traditionelles Vulnerability Management konzentriere sich auf das Aufzählen von Schwachstellen in Software, die ausgenutzt werden könnten. Exposure Management reiche weiter, indem es zusätzlichen Kontext bereitstelle, zum Beispiel wer das System verwende, worauf der Nutzer Zugriff habe, wie das System konfiguriert sei und so weiter. „Zur proaktiven Sicherung einer Umgebung gehört mehr als das Patchen von Software. Exposure Management ermöglicht es Cybersicherheits-Teams, ihre präventiven Sicherheitsprogramme zu operationalisieren, was es wiederum Unternehmen ermöglicht, die Wirksamkeit ihres Sicherheitsprogramms klar zu erläutern.“

Und was kommt sonst noch auf die Unternehmen zu? 2023 werden, so Hornetsecurity, Ransomware-Angriffe und Zero-Day-Exploits weiterhin auf dem Vormarsch sein. „Diese Art von Angriffen wird zunehmend häufiger vorkommen, da Hacker immer besser darin werden, Schwachstellen in Systemen auszunutzen.“

Bad News

Game macht Fake News spielerisch erkennbar

Wissenschaftler der Universität Uppsala haben ihr Online-Spiel "Bad News" erfolgreich an 516 Schülern getestet. Es soll helfen, manipulative Techniken in Social-Media-Posts zu erkennen.

>>

Huawei Roadshow 2024

Technologie auf Rädern - der Show-Truck von Huawei ist unterwegs

Die Huawei Europe Enterprise Roadshow läuft dieses Jahr unter dem Thema "Digital & Green: Accelerate Industrial Intelligence". Im Show-Truck zeigt das Unternehmen neueste Produkte und Lösungen. Ziel ist es, Kunden und Partner zusammenzubringen.

>>

Forschung

KI macht Gebärdensprache zugänglicher

Ein KI-Tool der Universität Leiden für "Wörterbücher" erkennt Positionen und Bewegungen der Hände bei der Darstellung unterschiedlicher Gebärdensprachen.

>>

Cyberbedrohungen überall

IT-Sicherheit unter der Lupe

Cybersecurity ist essentiell in der IT-Planung, doch Prioritätenkonflikte und die Vielfalt der Aufgaben limitieren oft die Umsetzung. Das größte Sicherheitsrisiko bleibt der Mensch.

>>