30.05.2017

Akustische Überwachung

1. Teil: „VoiP-Telefongespräche lassen sich leicht abhören “

VoiP-Telefongespräche lassen sich leicht abhören

Autor: com! professional

Brian A Jackson / shutterstock.com

Mit der Einführung von VoIP hätte die Chance bestanden, das Abhören von Telefonaten zu erschweren. Doch das Gegenteil ist passiert. In den Standardeinstellungen großer Hersteller werden sichere Protokolle gar deaktiviert.

Dieser Beitrag wurde erstellt von Markus Schalch, Penetration Tester & Security Researcher bei der Oneconsult AG

Akustische Überwachung ist nichts Neues. So soll der Legende nach bereits Dionysios von Syrakus im 4. Jahrhundert vor Christus seine Gefangenen abgehört haben. Dazu verwendete er eine Grotte ("Ohr des Dionysios") mit ausgezeichneter Akustik. Mehr als 2.000 Jahre später ist das Abhören von Gesprächen noch immer allgegenwärtig. Der benötigte Aufwand ist extrem gesunken. Keine Grotte, sondern ein wenig Fachwissen reicht aus, um klassische Telefongespräche mit zuhören. Mit dem Vormarsch von VoIP und der damit verbundenen Einführung von neuen Standards hätte die Chance bestanden, zumindest das Abhören der Telefongespräche wieder zu erschweren.

In den durch die Schweizer Penetrationtesting-Spezialistin Oneconsult durchgeführten Audits, erleben die Experten immer wieder, dass genau das Gegenteil geschehen ist. Durch die Konsolidierung auf Standardprotokolle (IP, RTP, SIP) werden auch die Sicherheitsprobleme der betroffenen Protokolle geerbt und der Einsatz von lang erprobten Tools zur Analyse wird möglich. Auch wenn Anläufe zur Verschlüsselung der Gesprächsdaten vorhanden sind (zum Beispiel SRTP), wird dies in der Praxis meist nicht eingesetzt. In den Standardeinstellungen großer Hersteller werden oft sichere Protokolle deaktiviert. Ein aktives Handeln des Administrators, verbunden mit verschiedensten Kompatibilitätsproblemen ist erforderlich.

An folgendem praktischen Beispiel soll gezeigt werden, wie klein der Aufwand zum Abhören von Telefongesprächen innerhalb einer ungesicherten VoIP-Umgebung ist. Wir gehen nachfolgend von einem Angreifer aus, der die Möglichkeit hat, Pakete innerhalb des Netzwerks aufzuzeichnen. Dazu reicht es einem Angreifer in der Regel, einen Netzwerkanschluss zu haben. Beispielsweise mittels ARP-Spoofing ist es auch in geswitchten Netzwerken kein Problem, die gewünschten Pakete aufzuzeichnen.

In den durch die Schweizer Penetrationtesting-Spezialistin Oneconsult durchgeführten Audits, erleben die Experten immer wieder, dass genau das Gegenteil geschehen ist. Durch die Konsolidierung auf Standardprotokolle (IP, RTP, SIP) werden auch die Sicherheitsprobleme der betroffenen Protokolle geerbt und der Einsatz von lang erprobten Tools zur Analyse wird möglich. Auch wenn Anläufe zur Verschlüsselung der Gesprächsdaten vorhanden sind (zum Beispiel SRTP), wird dies in der Praxis meist nicht eingesetzt. In den Standardeinstellungen großer Hersteller werden oft sichere Protokolle deaktiviert. Ein aktives Handeln des Administrators, verbunden mit verschiedensten Kompatibilitätsproblemen ist erforderlich.

An folgendem praktischen Beispiel soll gezeigt werden, wie klein der Aufwand zum Abhören von Telefongesprächen innerhalb einer ungesicherten VoIP-Umgebung ist. Wir gehen nachfolgend von einem Angreifer aus, der die Möglichkeit hat, Pakete innerhalb des Netzwerks aufzuzeichnen. Dazu reicht es einem Angreifer in der Regel, einen Netzwerkanschluss zu haben. Beispielsweise mittels ARP-Spoofing ist es auch in geswitchten Netzwerken kein Problem, die gewünschten Pakete aufzuzeichnen.

2. Teil: „Praktisches Beispiel“

Praktisches Beispiel

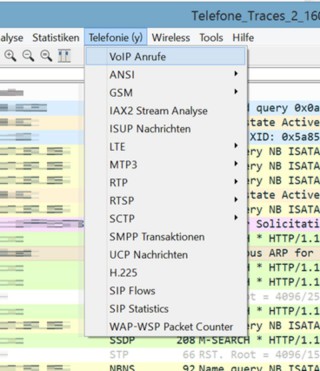

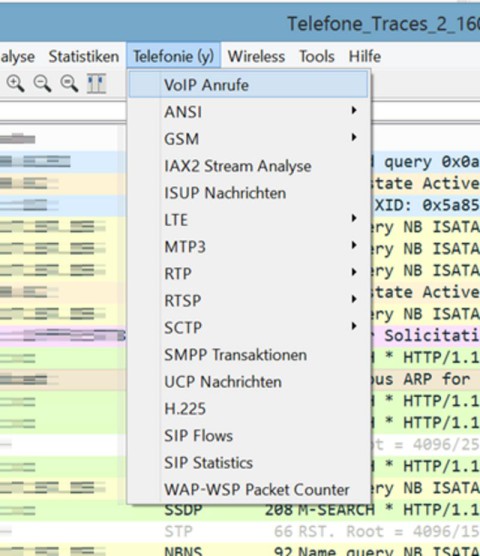

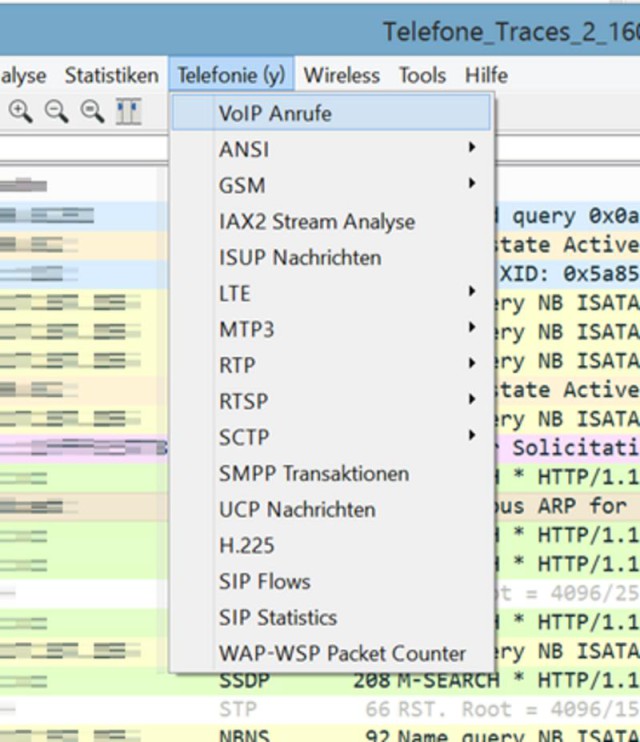

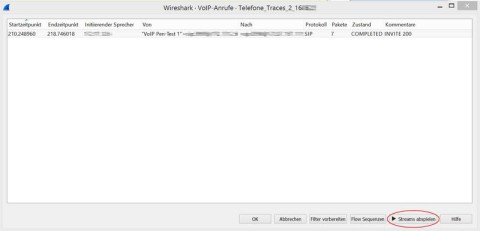

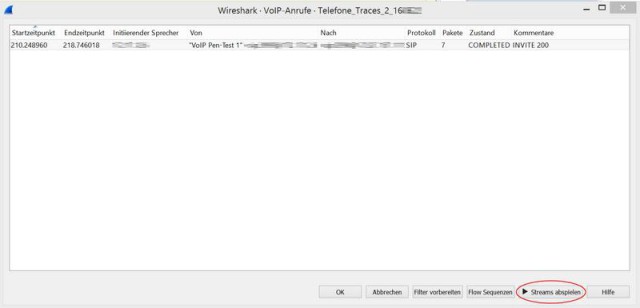

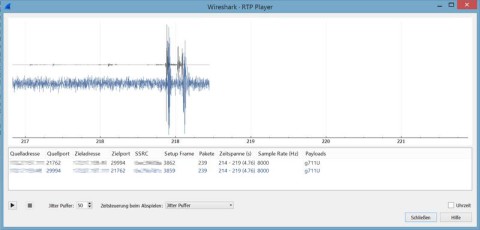

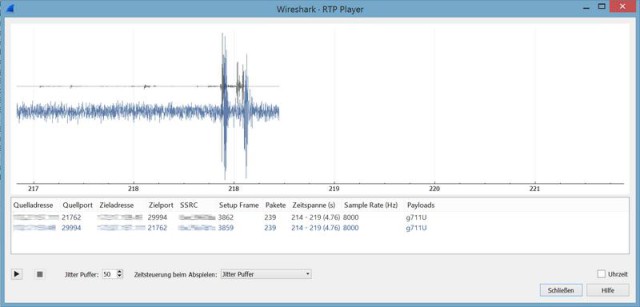

Für das folgende Beispiel werden Pakete eines VoIP-Anrufes mit Wireshark, einer Applikation zur Aufzeichnung und Analyse von Paketen im Netzwerk, aufgezeichnet. Die Anrufe werden mit einem Telefon eines großen Herstellers in der Standardkonfiguration durchgeführt. Wireshark bringt bereits alle erforderlichen Tools mit. Nach der Aufzeichnung der Pakete ist eine automatische Analyse möglich (Schritt 1/2) und das aufgezeichnete Gespräch kann direkt wiedergeben werden (Schritt 3).

Bei Verwendung von Softwareclients, anstatt Telefonen, des gleichen Herstellers funktioniert die oben beschriebene Methode nicht mehr. Eine Analyse des Netzwerkverkehrs zeigt, dass der Anruf immer noch über SIP aufgebaut wird und die Gesprächsdaten über RTP gestreamt werden. Die Daten sind jedoch mit einem neueren Codec (G.722) kodiert, der Wireshark nicht von Haus aus unterstützt.

Dies erhöht die Sicherheit des Gesprächs allerdings in keiner Weise. Mehrere freie Applikationen zur Dekodierung sind verfügbar. Wie beim vorherigen Beispiel werden zuerst die Pakete, beispielsweise mit Wireshark, aufgezeichnet. Danach kann etwa rtpbreak verwendet werden, um den RTP-Stream mit den Gesprächsdaten aus dem aufgezeichneten Netzwerkdump zu extrahieren. Nun bleibt nur noch das Dekodieren der Audiodaten. Dabei kommt in unserem Beispiel ffmpeg zum Einsatz, um die Daten in ein gängigeres Format zu konvertieren. Die Streams sind in Hin- und Rückweg aufgeteilt. Das gesamte Gespräch kann mittels eines normalen Audioprogramms, etwa Audacity, zusammengefügt werden.

Gegenmaßnahmen

Die obigen Beispiele zeigen, dass das Abhören einer ungesicherten VoIP-Umgebung sehr leicht möglich ist. Zur Sicherung einer Umgebung werden mehrere Maßnahmen empfohlen.

- Netzwerksegmentierung: Durch ein separates Netzwerk für Telefone (physisch oder mittels VLAN) wird das Aufzeichnen von Paketen für einen Angreifer erschwert. Der Angreifer braucht Zugang zum Telefonnetzwerk und ein normaler Netzwerkanschluss reicht nicht mehr.

- Verwendung von verschlüsselten Gesprächsdaten: Es existiert eine Erweiterung des RTP, das die übertragenen Streams verschlüsselt: SRTP. Mittlerweile wird es von vielen Herstellern verwendet und verhindert so effektiv das Mithören der Gespräche.

- Verwendung von Transportverschlüsselung: Neben der beschriebenen Möglichkeit, Gespräche abzuhören sind weitere Angriffe bekannt, die auf die Initialisierung des Gesprächs mittels SIP ab-zielen. Um solche Angriffe effektiv abzuwehren, sollten die Daten auf Transportebene, beispielsweise mittels TLS, verschlüsselt werden.

Fazit

Trotz vorhandener und praktikablen Gegenmaßnahmen hat unsere Erfahrung gezeigt, dass vielerorts die unsicheren Standardkonfigurationen verwendet werden. Ist dies der Fall, kann ein Angreifer sehr einfach und mit frei erhältlicher Software Gespräche abhören.

Künstliche Intelligenz

Memary - Langzeitgedächtnis für autonome Agenten

Das Hauptziel ist es, autonomen Agenten die Möglichkeit zu geben, ihr Wissen über einen längeren Zeitraum hinweg zu speichern und abzurufen.

>>

Cloud Infrastructure

Oracle mit neuen KI-Funktionen für Sales, Marketing und Kundenservice

Neue KI-Funktionen in Oracle Cloud CX sollen Marketingspezialisten, Verkäufern und Servicemitarbeitern helfen, die Kundenzufriedenheit zu verbessern, die Produktivität zu steigern und die Geschäftszyklen zu beschleunigen.

>>

Reactive mit Signals

Neuer Vorschlag für Signals in JavaScript

Das für die Standardisierung von JavaScript verantwortliche Komitee macht einen Vorschlag für die Einführung von Signalen in die Programmiersprache. Signals sollen reaktives Programmieren in JavaScript einfacher machen.

>>

Schellerer Ausbau

Hessen, OXG und Vodafone schließen Partnerschaft für Glasfaser

Vodafone und OXG starten gemeinsam mit dem Land Hessen eine umfangreiche Ausbau-Offensive für schnelles Internet. Bis 2030 wollen die Unternehmen Glasfaser-Anschlüsse für bis zu 520.000 Haushalte bauen.

>>