22.02.2018

Cyber Security

1. Teil: „Die wichtigsten Sicherheitstrends im Überblick“

Die wichtigsten Sicherheitstrends im Überblick

Autor: Konstantin Pfliegl

Den Rise / Shutterstock.com

Ransomware und neue Bedrohungen durch Technologien wie die Blockchain oder Machine Learning halten Sicherheitsexperten zunehmend in Atem.

Die größte Containerschiffreederei der Welt, Maersk, wurde von Unbekannten lahmgelegt, der Konsumgüterkonzern Beiersdorf kämpfte mit Einschränkungen unter anderem bei der Produktion von Tesa-Film, und in Großbritannien wurden die Computersysteme mehrerer Krankenhäuser blockiert – das Jahr 2017 war von einer Reihe spektakulärer Cyberangriffe geprägt.

Aber auch die Kunden zahlreicher Unternehmen blieben von Cyberangriffsfolgen nicht verschont: Nach Angaben von IBM wurden noch nie so viele persönliche Informationen wie Adressen oder Geburtsdaten durch Datenverstöße offengelegt wie im vergangenen Jahr.

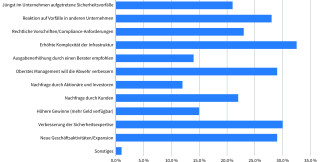

Auch 2018 rechnen die Sicherheitsanalysten wieder mit einem sehr turbulenten Jahr. Das gilt für Unternehmen aller Größen und Branchen.

„Wirtschaftsunternehmen in Deutschland sind aufgrund ihres technologischen Know-hows und durch ihre Auslandsaktivität interessante Ziele für Cyberspionage“, beschreibt das Bundesamt für Sicherheit in der Informationstechnik (BSI) die Situation im aktuellen Lagebericht zur IT-Sicherheit in Deutschland.

com! professional hat sich bei Sicherheitsexperten und -analysten umgehört und fasst deren Einschätzungen und Prognosen rund um die IT-Sicherheit zusammen.

Die wichtigste Nachricht vorab: Weiterhin hoch im Kurs stehen alte Bekannte wie Ransomware, hinzu kommen Bedrohungen durch neue Technologien wie die Blockchain oder Machine Learning.

Es wird nicht einfacher …

Laut Jay Coley, Senior Director Security Strategy and Planning bei Akamai, Anbieter von Systemen zur Lastverteilung im Internet, hat das vergangene Jahr gezeigt, von wem in Zukunft mit die größten Bedrohungen ausgehen werden: kriminellen Organisationen. Deren Angriffe werden in diesem Jahr raffinierter und hartnäckiger. „Die Professionalisierung von Hackern hebt Attacken auf ein ganz neues Level“, so Jay Coley, „das weit über das hinausgeht, was Unternehmen bisher kannten.“ Häufig würden die Hacker von Staaten oder von Konkurrenten der angegriffenen Unternehmen unterstützt oder sogar beauftragt.

Eines der Hauptprobleme: Die Abstände von einer gerade überstandenen bis zur nächsten Attacke werden immer kürzer. Im letzten Jahr verkleinerte sich das Zeitfenster für Unternehmen, die eigenen Systeme zu patchen, oft auf nur noch Wochen oder Tage – Zero-Day-Angriffe hatten laut Coley schwerwiegende Auswirkungen auf Unternehmen, wenn ihnen zwischen den einzelnen Angriffen keine Zeit zum Aufspielen der Patches blieb.

Sein ernüchterndes Fazit hinsichtlich der IT-Sicherheit für 2018: Immer neue Angriffsszenarien und sich immer schneller anpassende Schadcodes machen „die Sicherheitslage zu einem Tanz auf dem Vulkan“. Die Angriffshäufigkeit nehme weiter zu, eine Ende sei nicht in Sicht.

2. Teil: „Gewiefte Cyber-Erpresser“

Gewiefte Cyber-Erpresser

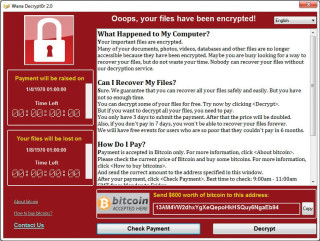

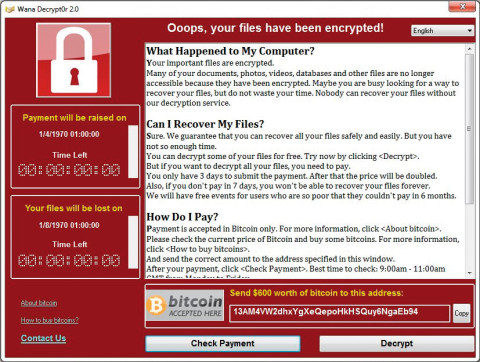

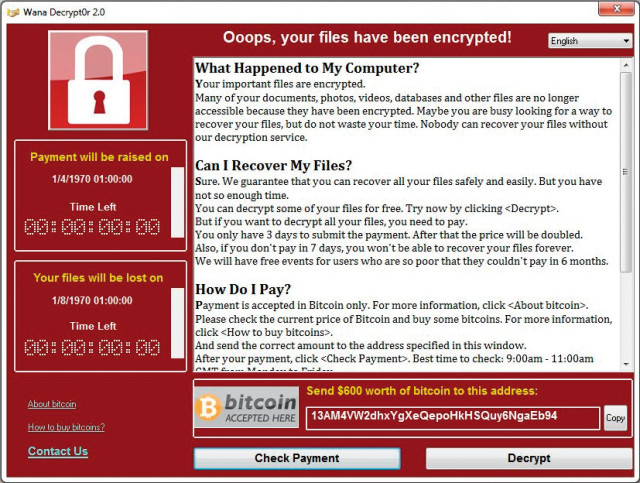

Üble Erpresser-Trojaner machen Unternehmen bereits seit Langem das Leben schwer. Betroffen sind sowohl Unternehmen wie öffentliche Einrichtungen und das Vorgehen ist immer das gleiche: Schadprogramme schränken den Zugriff auf Systeme und Daten ein. Die Freigabe der Ressourcen erfolgt nur gegen Zahlung eines Lösegelds. Abgeleitet von Ransom, dem englischen Wort für Lösegeld, heißen Erpresser-Viren auch Ransomware.

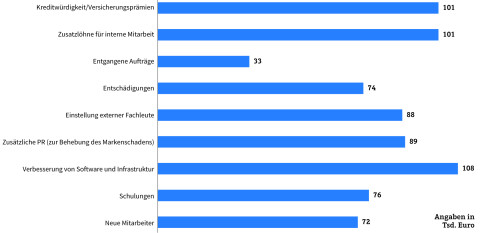

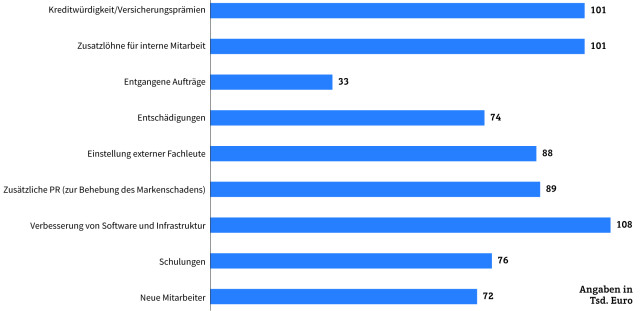

Aktuelle Ransomware-Varianten verschlüsseln sämtliche gefundenen Daten – selbst auf angeschlossenen Netzlaufwerken und eingebundenen Cloud-Diensten. So ist auch dann kein Zugriff auf die Unternehmensdaten möglich, nachdem ein Rechner vom Schadprogramm bereinigt wurde. Weil für die Verschlüsselung sichere Algorithmen zum Einsatz kommen, ist eine Entschlüsselung ohne den entsprechenden Schlüssel nicht zu erreichen. Und daraus ziehen die digitalen Erpresser ihren Nutzen. Da die Wiederherstellung der Daten häufig mit deutlich höheren Kosten verbunden wäre, entscheiden sich viele Unternehmen einfach dafür, das Lösegeld zu zahlen. Die Kosten für das Lösegeld sind oft noch der geringste Schaden. Hinzu kommen in vielen Fällen Reputationsschäden, wenn der Vorfall publik wird, oder sogar Fremdschäden, etwa wenn es sich bei den verschlüsselten Daten um wichtige Kundendaten handelt und sich Aufträge nicht rechtzeitig erledigen lassen.

Nach Einschätzung der Sicherheitsexperten der Deutschen Telekom werden die Cyberangriffe dabei zunehmend gewiefter. Außerdem gelangen auch immer wieder mal Angriffs-Tools von Geheimdiensten in die Hände von Kriminellen. Ihnen stehen so sehr mächtige Werkzeuge zur Verfügung, mit denen sie ihre Schadsoftware verbreiten können.

Anstatt mehreren Unternehmensmitarbeitern eine E-Mail mit Schadcode im Anhang zu senden, lässt sich mit solchen Geheimdienst-Werkzeugen zum Beispiel Schadcode in Unternehmen einschleusen, der sich selbst verbreitet und so automatisch von einem Rechner auf den anderen übergreift. Das bedeutet laut Thomas Tschersich, Leiter Cybersecurity bei der Deutschen Telekom, eine neue Qualität von Ransomware-Angriffen: „Bisher gingen die meisten Unternehmen und Privatnutzer davon aus, von professionellen Hackern oder staatlichen Cyberangriffen nicht betroffen zu sein. Nun sind die Werkzeuge für solche Angriffe Allgemeingut geworden – und jeder muss sich vor ihnen schützen.“

Das aufrüttelnde Resümee Tschersichs lautet: Bei Unternehmen sei die Frage nicht mehr, ob sie erfolgreich angegriffen werden, sondern nur noch, wann.

Ähnlich sieht das Marcin Kleczynski, CEO beim Anti-Malware-Anbieter Malwarebytes: „Hackern stehen immer ausgereiftere Tools und Technologien zur Verfügung. Wir sehen, wie sich eine Armee von Cyberkriminellen formiert, die mit günstigen Tools und dem Versprechen, schnell zu Geld zu kommen, geködert werden.“ Erschwerend hinzu kommt seiner Ansicht nach, dass in den Medien über erfolgreiche Angriffe berichtet werde und so die Hacker häufig noch verherrlicht würden.

Auch die Experten des Sicherheits-Software-Anbieters Eset gehen davon aus, dass sich im laufenden Jahr in Sachen Ransomware nicht viel zum Besseren ändern wird. Das liege auch daran, dass viele Unternehmen in der Vergangenheit dazu bereit waren, Lösegeld zu bezahlen. Das veranlasse natürlich viele Kriminelle, das Erpresser-Business weiterzuführen.

3. Teil: „Verwundbare Industrie 4.0“

Verwundbare Industrie 4.0

Das Internet der Dinge, also die Vernetzung von Geräten aller Art, von Alltagsgegenständen wie Fernsehern und Waschmaschinen bis hin zu großen Produktionsanlagen, schreitet voran. Experten rechnen bis 2022 mit weltweit zwischen 30 und 75 Milliarden vernetzten Geräten. Das Internet of Things (IoT) wächst also mit rasender Geschwindigkeit, weswegen auch adäquate Sicherheitskonzepte immer dringlicher werden.

Jeder dieser Milliarden Endpunkte ist gleichzeitig ein potenzielles Einfallstor für Angriffe jeglicher Art. Oder sie werden für Attacken auf andere Systeme und Geräte missbraucht. So ist laut den Sicherheitsexperten der Telekom denkbar, dass zum Beispiel die Aufzugsteuerung eines Unternehmens gekapert und Bestandteil eines Angriffs auf ein anderes Unternehmen wird.

Stephen Cobb, Security Researcher bei Eset, prognostiziert, dass auch das Internet of Things zunehmend von Ransomware betroffen sein wird. Bislang habe es zwar nur Testläufe in Sachen „Ransomware of Things“ gegeben, das könnte sich seiner Einschätzung nach in diesem Jahr aber ändern.

Die Experten von Konica Minolta IT Solutions teilen die Einschätzung, dass jeder Endpunkt eine Möglichkeit darstellt, Schädlinge einzuschleusen. Ihnen zufolge verändert sich zwar das Sicherheitsbewusstsein in der herkömmlichen IT und entsprechende Konzepte würden sich immer stärker verankern – im Fertigungsbereich würden die Unternehmen aber noch hinterherhinken.

So basieren zum Beispiel laut Konica Minolta die Maschinensteuerungen vielerorts noch auf veralteten Betriebssystemen wie Windows 95 oder XP. Aufgrund der Einstellung von Hersteller-Updates böten diese Systeme unzählige Sicherheitslücken. Die Risiken für Unternehmen durch Manipulationen oder Datenabflüsse seien daher kaum vorstellbar. Die Aktualisierung und Absicherung der Systeme sei eines der dominierenden Sicherheitsthemen in diesem Jahr.

Malwarebytes sieht vor allem im Gesundheitssektor eine große Gefahr das Internet of Things betreffend. So biete die steigende Vernetzung medizinischer Geräte zwar viele Vorteile, etwa bessere Datenanalysen und damit einhergehend eine bessere Patientenversorgung, dies erhöhe aber das Risiko des Verlusts von Patientendaten oder des unerlaubten Zugriffs auf die Geräte. „Die Gesundheitsbranche wird die neue Ära der Vernetzung und der IT-Sicherheit genau analysieren müssen“, kommentieren die Malwarebytes-Experten. Medizingeräte sollten eine starke Authentifizierung, eingeschränkten Zugriff und eine Überprüfung der Geräte-zu-Geräte-Kommunikation aufweisen.

Was Unternehmen gegen Angriffe auf das IoT machen können, klingt eigentlich ganz einfach: „Patchen, patchen, patchen heißt die Lösung“, so Thomas Tschersich von der Deutschen Telekom. „Wenn man immer die aktuellste Software auf seinen Geräten betreibt, liegt die Chance, nicht erfolgreich angegriffen zu werden, bei über 90 Prozent.“

4. Teil: „Korrumpierte Währungen“

Korrumpierte Währungen

Blockchain-währungen wie der Bitcoin erfreuen sich steigender Beliebtheit. Die Idee digitaler Währungen, die dezentral verwaltet werden und international gültig sind, hat inzwischen viele Millionen Anhänger gefunden.

Und der steigende Wert der Kryptowährungen macht auch das sogenannte Mining immer beliebter. Bei diesem digitalen Goldschürfen verdienen Internetnutzer Geld damit, dass sie ihre Rechnerleistung zur Verfügung stellen.

Und das funktioniert zum Beispiel bei Bitcoins so: Sämtliche Transaktionen und das Generieren neuer Bitcoins laufen dezentral ab. Dabei werden alle Aktivitäten, zum Beispiel Transaktionen bei Käufen, protokolliert und in einer Liste zusammengefasst. Herbei spricht man von einem Block. Beim Mining bestätigt man die Vorgänge innerhalb eines Blocks und überträgt diese in ein virtuelles Kontobuch, die Blockchain. Im Gegenzug für die dazu benötigte und zur Verfügung gestellte Rechenleistung erhält man unter anderem eine Art Transaktionsgebühr – neue Bitcoins.

Die Crux dabei: Kryptowährungen wie der Bitcoin sind so aufgebaut, dass es mit steigender Bitcoin-Zahl immer aufwendiger wird, neue Bitcoins zu generieren.

Laut den Sicherheitsexperten der Deutschen Telekom steigt daher mit fortschreitender Verbreitung von Kryptowährungen die Gefahr, dass Kriminelle die Systeme fremder Nutzer zum Schürfen von Kryptowährungen missbrauchen. Bereits heute beobachten die Telekom-Experten einen Anstieg des sogenannten Krypto-Minings in Browsern und sagen eine weitere Zunahme voraus. Beim Krypto-Mining im Browser nutzen dubiose Webseitenbetreiber dazu die Geräte der Besucher. Hierfür reicht bereits ein kleines Skript auf der Webseite aus – und die Rechenleistung von PCs, Smartphones oder Tablets wird angezapft und missbraucht. Den Trend zum illegalen Nutzen fremder Rechenleistung bestätigt auch Malwarebytes. Im letzten Jahr blockte der Anti-Malware-Anbieter an einem einzigen Tag 11 Millionen Verbindungen zu solchen Coin-Mining-Seiten genannten Webseiten.

Eine weitere Gefahr ist laut Deutscher Telekom der Geldklau. Mit steigendem Wert der Kryptowährungen wächst auch die Gefahr, dass Nutzern die Schlüssel zu ihren auf den Geräten bereits vorhandenen Kryptowährungen durch Malware oder Schwachstellen gestohlen werden.

Übrigens: Malwarebytes weist auch darauf hin, dass es nicht angebracht ist, Krypto-Mining grundsätzlich zu kriminalisieren. Vielmehr biete Krypto-Mining Webseitenbetreibern durchaus Chancen zur Monetarisierung ihres Angebots. Unter Umständen könnten „Krypto-Mining-Aktivitäten die Werbung auf Webseiten ersetzen, um zu einer völlig neuen Einnahmequelle zu werden“.

5. Teil: „Angriffsziel Sicherheitslösung“

Angriffsziel Sicherheitslösung

Die Malwarebytes-Experten gehen auch davon aus, dass in diesem Jahr vermehrt die in Unternehmen eingesetzten Sicherheitslösungen selbst ins Visier der Angreifer geraten und sogar für kriminelle Zwecke genutzt werden.

Ein gezielter Angriff auf die Sicherheitssysteme eines Unternehmens und auf vertrauenswürdige Programme und Lösungen ermöglicht es Angreifern, Geräte zu steuern oder Nutzer zu manipulieren. Eine solche Unterwanderung der IT-Sicherheit erfolgt zum Beispiel direkt auf einem Client oder indem der Cloud-Datenverkehr abgefangen und umgeleitet wird.

Unternehmen sollten daher nicht mehr unbedingt darauf vertrauen, dass ihre Netze und Systeme nach der Installation von Sicherheitslösungen tatsächlich zuverlässig geschützt sind. Sie müssen vielmehr ständig am Ball bleiben.

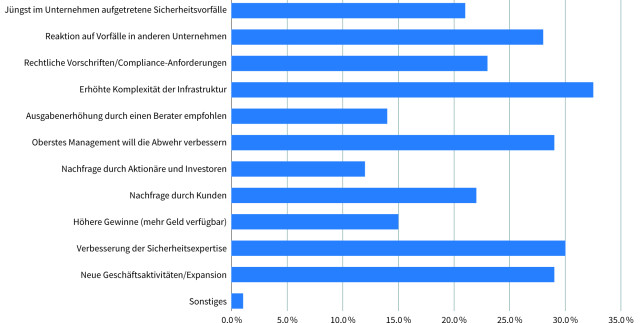

Vor allem vielen Mittelständlern fällt es schwer, angesichts ihres meist eingeschränkten IT-Budgets beim Wettlauf mit den Cyberkriminellen mitzuhalten. Der Trend in der IT-Sicherheit geht daher – wie in so vielen Bereichen der IT – in Richtung Cloud und „as a Service“. Immer mehr Firmen fangen damit an, IT-Sicherheit als Dienstleistung, Managed Security Services (MSS) genannt, extern einzukaufen.

Es gibt allerdings keine allgemeingültige Definition, was genau ein Managed Security Service ist und was er leistet. Dahinter können sich vielfältige Dienstleistungen rund um das Thema Sicherheit verbergen, von unterstützenden Services bei Penetrationstests bis hin zur vollständigen Bereitstellung von Sicherheitsinfrastrukturen wie Firewalls oder Virtual Private Networks.

Laut Konica Minolta befeuert vor allem der Fachkräftemangel das Thema Sicherheit as a Service. Das schlage sich bereits heute bei der Nachfrage nach Managed Security Services nieder.

Die Non-Profit-Organisation Center for Cyber Safety and Education schätzt, dass bis 2022 weltweit bis zu 1,8 Millionen Fachkräfte im Bereich Cybersicherheit fehlen. Allein in Europa sollen es 350.000 sein.

6. Teil: „KI gegen Hacker“

KI gegen Hacker

In diesem Jahr werden den Sicherheitsexperten von IBM zufolge Cyberangriffe auf Basis von Künstlicher Intelligenz (KI) weiter zunehmen, bei denen Kriminelle maschinelles Lernen einsetzen, um menschliches Verhalten zu imitieren.

Im Hinblick auf die steigende Automatisierung und Intelligenz der Angriffe ist es naheliegend, dass die Cybersicherheit ihrerseits von der Automatisierung profitiert und mit Künstlicher Intelligenz versucht, den Angreifern immer einen Schritt voraus zu sein. Im Bereich IT-Sicherheit könnte der selbstlernende Computer den erwähnten Fachkräftemangel abmildern. So kann die Künstliche Intelligenz zum Beispiel Mitarbeiter von Security Operations Centern (SOCs) unterstützen oder gar ersetzen. Bei einem Angriff erkennt die KI verdächtige Abläufe schneller als der Mensch und kann unmittelbar eine Warnung ausgeben.

„KI-Lösungen werden schon in naher Zukunft zum integralen Bestandteil jedes Cybersicherheitsprogramms“, so die Prognose von Brian Evans, Senior Managing Consultant bei IBM. Ohne Einsatz einer Künstlichen Intelligenz lässt sich seiner Ansicht nach der enorme Anstieg an Cybergefahren und die Zunahme an Sicherheitslücken nicht mehr bewältigen – „KI dagegen kann die Entdeckung und Analyse von Cybergefahren beschleunigen und die Entscheidungsfindung für Gegenmaßnahmen vorantreiben.“

Auch die Experten von Red Hat sehen 2018 ganz im Zeichen der Künstlichen Intelligenz: „In den Bereichen Künstliche Intelligenz und Maschinelles Lernen werden wir 2018

einen Anstieg intelligenter Anwendungen erleben“, so Matthew Farrellee, Emerging Technology und Strategy CTO Office bei Red Hat. Dem pflichtet Kim Palko bei, Principal Product Manager Red Hat JBoss Middleware: „Das rasante Wachstum von Machine Learning wird sich fortsetzen, da Unternehmen den größtmöglichen Geschäftswert und Wettbewerbsvorteil aus ihren vorhandenen Daten erzielen wollen.“

einen Anstieg intelligenter Anwendungen erleben“, so Matthew Farrellee, Emerging Technology und Strategy CTO Office bei Red Hat. Dem pflichtet Kim Palko bei, Principal Product Manager Red Hat JBoss Middleware: „Das rasante Wachstum von Machine Learning wird sich fortsetzen, da Unternehmen den größtmöglichen Geschäftswert und Wettbewerbsvorteil aus ihren vorhandenen Daten erzielen wollen.“

Von dieser Entwicklung dürfte die IT-Sicherheit in jedem Fall profitieren.

7. Teil: „Lukrativer Markt für Daten“

Lukrativer Markt für Daten

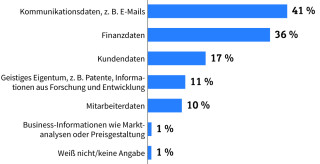

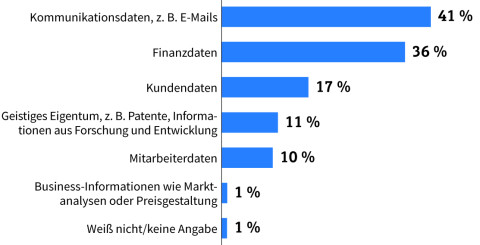

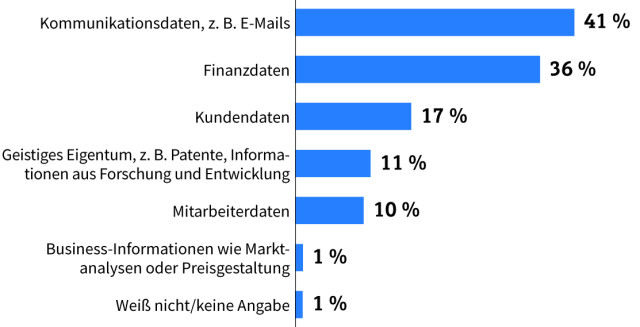

Die Zahlen für das Jahr 2017 sind erschreckend: 2.208.973.170 Datensätze wurden laut IBM im vorigen Jahr gestohlen. Das wird sich fortsetzen. „Angreifer haben es 2018 auf Datenbanken abgesehen, insbesondere auf Krankenakten und Finanzunterlagen“, so Jay Coley von Akamai. Die nur so vor sensiblen personenbezogenen Informationen strotzenden Daten werden, so Coleys Erfahrung, auf dem Schwarzmarkt hoch gehandelt.

Die Frage ist jedoch, wie einfach man es Angreifern macht, auf sensible Daten zuzugreifen. Biometrische Zugriffskontrollen sollten daher zum Standard gehören. Denn sobald herkömmliche Zugriffskontrollen wie die Kombination aus Benutzername und Passwort einmal unbemerkt kompromittiert sind, haben Angreifer häufig freie Fahrt: Wenn sie die Zugangsdaten eines Dienstes an sich gebracht haben, dann probieren die Angreifer die Daten auf verschiedensten Diensten aus und haben damit oft Erfolg – und gleich Zugriff auf noch mehr Dienste und Daten. Oft genug sind auch die Nutzer nicht ganz unschuldig am Identitätsklau: Viele machen es sich zu leicht und verwenden ein – zudem viel zu simples – Kennwort für mehrere Dienste und Anwendungen.

Laut Telekom-Sicherheitschef Thomas Tschersich ist es daher oft schwer, einen Datenmissbrauch nachzuweisen: Die illegalen Transaktionen der Cyberkriminellen erscheinen auf den ersten Blick legitim, da Online-Banking und ähnliche Aktionen im Internet inzwischen auch in den meisten Unternehmen alltäglich sind. Daher fallen viele Transaktionen mit den gestohlenen Identitäten erst einmal nicht auf. „Hieran zeigt sich eine neue Entwicklung in der Aufdeckung von Cyberkriminalität. Gut versus Böse reicht längst nicht mehr aus zur Bewertung. Die neuen Kategorien lauten ,plausibel versus nicht plausibel‘. Dahingehend verschiebt sich aktuell die gesamte Cyber-Analyse“, so seine Einschätzung.

Unternehmen müssen folglich neue Methoden entwickeln, wie zum Beispiel falsche Online-Banking-Transaktionen rechtzeitig erkannt werden können, um Schäden zu minimieren.

Bad News

Game macht Fake News spielerisch erkennbar

Wissenschaftler der Universität Uppsala haben ihr Online-Spiel "Bad News" erfolgreich an 516 Schülern getestet. Es soll helfen, manipulative Techniken in Social-Media-Posts zu erkennen.

>>

Huawei Roadshow 2024

Technologie auf Rädern - der Show-Truck von Huawei ist unterwegs

Die Huawei Europe Enterprise Roadshow läuft dieses Jahr unter dem Thema "Digital & Green: Accelerate Industrial Intelligence". Im Show-Truck zeigt das Unternehmen neueste Produkte und Lösungen. Ziel ist es, Kunden und Partner zusammenzubringen.

>>

Nach der Unify-Übernahme

Mitels kombinierte Portfoliostrategie

Der UCC-Spezialist Mitel bereinigt nach der Unify-Übernahme sein Portfolio – und möchte sich auf die Bereiche Hybrid Cloud-Anwendungen, Integrationsmöglichkeiten in vertikalen Branchen sowie auf den DECT-Bereich konzentrieren.

>>

Tools

GitLab Duo Chat mit KI-Chat-Unterstützung

Der DevSecOps-Plattform-Anbieter GitLab führt den GitLab Duo Chat ein. Dieses Tool integriert Künstliche Intelligenz in die DevSecOps-Workflows.

>>