27.04.2017

Cybercrime

1. Teil: „Ransomware nimmt die IT in Geiselhaft“

Ransomware nimmt die IT in Geiselhaft

Carlos Amarillo / shutterstock.com

Opfer einer Ransomware-Attacke haben keinen Zugriff mehr auf ihre Unternehmensdaten. Selbst wer das Lösegeld bezahlt, nimmt Schaden. Erpresser-Malware hat Hochkonjunktur – was hilft?

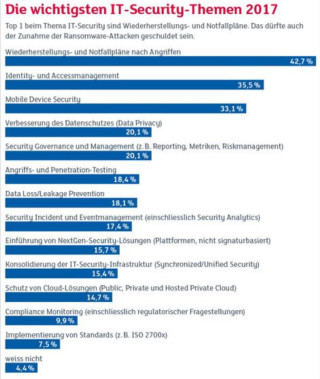

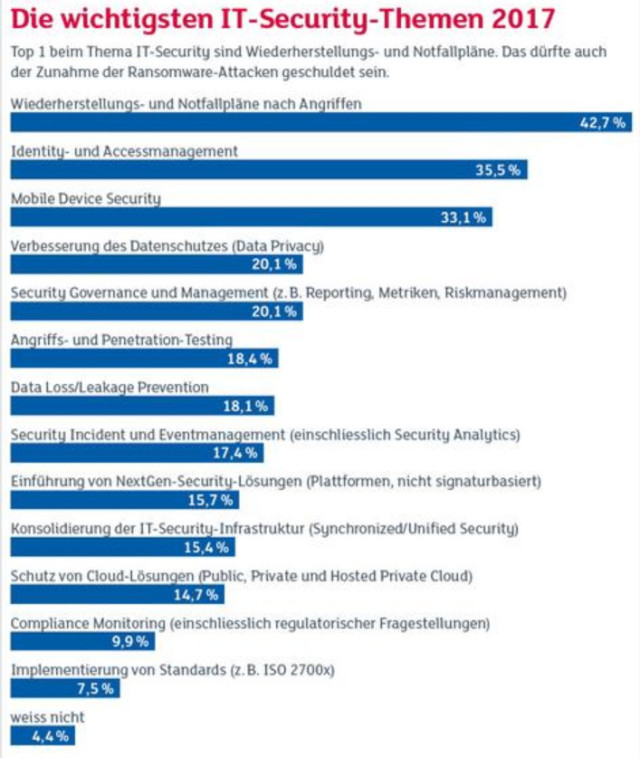

Fast jeder zweite CIO oder IT-Verantwortliche (42,7 %) hält "Wiederherstellungs- und Notfallpläne nach Angriffen" für das derzeit wichtigste Thema im Bereich Cybersicherheit. Selbst die Trendthemen Identity-/Accessmanagement und Mobile Device Security liegen auf der Prioritätenliste deutlich dahinter.

Parallel dazu zeigt unsere aktuelle Swiss-IT-Umfrage noch einen anderen Trend auf: Weg vom Verlass auf die hauseigene IT-Abteilung und hin zu externen Lösungen. Während im vergangenen Jahr bei knapp 48 Prozent die Security-Aufgaben von der eigenen IT-Abteilung mit abgedeckt wurden, planen das für die nächsten zwei Jahre nur noch rund 34 Prozent. Dafür wächst die Bereitschaft, einen externen Security-Dienstleister zurate zu ziehen (von 19 % auf 26 %) oder einen Managed-Service im Bereich der Cybersicherheit in Anspruch zu nehmen (von 8 % auf 15 %).

Parallel dazu zeigt unsere aktuelle Swiss-IT-Umfrage noch einen anderen Trend auf: Weg vom Verlass auf die hauseigene IT-Abteilung und hin zu externen Lösungen. Während im vergangenen Jahr bei knapp 48 Prozent die Security-Aufgaben von der eigenen IT-Abteilung mit abgedeckt wurden, planen das für die nächsten zwei Jahre nur noch rund 34 Prozent. Dafür wächst die Bereitschaft, einen externen Security-Dienstleister zurate zu ziehen (von 19 % auf 26 %) oder einen Managed-Service im Bereich der Cybersicherheit in Anspruch zu nehmen (von 8 % auf 15 %).

Prävention hilft nicht immer

Die hohe Bereitschaft der Unternehmen zu präventiven Gegenmaßnahmen lässt leider nicht automatisch auf eine baldige Trendwende hoffen. Die Entscheidung, verstärkt auf externe Kompetenzpartner zu setzen, bestätigt vielmehr die offenbar überwältigende Vielfalt und Komplexität der Bedrohungen. Die Tatsache, dass Wiederherstellungs- und Notfallpläne nach (erfolgreichen) Angriffen auf der Prioritätenliste der IT-Führungskräfte so hoch rangieren, lässt zudem auf eine andauernde Gefahr schließen, die ihr Ziel wohl viel zu selten verfehlt.

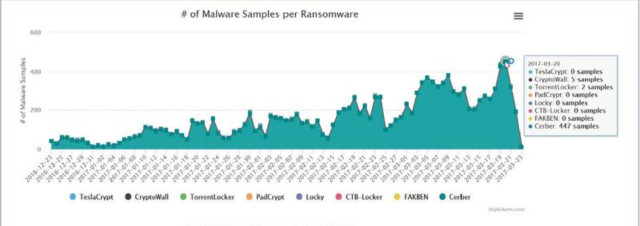

Zu einem großen Teil mitverantwortlich ist dafür Ransomware, ein vergleichsweise neues Phänomen in der Unternehmens-IT. Und die Lage verschärft sich weiter: Im Zuge der digitalen Transformation dürfte sich die Ransomware-Plage von der Unternehmens-IT auf IoT-gestützte Infrastrukturelemente wie Fahrzeuge oder Fertigungsroboter ausweiten.

Zu einem großen Teil mitverantwortlich ist dafür Ransomware, ein vergleichsweise neues Phänomen in der Unternehmens-IT. Und die Lage verschärft sich weiter: Im Zuge der digitalen Transformation dürfte sich die Ransomware-Plage von der Unternehmens-IT auf IoT-gestützte Infrastrukturelemente wie Fahrzeuge oder Fertigungsroboter ausweiten.

Knallhart kalkulierte Angriffe

Erpressungs-Software ist an sich nichts Neues. Neu ist die Unternehmens-IT als das bevorzugte Betätigungsfeld der Angreifer. Denn: "Bei einem Unternehmen gibt es mehr zu holen", urteilt Serge Droz, Vice President OS-CERT, des Emergency-Response-Teams von Open Systems. Deshalb lohne sich hier der hohe Aufwand. Die potenziellen Opfer-Unternehmen verfügen nicht nur über die finanziellen Mittel, sondern oft auch über die Motivation zur Zahlung von Lösegeld: Geschäftskritische Daten wie Kundendatenbanken mit Vertragsabschlüssen, proprietärer Software-Code, steuerlich relevante Finanzdaten, technische Spezifikationen von Produktionsverfahren und andere ähnliche Betriebsgeheimnisse setzen die Betroffenen unter Zugzwang. Der Verlust relevanter Daten, das Bekanntwerden von Geschäftsgeheimnissen oder eine Betriebsstörung durch ein Fehlverhalten von Computersystemen kann für die betroffene Organisation katastrophale Folgen haben.

Eine typische Forderung nach Lösegeld beläuft sich derzeit auf durchschnittlich ca. 623 Euro, fand Symantec heraus. Ende 2015 konnten die Daten noch für 269 Euro ausgelöst werden. Im Gegensatz dazu berichtet IBM von vereinzelten vier- und fünfstelligen Lösegeldforderungen. Zahlungen in Höhe von knapp über 32.000 Euron seien mittlerweile nicht mehr außergewöhnlich.

Eine typische Forderung nach Lösegeld beläuft sich derzeit auf durchschnittlich ca. 623 Euro, fand Symantec heraus. Ende 2015 konnten die Daten noch für 269 Euro ausgelöst werden. Im Gegensatz dazu berichtet IBM von vereinzelten vier- und fünfstelligen Lösegeldforderungen. Zahlungen in Höhe von knapp über 32.000 Euron seien mittlerweile nicht mehr außergewöhnlich.

2. Teil: „Warum die Plage nicht nachlässt“

Warum die Plage nicht nachlässt

Eine Ransomware-Attacke kann das laufende Geschäft zum Stillstand bringen, unternehmenskritische Daten vernichten, die Produktivität senken und nebenbei noch einen Imageverlust verursachen. Die Zahlung von Lösegeld erscheint da vielen Verantwortlichen als eine vertretbare Methode der Krisenbewältigung. Doch weit gefehlt. Der Anstieg zielgerichteter Ransomware gegen handverlesene Opfer, von dem Symantec im Laufe des letzten Jahres berichtete, hat diese Dynamik gekippt. Wer Lösegeld zahlt, erkauft sich damit neuerdings neue Attacken und gilt von nun an im Darknet als vermeintlich "leichte Beute" mit dem garantierten Ertrag.

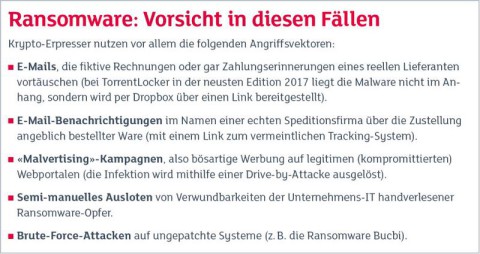

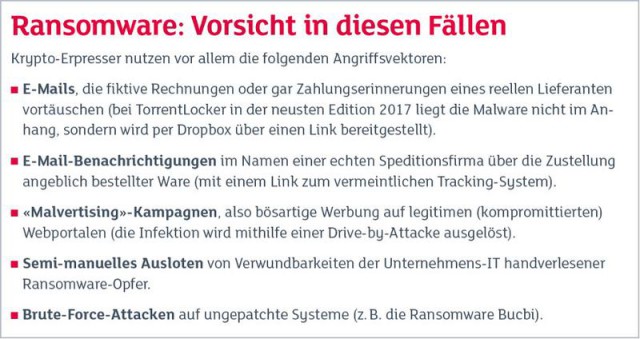

Was sind die wichtigsten Angriffsvektoren für Ransomware auf Unternehmen? "Wie fast alle Malware wird Ransomware über verschiedene Kanäle verteilt, über gehackte Webseiten (Drive-by) oder per E-Mail", warnt Serge Droz. Viele dieser Mails würden "professionell daherkommen", beispielsweise als Bewerbung auf eine ausgeschriebene Stelle. Der Kreativität der Angreifer sind offenbar keine Grenzen gesetzt.

"Ransomware ist für die direkte Umsatzgenerierung konzipiert", schrieben Sicherheitsexperten von Symantec kürzlich in einem Bericht. Die Sicherheitsforscher von Trustwave beziffern den ROI einer konventionellen Ransomware-Attacke auf astronomische 1.425 Prozent. IBM wiederum spricht von einem weltweiten Schwarzmarkt im Wert von über 900 Millionen Euro.

"Ransomware ist für die direkte Umsatzgenerierung konzipiert", schrieben Sicherheitsexperten von Symantec kürzlich in einem Bericht. Die Sicherheitsforscher von Trustwave beziffern den ROI einer konventionellen Ransomware-Attacke auf astronomische 1.425 Prozent. IBM wiederum spricht von einem weltweiten Schwarzmarkt im Wert von über 900 Millionen Euro.

Ransomware als Service

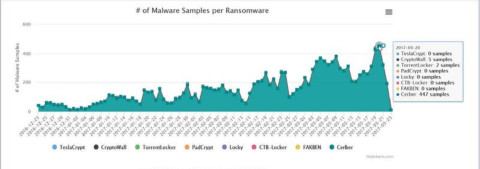

Mit dem kontinuierlichen Zufluss von Lösegeld entwickeln die Täter ihre Ransomware-Toolkits rasant weiter. Jahr für Jahr erscheinen so um die 100 neue Ransomware-Familien. Cryptolocker, Cerber oder Locky gibt es im Übrigen als sogenannte DIY-Kits (Do-it-yourself-Kits) im Preisbereich zwischen 36 und 2.800 Euro zu kaufen. Es handelt sich dabei quasi um «Malware-Fertiggerichte zum Aufwärmen» für Heimbastler. Viele dieser Tools sind einfach Ramsch, doch darum geht es nicht: Mit ihrer Hilfe können Täter, die hinter den Ohren ansonsten noch grün sind, ihre Opfer mit Lösegeldforderungen terrorisieren.

Es wird aber noch schlimmer kommen. Die neuste Generation von Ransomware vom März dieses Jahres, getauft auf den Namen Satan, macht mit einem neuen Geschäftsmodell auf sich aufmerksam. Die Ransomware selbst ist kostenfrei, lässt sich mit ein paar Klicks "individualisieren", herunterladen und auf die Opfer loslassen. Für den Vertrieb bekommen die Täter eine Kommission: 25 Prozent ab einem Umsatz von 5 Bitcoins pro Woche und satte 85 Prozent ab 125 Bitcoins pro Woche.

3. Teil: „Krisenbewältigung in 3 Schritten“

Krisenbewältigung in 3 Schritten

Wenn es also dann doch passiert, empfiehlt sich für die Krisenbewältigung eine strukturierte Vorgehensweise, die alle Möglichkeiten auslotet.

- Sofort-Quarantäne zur Schadensbegrenzung: Wer die betroffenen Systeme von der übrigen Infrastruktur isoliert, kann die zeitgesteuerte Vernichtung der Daten zwar nicht verhindern, minimiert jedoch die Infektionsgefahr der noch nicht infizierten Geräte und Datenbestände. Die Quarantäne unterbricht außerdem die Übertragung unternehmenskritischer Daten nach außen und andere Spähaktivitäten.

- Vorfalluntersuchung: Eine eingehende Prüfung der infizierten Systeme kann schon mal überraschende Tatsachen ans Licht fördern und sollte die scheinbar nicht verseuchte Infrastruktur mit umfassen. Sollte die Analyse möglichen Angriffsvektoren auf die Spur kommen (zum Beispiel konkrete Phishing-E-Mails oder Drive-by-Hacking über eine infizierte Webseite als die Ursache identifizieren), so gilt es, umgehend geeignete Gegenmaßnahmen in Kraft zu setzen, um die künftige Angriffsfläche weiter zu reduzieren.

- Neutralisieren der Ransomware-Infektion: Das Entseuchen der betroffenen Systeme ist leider nicht gleichbedeutend mit der Wiederherstellung der verschlüsselten oder gelöschten Daten. Das Neutralisieren von Ransomware auf den infizierten Systemen umfasst daher:

- Bereinigung der betroffenen Systeme von der Malware,

- Datenwiederherstellung,

- Umsetzung präventiver Maßnahmen und Kontrollmechanismen.

Optionen zur Wiederherstellung

Im Hinblick auf die Datenwiederherstellung stehen dem betroffenen Unternehmen wiederum mehrere Optionen zur Verfügung, die aber auch alle ihre Schattenseiten haben:

-

Lösegeld zahlen: Obwohl sich viele Unternehmen vom Lösegeld eine wohlverdiente Atempause versprechen, kann die Illusion recht schnell verpuffen. Zum einen gibt es keine Garantie, dass die Täter den Crypto-Key je herausrücken werden, zum anderen kann das Entschlüsseln der Dateien auch mit einem gültigen Schlüssel schlicht und ergreifend fehlschlagen. Auch in einer Ransomware stecken schon mal Bugs. Sogar im vermeintlichen "Erfolgsfall" der vollständigen Datenrückgabe bzw. -entschlüsselung kann die Ransomware eine multifunktionale, getunnelte Hintertür für langfristige Cyberspionage zurücklassen. Diese Hintertür bleibt dann beliebig lange bestehen. Manchmal über Monate oder gar Jahre hinweg. Einige Ransomware (darunter Cerber) soll darüber hinaus in der Lage sein, die Infrastruktur des betroffenen Unternehmens in ein Botnet zu "rekrutieren" und für DDoS-Attacken auf Dritte zu missbrauchen. Der Sicherheitsspezialist Kaspersky Lab empfiehlt, Ransomware-Forderungen zu ignorieren und die ganze Aufmerksamkeit der Notfallwiederherstellung zu widmen. Doch was passiert dann mit den gestohlenen Daten, die sich die Täter angeeignet haben?

- Ransomware aushebeln: Auch Cyberkriminelle machen schon mal Fehler. In der Vergangenheit haben Krypto-Erpresser die privaten Schlüssel zum Dekodieren der Daten in der Windows-Registry betroffener Systeme "gesichert", ein anderes Mal im Dateisystem im Klartext "versteckt". Wann immer es Sicherheitsfirmen gelingt, gültige Malware-Keys für eine Crypto-Ransomware ausfindig zu machen, werden diese Informationen veröffentlicht. So können die Betroffenen im Idealfall ihre Daten noch rechtzeitig retten und brauchen sich dabei nicht in Unkosten zu stürzen. Die Täter hinter TeslaCrypt haben im Mai 2016 sogar selbst einen universellen privaten Krypto-Schlüssel für die eigene Ransomware veröffentlicht und sich bei der Gelegenheit für ihr bösartiges Handwerk entschuldigt. Ransomware ist aber längst auch dazu in der Lage, Daten gezielt zu beschädigen (zum Beispiel bruchstückweise mit Datenmüll zu überschreiben, der als solcher möglicherweise nicht auffällt).

- Daten aus einer Sicherheitskopie wiederherstellen: Die sicherste Methode, um die Datenintegrität nach einem Ransomware-Angriff zu gewährleisten, besteht daher in der Wiederherstellung gesamter Systeme aus einer "sterilen" Sicherheitskopie. Das ist allerdings einfacher gesagt als getan. Eine Ransomware schlägt typischerweise erst mit einer gewissen Verzögerung zu (etwa PHP.Ransomcrypt.A). Dadurch steigt die Wahrscheinlichkeit, dass inkrementelle Sicherheitskopien der betreffenden Daten zwar noch nicht allesamt verschlüsselt, aber bereits mit der Malware verseucht sind. Wer ein solches Backup einspielt, "restauriert" natürlich das ursprüngliche Problem. Vor dem Einspielen der Daten gilt es, alle Sicherheitskopien unbedingt zu desinfizieren (oder zu vernichten).

- Mit den Tätern am Verhandlungstisch: Lösegeldforderungen sind offenbar nicht in Stein gemeißelt. Einige Unternehmen haben nämlich noch einen weiteren Weg der Krisenbewältigung für sich entdeckt: den (rein virtuellen) Verhandlungstisch. In einigen Fällen sei es der Führungsetage gelungen, die Krypto-Erpresser als Sicherheitsberater mit der Offenlegung der bereits ausgenutzten Verwundbarkeiten zu beauftragen. So innovativ der Ansatz klingen mag, ist es doch kein Patentrezept für die Neutralisierung von Ransomware. Das Unternehmen steht ja mit dem Rücken zur Wand. Wer Lösegeldforderungen in den Wind schlägt, muss sich nicht nur auf einen Datenverlust, sondern auch auf Vergeltungsmaßnahmen wie eine DDoS-Attacke oder die Veröffentlichung zuvor entführter Daten gefasst machen. Wer aber einer Zahlungsaufforderung nachkommt, sponsert die nächste Attacke gleich mit.

4. Teil: „Ransomware-resistente IT“

Ransomware-resistente IT

Wie können die Unternehmen dieser Plage also überhaupt Einhalt gebieten? Die Antwort lautet: Durch den systematischen Aufbau einer Ransomware-resistenten IT. "Niemand ist vor Ransomware-Angriffen gefeit", betont Matthias Bossardt, Leiter Cyber Security bei KPMG Schweiz. Als effektive Grundschutzmaßnahmen empfiehlt Bossardt Mitarbeitersensibilisierung, den Einsatz aktueller Malwareschutz-Software, regelmäßige Wartung und einen getesteten Notfallplan, damit "ein Ransomware-Angriff nicht zum Albtraum" wird. Die Umsetzung einer adaptiven Sicherheitsarchitektur für eine Ransomware-resistente Unternehmens-IT erfordert eine ganzheitliche Sichtweise und ein tiefes Verständnis der Geschäftsabläufe, damit die erhöhte Cybersicherheit der Produktivität nicht zur Last fällt.

Für eine Ransomware-resistente IT empfehlen Sicherheitsexperten:

- Sicherheitskopien unternehmenskritischer Daten nach dem 3-2-1-Vorsatz: Es gilt, drei oder mehr Backups auf mindestens zwei unterschiedlichen Typen von Speichermedien anzulegen und eine weitere Kopie in einer vollständig isolierten Umgebung aufzubewahren, sodass sie durch Täter nicht ohne Weiteres gelöscht werden kann.

- Regelmäßige Wartung: Sämtliche Software sollte stets auf dem aktuellsten Stand gehalten werden.

- Mikrosegmentierung der IT-Infrastruktur: Gestaffelter Zugang der Mitarbeiter mit mehrfachen Authentifizierungsaufforderungen (statt globaler Zugriffsberechtigungen mit Authentifizierung am Perimeter) erhöht die Sicherheit.

- Kontinuierliche Weiterbildung von Mitarbeitern: Mitarbeitersensibilisierung hilft, Social Engineering zu unterbinden und die Produktivität zu verbessern.

- Vorkehrungen am Arbeitsplatz: Ransomware-trächtige Features wie Makros in Office-Dokumenten oder Werbebanner lassen sich unterdrücken.

- Einsatz von Malwareschutz-Software: Cybersicherheitslösungen auf der Basis künstlicher Intelligenz lassen sich als Frühwarnsysteme einspannen.

- BYOD-Gefahren minimieren: Der Einsatz von Desktop-Virtualisierung hilft zu verhindern, dass mobile Geräte die Daten unternehmensinterner Systeme lokal aufbewahren.

Fazit: Mehr geht immer

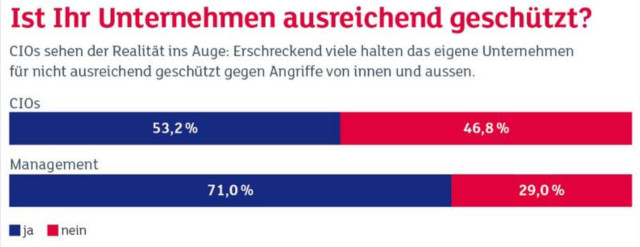

Lösungen zum Schutz der Unternehmens-IT vor wandlungsfähigen Bedrohungen wie Ransomware machen sich inzwischen künstliche Intelligenz und maschinelles Lernen zunutze. Doch ohne die nötige Mitarbeitersensibilisierung hilft das alles nichts. Denn eine Ransomware-resistente IT-Infrastruktur entsteht niemals in einem Vakuum. Sie setzt vielmehr eine Unternehmenskultur der aktiven Handlungsbereitschaft voraus, die eine erhöhte Wachsamkeit zur Tugend kürt. Dazu zählt auch, das höhere Management dafür zu sensibilisieren. Von denen glauben nämlich immer noch 71 Prozent, ihre Unternehmens-IT sei ausreichend vor Angriffen von innen und außen geschützt – auch das ergab die aktuelle Studie. Bei den CIOs, die ihre Systeme besser kennen, ist das immerhin «nur» jeder zweite.

Test-Framework

Testautomatisierung mit C# und Atata

Atata ist ein umfassendes C#-Framework für die Web-Testautomatisierung, das auf Selenium WebDriver basiert. Es verwendet das Fluent Page Object Pattern und verfügt über ein einzigartiges Protokollierungssystem sowie Trigger-Funktionalitäten.

>>

Programmiersprache

Primärkonstruktoren in C# erleichtern den Code-Refactoring-Prozess

Zusammenfassen, was zusammen gehört: Dabei helfen die in C# 12 neu eingeführten Primärkonstruktoren, indem sie Code kürzer und klarer machen.

>>

Tools

GitLab Duo Chat mit KI-Chat-Unterstützung

Der DevSecOps-Plattform-Anbieter GitLab führt den GitLab Duo Chat ein. Dieses Tool integriert Künstliche Intelligenz in die DevSecOps-Workflows.

>>

Cyberbedrohungen überall

IT-Sicherheit unter der Lupe

Cybersecurity ist essentiell in der IT-Planung, doch Prioritätenkonflikte und die Vielfalt der Aufgaben limitieren oft die Umsetzung. Das größte Sicherheitsrisiko bleibt der Mensch.

>>