25.05.2020

Security-Strategie

1. Teil: „Ganzheitlicher Schutz vor Angriffen“

Ganzheitlicher Schutz vor Angriffen

Autor: Jürgen Mauerer

KC2525 / shutterstock.com

Es gibt keine hundertprozentige IT-Sicherheit. Unternehmen sollten jedoch das verbleibende Restrisiko minimieren und genau festlegen, was wann in welcher Situation zu tun ist.

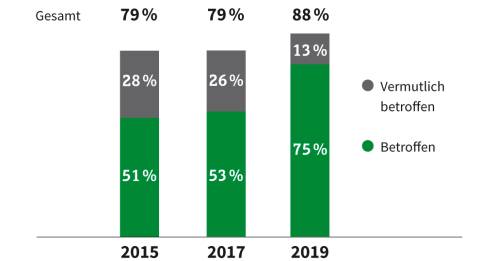

Die Zahlen sind alarmierend. Kriminelle Angriffe auf Unternehmen verursachen sehr hohe Schäden. Laut einer Studie des Digitalverbands Bitkom entsteht der deutschen Wirtschaft durch Sabotage, Datendiebstahl oder Spionage jährlich ein Gesamtschaden von 102,9 Milliarden Euro - analoge und digitale Angriffe zusammengenommen. Der Schaden ist damit fast doppelt so hoch wie noch vor zwei Jahren (2016/2017: 55 Milliarden Euro pro Jahr). In den beiden Jahren 2019 und 2018 waren drei Viertel aller Unternehmen in Deutschland von Hacker-Attacken betroffen. Im Vergleich zu 2017 ist das ein Anstieg um mehr als 20 Prozent.

„Die Bedrohung nimmt also eher zu als ab. Durch die notwendige Digitalisierung von Geschäftsprozessen und Produktionsanlagen wird auch die Angriffsfläche für Cyberkriminelle immer größer und deren Business immer lukrativer“, kommentiert Teresa Ritter, Bereichsleiterin Sicherheitspolitik beim Bitkom. Laut Ritter stecken Hacker zunehmend mehr (finanzielle) Ressourcen in die Angriffe auf Unternehmen: „Täglich gibt es eine Vielzahl an neuer Schad-Software, die von Hackern eingesetzt wird und dem Schutz der Unternehmen immer mehr abverlangt.“

Veraltete Strukturen

Das Problem: Firmen sind mit ihren IT-Sicherheitsmaßnahmen nur unzureichend auf Angriffe vorbereitet. So hat der Bitkom-Studie zufolge nur knapp die Hälfte der Unternehmen überhaupt ein Notfallmanagement, das im Fall eines Angriffs zum Tragen kommt. Nur 60 Prozent führen regelmäßige Schulungen durch. „Auch die technischen und organisatorischen Maßnahmen weisen nach wie vor Lücken auf. Hier müssen gerade mittelständische Unternehmen noch deutlich mehr tun“, fordert Teresa Ritter.

Das bestätigt Richard Werner, Business Consultant beim Security-Spezialisten Trend Micro, der im vergangenen Jahr mit seinen Systemen sage und schreibe 53 Milliarden Angriffe geblockt hat. „Der Mittelstand mit bis zu 5000 Nutzern wurde 2019 und 2020 massiv angegriffen, ist aber in puncto Security eher schwach aufgestellt. Viele Probleme sind hausgemacht. Oft sind die IT-Verantwortlichen überlastet. Da sie zu viele Tools und Mechanismen bedienen müssen, können sie sich nicht wirklich um die wichtigen Probleme kümmern. Hinzu kommt: Die eigentliche IT-Security ist in verschiedene Bereiche aufgespalten.“

Laut Richard Werner geht Letzteres zurück auf eine mittlerweile veraltete Security-Strategie, die viele Firmen Anfang bis Mitte der 2000er-Jahre entwarfen. Demnach wurde die IT in Segmente unterteilt, zum Beispiel Endpoint, Mail-Gateway, Netzwerk oder Server. Für jeden dieser Bereiche seien verschiedene Leute verantwortlich, die oft mit Tools verschiedener Anbieter arbeiteten.

Große Firmen schalten meist SIEM-Lösungen (Security Information and Event Management) oder Security Operations Center (SOC) dazwischen, um potenzielle Malware abzufangen oder zu untersuchen. Diese Ressourcen stehen mittleren und kleinen Unternehmen nicht zur Verfügung. Werner zufolge befindet sich IT-Security wegen Technologien wie Cloud- Computing, IoT oder Social Media in einer Umbruchphase: „Die Sicherheitslage wandelt sich permanent. Um mit neuen Bedrohungsszenarien umzugehen, können Firmen auch KI-Tools etwa zur Erkennung von Mustern einsetzen. Dafür sind neue Prozesse und Zeit für Tests notwendig. Doch IT-Sec hat nur wenig Zeit. Firmen müssen sich im Rahmen ihrer Security-Strategie überlegen, wie sie Sicherheit automatisiert umsetzen oder neue Security-Technologien einsetzen wollen.“

2. Teil: „Security mit Business-Perspektive“

Security mit Business-Perspektive

Wie also kann eine durchdachte, ganzheitliche Security-Strategie heute aussehen? Matthias Zacher, Senior Consulting Manager bei IDC, rät Firmen dazu, sich hier an Frameworks wie dem BSI-Grundschutz oder der Norm ISO 27001 zu orientieren: „Die ISO 27001 zum Beispiel gibt vor, mit welchen Prozessen und Maßnahmen Firmen und Organisationen eine höhere Informationssicherheit erreichen.“

Er empfiehlt Unternehmen, beim Erstellen einer ganzheitlichen IT-Sicherheitsstrategie immer von einer Business-Perspektive aus zu starten, anhand der Geschäftsprozesse Risiken zu bewerten und dementsprechend gezielte Maßnahmen zu definieren und umzusetzen. Welche Rolle spielt Sicherheit im Rahmen des Geschäftsmodells? „Die Unternehmensbereiche haben je nach Risiko verschiedene Security-Profile. Da sich die Sicherheitslage und die Bedrohungsszenarien permanent wandeln, müssen Firmen zukunftsgerichtet denken und ihre Security so aufstellen, dass sie schneller und flexibler auf Angriffe reagieren kann oder, noch besser, diese proaktiv verhindert.“

Christian Koch, Director GRC und IoT/OT bei der Security Division des IT-Dienstleisters NTT, ergänzt: „Es geht immer um ein Zusammenspiel von Prozessen, Technologien und Menschen. Unternehmen sollten bei der Ausarbeitung ihrer Security-Strategie aber keinesfalls über Hersteller oder Produkte diskutieren, die Definition einer Strategie ist unabhängig von dieser Frage. Viel wichtiger ist die Schaffung eines Bewusstseins für die Risiken im IT-Security-Umfeld.“

Seiner Meinung nach wird nur die kontinuierliche Schulung der eigenen Mitarbeiter, aber auch von Partnern und Zulieferern das Sicherheits-Level eines Unternehmens nachhaltig erhöhen. In der heutigen Zeit werde zudem Business-Continuity-Management als Teil der Gesamtstrategie bedeutend, so Koch. Dies beinhalte neben Notfallprozessen bei technischen Störungen auch Wiederanlaufpläne nach Cybersecurity-Vorfällen wie Ransomware und die Pandemie-Vorsorge, die in der Vergangenheit von vielen Unternehmen als wenig relevant abgetan worden sei.

Laut Christian Koch geht es bei allen Unternehmen unabhängig von der Größe um die gleichen Aspekte: „Entscheidend ist, dass sowohl Prozesse als auch Technologien zum Unternehmen und zum Schutzbedarf passen müssen. Es macht keinen Sinn, immer das höchste Sicherheitsniveau erreichen zu wollen. Vielmehr muss das passende Level für die individuellen Anforderungen angestrebt werden.“

3. Teil: „Welche Lösung brauche ich?“

Welche Lösung brauche ich?

Doch welche Security-Lösungen benötigt ein Unternehmen heute wirklich? Was ist zwingend, was eher optional? Wofür gibt es umfassende Lösungen, wofür sind zusätzliche Speziallösungen erforderlich? Grundsätzlich gilt: Das hängt von den jeweiligen Anforderungen, den Use Cases und natürlich auch der Größe des Unternehmens ab. Banken etwa unterliegen viel strengeren regulatorischen Anforderungen als andere Branchen. Und kleine Unternehmen benötigen nicht unbedingt eine Identity-&-Access-Management-Lösung (IAM) für die Verwaltung von Identitäten und deren Zugriffsrechten, hier reicht oft das Active Directory aus. Firmen sollten bei der Auswahl der Lösungen einen risikobasierten Ansatz verfolgen: Welche Assets sind am wichtigsten und am stärksten zu schützen? Es geht darum, die Gefahren für das eigene Geschäft zu kennen und dann Lösungen auszuwählen, um diese Risiken zu minimieren und die richtigen Maßnahmen für die Abwehr zu treffen. Die Technologie-Auswahl hängt eng mit der Analyse und den Bewertungen von Risiken zusammen.

Matthias Zacher empfiehlt Firmen, grundsätzlich Lösungen für folgende Aufgaben einzusetzen: Firewall, Endpoint Protection und Identity & Access Management, dazu Intrusion-Detection-Systeme (IDS) oder Intrusion-Prevention-Systeme (IPS), bei großen Unternehmen auch in Verbindung mit SIEM-Lösungen. Ein IDS überwacht ein Netzwerk und seine Komponenten, erkennt verdächtige Vorfälle und meldet sie an die zuständigen Mitarbeiter. Ein IPS versucht zusätzlich, (automatisiert) Gegenmaßnahmen zu ergreifen, um diese Angriffe abzuwehren und das Netz zu schützen.

Hinzu kommt Threat Intelligence, sprich das Sammeln und die Analyse von Informationen mit Hilfe von KI und Machine Learning, die auf geplante Angriffe, Schwachstellen und andere unerwünschte Aktivitäten in der IT-Infrastruktur hindeuten. „Threat Intelligence lohnt sich auch für größere Mittelständler, da diese damit eine ganzheitliche Sicht auf ihr Netzwerk erhalten und schneller auf Angriffe reagieren können. Dadurch lässt sich im Prinzip auch der klassische Virenscanner ersetzen“, so Zacher weiter.

4. Teil: „Gefahr: Wildwuchs an Tools“

Gefahr: Wildwuchs an Tools

Richard Werner von Trend Micro hat hinsichtlich der notwendigen Sicherheitslösungen für Unternehmen ganz ähnliche Vorstellungen: Firewall, Endpoint Protection, IAM sowie IDS und IPS sind für ihn ebenfalls obligatorisch.

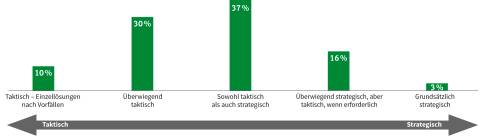

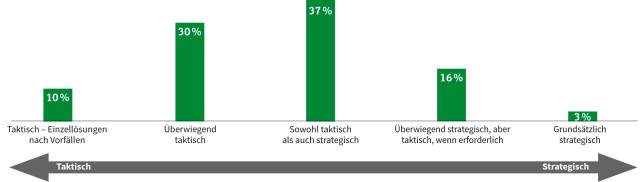

Beim Erkennen (Detection) und der Abwehr (Response) von Angriffen sollten Firmen laut Werner technische Lösungen mit hohem Automatisierungsgrad einsetzen sowie entsprechende Prozesse für den Umgang mit diesen Angriffen installieren, etwa die Meldung von Vorfällen an Behörden infolge von Compliance-Vorschriften wie der DSGVO. Er warnt Firmen aber davor, IPS-Tools unüberlegt zu kaufen, etwa nachdem ein Angriff passiert ist: „Viele Unternehmen kaufen Lösungen für Detection und Response aus taktischen Überlegungen und stellen dann bei der Implementierung fest, dass sie diese gar nicht gebraucht hätten, oder sie werden mangels Fachwissen überhaupt nicht oder falsch implementiert. Strategisches Handeln sieht anders aus.“

Häufig kommt es Werner zufolge in Firmen zu einem Wildwuchs an Security-Tools, die sich in ihren Ansätzen und Funktionen überschneiden und oft von verschiedenen Herstellern stammen. Dies könnten Identity Access Management (IAM) und Privileged Access Management (PAM) oder Mobile Device Management (MDM) und Enterprise Mobility Management (EMM) sein. Hinzu kämen nicht selten Speziallösungen für bestimmte Bereiche wie Produktionssteuerung oder IoT-Anwendungen.

Um Wildwuchs und Inkompatibilitäten zu vermeiden, rät er Firmen dazu, einen Hersteller zu suchen, der mit seinen Lösungen möglichst das gesamte Security-Portfolio abdeckt. „Das ist eine strategische Entscheidung, die Zeit und Geld spart. Bei einer umfassenden Lösung tauschen sich die Technologien untereinander aus, Log-Daten lassen sich über eine zentrale Stelle zusammenfassen, und Firmen haben einen einzigen Ansprechpartner bei Problemen“, resümiert Werner. Häufig setzten Firmen in ihrer Sicherheits-Policy jedoch auf eine Zwei-Engine-Strategie, nutzen also die Scan-Engines von zwei Security-Anbietern, um Bedrohungen und Angriffe besser und schneller zu finden.

Ausweg: Managed Security

Mit Software zur Abwehr von Malware und DDoS-Angriffen oder zur Untersuchung von Sicherheitsverletzungen sind Unternehmen technisch gut auf Vorfälle im täglichen Betrieb gerüstet. Doch damit sind ihre Systeme noch lange nicht sicher. Denn die Bedrohungslandschaft ändert sich ständig, etwa weil Hacker verstärkt KI-Technologien einsetzen. Um damit Schritt zu halten, müssen Unternehmen ihre Sicherheitssysteme kontinuierlich im Auge behalten und aktualisieren.

Hier kommen Managed-Security-Service-Anbieter ins Spiel. Sie entwickeln gemeinsam mit dem Kunden eine Sicherheitsstrategie und übernehmen bei Bedarf auch die komplette IT-Security - von der Beratung über die Installation und den Betrieb bis hin zur forensischen Analyse und dem Erstellen eines Notfallplans. Letzterer beschreibt etwa in Form von Wenn-dann-Szenarien detailliert die einzelnen Schritte und Maßnahmen im Fall einer nicht zu verhindernden Cyberattacke.

Christian Koch von NTT sieht den Hauptvorteil eines Managed-Security-Providers darin, dass Services durch gut geschultes Personal rund um die Uhr erbracht werden. „Gerade angesichts der klaffenden Lücke bei Cybersecurity-Spezialisten profitiert ein Unternehmen durch die Zusammenarbeit mit einem Managed-Security-Provider. Kommt es zu einem Incident, ist eine bessere Skalierung an Fachkräften möglich“, so Koch. Viele große Unternehmen setzen laut Christian Koch beim Schutz auf cloudbasierte, gemanagte Services und sind in diesem Bereich zumeist Vorreiter. Auch für kleine und mittelständische Unternehmen seien Managed-Security-Services aus der Cloud eine Lösung. „Die Investitionskosten sind niedrig, IT-Mitarbeiter werden entlastet und Unternehmen profitieren von IT-Sicherheit auf dem neuesten technischen Standard. Deswegen sind immer mehr kleinere Unternehmen Security-Services aus der Cloud gegenüber aufgeschlossen und können sich den Einsatz vorstellen“, betont Koch.

5. Teil: „Orientierungshilfe: ISO/IEC 27001“

Orientierungshilfe: ISO/IEC 27001

Unabhängig davon, ob Firmen ihre IT-Security selbst in die Hand nehmen oder einen Managed-Security-Provider beauftragen, gilt: Sie sollten nicht erst dann handeln, wenn Probleme auftreten oder gar Schäden entstanden sind. Vielmehr ist es das Ziel, Risiken zu minimieren und genau festzulegen, was wann in welcher Situation zu tun ist.

Ein Mittel dazu ist auch der Aufbau eines Information-Security-Management-Systems (ISMS) auf Basis der Norm ISO/IEC 27001. Denn Informationen müssen zuverlässig verfügbar sein und sind vor nicht autorisiertem Zugriff und ungewollter Veränderung zu schützen.

Ein ISMS schafft mit dokumentierten Richtlinien, Prozessen und Maßnahmen den Rahmen für eine höhere Informationssicherheit. Es regelt Verantwortlichkeiten und den Umgang mit Risiken. Die ISO/IEC 27001 beschreibt Maßnahmen, mit denen Firmen die Informationssicherheit verbessern können. Insgesamt sind es 114 Maßnahmen in 14 Bereichen wie Personalsicherheit (unter anderem Security-Awareness-Training), Zugriffskontrolle (zum Beispiel Passwort-Management), Kryptografie, Incident Management oder Kommunikationssicherheit (etwa Netzwerk-Segmentierung). Die Norm fordert zudem, dass Firmen die Qualität des ISMS kontinuierlich verbessern und durch regelmäßige Audits überprüfen. Letztere bilden die Basis für die Zertifizierung des ISMS.

„Viele Firmen haben zwar technische Sicherheitsmaßnahmen wie eine Firewall, Antiviren-Software oder Backup-Konzepte umgesetzt, meist aber ohne durchgängige, strukturierte Prozesse“, erklärt Bettina König, Geschäftsführerin von König Consult und ISO 27001 Lead Auditor beim TÜV Süd. Sie hat mittlerweile etwa 40 ISMS in Unternehmen eingeführt und beginnt ihre Beratungsprojekte meist mit einer Analyse zum aktuellen Status des Kunden in Bezug auf Informationssicherheit oder die Anforderungen des IT-Sicherheitskatalogs. Häufiges Ergebnis: „Es gibt keine Dokumentation, kein Notfallkonzept, kein Risikomanagement, kein Monitoring oder keine internen Audits. Ein ISMS fordert solche Konzepte und schließt so diese Lücken.“

Wichtig: Security Awareness

Doch technische und organisatorische Maßnahmen allein genügen nicht. Risikofaktor Nummer eins bei Angriffen auf Unternehmen sind die Mitarbeiter. „Sowohl derzeitige als auch ehemalige Mitarbeiter sind häufig für die erfolgreiche Umsetzung von Angriffen verantwortlich. Dies geschieht meist unabsichtlich. Unwissen und Unaufmerksamkeit werden von Tätern gezielt ausgenutzt und führen in den meisten Fällen zum Ziel. Deshalb sind regelmäßige Mitarbeiterschulungen zu IT-Sicherheitsfragen wichtiger Bestandteil eines adäquaten Schutzes“, betont Teresa Ritter vom Bitkom. Es geht um Sicherheitsbewusstsein, Security Awareness. Entsprechende Trainings sind für eine ganzheitliche IT-Sicherheitsstrategie unerlässlich. Ziel ist es, die Mitarbeiter über Richtlinien, aktuelle Bedrohungen und den Umgang mit diesen Bedrohungen aufzuklären. Um eine nachhaltige Verhaltensänderung zu bewirken, reichen eintägige Schulungen nicht aus. Security Awareness ist als permanenter Prozess zu verstehen, der jeden Mitarbeiter einbezieht und im Arbeitsalltag immer wieder Situationen schafft, in denen sicheres Verhalten eine Rolle spielt. Sehr hilfreich sind beispielsweise Phishing-Simulationen, die Erfolge und Schwächen von Sicherheits-Awareness-Programmen aufzeigen können. Interessant sind hier auch die Zahlen der eingangs zitierten Bitkom-Studie: Drei Viertel der befragten Unternehmen gaben Schulungen der Mitarbeiter zu IT-Sicherheitsthemen als geeignetste Sicherheitsmaßnahme an.

Fazit & Ausblick

Grundsätzlich gilt: Es gibt keine hundertprozentige Sicherheit. Unternehmen müssen das verbleibende Restrisiko minimieren und genau festlegen, was wann in welcher Situation zu tun ist. Es geht darum, anhand der Geschäftsprozesse Risiken zu bewerten und gezielte Maßnahmen zu definieren und umzusetzen. Orientierung bieten hier Frameworks wie die ISO 27001. Unternehmen sollten sich im Rahmen ihrer Security-Strategie zudem überlegen, wie sie Sicherheit automatisiert umsetzen oder neue Security-Technologien einsetzen wollen. Da jede neue technologische Entwicklung neue Angriffsvektoren mit sich bringt, sind sie gezwungen, ihre Abwehrmaßnahmen fortlaufend zu aktualisieren.

Immer geht es dabei um ein Zusammenspiel von Prozessen, Technologien und Menschen. Deswegen gehören zu einer ganzheitlichen Sicherheitsstrategie auch Security-Awareness-Trainings, um ein Bewusstsein für die Risiken zu schaffen.

6. Teil: „Im Gespräch mit David Mayer von KPMG Österreich“

Im Gespräch mit David Mayer von KPMG Österreich

David Mayer ist Senior Manager im Bereich IT-Advisory/Cyber Security bei der Unternehmens- und Managementberatung KPMG Österreich. Im Interview erklärt er, was Unternehmen bei der Entwicklung ihrer Security-Strategie beachten sollten und warum Sicherheits-Tools allein nicht ausreichen.

com! professional: Herr Mayer, wie beurteilen Sie die derzeitige Bedrohungslage und die Situation der IT-und Informationssicherheit in Unternehmen?

David Mayer: Die Hacker-Angriffe nehmen grundsätzlich weiter zu und werden immer raffinierter. Durch Digitalisierung und zunehmende Vernetzung etwa im Internet der Dinge bieten sich den Angreifern immer neue Angriffsflächen. Die Situation gilt für Unternehmen jeder Größe. Die Frage ist nicht mehr, ob etwas passiert, sondern wann. Firmen müssen daher ihre Security-Prozesse so modellieren, dass sie im Fall von Angriffen schnell reagieren können.

Einen Rahmen bilden hier die fünf Funktionen des Cyber-Security-Frameworks der US-Bundesbehörde NIST (National Institute of Standards and Technology): Identify, Protect, Detect, Respond und Recover. In der ersten Funktion geht es um die Identifikation von businesskritischen Systemen, Daten und Funktionen inklusive Risikoanalyse und -bewertung. Protect steht für den grundsätzlichen Schutz vor und die Blockade von Angriffen, Detect für die Entdeckung von Schädlingen und Angriffsversuchen und Respond für Handlungsempfehlungen und konkrete Maßnahmen, wie Firmen auf einen entdeckten Angriff reagieren, der bereits das Netzwerk infiltriert hat. Recover meint die Wiederherstellung der betroffenen Systeme.

com! professional: Wie kann eine durchdachte, ganzheitliche Security-Strategie aussehen?

Mayer: KPMG hat dazu mit der „Cyber Security Landkarte“ ein branchenübergreifendes Framework entwickelt, das in Anlehnung an die ISO 27001 in Domänen gegliedert ist. Die ISO 27001 regelt den Aufbau und den Betrieb eines Information-Security-Management-Systems und umfasst Richtlinien/Domänen wie IAM, Schwachstellenmanagement, Incident Management, Data Loss Prevention, Netzwerksicherheit oder Kryptografie. Wir prüfen zunächst in einer Status-Analyse den Ist-Zustand in den Domänen und das Ambitionsniveau: Wo will das Unternehmen hin? Was ist künftig wichtig? Beim Status-Assessment analysieren wir auch das Branchenumfeld mit Marktdaten oder regulatorischen Bedingungen. Wie bewegt sich die Branche? Es geht also auch um businessstrategische Fragen. Daraus leitet sich dann die Security-Strategie ab.

com! professional: Könnten Sie diese Ableitung der Security-Strategie aus den Businesszielen an Beispielen erläutern?

Mayer: Ein Beispiel ist etwa der Umgang mit der Cloud. Setzen Unternehmen auf eine Cloud-first-Strategie oder verlagern sie Anwendungen und Daten nur vereinzelt in die Cloud? Diese Entscheidung wirkt sich natürlich auf die Security-Strategie aus. Die in Unternehmen generierten Daten, zum Beispiel im Maschinenbau oder der Logistikbranche, könnten dazu dienen, eigene Geschäftsmodelle zu erweitern - Stichwort: Data Analytics.

Hier müssen Firmen etwa bei der Datenübertragung und beim Zugriffsmanagement das Thema Sicherheit berücksichtigen und auch das Know-how im Security-Team entsprechend ausrichten.

com! professional: Welcher Schritt folgt auf die Statusanalyse?

Mayer: Dann geht es an die Definition der Maßnahmenpakete pro Domäne. Grundlage dafür sind Interviews mit dem Management, den Bereichsleitern oder den Fachexperten. Das ist für jede Firma relevant, wobei das bei kleineren Unternehmen natürlich kompakter ausfällt. Bei Banken kommen beispielsweise noch weitere Domänenblöcke wie Anti-Fraud-Management dazu, bei der Zusammenarbeit mit externen Security-Providern sind die Service Level Agreements (SLAs) relevant. Meist priorisiert der CISO diese Maßnahmenblöcke, damit sich der Vorstand besser entscheiden kann. Dabei geht es auch um die Frage, wie viel Ressourcen für die Einzelmaßnahmen notwendig sind.

Wenn der Vorstand das Strategieprogramm freigegeben hat, geht es an die Umsetzung der Maßnahmen in einzelnen Projekten. Bei der Implementierung sollten Firmen immer wieder validieren, ob die Maßnahmen anhand der derzeitigen Geschäftsstrategie noch anwendbar sind und zu den vorgegebenen Zielen und zum Gesamtkonzept passen. Diese können sich im Lauf der Zeit auch ändern.

So kann es sein, dass nach ein paar Jahren von 20 vorgegebenen Maßnahmenblöcken nur 15 umgesetzt wurden, manche wegen Veränderungen unnötig wurden und neue Maßnahmen hinzukamen.

com! professional: Für die Umsetzung der Maßnahmen brauchen Firmen Konzepte und Lösungen. Welche Sicherheits-Tools benötigen Unternehmen unbedingt?

Mayer: Bevor ich diese Frage beantworte, noch eine grundsätzliche Anmerkung. Firmen müssen wegkommen vom Firefighting und dürfen nicht glauben, dass sie mit einem Tool alle Probleme und deren Ursachen beseitigen. Sie sollten genau prüfen, warum und wie sie ein Tool einsetzen wollen, damit es den gewünschten Nutzen bringt und hier keine Fehlinvestition entsteht. Ein Tool kann sich sicherheitstechnisch auch als falsche Wahl erweisen. Oft werden Probleme etwa durch Prozesse, fehlende Security Awareness oder auch fehlerhafte Rollen im Security-Team verursacht.

Nehmen wir das Beispiel Antiviren-Tools: Brauchen wir mehrere Tools von unterschiedlichen Anbietern oder reicht eines aus? Wie kombinieren wir verschiedene Tools richtig, um deren Stärken voll auszuschöpfen? Die Analyse ist sehr aufwendig. Wir raten dazu, das Use-Case-basiert anzugehen. Wenn Daten etwa zum Großteil auf cloudbasierten Systemen abgelegt werden, könnte das Thema Endpoint Protection eine geringere Priorisierung erhalten.

com! professional: Kommen wir von den Tools zum Faktor Mensch, der als das größte Risiko bei Angriffen gilt. Welche Rolle spielen Trainings für Security Awareness im Rahmen einer Security-Strategie?

Mayer: Informationssicherheit steht und fällt mit dem wachsamen Anwender. Security Awareness sollte daher ein wichtiges Thema in den Unternehmen darstellen. Ziel ist es, die Mitarbeiter über Richtlinien, aktuelle Bedrohungen und den Umgang mit diesen Bedrohungen aufzuklären. Es geht um Transparenz, damit niemand das Thema Sicherheit als Nachteil sieht. Jeder Mitarbeiter sollte die Maßnahmenblöcke rund um IT-Sicherheit kennen, die seinen eigenen Anwendungsbereich betreffen.

Firmen sollten ihre Security-Strategie immer gesamtheitlich betrachten und daran denken, alle relevanten Stakeholder einzubeziehen - vom Vorstand bis zum Fachexperten.

10 Stationen

1.500 Händler bei der AVM-Roadshow

Der Fokus der Solution Tour 2024 von AVM lag auf den Themen Glasfaser, Wi-Fi 7 und Smart Home, und mehr als 1.500 Handelspartner folgten der Einladung des Herstellers an die insgesamt 10 Standorte in Deutschland.

>>

Bad News

Game macht Fake News spielerisch erkennbar

Wissenschaftler der Universität Uppsala haben ihr Online-Spiel "Bad News" erfolgreich an 516 Schülern getestet. Es soll helfen, manipulative Techniken in Social-Media-Posts zu erkennen.

>>

Test-Framework

Testautomatisierung mit C# und Atata

Atata ist ein umfassendes C#-Framework für die Web-Testautomatisierung, das auf Selenium WebDriver basiert. Es verwendet das Fluent Page Object Pattern und verfügt über ein einzigartiges Protokollierungssystem sowie Trigger-Funktionalitäten.

>>

Programmiersprache

Primärkonstruktoren in C# erleichtern den Code-Refactoring-Prozess

Zusammenfassen, was zusammen gehört: Dabei helfen die in C# 12 neu eingeführten Primärkonstruktoren, indem sie Code kürzer und klarer machen.

>>