16.02.2016

Elektronische Unterschrift

1. Teil: „Elektronische Signaturen zur Authentifizierung“

Elektronische Signaturen zur Authentifizierung

Autor: Andreas Dumont

Fotolia / Spectral-Design

Schützen Sie Unternehmensdokumente vor Missbrauch und Manipulationen. Elektronische Signaturen stellen dabei Absender-Authentifizierung und Datenintegrität sicher.

Weil die Online-Kommunikation stetig zunimmt, steigen die Anforderungen, digitale Daten sicher zu transportieren. Es muss dabei gewährleistet werden, dass der Absender authentisch ist und dass die Daten auf dem Weg durchs World Wide Web zum Empfänger nicht verändert wurden – Stichwort Datenintegrität. Mit Hilfe einer elektronischen Signatur sind Absender-Authentifizierung und Datenintegrität schnell, einfach und kostengünstig sicherzustellen.

Elektronische Signaturen sind mit elektronischen Informationen verknüpfte Daten, die es erlauben, den Unterzeichner zu identifizieren und die Integrität der Daten juristisch tragfähig zu garantieren. Verwendet wird dafür eine Signatursoftware. Eine elektronische Signatur hat die gleiche Funktion wie eine Unterschrift auf Papier.

Das Anwendungsspektrum für elektronische Signaturen ist groß: So kommen sie etwa in der öffentlichen Verwaltung und im Online-Handel zum Einsatz. Zahlreiche Unternehmen und Organisationen setzen auf durchgängig digitale Dokumenten-Workflows ohne Medienbruch, bei denen Papier keine Rolle mehr spielt.

Beispiele sind etwa die digitale Patientenakte im Gesundheitswesen, die elektronische Rechnung und das Digitalisieren von Akten, um Papierarchive überflüssig zu machen.

2. Teil: „Die drei Stufen der elektronischen Signatur“

Die drei Stufen der elektronischen Signatur

Das deutsche Signaturgesetz, das im Wesentlichen die Bestimmungen der entsprechenden europäischen Richtlinie übernimmt, kennt drei Stufen der elektronischen Signatur: die einfache, die fortgeschrittene und die qualifizierte elektronische Signatur.

Einfache elektronische Signaturen

Einfache elektronische Signaturen unterliegen keinen besonderen Bedingungen zur Authentifizierung eines Dokuments. Eine Fälschung lässt sich damit nicht ausschließen. Ein Beispiel wäre eine eingescannte handschriftliche Unterschrift. Einfache elektronische Signaturen dürfen gemäß §127 BGB für formlose Dokumente verwendet werden.

Fortgeschrittene elektronische Signaturen

Diese müssen drei Erfordernissen genügen. Eine Manipulation der Daten muss jederzeit klar zu erkennen sein. Die Signatur muss sich eindeutig einer Person zuordnen lassen und diese Person muss nachweisen können, dass die Signatur mit den nötigen Sicherheitsmaßnahmen erzeugt wurde.

Die Identifizierung der Person erfolgt über den dem Signaturersteller zugewiesenen Prüfschlüssel oder über biometrische Daten, die bei der Signaturerstellung erfasst wurden.

Qualifizierte elektronische Signaturen

Diese Signaturen stellen die höchste Signaturstufe dar und setzen zwingend einen vertrauenswürdigen Zertifizierungsanbieter, ein sogenanntes Trustcenter, voraus.

Das Trustcenter erzeugt ein aus öffentlichem und privatem Schlüssel bestehendes Schlüsselpaar. Es identifiziert den Schlüsselinhaber und zertifiziert den öffentlichen Schlüssel – und bringt den privaten Schlüssel in einen sicheren Träger wie eine Chipkarte ein.

Jedes Schlüsselpaar darf es nur ein Mal geben. Niemand, auch nicht das Trustcenter selbst, darf Kenntnis von dem privaten Schlüssel erlangen. Aus diesem Grund wird im Trustcenter der private Schlüssel nach dem Einlesen in die Signaturkarte gelöscht.

Die Trustcenter unterliegen der Kontrolle nationaler Behörden. In Deutschland ist dies die Bundesnetzagentur. Hierzulande gibt es neun akkreditierte und vier nicht akkreditierte Trustcenter. Die qualifizierte elektronische Signatur kann gemäß §126a BGB eine per Gesetz geforderte Schriftform auf Papier ersetzen.

3. Teil: „Die Technik der elektronischen Signierung“

Die Technik der elektronischen Signierung

Bei der elektronischen Signierung eines Dokuments ab der fortgeschrittenen Sicherheitsstufe wird wie erwähnt ein digitales Schlüsselpaar generiert. Es besteht aus einem privaten und einem öffentlichen Schlüssel und wird von einer Vertrauensperson (fortgeschrittene elektronische Signatur) oder von einem Trustcenter (qualifizierte elektronische Signatur) erzeugt.

Der private Schlüssel befindet sich auf einer Chipkarte. Die öffentlichen Schlüssel sind in einer Art Telefonbuch gelistet, das die Trustcenter erstellen und verwalten.

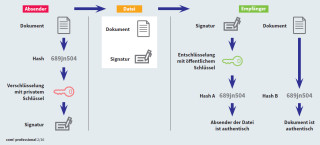

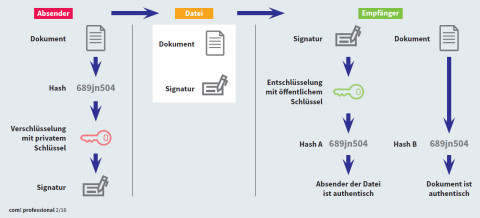

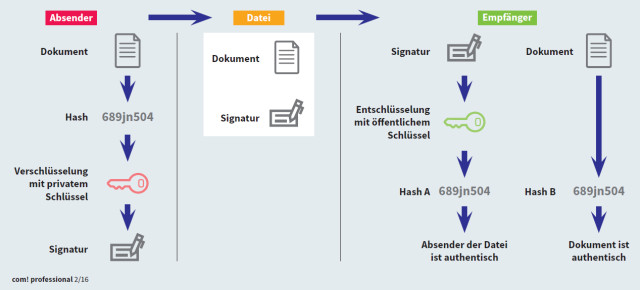

Beim Signiervorgang errechnet ein mathematischer Algorithmus aus dem Inhalt des zu signierenden Dokuments einen Hash-Wert. Gleicher Inhalt führt immer zum gleichen Hash-Wert. So lässt sich überprüfen, ob die Datei integer ist, also nicht verändert wurde.

Ein kryptografisches Verfahren erstellt im nächsten Schritt aus dem Hash-Wert und dem privaten Schlüssel eine einmalige Signatur.

Der Empfänger, der das Dokument mit der Signatur erhält, kann es mit Hilfe des öffentlichen Schlüssels einsehen. Um die Authentizität sowie die Unversehrtheit des Dokuments zu prüfen, wird zunächst dessen Hash-Wert erstellt. Dann wird mit Hilfe des öffentlichen Schlüssels die verschlüsselte Signatur des Dokuments entschlüsselt. Wenn beide Werte gleich sind, dann ist die Integrität des Dokuments garantiert.

Das Signieren eines Dokuments schützt allerdings nicht davor, dass Unbefugte das Dokument öffnen und lesen – genauso wenig, wie eine Unterschrift auf einem Papierdokument davor schützt, dass nicht dazu Befugte einen Blick darauf werfen.

Um das Dokument vor unautorisierter Einsicht zu schützen, muss es zusätzlich verschlüsselt werden. In der Signatursoftware ist dafür meist eine Zusatzoption vorgesehen.

4. Teil: „Vertrauenswürdige Zeitangaben und Haltbarkeit“

Vertrauenswürdige Zeitangaben und Haltbarkeit

Für viele elektronische Dokumente ist es wichtig, den genauen Zeitpunkt ihrer Entstehung rechtssicher festzustellen und ein Vor- oder Zurückdatieren auszuschließen.

Dafür stellt beispielsweise die Bundesnotarkammer einen qualifizierten Zeitstempeldienst bereit. Der Hash-Wert des Dokuments wird dabei mit einer verbindlichen Zeitangabe versehen und anschließend mit einem Zeitstempelschlüssel elektronisch signiert.

Neben der Bundesnotarkammer bieten etwa auch die Exceet Secure Solutions AG und die D-Trust GmbH, eine Marke der Bundesdruckerei, qualifizierte elektronische Zeitstempel an.

Haltbarkeit

Da die Rechner immer leistungsfähiger werden und es immer wieder vorkommt, dass scheinbar sichere Algorithmen entschlüsselt werden, gibt es für elektronische Signaturen ein Haltbarkeitsdatum – so wie für Joghurt.

Zertifikate, die heute ausgestellt wurden, sind in der Regel zwei oder vier Jahre gültig und dürfen danach nicht mehr verwendet werden. Die Dokumente müssen sich aber auch nach diesem Zeitraum verifizieren lassen. In Deutschland gewährleisten die Trustcenter die Nachprüfbarkeit für fünf Jahre nach Ablauf des Gültigkeitsdatums – akkreditierte Anbieter sogar für 30 Jahre.

Auch wenn ein Zertifikat bereits lange ungültig ist, bleiben Dokumente, die innerhalb des Gültigkeitszeitraums signiert wurden, rechtsgültig.

Für elektronische Rechnungen und andere Unternehmensdokumente gilt nach den Grundsätzen ordnungsgemäßer Buchführung die Verpflichtung, Rechnungen für zehn Jahre revisionssicher zu archivieren.

Wenn diese Bedingung durch ein entsprechendes elektronisches Archiv sichergestellt ist, ist eine erneute Signierung der einzelnen Dokumente nicht notwendig, da das revisionssichere Archiv die Unveränderbarkeit der im Archiv gehaltenen Dokumente garantiert.

5. Teil: „Kosten und Hardware für elektronische Signaturen “

Kosten und Hardware für elektronische Signaturen

Wenn ein Unternehmen elektronische Signaturen einführen will, dann benötigt es zunächst die entsprechenden Signaturkarten. Die einfache Signaturkarte von D-Trust beispielsweise ermöglicht das Signieren einzelner Dokumente und hat eine Gültigkeit von zwei oder vier Jahren. Für zwei Jahre kostet sie etwa 100 Euro, für vier Jahre rund 180 Euro

Eine für Unternehmen sinnvolle Alternative ist die D-Trust-Multicard. Sie ermöglicht Massensignaturen, also das Signieren mehrerer Dokumente im Stapel. Auch ein serverbasierter Einsatz ist möglich. Die D-Trust-Multicard hat ebenfalls eine Gültigkeit von zwei oder vier Jahren und kostet rund 300 beziehungsweise rund 550 Euro.

Zusätzlich ist ein entsprechendes Kartenlesegerät notwendig. Ein Beispiel ist das Reiner SCT cyberJack RFID standard, das etwa 80 Euro kostet. Wenn zudem elektronische Zeitstempel benötigt werden, liegt ein typisches Angebot bei bis zu 1000 Zeitstempeln pro Jahr bei 50 Cent pro Zeitstempel. Dazu kommt eine Software zum Erstellen und Prüfen elektronischer Signaturen.

Alle genannten Komponenten gibt es etwa bei Procilon. Signaturkarten dürfen in Deutschland nur an natürliche Personen ausgegeben werden.

Biometrische Signatur

Eine Sonderform der elektronischen Signatur ist die biometrische Unterschrift. Mit Hilfe eines Unterschriftenpads wird eine eigenhändige Unterschrift elektronisch erfasst. Wenn Pads auch die Erfassung dynamischer biometrischer Daten ermöglichen, dann kann eine solche im elektronischen Dokument mitgeführte biometrische Unterschrift als Identifizierungsmerkmal verwendet werden.

Ein Unterschriftenpad erfasst je nach Hersteller neben dem hochauflösenden Schriftbild mit bis zu 1000 dpi auch den Druckverlauf mit bis zu 1024 Druckstufen. Einige dieser Pads arbeiten mit einer Samplingrate von bis zu 500 Messungen pro Sekunde.

Die wichtigsten biometrischen Merkmale, die sich über ein Unterschriftenpad elektronisch erfassen lassen, sind zweidimensionales Schriftbild, Schreibgeschwindigkeit, Schreibrichtung, Schreibpausen und Druckverlauf.

Selbst wenn eine Person ein Schriftbild optisch sehr ähnlich nachahmen würde, könnte sie das nur mit einem anderen Druck- und Geschwindigkeitsverlauf. In der Regel würde eine solche nachgeahmte biometrische Unterschrift beim Vergleich durch einen Sachverständigen als Fälschung erkannt werden.

Letzte Hürde genommen

USB-C kommt als einheitlicher Ladestandard

Nach dem Bundestag hat auch der Bundesrat einer EU-Richtlinie zugestimmt, die USB-C als einheitlichen Anschluss zum Laden von Elektrogeräten festlegt.

>>

Autohersteller

Erstes Smartphone von Polestar

Autohersteller Polestar hat in China sein erstes Smartphone vorgestellt, das vor allem gut mit den Fahrzeugen des Herstellers zusammenarbeiten soll.

>>

10 Stationen

1.500 Händler bei der AVM-Roadshow

Der Fokus der Solution Tour 2024 von AVM lag auf den Themen Glasfaser, Wi-Fi 7 und Smart Home, und mehr als 1.500 Handelspartner folgten der Einladung des Herstellers an die insgesamt 10 Standorte in Deutschland.

>>

Ohne Nokia

HMD zeigt erste Smartphones mit der eigenen Marke

Mit den drei neuen Pulse-Modellen bringt HMD seine ersten Smartphones auf den Markt, die nicht mehr unter der Lizenz von Nokia vermarktet werden.

>>